Werbung

Jeder mit einem Android-Gerät sollte wissen, dass Ihre privaten Daten nicht als privat behandelt werden. Ein App-Kauf kann beispielsweise persönliche Kontaktdaten preisgeben, einschließlich des Namens, der physischen Adresse und der E-Mail-Adresse, an Entwickler. Ein weiteres großes Debakel ereignete sich, als Path Inc. begann Kontaktinformationen zu heben von den Telefonen seiner Benutzer. Als Reaktion auf diese Datenschutzverletzungen kündigten einige Gesetzgeber rechtliche Schritte an: Die kalifornische Generalstaatsanwältin Kamala Harris, vor kurzem angekündigt eine Vereinbarung mit großen Technologieunternehmen zur Verbesserung der Datenschutzstandards für Benutzer, insbesondere bei Mobiltelefonen.

Jeder mit einem Android-Gerät sollte wissen, dass Ihre privaten Daten nicht als privat behandelt werden. Ein App-Kauf kann beispielsweise persönliche Kontaktdaten preisgeben, einschließlich des Namens, der physischen Adresse und der E-Mail-Adresse, an Entwickler. Ein weiteres großes Debakel ereignete sich, als Path Inc. begann Kontaktinformationen zu heben von den Telefonen seiner Benutzer. Als Reaktion auf diese Datenschutzverletzungen kündigten einige Gesetzgeber rechtliche Schritte an: Die kalifornische Generalstaatsanwältin Kamala Harris, vor kurzem angekündigt eine Vereinbarung mit großen Technologieunternehmen zur Verbesserung der Datenschutzstandards für Benutzer, insbesondere bei Mobiltelefonen.

Derzeit kennen jedoch nur wenige Benutzer die potenziellen Sicherheits- und Datenschutzbedenken. Nur wenige kennen den Unterschied zwischen den Sicherheitsmaßnahmen von Android und iOS. Zum Beispiel unterscheidet sich die Sicherheit des Android-Betriebssystems von der des iPhone-Betriebssystems in einem

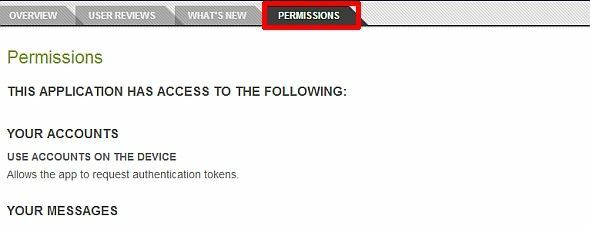

Haupt Hinweis: Apple übt sehr strenge Qualitätskontrollrichtlinien für Apps aus, während Android eine breitere Palette von Software zulässt. Android-App-Anfrage „Erlaubnis“ von Benutzern, um auf Ihre sensiblen Daten zuzugreifen. Leider erklärt Google die potenziellen Sicherheitsrisiken, die einige Berechtigungen für Benutzer darstellen, nicht vollständig. Was wir nicht wissen kann verletzen uns, insbesondere wenn wir Apps aus den dunklen Unterregionen des Internets installieren.Dieser Artikel erklärt, wie sieben potenziell tötlich App-Berechtigungen könnten Sie verletzen und wie Sie solche katastrophalen Installationen am besten vermeiden.

Was ist eine Erlaubnis?

Chris Hoffmann im Detail erklärt, welche App-Berechtigungen Wie Android-App-Berechtigungen funktionieren und warum Sie sich darum kümmern solltenAndroid zwingt Apps, die erforderlichen Berechtigungen zu deklarieren, wenn sie sie installieren. Sie können Ihre Privatsphäre, Sicherheit und Handyrechnung schützen, indem Sie bei der Installation von Apps auf Berechtigungen achten – obwohl viele Benutzer... Weiterlesen sind – Berechtigungen ermöglichen es Apps, entweder auf die Hardwarefunktionen eines Telefons wie die Kamera oder auf die persönlichen Daten eines Benutzers zuzugreifen. Die Vielfältigkeit dieses Systems ermöglicht eine große Vielfalt an erstaunlicher Software. Damit Apps wie Google Now ordnungsgemäß funktionieren, müssen sie auf enorme Datenmengen sowie auf das GPS und die Datenkomponenten Ihres Telefons zugreifen. Die meisten Apps fordern diese Daten ohne böse Absicht an. Eine wachsende Zahl bösartiger Apps kann diese Berechtigungen jedoch in einem tödlichen Zusammenspiel verwenden.

Die vorletzte Quelle zu Android-Berechtigungen finden Sie in der Website von AndroidForums.com-Benutzer Alostpacket umfassende Anleitung. Eine weitere nützliche Quelle ist Matthew Pettitts Analyse der Top-20-Android-Apps und deren angeforderten Berechtigungen. Beide Werke haben viel zu diesem Artikel beigetragen.

Die Berechtigungen

#1 Konten authentifizieren: Dies ermöglicht einer App, sensible Informationen wie Passwörter zu „authentifizieren“. Was es extrem gefährlich macht, ist, dass eine betrügerische App mit dieser Funktion das Passwort eines Benutzers durch Tricks phishing kann. Die überwiegende Mehrheit dieser Art von Apps kommt rechtmäßig von großen Entwicklern wie Facebook, Twitter und Google. Wegen des Schadenspotentials jedoch schauen sehr vorsichtig bei den Apps, für die Sie die Berechtigung erteilen.

#2 Sensible Protokolldaten lesen: Mit dieser Berechtigung kann eine App auf die Protokolldateien Ihres Mobilteils zugreifen. Zum Beispiel die CarrierIQ-Skandal Was ist der Carrier-IQ und woher weiß ich, ob ich ihn habe?Carrier IQ ist vor einigen Wochen in unser Leben getreten, mit einem Video des Sicherheitsforschers Trevor Eckhart, der einige versteckte Apps auf seinem HTC-Gerät gefunden hat. Seitdem sind Spekulationen und Panik aufgekommen... Weiterlesen , eine App, die in den meisten Telefonen verwendet wird, hat die Protokolldateien Ihres Telefons heimlich an ihren Entwickler zurückgesendet. Es stellte sich jedoch heraus, dass die App Protokolle mit Tastatureingaben zurücksendete, was bedeutet, dass Ihre Passwörter und Logins in dieser Datei enthalten waren. Während die Firma CarrierIQ behauptete, dass diese Protokolle nicht böswillig verwendet wurden (was wir beim Wort nehmen müssen), haben wir keine Ahnung, wie sicher diese Daten gespeichert wurden. Logfiles können grundsätzlich sehr sensible Informationen enthalten.

#3 Kontakte lesen: Kontakte lesen ermöglicht einer App, alle Ihre Kontakte zu lesen. Oft versuchen Malware-ähnliche Apps, unvorsichtige Benutzer indirekt auszunutzen. Nachdem ich beispielsweise einer betrügerischen App diese Berechtigung erteilt hatte, erhielt ich eine E-Mail mit angehängten Dateien von einem Freund, mit dem ich häufig korrespondiere. Die angehängten Dateien waren eine Art Malware. Die E-Mail war gefälscht!

#4 Sichere Einstellungen schreiben: Ermöglicht einer App, Systemeinstellungen zu lesen und zu schreiben. Ich habe noch nie zuvor gesehen, dass eine App diese Berechtigung angefordert hat, und ich bin mir ziemlich sicher, dass Google Apps mit dieser Funktion stark überwacht. Es gibt jedoch sicherlich betrügerische Software mit dieser Fähigkeit. Für diejenigen mit gerooteten Telefonen sollten Sie Apps vermeiden, die diese Berechtigung anfordern, als hätten sie eine Infektionskrankheit. Es ist möglich, dass sie ein elektronisches Analog haben.

#5 Abgehende Anrufe verarbeiten: Die Möglichkeit, die Details ausgehender Anrufe wie Telefonnummern und andere Arten von Kontaktinformationen zu überwachen, sollte gehören ausschließlich zu VoIP-Apps. Programme, die solche Anfragen stellen, nicht handeln ausdrücklich bei ausgehenden oder eingehenden Anrufen, sind „übererlaubt“.

#6 SMS senden: Seien Sie vorsichtig, wenn Sie Apps Zugriff zum Senden von SMS oder MMS gewähren. Es gibt eine Reihe von Unternehmen, die Gebühren an einzelne SMS anhängen können – Sie würden natürlich die Rechnung für die Nutzung solcher Dienste erhalten. Sofern die App nicht ausdrücklich den Zugriff auf Ihre SMS erfordert, sollte diese Berechtigung nicht gewährt werden.

#7 Social-Stream lesen: Seit dem jüngsten Boom der sozialen Medien und den offensichtlichen Bedenken hinsichtlich des Datenschutzes hat Google eine Berechtigung integriert, die es Apps ermöglicht, Informationen aus Ihren sozialen Feeds zu lesen. Angesichts der enormen Menge an persönlichen Informationen, die über soziale Netzwerke produziert werden, könnte die falsche App dies möglicherweise ausnutzen. Beispielsweise könnten viele der Sicherheitsfragen eines durchschnittlichen Benutzers aus seinem Social-Media-Feed entnommen werden.

So interagieren Sie mit Berechtigungen

Einige einfache Richtlinien zur Vermeidung potenzieller Probleme:

- Stellen Sie sicher, dass Sie Apps aus vertrauenswürdigen Quellen installieren. Auch Apps im Play Store können potenziell Malware-ähnliche Eigenschaften besitzen. Bestimmtes, Lesen Sie die Bewertungen der App und überprüfen Sie den Entwickler bei Google, um sicherzustellen, dass er einen guten Ruf hat.

- Vermeiden installieren Apps, die übermäßige Berechtigungen anfordern. Wenn beispielsweise ein Spiel, bei dem unglückliche gefiederte Kreaturen auf Ziegelmauern geschossen werden, jemals versucht, Zugang zu Ihrer Kontaktliste zu erhalten, sollten Sie deren Motivation hinterfragen. So überprüfen Sie die Berechtigungen von Apps Vor Wenn sie installiert sind, rufen Sie die Play Store-Seite der App auf. Die Berechtigungen Die Registerkarte ist direkt unter dem Banner für die App sichtbar. Denk daran, dass Die Bewegungssensoren Ihres Telefons können ein Sicherheitsrisiko darstellen, auch. Aus diesem Grund ist es auch wichtig, die Hardwareberechtigungen genau zu überwachen.

- Entfernen Sie Apps, die keine angemessene Entschuldigung für das Anfordern bestimmter Berechtigungen haben – auch bekannt als überprivilegiert Apps. Sie können fehlerhafte Apps mit Software wie dem Permissions Explorer identifizieren, der die Apps auf Ihrem Gerät nach Berechtigungen gefiltert anzeigen kann. Eine Alternative ist zu Laden Sie Ihre Apps auf Stowaway hoch, die eine Analyse durchführt, ob die App zu viele Freiheiten mit Ihren Daten verlangt. Stowaway kann jedoch für Benutzer, die nicht mit der Verwaltung von APK-Dateien, der ausführbaren Android-Datei, vertraut sind, ein Problem darstellen. Matt Smith hat einen großartigen Bericht über eine alternative Software namens No Permissions verfasst, die veranschaulicht, wie eine überprivilegierte App aussieht. Eine andere Möglichkeit ist aSpotCat. Wenn Sie Root-Zugriff haben, gibt es die App Permissions Denied.

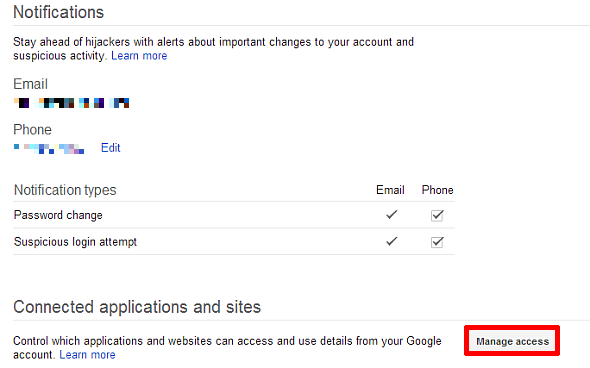

- Besuch Kontoseite von Google um zu sehen, welchen Apps Sie Kontozugriff gewährt haben. Entfernen Sie diejenigen, die Sie nicht kennen. Sie sollten jedoch in diesem Bereich Diskretion walten lassen, da dies dazu führen kann, dass bestimmte Apps nicht mehr funktionieren. Um dorthin zu gelangen, scrollen Sie einfach zum Ende der Kontenseite und klicken Sie auf Zugriff verwalten. Danach können Sie den Zugriff auf jede App von jeder Plattform aus widerrufen.

Abschluss

Als ich von Malware angegriffen wurde, kannten die Hacker meine E-Mail-Adresse, die E-Mail-Adressen meiner Freunde und die Häufigkeit, mit der ich sie kontaktierte. Dies erhöhte ihre Chancen, mein Kontokennwort erfolgreich zu phishing oder einen schrecklichen Virus auf meinem Handy zu installieren. Meine Unwissenheit hätte großen Schaden anrichten können.

Im Zuge der Privatsphäre und Sicherheit mehrerer Benutzer Katastrophen wir sollten alle konzentriere dich auf genau welchen Bedingungen wir zustimmen und was unsere Telefone mit unseren privaten Daten machen könnten Was ist Stalkerware und wie wirkt sie sich auf Android-Telefone aus?Tracking-Malware namens Stalkerware kann heimlich auf Ihrem Telefon installiert werden. Hier ist, was Sie suchen und vermeiden müssen. Weiterlesen . Angesichts des Potenzials für koordinierte Angriffe von Hackern, die Informationen aus überprivilegierten Apps verwenden, war die Wachsamkeit der Benutzer noch nie so groß. Und wie schon immer ist Wissen der beste Schutz vor Ausbeutung.

Bildnachweis: Pergament über MorgueFile.com; Roboter über MorgueFile.com; Halt über MorgueFile.com

Kannon ist Tech-Journalist (BA) mit einem Hintergrund in internationalen Angelegenheiten (MA) mit Schwerpunkt auf Wirtschaftsentwicklung und internationalem Handel. Seine Leidenschaften sind Gadgets aus China, Informationstechnologien (wie RSS) sowie Tipps und Tricks zur Produktivität.