Werbung

Der Neujahrstag ist lange vorbei, aber es ist noch nicht zu spät, eine positive Lösung für das kommende Jahr zu finden.

Ich spreche nicht davon, gut zu essen, oder weniger Koffein trinken Wie das Aufhören von Koffein mich produktiver machteKaffee aufzugeben ist etwas, was für viele Menschen einfach nicht getan wird. Wenn Sie es übertreiben, könnte es die beste gesundheitliche Entscheidung sein, die Sie jemals treffen. Weiterlesen , obwohl Sie gut beraten wären, dies zu tun. Stattdessen spreche ich davon, im kommenden Jahr Maßnahmen zum Schutz Ihrer Online-Sicherheit und Ihrer Privatsphäre zu ergreifen. Hier ist wie.

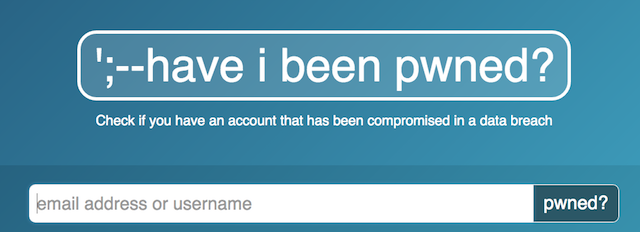

Finden Sie heraus, ob Sie "pwned" wurden

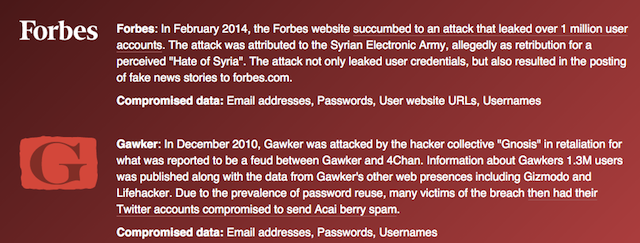

Wie der Name schon sagt, HaveIBeenPwned.com Hier erfahren Sie, ob Ihre persönlichen Daten über PasteBin verteilt oder auf andere Weise ins Internet gelangt sind. Auf diese Weise können Sie feststellen, ob Sie es waren in eine Datenverletzung verwickelt Sind Tools zur Überprüfung gehackter E-Mail-Konten echt oder ein Betrug?Einige der Tools zur E-Mail-Überprüfung nach dem mutmaßlichen Verstoß gegen Google-Server waren nicht so legitim, wie die mit ihnen verknüpften Websites gehofft hätten. Weiterlesen . Ihre Datenbank enthält hochkarätige Lecks von Adobe, Comcast, Ashley Madison (offensichtlich Ashley Madison Leak Keine große Sache? Denk nochmalDie diskrete Online-Dating-Website Ashley Madison (die sich hauptsächlich an betrügerische Ehepartner richtet) wurde gehackt. Dies ist jedoch ein weitaus schwerwiegenderes Problem als in der Presse dargestellt, mit erheblichen Auswirkungen auf die Benutzersicherheit. Weiterlesen ), und vieles mehr.

Sie müssen sich nicht registrieren. Geben Sie einfach Ihre E-Mail-Adresse oder Ihren Benutzernamen ein und Sie erfahren, auf welchen Websites Ihre Daten durchgesickert sind, wann dies passiert ist und was noch wichtiger ist: Was wurde durchgesickert.

Sie können sich auch anmelden, um Benachrichtigungen zu erhalten, falls Ihre E-Mail-Adresse und Ihr Benutzername bei zukünftigen Verstößen angezeigt werden.

Wenn Sie das Pech haben, in ein Leck verwickelt zu sein, ist es am besten, proaktive Maßnahmen zu ergreifen, um den Schaden zu mindern. Wenn eine Site Ihre Passwörter durchgesickert ist und sie nicht gehasht und gesalzen werden konnten, ändern Sie dieses Passwort, wo immer Sie es verwendet haben.

Wenn gefährlichere Dinge wie Ihr Name, Ihre Adresse und Ihre biografischen Daten durchgesickert sind, möchten Sie möglicherweise in eine Online-Kreditüberwachung investieren.

Sortieren Sie Ihre Social Media-Datenschutzeinstellungen

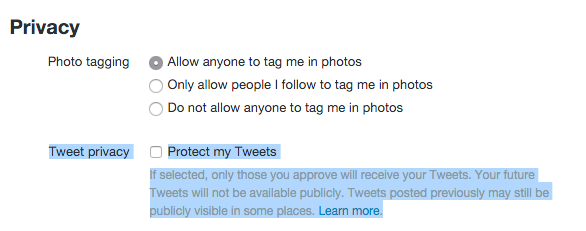

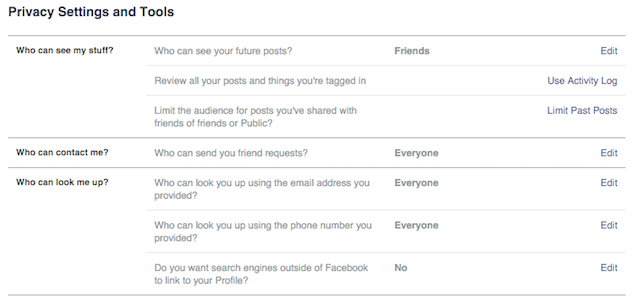

Die meisten von uns sind auf Facebook und Twitter. Sie sind beide nahezu allgegenwärtig. Aber nur sehr wenige von uns sind damit beschäftigt, wie unsere Datenschutzeinstellungen aussehen. Wir setzen sie nur einmal und vergessen es. Versuchen Sie diesen Februar erneut, sie zu besuchen, um festzustellen, ob sie noch Ihren Wünschen entsprechen.

Sie können Ihr Twitter-Profil in privat ändern, indem Sie auf klicken die Einstellungen, Privatsphäre, und unter Tweet DatenschutzAktivieren Sie das Kontrollkästchen Schützen Sie meine Tweets.

Klicken Sie auf Facebook auf die Einstellungen, und dann Privatsphäre. Dann können Sie Ihre Einstellungen nach Ihren Wünschen verfeinern. Sie können auch Facebook kostenlos nutzen Tool zur Überprüfung der Privatsphäre Schützen Sie sich mit dem Facebook-Tool zur Überprüfung der PrivatsphäreFacebook hat ein Datenschutzproblem. Es ist kein Geheimnis. Sie hören jeden zweiten Tag Geschichten darüber. Damit Benutzer ihre Einstellungen besser verstehen können, hat Facebook ein neues Tool namens Privacy Check-up veröffentlicht. Weiterlesen .

Machen Sie dies zu dem Jahr, in dem Sie mit einem neuen, datenschutzorientierten sozialen Netzwerk oder Messaging experimentieren. Ello war ein erbärmlicher Fehler Ello hatte gerade eine Aktualisierung, aber kann es gespeichert werden?Für einen kurzen Moment war Ello das heiße digitale Eigentum, auf dem jeder sein wollte. Und dann ging alles schief. Wenn die Leute Ello erwähnen, ist es der gleiche müde Witz. Weiterlesen , und App.net ist längst tot Alles, was Sie über App.net wissen müssen - das "andere" soziale NetzwerkApp.net wurde aus Frustration über den Status Quo geboren. Wie viel weißt du darüber? Weiterlesen , aber es gibt andere Dienste, die Sie nutzen können und die wirklich gut sind. Im Moment spiele ich mit Sessme.

Dieser Dienst ist für Android und iOS verfügbar und ermöglicht Ihnen eine bessere Kontrolle über die von Ihnen gesendeten Nachrichten. Mit Sessme können Sie die von Ihnen gesendeten Nachrichten aus der Ferne löschen oder verschlüsseln (was praktisch ist, wenn Sie versehentlich eine peinliche Nachricht an Ihre Großmutter oder Ihren Chef senden). Und natürlich ist alles, was Sie senden, verschlüsselt, sodass es während der Übertragung nicht abgefangen werden kann.

Machen Sie es sich zur Gewohnheit, Post ordnungsgemäß zu entsorgen

Junk Mail ist nervig. Ich werde ständig von Anzeigen für Magazine, Kreditkarten und Ersthypotheken bombardiert. Ich will sie nicht. Ich möchte aber auch nicht Opfer von Identitätsbetrug werden.

Deshalb bemühe ich mich immer, Junk-Mails, die ich bekomme, sicher zu zerstören. Ich stelle sicher, dass ich zuerst zerkleinere, bevor es in meinen Mülleimer kommt etwas das enthält meine persönlichen Daten.

Dies gilt doppelt für Briefe meiner Bank und meines Kreditkartenunternehmens, die ich nicht mehr benötige.

Durch die Zerstörung von Junk-Mail stellen Sie sicher, dass niemand Ihre persönlichen Daten durch Müllcontainertauchen erhalten kann. Wenn Sie nicht sicher sind, welche Arten von E-Mails und Dokumenten Sie zerstören sollen, Schauen Sie sich dieses Stück an Hier sind 6 Stück Papier, die Sie immer zerkleinern solltenWir wissen, dass wichtige Dokumente vernichtet werden müssen, aber Selbstzufriedenheit ist einfach: "Es ist nicht wirklich wichtig." Aber sollten Sie bis zum Äußersten gehen und alle Aufzeichnungen zerstören? Welche Dokumente müssen Sie wirklich vernichten? Weiterlesen von Philip Bates, einem anderen Sicherheitsautor von MakeUseOf.

Informieren Sie sich über Sicherheits- und Datenschutzbedrohungen

Betrüger und Hacker hängen völlig davon ab, dass ihr Opfer glücklicherweise nicht weiß, dass sie betrogen und gehackt werden.

Betrug durch den technischen Support Anatomie eines Betrugs: Der Con "Windows Tech Support" untersuchtSie sind ständig auf der Suche: Betrüger, die behaupten, vom "Windows Tech Support" zu stammen. Wir wurden von einem dieser Betrüger ins Visier genommen und hier ist, was passiert ist. Weiterlesen Arbeiten Sie nur, wenn das Opfer nicht weiß, dass es sich nicht um Microsoft am anderen Ende der Leitung handelt. Die Leute bezahlen nur gefälschte Anti-Malware So erkennen und vermeiden Sie gefälschte Viren- und Malware-WarnungenWie können Sie zwischen echten und gefälschten Viren- oder Malware-Warnmeldungen unterscheiden? Es kann schwierig sein, aber wenn Sie ruhig bleiben, gibt es einige Anzeichen, die Ihnen helfen, zwischen den beiden zu unterscheiden. Weiterlesen wenn sie nicht wissen, dass es völlig ineffektiv ist und unter falschen Vorwänden auf ihrem Computer installiert wurde. Nur Menschen Klicken Sie auf Phishing-E-Mails So erkennen Sie eine Phishing-E-MailDas Abfangen einer Phishing-E-Mail ist schwierig! Betrüger posieren als PayPal oder Amazon und versuchen, Ihr Passwort und Ihre Kreditkarteninformationen zu stehlen. Ihre Täuschung ist nahezu perfekt. Wir zeigen Ihnen, wie Sie den Betrug erkennen können. Weiterlesen wenn sie nicht wissen, wonach sie suchen sollen.

Aus diesem Grund sollten Sie sich immer bemühen, sich über die Sicherheitsbedrohungen zu informieren, denen Sie möglicherweise ausgesetzt sind.

Wir schreiben regelmäßig über Sicherheitsprobleme auf MakeUseOf. Aber es gibt eine Anzahl anderer Sicherheitsblogs Red Alert: 10 Computersicherheits-Blogs, denen Sie heute folgen solltenSicherheit ist ein entscheidender Bestandteil des Computing, und Sie sollten sich bemühen, sich weiterzubilden und auf dem neuesten Stand zu bleiben. Schauen Sie sich diese zehn Sicherheitsblogs und die Sicherheitsexperten an, die sie schreiben. Weiterlesen , der Sie ebenso gut auf dem Laufenden hält. Einer meiner Favoriten ist der Sophos Naked Security Blog.

Wenn Sie ein Fan von Twitter sind, haben wir Ihnen auch einige Sicherheitsexperten empfohlen sollte unbedingt folgen Online sicher bleiben: Folgen Sie 10 Experten für Computersicherheit auf TwitterEs gibt einfache Schritte, die Sie unternehmen können, um sich online zu schützen. Verwenden Sie eine Firewall und eine Antivirensoftware, um sichere Kennwörter zu erstellen und Ihre Geräte nicht unbeaufsichtigt zu lassen. Dies sind alles absolute Muss. Darüber hinaus kommt es runter ... Weiterlesen .

Schließlich, wenn YouTubers mehr Ihr Ding sind, sollten Sie vollständig abonnieren J4VV4D. Er bewegt sich zwischen informativ und witzig.

Indem Sie sicherstellen, dass Sie ständig über die sich entwickelnden Bedrohungen für Ihre Sicherheit und Privatsphäre informiert sind, tragen Sie wesentlich dazu bei, sich selbst zu schützen.

Aktualisieren Sie abschließend diese Virendefinitionen und führen Sie einen Scan durch

„Warnung: Ihre Definitionen sind veraltet. Zuletzt aktualisiert vor 398 Tagen. ”Klicken

Es ist ein Paradoxon. Ihr Antivirenprogramm möchte, dass Sie Ihre Definitionen aktualisieren, sodass Sie mit Benachrichtigungen belästigt werden, die schwer zu verwerfen sind und selten mit der Windows-Ästhetik übereinstimmen. Es ist fast so, als würden Sie immer noch Windows XP verwenden.

Sie sind so ärgerlich, dass Sie die schlimmen Warnungen ignorieren, die Ihnen Ihr Antivirenprogramm mitteilt. Schließlich finden Sie die Einstellung, die es anweist, dauerhaft herunterzufahren, und Sie schalten es ein. Problem gelöst, oder?

Aussehen. Ich weiß, dass die meisten AV-Programme hässlich und schlecht gestaltet sind. Ich weiß, dass sie nerven und ihre Warnungen können alles behindern, was Sie tun. Aber auf die Gefahr hin, wie deine Mutter zu klingen, es ist zu deinem Besten.

Wenn Ihre Definitionen nicht mehr aktuell sind, haben Sie keinen Schutz vor Viren, die seit dem Ausführen der Updates aufgetreten sind. Viele Malware-Programme versuchen zu verhindern, dass Ihr Computer nach einer Infektion Updates herunterlädt, um das Entfernen zu verhindern. Aus diesem Grund sollten Sie Updates ausführen, während sich Ihr Computer in einem guten Zustand befindet.

Also bitte. Für mich. Führen Sie Ihre Updates aus und führen Sie einen Scan durch, während Sie gerade dabei sind.

Verpflichten Sie sich, Ihre digitale Sicherheit proaktiv zu gestalten

Die Neujahrsvorsätze sind alle gleich. Sie sagen, Sie werden eine bestimmte Sache tun und sich etwa einen Monat lang engagiert bemühen, wo Sie diese Sache tun. Dann kommt der Februar und - keine Überraschungen - Sie hören auf, das zu tun.

Aber dieses? Dies sollte anders sein, da es sich direkt auf Ihre Privatsphäre und Sicherheit bezieht. In den kommenden Monaten sollten Sie sich dazu verpflichten, Ihre Maschine proaktiv zu schützen und eine gute Datenhygiene zu praktizieren.

Sie sollten nicht nur regelmäßige Malware-Scans durchführen, sondern auch sicherstellen, dass Ihr System regelmäßig aktualisiert und gepatcht wird. Wenn du bist immer noch unter Windows XP Was die Windows XPocalypse für Sie bedeutetMicrosoft wird die Unterstützung für Windows XP im April 2014 einstellen. Dies hat schwerwiegende Folgen für Unternehmen und Verbraucher. Folgendes sollten Sie wissen, wenn Sie noch Windows XP ausführen. Weiterlesen Machen Sie dies zu dem Jahr, in dem Sie zu etwas Aktuellerem wechseln.

Sie sollten sich auch bemühen, sicherzustellen, dass die gesamte von Ihnen verwendete Software ebenfalls aktuell ist. Wann immer Sie ein Popup für ein Java-Update sehen, lade es herunter. Für Adobe Reader, Flash und Microsoft Office ist das doppelt so viel.

Haben Sie keine Angst davor, neu zu beginnen

Wenn Ihr Computer ein langsamer, mit Malware verkrusteter Schlackenhaufen einer Maschine ist, haben Sie keine Angst davor, von vorne zu beginnen. Windows 8.1 und Windows 10 ermöglichen dies Stellen Sie Ihr Gerät auf die Werkseinstellungen zurück 4 Möglichkeiten zum Zurücksetzen Ihres Windows 10-Computers auf die WerkseinstellungenMöchten Sie wissen, wie Sie einen PC auf die Werkseinstellungen zurücksetzen können? Wir zeigen Ihnen die besten Methoden zum Zurücksetzen eines Windows-Computers unter Windows 10, 8 oder 7. Weiterlesen .

Ich befolge diese Regel: Wenn ich mit der Eingabe meiner Kreditkartennummer auf meinem Computer nicht sicher bin, lösche ich sie. Das solltest du auch.

Habe ein sicheres und privates Jahr

Durch Befolgen dieser einfachen Regeln können Sie die Bedrohungen durch externe Quellen drastisch reduzieren und Ihre Privatsphäre schützen.

Haben Sie Ihre eigenen Strategien, um dieses Jahr sicher zu bleiben? Welche Vorsätze verfolgen Sie? Lass es mich in den Kommentaren unten wissen.

Fotokredit: Stethoskop auf Laptop von Twinsterphoto über Shutterstock, Antivirus (Roman Harak)

Matthew Hughes ist ein Softwareentwickler und Autor aus Liverpool, England. Er wird selten ohne eine Tasse starken schwarzen Kaffee in der Hand gefunden und liebt sein Macbook Pro und seine Kamera. Sie können seinen Blog unter lesen http://www.matthewhughes.co.uk und folge ihm auf Twitter unter @matthewhughes.