Werbung

Biometrie wurde jahrzehntelang als futuristisch und unpraktisch angesehen. Erst in den letzten zehn Jahren hat die Technologie die Fantasie eingeholt und die Kosten so weit gesenkt, dass wir sie realistisch umsetzen können Beginnen Sie mit der biometrischen Identifizierung im Alltag Die Geschichte der biometrischen Sicherheit und ihre heutige VerwendungBiometrische Sicherheitsgeräte waren lange Zeit Ideale in Science-Fiction-Filmen, die plausibel genug schienen, um tatsächlich zu geschehen, aber für die Anwendung in der realen Welt etwas zu weit hergeholt. Weiterlesen .

Apple hat eine Erfolgsgeschichte darin, neue Technologien in den Mainstream zu bringen. Daher war es keine Überraschung, als es 2014 die biometrische Identifikation für iPhones einführte und das „Biometrie-Rennen“ startete. Touch ID machte es einfach, Ihr Telefon durch Scannen Ihres Fingerabdrucks zu entsperren - kein Passcode erforderlich.

Das Scannen von Fingerabdrücken ist jedoch nur die Spitze des Eisbergs.

Die Grundtypen der Biometrie

Laut Dictionary.comBiometrie ist "Der Prozess, durch den die einzigartigen physischen und anderen Merkmale einer Person von einem elektronischen Gerät oder System erfasst und aufgezeichnet werden, um die Identität zu bestätigen.".

Da jede Person einzigartig ist, folgt daraus, dass das beste Mittel zur Identifizierung einer Person ihre physischen Eigenschaften sind. Während es zahlreiche physische Merkmale gibt, die verwendet werden könnten, sind einige der am häufigsten verwendeten Merkmale Fingerabdruckerkennung, Spracherkennung, Gesichtserkennung und DNA-Verifizierung.

Fingerabdruckerkennung: Die am weitesten verbreitete Form der biometrischen Identifizierung ist der Fingerabdruck. Seine Beschäftigung in der Strafverfolgung geht auf das Jahr 1901 beim britischen Metropolitan Police Service zurück und sein Einsatz revolutionierte die strafrechtlichen Ermittlungen.

Spracherkennung: Die Spracherkennung wird verwendet, um Ihre Identität anhand der Merkmale Ihrer Stimme zu überprüfen. Dies wird häufig mit der Spracherkennung verwechselt Akt des Erkennens, was gesagt wurde Alexa, wie funktioniert Siri? Sprachsteuerung erklärtDie Welt bewegt sich in Richtung Sprachbefehle für alles, aber wie genau funktioniert die Sprachsteuerung? Warum ist es so unangenehm und eingeschränkt? Folgendes müssen Sie als Laien wissen: Weiterlesen eher als wer es gesagt hat.

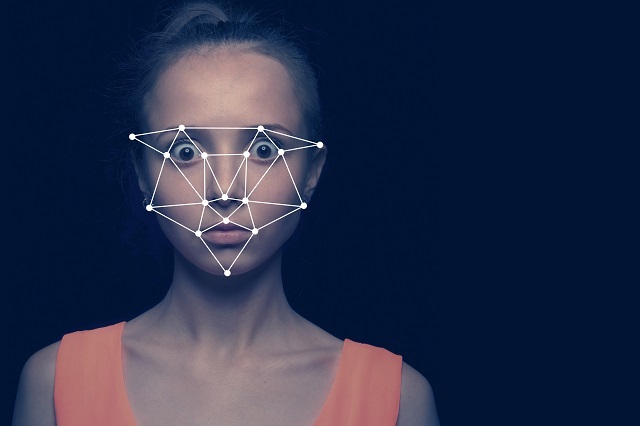

Gesichtserkennung: Während die Spracherkennung Audiodaten verwendet, verwendet die Gesichtserkennung visuelle Informationen, um Ihre Identität zu überprüfen. Visuelle Markierungen auf der Größe und Form Ihres Gesichts werden mit einem verifizierten Bild verglichen.

DNA-Verifikation: Die DNA-Überprüfung wird wahrscheinlich nicht zum Entsperren Ihres Telefons verwendet. Die von Shows wie CSI weit verbreitete DNA-Verifizierung wird am häufigsten in Strafverfolgungsbehörden eingesetzt. Die DNA jeder Person ist einzigartig, sodass bereits eine kleine Probe ausreichen kann, um die Identität einer Person anhand einer bekannten Probe zu überprüfen.

Was ist am Horizont?

Augenscans von Iris und Netzhaut werden bereits in Hochsicherheitsumgebungen eingesetzt, z. B. in Sicherheitsbereichen in Regierungsgebäuden oder bei Grenzkontrollen am Flughafen. Da jedoch die Kosten für die Implementierung dieser Technologie sinken, ist es wahrscheinlicher, dass sie auf unseren Mobilgeräten landen. potenziell die Augenscantechnologie für ein weitaus größeres Publikum öffnen. Sind Retina- / Iris-Scanner die nächste Stufe der mobilen Sicherheit?Es gibt Gerüchte, dass im Samsung Galaxy Note 4 ein Netzhaut- oder Iris-Scanner eingebaut sein könnte. Klingt wie ein Science-Fiction-Film, aber diese Art von personalisierten Sperrmechanismen sind nicht immer perfekt. Weiterlesen

Während Signaturprüfung gibt es schon seit geraumer Zeit, das digitale Äquivalent entwickelt sich zunehmend, da immer mehr Menschen es versuchen um zu verbergen, wer sie online sind, und sie merken oft nicht, dass sie ihre Identität auf einzigartige Weise preisgeben Art.

Was hält die Biometrie zurück?

1. Angst vor Überwachung

Derzeit ist die Strafverfolgung eine der größten Anwendungen der biometrischen Identifizierung.

Insbesondere die Gesichtserkennung wird zur Standardpraxis bei der proaktiven Polizeiarbeit bei der Polizei in England Verwenden Sie es bei einem Musikfestival im Jahr 2014, um das Gesicht jedes Teilnehmers zu scannen und es mit einer Datenbank bekannter Daten zu vergleichen Kriminelle.

Dies war sicherlich nicht das erste Mal, dass die Gesichtserkennung in großem Umfang eingesetzt wurde, aber es war eines davon Das invasivste, da zu dieser Zeit wenig Rechtfertigung dafür gegeben wurde, warum dieses spezielle Festival stattfand gezielt.

Eine der häufigsten Rechtfertigungen für diese Art der Überwachung ist der Schutz vor Terrorismus. Wie George Orwell jedoch in seinem Buch deutlich machte 1984Eine vollständige Überwachung durch die Regierung kann zu einer Unterdrückung der Bürger eines Landes führen. was wir alle als eine schlechte Sache erkennen Ihr Interesse an Datenschutz stellt sicher, dass Sie von der NSA angesprochen werdenJa, das ist richtig. Wenn Sie sich für den Datenschutz interessieren, werden Sie möglicherweise zu einer Liste hinzugefügt. Weiterlesen .

Eine der jüngsten Kontroversen über die Verwendung biometrischer Daten durch die Regierung ist die NGI-Datenbank (Next Generation Identifier) des FBI. Die Datenschutzgruppe EFF ist Kampagnen für mehr Transparenz bei der Verwendung dieser Informationen, insbesondere der Aspekt der Gesichtserkennung.

2. Angst vor Datenschutzverletzungen

Während Sie der Überwachung durch die Regierung vielleicht zustimmen oder nicht, fühlen sich die meisten Menschen mit der Idee privater Unternehmen immer noch sehr unwohl Verfolgung ihres Standorts und Verhaltens, vor allem, weil es wenig Transparenz darüber gibt, wie diese Informationen tatsächlich gespeichert werden und gebraucht.

Die sichere Speicherung von Daten ist in den letzten Jahren zu einem wunden Punkt geworden, da die meisten Unternehmen eine schlechte oder nicht vorhandene Sicherheit zugelassen haben Gewähren Sie Hackern Zugriff auf sichere persönliche Daten 3 Online-Tipps zur Betrugsprävention, die Sie 2014 kennen müssen Weiterlesen . Wenn wir ihnen nicht vertrauen können, um unsere persönlichen Daten zu schützen, warum sollten wir ihnen dann unsere unersetzlichen biometrischen Daten anvertrauen?

Zwar gibt es Bedenken hinsichtlich der Überwachung durch die Regierung, doch die Idee, dass private Unternehmen jede unserer Bewegungen verfolgen, macht die Menschen noch nervöser. Der Personalisierungsspezialist für den Einzelhandel, RichRelevance, hat kürzlich einige Untersuchungen durchgeführt, wie Kunden das Tracking und die Personalisierung beurteilen:

Aus diesen Ergebnissen geht hervor, dass die Erosion der Privatsphäre meistens das ist, was Menschen als „gruselig“ empfinden, wobei die Gesichtserkennung ganz oben auf dieser Liste steht. Wenn Kunden eine bestimmte Art der biometrischen Identifizierung nicht mögen, ist es unwahrscheinlich, dass Geschäfte sie übernehmen, aus Angst, das Geschäft zu verlieren.

In Russland hat in letzter Zeit Aufsehen erregt FindFace, Mit der Gesichtserkennung werden Profile im russischen sozialen Netzwerk VKontakte gecrawlt, um die gesuchte Person zu finden. Dies ist nur eines von vielen Beispielen.

Während viele Informationen öffentlich sind, ist es die Art und Weise, wie Daten verwendet werden, die großes Unbehagen hervorruft.

3. ID Unzuverlässigkeit

Fingerabdruckscanner sind aufgrund ihrer Zuverlässigkeit im Vergleich zu anderen Methoden zur gängigen Form der gängigen biometrischen Identifizierung geworden. Beispielsweise erfordert die Gesichtserkennung derzeit eine gute Beleuchtung und Positionierung, um genaue Ergebnisse zu erzielen.

Die Spracherkennung leidet dagegen unter zu viel Audio-Rauschen. Es kann unter sehr ruhigen Bedingungen gut funktionieren. Es fällt absolut aus, wenn Sie auf einer stark befahrenen Straße oder in einem lauten Nachtclub unterwegs sind. Die Ergebnisse sind bestenfalls inkonsistent, aber meistens einfach falsch.

Diese Umgebungsfaktoren begrenzen, wo die Authentifizierung zuverlässig bestätigt werden kann, und schränken ihre Bequemlichkeit und Nützlichkeit ein. Vergleichen Sie dies mit Passwörtern, die unter allen Bedingungen jederzeit auf jedem Gerät verwendet werden können.

4. ID-Diebstahl

Identitätsdiebstahl ist eines der stressigsten und besorgniserregendsten Dinge, die passieren können. Es kann schwierig sein, Ihre Identität zu stehlen. Dies wird durch die Tatsache verschlimmert, dass die ID-Diebstahlraten weltweit steigen.

Hacks sind ein großes Hindernis für jedes ID-Überprüfungssystem, da jeder, der Ihre Anmeldeinformationen offengelegt hat, diese Informationen verwenden kann, um sich als Sie auszugeben.

Aber was ist, wenn Ihre einzigartigen physischen Eigenschaften bei einem Hack gestohlen werden? Es ist nicht so, dass Sie zu Ihrem lokalen DMV gehen und ein neues Gesicht oder einen neuen Fingerabdruck anfordern können. Es ist viel einfacher, sich einfach bei Twitter oder Facebook anzumelden und Ihr Passwort zu ändern.

Ein weiterer erschwerender Faktor ist, dass das Ändern eines Kennworts auf mehreren Websites relativ trivial ist und Sie Ihre Sicherheit durch erhöhen können Verwenden unterschiedlicher Passwörter für jedes Konto 8 Tipps zur Online-Sicherheit von SicherheitsexpertenMöchten Sie online sicher sein? Vergessen Sie dann alles, was Sie über Passwörter, Virenschutz und Online-Sicherheit zu wissen glauben, denn es ist Zeit für eine Umschulung. Hier ist, was die Experten tatsächlich tun. Weiterlesen .

Auf der anderen Seite sind Ihre biometrischen Daten an allen Standorten gleich. Die einzige Möglichkeit, unerwünschten Zugriff zu verhindern, besteht darin, die Authentifizierungsmethode insgesamt zu ändern.

Wenn biometrische Daten in großem Umfang gehackt würden, wäre es für Menschen wirklich schwierig, ihre wahre Identität zu überprüfen, insbesondere mit Datenverknüpfungen werden immer häufiger (d. h. alle Arten der Identifizierung, einschließlich Surfgewohnheiten, biometrischer Daten, Passwörter und Werbeprofile, sind miteinander verbunden).

5. Schlechte Standards

Digitale Standards sind der Grund, warum wir jeden Webbrowser verwenden können, um auf das Internet zuzugreifen, oder jedes Telefon, um einen Anruf zu tätigen - sie stellen sicher, dass alles nahtlos zusammenarbeitet.

Das Gleiche gilt nicht für die Biometrie. Bisher hat keine Regierung Standards für die Erstellung, Verwendung oder Speicherung biometrischer Informationen festgelegt. Fast Identity Online (FIDO) ist dabei, einige Standards zu schreiben, aber angesichts der derzeit raschen Verbreitung biometrischer Verbrauchergeräte könnte es zu spät und zu wenig werden.

Standards können auch verwendet werden, um sicherzustellen, dass die Methoden zur biometrischen Identifizierung konsistent sind. Fingerabdrücke können sich abhängig von der Menge an Öl in der Haut oder einem Schnitt am Finger ändern. Normalerweise wird ein Fingerabdruck in ein kleines Datensegment umgewandelt, es können jedoch keine Änderungen am Fingerabdruck vorgenommen werden.

6. Biometrie allein reicht nicht aus

Indien befindet sich derzeit in einem unglaublich ehrgeizigen Projekt, um Identifikationsinformationen für jeden einzelnen seiner 1,2 Milliarden Bürger zu katalogisieren. Das als Aadhaar bekannte System enthält biometrische Informationen sowie Textinformationen wie Name, Geburtsdatum und Adresse.

Die Idee hinter dem Programm ist es, die Identifizierung von Personen für Leistungen und staatliche Dienstleistungen viel schneller und einfacher zu machen.

Eine Möglichkeit, biometrische Probleme zu lösen, ist die Verwendung der Multi-Faktor-Authentifizierung, bei der ein Benutzer anhand von „Wer Sie sind“ (Biometrie) und „Was Sie haben“ (Mobilgerät, Laptop usw.) identifiziert wird. Mit diesem System haben sie eine Zwei-Faktor-Authentifizierung für biometrische Informationen erstellt.

Die Lösung leidet immer noch unter der Gefahr einer normalen zweistufigen Überprüfung: Wenn eine Person gezielt angesprochen wird, können möglicherweise beide Authentifizierungen umgangen werden.

Wenn jedoch ein Hack stattfinden und die Daten offenlegen würde, wäre dies für Kriminelle sicherlich viel schwieriger die Informationen zu verwenden, um auf private Informationen zuzugreifen, da ihnen der zweite Schritt fehlt, der für erforderlich ist Nachprüfung.

Zu viele Probleme, bis ins Mark

Biometrie ist möglicherweise nicht die langfristige Alternative zu Passwörtern, sie ist jedoch sicherer zu verwenden. Anstatt sie als separate Methoden zu betrachten, um zu identifizieren, dass Sie der sind, von dem Sie sagen, dass Sie es sind, sollten sie stattdessen als ergänzende Methoden angesehen werden, die zusammen zur Überprüfung einer Person verwendet werden können.

Sind Biometrie das A und O der persönlichen Identifikation? Wahrscheinlich nicht. Es gibt einfach zu viele grundlegende Probleme, um sie zu lösen.

Während die Frage der Identitätsprüfung auf absehbare Zeit weiterleben wird, sind wir das Beste In der Zwischenzeit können wir sicherstellen, dass wir unsere Sicherheit proaktiv mit starken schützen Passwörter, Zwei-Faktor-Authentifizierung Was ist eine Zwei-Faktor-Authentifizierung und warum sollten Sie sie verwenden?Die Zwei-Faktor-Authentifizierung (2FA) ist eine Sicherheitsmethode, die zwei verschiedene Methoden zum Nachweis Ihrer Identität erfordert. Es wird häufig im Alltag verwendet. Zum Beispiel erfordert das Bezahlen mit einer Kreditkarte nicht nur die Karte, ... Weiterlesen und gut Sicherheitshygiene Schützen Sie sich mit einer jährlichen Sicherheits- und DatenschutzprüfungWir sind fast zwei Monate im neuen Jahr, aber es bleibt noch Zeit, eine positive Lösung zu finden. Vergessen Sie, weniger Koffein zu trinken - wir sprechen über Maßnahmen zum Schutz der Online-Sicherheit und der Privatsphäre. Weiterlesen .

Was halten Sie von Biometrie - aufregend oder überfordert? Was wird Ihrer Meinung nach Passwörter in Zukunft ersetzen? Oder denken Sie sogar, dass Passwörter ersetzt werden müssen? Lassen Sie uns in den Kommentaren unten diskutieren.

Bildnachweis: Milliarden Fotos über Shutterstock.com,pixinoo über Shutterstock.com, Anton Watman über Shutterstock.com, ra2studio über Shutterstock.com

James ist MakeUseOfs Buying Guides & Hardware News Editor und freiberuflicher Autor, der sich leidenschaftlich dafür einsetzt, Technologie für jedermann zugänglich und sicher zu machen. Neben Technologie interessiert sich auch für Gesundheit, Reisen, Musik und psychische Gesundheit. BEng in Maschinenbau an der University of Surrey. Kann auch bei PoTS Jots über chronische Krankheiten geschrieben werden.