Werbung

Unter den ständig sprudelnden Flüssen gestohlener persönlicher Informationen hat ein Datentyp seine Position als Kaviar von persönlichen Referenzen, und wird jetzt von einer Vielzahl von schändlichen Personen und gesucht Organisationen. Die medizinischen Daten sind an die Spitze gestiegen 5 Gründe, warum der Diebstahl medizinischer Identität zunimmtBetrüger möchten Ihre persönlichen Daten und Bankkontodaten - aber wussten Sie, dass Ihre medizinischen Unterlagen auch für sie von Interesse sind? Finden Sie heraus, was Sie dagegen tun können. Weiterlesen des Identitätsdiebstahls und als solche stoßen medizinische Einrichtungen auf einen anhaltenden Anstieg von Malware, die diese privaten Anmeldeinformationen stehlen soll.

MEDJACK 2

Anfang dieses Jahres haben wir den MEDJACK-Bericht untersucht Gesundheitswesen: Der neue Angriffsvektor für Betrüger und ID-DiebeKrankenakten werden zunehmend von Betrügern verwendet, um Gewinne zu erzielen. Eine digitalisierte Krankenakte bietet zwar enorme Vorteile, lohnt es sich jedoch, Ihre persönlichen Daten in die Schusslinie zu setzen? Weiterlesen , zusammengestellt von einer auf Täuschung ausgerichteten Sicherheitsfirma, TrapX. Ihr erster MEDJACK-Bericht illustrierte eine breite Palette von Angriffen auf medizinische Einrichtungen im ganzen Land, wobei der Schwerpunkt auf medizinischen Geräten für Krankenhäuser lag. TrapX fand „einen umfassenden Kompromiss zwischen einer Vielzahl von medizinischen Geräten, einschließlich Röntgengeräten, Bildarchiv und Kommunikationssystemen (PACS) und Blutgasanalysatoren (BGA) “sowie Benachrichtigung der Krankenhausbehörden über eine beeindruckende Reihe zusätzlicher potenziell gefährdeter Instrumente, einschließlich:

„Diagnosegeräte (PET-Scanner, CT-Scanner, MRT-Geräte usw.), therapeutische Geräte (Infusionspumpen, medizinische Laser und chirurgische LASIK-Geräte) Maschinen) und lebenserhaltende Geräte (Herz-Lungen-Geräte, medizinische Beatmungsgeräte, Geräte zur extrakorporalen Membranoxygenierung und Dialysegeräte) und viel mehr."

Der neue Bericht, MEDJACK.2: Krankenhäuser unter Belagerung (Ich liebe diesen Titel übrigens!) Hat auf dieser frühen Detaillierung der anhaltenden Bedrohung für die Medizin aufgebaut Einrichtungen und das Sicherheitsunternehmen bieten eine detaillierte Analyse der "laufenden, fortgeschrittenen" Angriffe.

Neue Institutionen, neue Angriffe

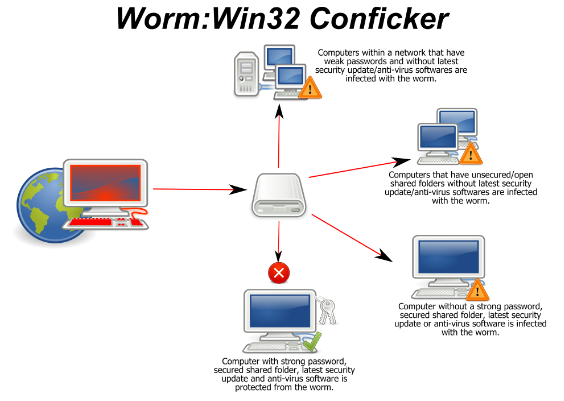

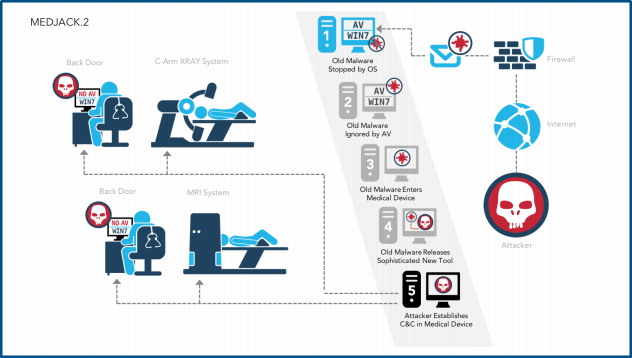

Eines der interessantesten Dinge im Bericht waren die ausgeklügelten Malware-Varianten Bereitgestellt von den Angreifern, speziell entwickelt, um für moderne Windows kein Problem zu sein Systeme. Der MS08-067 Wurm, besser bekannt als Confickerist unter Sicherheitsexperten bekannt, und in der Tat ist seine Unterschrift gleichermaßen Bekannt durch Antiviren- und Endpoint-Sicherheitssoftware Vergleichen Sie die Leistung Ihres Anti-Virus mit diesen 5 Top-SitesWelche Antivirensoftware sollte verwendet werden? Welches ist das Beste"? Hier sehen wir uns fünf der besten Online-Ressourcen zur Überprüfung der Antivirenleistung an, damit Sie eine fundierte Entscheidung treffen können. Weiterlesen .

Die meisten neueren Windows-Versionen haben die meisten spezifischen Sicherheitslücken beseitigt, die dem Wurm einen solchen Erfolg ermöglichten Es war seine „Blütezeit“. Als es dem Netzwerksicherheitssystem der medizinischen Einrichtung vorgestellt wurde, schien es, als gäbe es keine unmittelbare Drohung.

Die Malware wurde jedoch speziell ausgewählt, um ältere, nicht gepatchte Windows-Versionen auszunutzen, die auf vielen medizinischen Geräten zu finden sind. Dies ist aus zwei Gründen kritisch:

- Da die neueren Windows-Versionen nicht anfällig waren, erkannten sie keine Bedrohung und beseitigten alle Endpunkt-Sicherheitsprotokolle, die hätten eingreifen müssen. Dies stellte die erfolgreiche Navigation des Wurms zu alten Windows-Workstations sicher.

- Durch die gezielte Ausrichtung des Angriffs auf ältere Windows-Versionen wurde eine deutlich höhere Erfolgschance erzielt. Darüber hinaus verfügen die meisten medizinischen Geräte nicht über eine spezielle Endpunktsicherheit, was wiederum ihre Erkennungschancen einschränkt.

Moshe Ben Simon, Mitbegründer von TrapX, erklärte:

„MEDJACK.2 fügt der Strategie des Angreifers eine neue Tarnungsebene hinzu. Neue und hochleistungsfähige Angreifer-Tools sind geschickt in sehr alter und veralteter Malware versteckt. Es ist ein sehr kluger Wolf im sehr alten Schafspelz. Sie haben diesen Angriff geplant und wissen, dass sie diese Angriffe innerhalb von Gesundheitseinrichtungen ungestraft oder ohne Aufdeckung starten können Stellen Sie problemlos Hintertüren innerhalb des Krankenhaus- oder Ärztenetzwerks her, in denen sie unentdeckt bleiben können, und filtern Sie Daten für lange Zeiträume von Zeit."

Spezifische Sicherheitslücken

Mit dem veralteten Conficker-Wurm als Wrapper konnten sich die Angreifer schnell zwischen internen Krankenhausnetzwerken bewegen. Obwohl TrapX die Anbieter von medizinischen Einrichtungen nicht offiziell benannt hat, waren dies ihre Sicherheitssysteme Bei der Bewertung haben sie die spezifischen Abteilungen, Systeme und Ausrüstungsanbieter detailliert beschrieben betroffen:

-

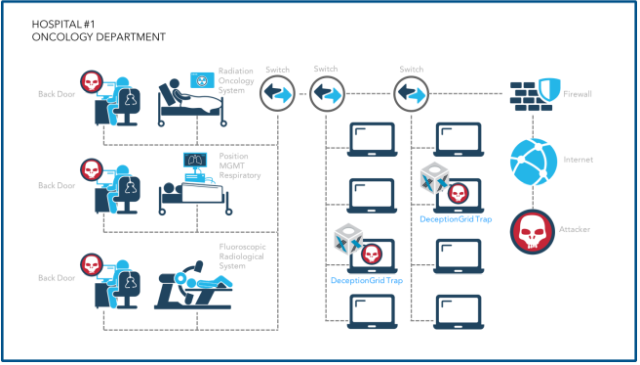

Hosptial # 1: Top 1.000 weltweites Krankenhaus.

- Anbieter A - Radioonkologisches System

- Anbieter A - Trilogie LINAC Gating System

- Anbieter B - Flouroscopy Radiology System

-

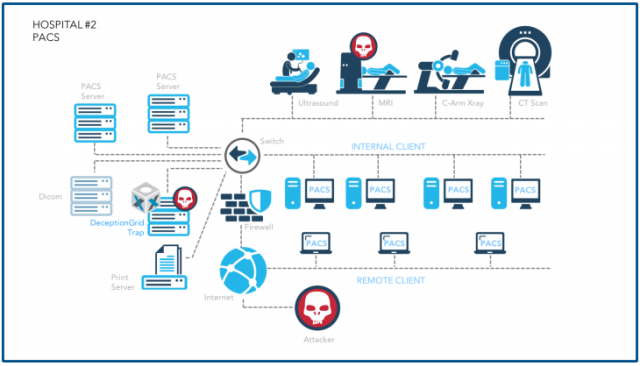

Krankenhaus Nr. 2: Top 2.000 weltweites Krankenhaus.

- Anbieter C - PACS-System

- Computer- und Speichereinheiten mit mehreren Anbietern

-

Krankenhaus Nr. 3: Top 200 weltweites Krankenhaus.

- Anbieter D - Röntgengerät

Im ersten Krankenhaus haben Angreifer ein System kompromittiert, auf dem ein zentrales Intrusion Detection-System, Endpoint-Schutz im gesamten Netzwerk und Firewalls der nächsten Generation ausgeführt werden. Trotz dieses Schutzes fanden Sicherheitsforscher Hintertüren in einer Reihe von Systemen, wie oben beschrieben.

Das zweite Krankenhaus stellte fest, dass sein Bildarchivierungs- und Kommunikationssystem (PACS) kompromittiert worden war, um danach zu suchen gefährdete medizinische Geräte und Patientendaten Wie Gesundheitsdaten aus Ihren Apps gekauft und verkauft werdenDie jüngste Explosion der Anzahl von Gesundheits- und Fitness-Apps führt dazu, dass viele Gesundheitsdaten von unseren Geräten erfasst werden - Daten, die verkauft werden. Weiterlesen Dazu gehören „Röntgenfilmbilder, Computertomographie (CT) -Scanbilder und Magnetresonanztomographie (MRT) sowie die erforderlichen Workstations, Server und Speicher.“ EIN Ein besonderes Problem ist, dass praktisch jedes Krankenhaus im Land über mindestens einen zentralen PACS-Dienst verfügt und es im ganzen Land Hunderttausende mehr gibt Welt.

Im dritten Krankenhaus fand TrapX eine Hintertür in der Röntgenausrüstung, eine Anwendung basierend auf Windows NT 4.0 Erinnerst du dich an diese? 7 Alte Windows-Programme, die heute noch verwendet werdenSie sagen, dass die Technologie exponentiell voranschreitet. Aber wussten Sie, dass es einige Programme seit mehreren Jahrzehnten gibt? Machen Sie mit uns einen Spaziergang durch die Nostalgia Lane und entdecken Sie die ältesten erhaltenen Windows-Programme. Weiterlesen . Obwohl das Sicherheitsteam des Krankenhauses "beträchtliche Erfahrung in der Cybersicherheit hatte", waren sie vollständig Sie wussten nicht, dass ihr System kompromittiert worden war, erneut aufgrund der Malware, die als untertrieben eingestuft wurde Drohung.

Eine Gefahr für Dienstleistungen?

Die Anwesenheit von Hackern in medizinischen Netzwerken ist natürlich äußerst besorgniserregend. Aber es scheint, dass sie in Netzwerke medizinischer Einrichtungen eindringen in erster Linie durch den Diebstahl persönlicher Krankenakten motiviert So hacken sie dich: Die düstere Welt der Exploit-KitsBetrüger können Software-Suites verwenden, um Sicherheitslücken auszunutzen und Malware zu erstellen. Aber was sind diese Exploit-Kits? Woher kommen sie? Und wie können sie gestoppt werden? Weiterlesen , anstatt tatsächlich eine direkte Bedrohung für die Krankenhaushardware darzustellen. In diesem Sinne können wir dankbar sein.

Viele Sicherheitsforscher werden Beachten Sie die ausgeklügelte Malware, die getarnt ist Ihre neue Sicherheitsbedrohung für 2016: JavaScript RansomwareLocky Ransomware hat Sicherheitsforscher beunruhigt, aber seit seinem kurzen Verschwinden und seiner Rückkehr als plattformübergreifende Bedrohung durch JavaScript-Ransomware haben sich die Dinge geändert. Aber was können Sie tun, um die Locky-Ransomware zu besiegen? Weiterlesen als grundlegendere Versionen, die sich aktuellen Endpoint-Sicherheitslösungen entziehen sollen. TrapX stellte in seinem ersten MEDJACK-Bericht fest, dass dies eine deutliche Eskalation ist, während alte Malware verwendet wurde, um Zugriff auf Geräte zu erhalten. Der Wunsch der Angreifer, moderne Sicherheitskontrollen zu umgehen, wurde zur Kenntnis genommen.

„Diese alten Malware-Wrapper umgehen moderne Endpoint-Lösungen, da die gezielten Sicherheitslücken auf Betriebssystemebene längst geschlossen sind. Jetzt können die Angreifer, ohne eine Warnung zu generieren, ihre fortschrittlichsten Toolkits verteilen und Hintertüren in großen Gesundheitseinrichtungen einrichten, ganz ohne Vorwarnung oder Warnung. “

Selbst wenn das Hauptziel der Diebstahl von Patientenausweisen ist, ist die Aufdeckung dieser kritischen Schwachstellen bedeutet nur eines: ein anfälligeres Gesundheitssystem mit noch mehr potenziellen Anfälligkeiten ausgesetzt. Oder Netzwerke, die bereits kompromittiert wurden, ohne einen Alarm auszulösen. Wie wir gesehen haben, ist dieses Szenario durchaus möglich.

Krankenakten sind zu einer der lukrativsten Formen persönlich identifizierbarer Informationen geworden, die von einer Vielzahl böswilliger Personen gesucht werden. Mit Preisen zwischen 10 und 20 US-Dollar pro einzelnem Datensatz gibt es einen wirksamen Schwarzmarkthandel, der durch den scheinbar einfachen Zugang zu weiteren Datensätzen beflügelt wird.

Die Botschaft an medizinische Einrichtungen sollte klar sein. Die Entwicklung von Patientenakten zu einer leicht übertragbaren digitalisierten Version ist zweifellos fantastisch. Sie können fast jede medizinische Einrichtung betreten und sie können problemlos auf eine Kopie Ihrer Unterlagen zugreifen.

Aber mit dem Wissen, dass Hintertüren in medizinischen Geräten, die zunehmend alte Hardware verwenden, immer häufiger vorkommen, muss dies der Fall sein eine konzertierte Anstrengung zwischen Geräteherstellern und medizinischen Einrichtungen sein, um gemeinsam die Patientenakte zu führen Sicherheit.

Wurden Sie von Diebstahl von Krankenakten betroffen? Was ist passiert? Wie haben sie auf Ihre Unterlagen zugegriffen? Lass es uns unten wissen!

Bildnachweis:medizinischer Monitor von sfam_photo über Shutterstock

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.