Werbung

Die Ende 2016 entdeckte Dirty COW ist eine Sicherheitslücke im Bereich Computersicherheit, die alle Linux-basierten Systeme betrifft. Das Überraschende ist, dass dieser Fehler auf Kernel-Ebene seit 2007 im Linux-Kernel besteht, aber erst 2016 entdeckt und ausgenutzt wurde.

Heute werden wir sehen, was genau diese Sicherheitsanfälligkeit ist, welche Systeme davon betroffen sind und wie Sie sich schützen können.

Was ist die Anfälligkeit für schmutzige Kuh?

Dirty COW-Schwachstelle ist eine Art Exploit zur Eskalation von Berechtigungen, was im Wesentlichen bedeutet, dass sie zum Gewinnen verwendet werden kann Root-Benutzerzugriff Was ist SU und warum ist es wichtig, Linux effektiv zu nutzen?Das Linux SU- oder Root-Benutzerkonto ist ein leistungsstarkes Tool, das bei korrekter Verwendung hilfreich oder bei rücksichtsloser Verwendung verheerend sein kann. Schauen wir uns an, warum Sie bei der Verwendung von SU verantwortlich sein sollten. Weiterlesen auf jedem Linux-basierten System. Während Sicherheitsexperten behaupten, dass solche Exploits keine Seltenheit sind, ist ihre einfache Exploitbarkeit und die Tatsache, dass es sie seit mehr als 11 Jahren gibt, ziemlich besorgniserregend.

Tatsächlich gab Linus Torvalds zu, dass er es 2007 entdeckt hatte, ignorierte es jedoch und betrachtete es als „theoretischen Exploit“.

Dirty COW hat seinen Namen von der Copy-on-Write (COW) Mechanismus im Speicherverwaltungssystem des Kernels. Schädliche Programme können möglicherweise eine Race-Bedingung einrichten, um eine schreibgeschützte Zuordnung einer Datei in eine beschreibbare Zuordnung umzuwandeln. Somit könnte ein unterprivilegierter Benutzer diesen Fehler nutzen, um seine Berechtigungen für das System zu erhöhen.

Durch das Erlangen von Root-Rechten erhalten Schadprogramme uneingeschränkten Zugriff auf das System. Von da an kann es Systemdateien ändern, Keylogger bereitstellen, auf auf Ihrem Gerät gespeicherte persönliche Daten zugreifen usw.

Welche Systeme sind betroffen?

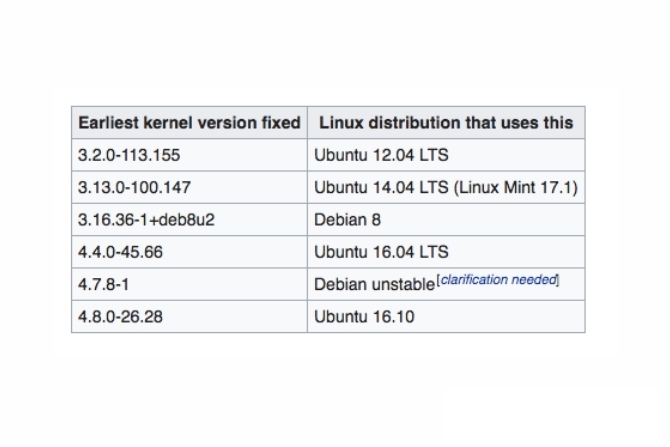

Die Sicherheitslücke "Dirty COW" betrifft alle Versionen des Linux-Kernels seit Version 2.6.22, die 2007 veröffentlicht wurde. Laut Wikipedia wurde die Sicherheitsanfälligkeit in den Kernelversionen 4.8.3, 4.7.9, 4.4.26 und höher behoben. Ein Patch wurde ursprünglich im Jahr 2016 veröffentlicht, das Problem wurde jedoch nicht vollständig behoben. Daher wurde im November 2017 ein nachfolgender Patch veröffentlicht.

Um Ihre aktuelle Kernel-Versionsnummer zu überprüfen, können Sie den folgenden Befehl auf Ihrem Linux-basierten System verwenden:

uname - rWichtige Linux-Distributionen wie Ubuntu, Debian und ArchLinux haben alle veröffentlichte die entsprechenden Korrekturen. Wenn Sie es noch nicht getan haben, stellen Sie sicher, dass Aktualisieren Sie Ihren Linux-Kernel 5 Gründe, warum Sie Ihren Kernel häufig aktualisieren sollten [Linux]Wenn Sie eine Linux-Distribution wie Ubuntu oder Fedora verwenden, verwenden Sie auch den Linux-Kernel, den Kern, der Ihre Distribution tatsächlich zu einer Linux-Distribution macht. Ihre Distribution fordert Sie ständig auf, Ihren Kernel zu aktualisieren ... Weiterlesen .

Da die meisten Systeme jetzt gepatcht sind, wird das Risiko gemindert, oder? Nun, nicht genau.

Während die meisten Mainstream-Systeme gepatcht wurden, gibt es mehrere andere Linux-basierte eingebettete Geräte Linux ist überall: 10 Dinge, von denen Sie nicht wussten, dass sie von Pinguinen angetrieben wurdenWenn Sie glauben, dass die Welt auf Windows beruht, denken Sie noch einmal darüber nach. Linux spielt eine entscheidende Rolle, um unsere Welt am Laufen zu halten. Weiterlesen das sind immer noch anfällig. Die meisten dieser eingebetteten Geräte, insbesondere billige, erhalten von den Herstellern kein Update. Leider können Sie nicht viel dagegen tun.

Daher ist es ziemlich wichtig zu kaufen IoT-Geräte (Internet of Things) Die 10 besten Gadgets für das Internet der Dinge, die Sie ausprobieren müssenNoch vor einem Jahrzehnt waren solche Geräte der Stoff der Fantasie. Aber jetzt sind mit dem Internet verbundene Spielzeuge, Kopfhörer, Gepäck und mehr weit verbreitet. Hier sind einige erstaunliche Produkte, die Sie auf jeden Fall ausprobieren sollten! Weiterlesen aus seriösen Quellen, die zuverlässigen Kundendienst bieten.

Da Android auf dem Linux-Kernel basiert, sind auch die meisten Android-Geräte betroffen.

Wie sich schmutzige Kuh auf Android-Geräte auswirkt

ZNIU ist die erste Malware für Android, die auf der Sicherheitslücke Dirty COW basiert. Es kann verwendet werden, um alle Android-Geräte bis zu Android 7.0 Nougat zu rooten. Während die Sicherheitsanfälligkeit selbst alle Android-Versionen betrifft, betrifft ZNIU speziell Android-Geräte mit der 64-Bit-Architektur ARM / X86.

Laut einem Bericht von Trend MicroBis September 2017 wurden über 300.000 bösartige Apps mit ZNIU in freier Wildbahn entdeckt. Benutzer in 50 Ländern, einschließlich China, Indien, Japan usw. sind davon betroffen. Die meisten dieser Apps tarnen sich als Apps und Spiele für Erwachsene.

Wie die ZNIU Android Malware funktioniert

Die von ZNIU betroffene App wird häufig als Softporno-App auf bösartigen Websites angezeigt Benutzer werden dazu verleitet, es herunterzuladen 5 Wege, wie der Besuch von Websites für Erwachsene Ihre Sicherheit und Privatsphäre beeinträchtigtWährend Pornografie oft im Kontext der Moral diskutiert wird, gibt es einen riesigen Sicherheits- und Datenschutzaspekt, der oft übersehen wird. Wenn Sie wissen, worauf Sie achten müssen, sind Sie umso sicherer. Weiterlesen . Da Android das Seitenladen von Apps vereinfacht, geraten viele Anfänger in diese Falle und laden sie herunter.

Sobald die infizierte App gestartet ist, kommuniziert sie mit ihrem Befehls- und Kontrollserver (C & C). Anschließend wird die Sicherheitsanfälligkeit Dirty COW ausgenutzt, um sich Super-User-Berechtigungen zu erteilen. Während die Sicherheitsanfälligkeit nicht remote ausgenutzt werden kann, kann die bösartige App auch in Zukunft eine Hintertür einrichten und Fernsteuerungsangriffe ausführen.

Nachdem die App Root-Zugriff erhalten hat, sammelt sie die Carrier-Informationen und sendet sie an ihre Server zurück. Anschließend werden Transaktionen mit dem Spediteur über einen SMS-basierten Zahlungsdienst ausgeführt. Anschließend wird das Geld über den Zahlungsdienst des Spediteurs eingezogen. Forscher von Trend Micro behaupten, dass die Zahlungen an ein Dummy-Unternehmen mit Sitz in China gerichtet sind.

Wenn sich das Ziel außerhalb Chinas befindet, kann es diese Mikrotransaktionen nicht mit dem Netzbetreiber durchführen, es wird jedoch weiterhin eine Hintertür zur Installation anderer schädlicher Apps eingerichtet.

Eine interessante Sache an der Malware ist, dass sie Mikrotransaktionen durchführt, etwa 3 US-Dollar pro Monat, um unbemerkt zu bleiben. Es ist auch intelligent genug, um alle Nachrichten nach Abschluss der Transaktion zu löschen, wodurch die Erkennung erschwert wird.

Wie Sie sich vor ZNIU schützen können

Google hat das Problem schnell behoben und im Dezember 2016 einen Patch veröffentlicht, um dieses Problem zu beheben. Dieser Patch funktionierte jedoch auf Geräten mit Android 4.4 KitKat oder höher.

Bis Januar 2018 verwenden rund 6 Prozent der Geräte noch eine Android-Version unter 4.4 KitKat.

Das hört sich vielleicht nicht viel an, gefährdet aber dennoch eine ganze Reihe von Menschen.

Wenn auf Ihrem Gerät Android 4.4 KitKat und höher ausgeführt wird, stellen Sie sicher, dass Sie den neuesten Sicherheitspatch installiert haben. Um dies zu überprüfen, öffnen Sie Einstellungen> Über das Telefon. Scrollen Sie nach unten und überprüfen Sie Android-Sicherheits-Patch-Level.

Wenn der installierte Sicherheitspatch neuer als Dezember 2016 ist, sollten Sie vor dieser Sicherheitsanfälligkeit geschützt sein.

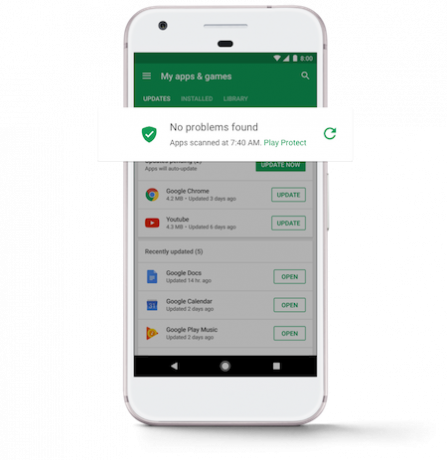

Google hat dies ebenfalls bestätigt Google Play Protect Wie Google Play Protect Ihr Android-Gerät sicherer machtMöglicherweise wurde "Google Play Protect" angezeigt, aber was genau ist das? Und wie hilft es dir? Weiterlesen kann nach betroffenen Apps suchen und Ihnen dabei helfen, sicher zu bleiben. Beachten Sie jedoch, dass für Google Play Protect Ihr Gerät zertifiziert sein muss, damit es ordnungsgemäß mit Google Apps funktioniert. Hersteller können proprietäre Apps wie Google Play Protect erst nach bestandenem Kompatibilitätstest einbinden. Die gute Nachricht ist das Die meisten großen Hersteller sind Google-zertifiziert. Wenn Sie sich also kein wirklich billiges Android-Gerät gekauft haben, gibt es nicht viel zu befürchten.

Während Android Antivirus-Apps 6 Android-Sicherheits-Apps, die Sie heute installieren solltenAndroid-Sicherheits-Apps, die Malware und Phishing-Versuche blockieren können, sind erforderlich, wenn Sie ein sicheres Smartphone betreiben möchten. Schauen wir uns einige der besten Android-Sicherheits-Apps an, die es derzeit gibt ... Weiterlesen können solche Angriffe mit erhöhten Berechtigungen erkennen, sie können sie nicht verhindern. Antiviren-Apps können für andere Funktionen wie z Diebstahlsicherung Die 7 besten Android-Apps gegen Diebstahl zum Schutz Ihres GerätsWenn Ihr Android-Handy gestohlen wird, benötigen Sie eine Möglichkeit, es zurückzubekommen. Hier sind die besten Android Anti-Diebstahl-Apps. Weiterlesen , aber in diesem Fall sind sie sicherlich nicht sehr nützlich.

Als letzte Vorsichtsmaßnahme sollten Sie bei der Installation von Apps aus unbekannten Quellen vorsichtig sein. Android 8.0 Oreo 9 Sicherheitsgründe für ein Upgrade auf Android 8.0 OreoAndroid 8.0 Oreo hat die Sicherheit des Betriebssystems sprunghaft verbessert - und das bedeutet, dass Sie ein Upgrade durchführen müssen. Weiterlesen macht die Installation von Apps aus unbekannten Quellen etwas sicherer, aber Sie sollten trotzdem mit Vorsicht vorgehen.

Auf Nummer sicher gehen: Der Schlüssel zum Mitnehmen

Es ist kein Geheimnis, dass die Sicherheitslücke Dirty COW eine große Anzahl von Systemen betrifft. Zum Glück sind Unternehmen schnell aktiv geworden, um die Situation unter Kontrolle zu halten. Die meisten Linux-basierten Systeme wie Ubuntu, Debian und Arch-Linux wurden gepatcht. Google hat Play Protect bereitgestellt, um auf Android nach betroffenen Apps zu suchen.

Leider wird eine ganze Reihe von Benutzern, die eingebettete Systeme mit dem betroffenen Linux-Kernel ausführen, wahrscheinlich nie Sicherheitsupdates erhalten, was sie gefährdet. Hersteller, die verkaufen billige gefälschte Android-Geräte Ihr chinesisches Smartphone hat möglicherweise ein ernstes SicherheitsproblemEine kürzlich entdeckte Sicherheitslücke in vielen preisgünstigen chinesischen Mobiltelefonen, die es einem Angreifer ermöglichen könnte, Root-Zugriff zu erhalten, ist derzeit eine Bedrohung für Besitzer von Android 4.4 KitKat-Geräten Weiterlesen sind nicht Google-zertifiziert und gefährden so ihre Käufer. Solche Käufer erhalten keine Sicherheitsupdates, geschweige denn Updates der Android-Version.

Daher ist es äußerst wichtig, den Kauf von Geräten solcher Hersteller zu überspringen. Wenn Sie einen besitzen, ist es Zeit, ihn sofort zu ignorieren. Hier sind einige der besten Android-Handys Die 5 besten billigen Android-Handys im Jahr 2017Suchen Sie ein günstiges Android-Handy? Sie sind an der richtigen Stelle. Weiterlesen das brennt kein Loch in deiner Tasche. Der Rest von uns sollte sicherstellen, dass Updates umgehend installiert werden und unser gesunder Menschenverstand dazu verwendet wird Bleiben Sie sicher im Internet Verstehen, wie Sie 2016 online sicher sein könnenWarum wandern einige Benutzer blind mit dem Minimum an installierter Online-Sicherheitssoftware durch das Internet? Schauen wir uns einige häufig falsch interpretierte Sicherheitserklärungen an und treffen die richtigen Sicherheitsentscheidungen. Weiterlesen .

War Ihr Linux-System jemals von der Sicherheitslücke Dirty COW oder der ZNIU-Malware betroffen? Installieren Sie Sicherheitsupdates umgehend? Teilen Sie uns Ihre Gedanken in den Kommentaren unten mit.

Abhishek Kurve studiert Informatik. Er ist ein Geek, der jede neue Verbrauchertechnologie mit unmenschlicher Begeisterung aufgreift.