Werbung

DRM ist schädlich für unsere Sicherheit. Bestenfalls ist es ein notwendiges Übel - und es ist wohl nicht notwendig und den Kompromiss nicht wert. So machen DRM und die Gesetze, die es schützen, unsere Computer weniger sicher und kriminalisieren uns, wenn wir über die Probleme informiert werden.

DRM kann Sicherheitslöcher öffnen

Digital Rights Management (DRM) Was ist DRM und warum existiert es, wenn es so böse ist? [MakeUseOf erklärt]Digital Rights Management ist die neueste Entwicklung des Kopierschutzes. Es ist heute die Hauptursache für Benutzerfrustration, aber ist es gerechtfertigt? Ist DRM in diesem digitalen Zeitalter ein notwendiges Übel oder ist es das Modell ... Weiterlesen selbst kann unsicher sein. DRM wird mit Software implementiert, und diese Software benötigt umfassende Berechtigungen für das Betriebssystem, damit normale Betriebssystemfunktionen gestoppt werden können.

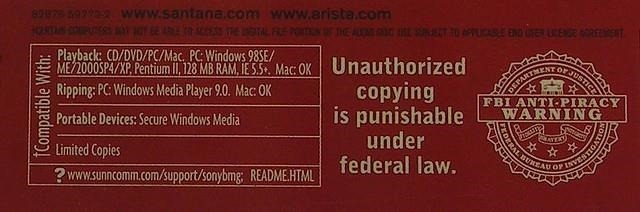

Das 2005 erstmals veröffentlichte Sony BMG CD-Kopierschutz-Rootkit ist ein perfekter Sturm von DRM-Sicherheitsproblemen.

Das Sony-Rootkit war auf einer Vielzahl von Audio-CDs vorinstalliert. Wenn Sie die CD in Ihren Computer eingelegt haben, wird die CD würde AutoRun in Windows verwenden, um automatisch ein Programm zu starten, das das XCP-Rootkit auf Ihrem Computer installiert Computer. Diese DRM-Software wurde entwickelt, um das Kopieren oder Kopieren der CD zu stören. Das XCP-Rootkit hat sich tief in das Betriebssystem eingegraben, sich automatisch installiert, keine Möglichkeit zur Deinstallation geboten, übermäßige Systemressourcen verbraucht und möglicherweise den Computer zum Absturz gebracht. Die EULA von Sony hat dieses Rootkit im Kleingedruckten nicht einmal erwähnt wie sinnlos EULAs sind 8 Lächerliche EULA-Klauseln, denen Sie möglicherweise bereits zugestimmt habenHier sind einige der lächerlichsten Bedingungen in den EULAs für beliebte Dienste. Möglicherweise haben Sie ihnen bereits zugestimmt! Weiterlesen .

Schlimmer noch, das XCP-Rootkit hat Sicherheitslücken im System geöffnet. Das Rootkit versteckte alle Dateinamen, die mit "$ sys $" beginnen, vor dem Betriebssystem. Malware - wie der Breplibot-Trojaner - begann dies zu nutzen, um sich zu tarnen und Systeme mit installiertem DRM von Sony leichter zu infizieren.

Dies ist nicht nur ein isoliertes Beispiel. Im Jahr 2012 wurde festgestellt, dass die uPlay-Software von Ubisoft eine unangenehme Sicherheitslücke in a enthält Browser-Plug-In Browser-Plugins - Eines der größten Sicherheitsprobleme im Web von heute [Meinung]Webbrowser sind im Laufe der Jahre viel sicherer und härter gegen Angriffe geworden. Das große Sicherheitsproblem des Browsers sind heutzutage Browser-Plugins. Ich meine nicht die Erweiterungen, die Sie in Ihrem Browser installieren ... Weiterlesen Dadurch könnten Webseiten Computer gefährden, auf denen uPlay ausgeführt wird. uPlay ist obligatorisch, um Ubisoft-Spiele online auszuführen und zu authentifizieren. Dies war kein Rootkit - nur "Wirklich schlechter Code" in der DRM-Software, die ein großes Loch geöffnet hat.

Gesetze zum Schutz von DRM kriminalisieren die Sicherheitsforschung

Gesetze, die DRM schützen, können die Sicherheitsforschung unter Strafe stellen und verhindern, dass wir überhaupt über die Probleme Bescheid wissen. In den USA beispielsweise Das Digital Millennium Copyright Act (DMCA) verbietet die Umgehung von Zugangskontrollmaßnahmen. Was ist das Urheberrechtsgesetz für digitale Medien? Weiterlesen Es gibt einige enge Ausnahmen für die Sicherheitsforschung, aber das Gesetz kriminalisiert weitgehend die meisten Umgehungen, die nicht unter diese engen Maßnahmen fallen. Dies sind die gleichen Gesetze, die das Jailbreaking und Rooting von Telefonen, Tablets und anderen Geräten unter Strafe stellen Ist es illegal, Ihr Android zu rooten oder Ihr iPhone zu Jailbreak?Unabhängig davon, ob Sie ein Android-Telefon rooten oder ein iPhone jailbreaken, entfernen Sie die Einschränkungen, die der Hersteller oder Mobilfunkanbieter Ihrem Gerät auferlegt hat - aber ist das legal? Weiterlesen .

Diese Gesetze und die damit verbundenen Bedrohungen schaffen eine abschreckende Umgebung. Sicherheitsforscher werden aufgefordert, über bekannte Sicherheitslücken zu schweigen, anstatt sie offenzulegen, da ihre Offenlegung illegal sein könnte.

Genau dies geschah während des Fiaskos des Sony DRM-Rootkits. Wie Cory Doctorow weist darauf hin:

„… Als bekannt wurde, dass Sony BMG Millionen von Computern mit einem illegalen Rootkit infiziert hat, um das (legale) Rippen von Audio-CDs zu stoppen, Sicherheitsforscher traten vor und gaben bekannt, dass sie über das Rootkit Bescheid wussten, aber Angst hatten, etwas darüber zu sagen es."

EIN Sophos Umfrage 98% der Business-PC-Benutzer hielten das Sony DRM-Rootkit für eine Sicherheitsbedrohung. Das Gesetz sollte Sicherheitsforscher nicht zum Schweigen bringen, die uns über solch schwerwiegende Sicherheitsprobleme informieren könnten.

Aufgrund der DMCA war es möglicherweise sogar illegal, das Sony-Rootkit von seinem PC zu deinstallieren. Das würde schließlich DRM umgehen.

DRM reduziert Ihre Kontrolle über Ihren eigenen Computer

Sie haben die Kontrolle über Ihren eigenen Computer - das ist das Kernproblem, das DRM zu lösen versucht. Wenn Sie sich mit einem Allzweck-PC-Betriebssystem zusammensetzen, haben Sie die volle Kontrolle darüber, was auf Ihrem PC passiert. Dies bedeutet, dass Sie auf irgendeine Weise gegen das Urheberrecht verstoßen können - ohne die Erlaubnis des Copyright-Inhabers einen Netflix-Videostream aufnehmen, eine Audio-CD kopieren oder Dateien herunterladen.

Wenn wir dem Hersteller so viel Kontrolle geben, geben wir die Möglichkeit auf, unsere eigenen Geräte wirklich zu kontrollieren und auf andere Weise zu schützen. Aus diesem Grund müssen Sie beispielsweise Android rooten, um viele Arten von Sicherheitssoftware zu installieren. Geräteverfolgungs-Apps, die nach einem Zurücksetzen auf die Werkseinstellungen bestehen bleiben Wurde Ihr Android-Handy verloren oder gestohlen? Das können Sie tunEs gibt viele gute Möglichkeiten, Ihr gestohlenes Telefon aus der Ferne zu lokalisieren, auch wenn Sie noch nie etwas eingerichtet haben, bevor Sie Ihr Telefon verloren haben. Weiterlesen , Firewalls, die steuern, welche Apps auf das Netzwerk zugreifen können Avast! Einführung der kostenlosen mobilen Sicherheits-App für Android 2.1+ [News]Es gibt viele kostenlose mobile Sicherheits-Apps für Android. Der Markt scheint bis zum Rand mit ihnen gefüllt zu sein. Es ist jedoch schwer zu sagen, ob sie vertrauenswürdig sind, da sie häufig von ... Weiterlesen , und Berechtigungsmanager Wie Android App-Berechtigungen funktionieren und warum Sie sich darum kümmern solltenAndroid zwingt Apps, die Berechtigungen zu deklarieren, die sie bei der Installation benötigen. Sie können Ihre Privatsphäre, Sicherheit und Handyrechnung schützen, indem Sie bei der Installation von Apps auf die Berechtigungen achten - obwohl viele Benutzer ... Weiterlesen Diese steuern, was Apps auf Ihrem Gerät tun können und was nicht. Für die Installation ist ein Rooting erforderlich, da die Einschränkungen für das, was Sie auf Ihrem Gerät tun können und was nicht, umgangen werden müssen.

Wir haben bereits darauf hingewiesen - Unsere Computer werden immer mehr gesperrt Bequemlichkeit vor Freiheit: Wie Tech-Unternehmen Sie langsam fangen [Meinung]Computer waren einmal unter unserer Kontrolle. Wir konnten jede Software ausführen, die wir wollten, und die Firmen, die den Computer herstellten, hatten kein Mitspracherecht. Computer werden heute zunehmend gesperrt. Apple und Microsoft ... Weiterlesen . Cory Doctorow erklärt den Kampf, in dem wir uns befinden "Der bevorstehende Krieg gegen das Allzweck-Computing":

„Heute haben wir Marketingabteilungen, die Dinge sagen wie:„ Wir brauchen keine Computer, wir brauchen Geräte. Machen Sie mich zu einem Computer, auf dem nicht jedes Programm ausgeführt wird, sondern nur ein Programm, das diese spezielle Aufgabe ausführt, z. B. Audio-Streaming oder Weiterleiten von Paketen oder Spielen von Xbox-Spielen, und stellen Sie sicher, dass keine von mir nicht autorisierten Programme ausgeführt werden, die unsere untergraben könnten Profite."

…

Wir wissen nicht, wie man einen Allzweckcomputer baut, auf dem ein Programm ausgeführt werden kann außer Für einige Programme, die wir nicht mögen, die gesetzlich verboten sind oder die uns Geld verlieren. Die nächste Annäherung, die wir daran haben, ist ein Computer mit Spyware: ein Computer, auf dem sich die Fernbedienung befindet Parteien legen Richtlinien ohne Wissen des Computerbenutzers oder über den Einwand des Computers fest Inhaber. Die Verwaltung digitaler Rechte konvergiert immer mit Malware. “

Seien wir ehrlich - DRM ist schädlich. Schlimmer noch, es hört nicht auf zu kopieren - sehen Sie einfach, wie das unbefugte Herunterladen von Dateien noch andauert. Wir müssen die Probleme anerkennen und erkennen, dass die Verwendung von DRM einen Kompromiss darstellt. Wenn wir DRM verwenden, sollten wir zumindest Sicherheitsforscher schützen, damit diese uns mitteilen können, wann wir DRM-Software verwenden, die unsere PCs gefährdet!

Bildnachweis: YayAdrian auf Flickr, Ian Muttoo auf Flickr, Lordcolus auf Flickr, Shutterstock

Chris Hoffman ist ein Tech-Blogger und Allround-Techniksüchtiger, der in Eugene, Oregon, lebt.