Werbung

"Die ASICs kommen, die ASICs kommen!" ist der Schrei, der in letzter Zeit in den meisten Foren für alternative Kryptowährung zu hören ist. Jeder hat eine Meinung - fusionierter Bergbau ist der Weg nach vorne, Scrypt-N ist die Antwort; Myriade macht viel mehr Sinn.

Es ist jedoch leicht, sich im Jargon zu verlieren. Lassen Sie sich dieses praktische Nachschlagewerk nicht entgehen. Hier sind sieben Terminologien, die Ihnen helfen sollen, Ihr Verständnis zu erweitern.

Blockkette

Eines der häufigsten Missverständnisse über Bitcoin und andere Kryptowährungen ist, dass es sich um a handelt Stück Code, der herumgereicht wird - wenn Sie welche besitzen, werden diese Münzen auf Ihrer Festplatte „gespeichert“ Fahrt. Dies ist jedoch völlig falsch, da Konzepte einer physischen Münze auf ein Kryptoäquivalent angewendet werden.

Alle Kryptowährungen sind in der Tat nur ein öffentliches Transaktionsbuch: Wer hat Münzen gesendet und wer hat sie erhalten? Die Brieftasche ist eine Software, die sowohl eine öffentliche Adresse als auch einen geheimen Schlüssel enthält. Es durchsucht das öffentliche Hauptbuch nach Transaktionen, die sich auf sich selbst beziehen, und erstellt ein Bild davon, wie viele Münzen diese Adresse erhalten hat. Nur die Person mit dem geheimen Schlüssel hat die Berechtigung, Münzen von dieser Adresse aus zu senden. Sie können jedoch tatsächlich in jede Adresse blicken, um zu sehen, wie viel sie haben, da alle Informationen öffentlich sind.

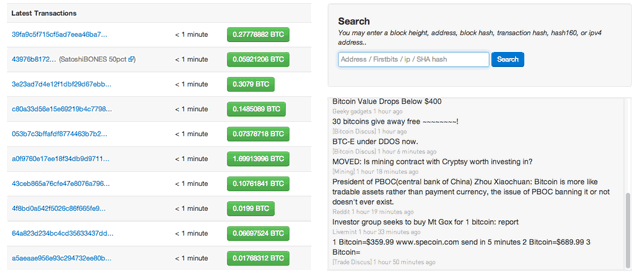

Dieses öffentliche Hauptbuch von Transaktionen wird als "Blockkette" bezeichnet und nimmt mit der Zeit an Größe zu, da es notwendigerweise die Details jeder Transaktion enthält, die jemals im Netzwerk durchgeführt wurde. Beim blockchain.infoSie können in Echtzeit beobachten, wie Bitcoin-Transaktionen stattfinden, oder eine Adresse eingeben, um den aktuellen Wert in dieser Adresse anzuzeigen.

Beim Abbau einer Münze wird die Blockkette gesichert, indem eine Lösung für eine mathematische Gleichung gefunden wird (a Hashing-Funktion), die für den vorherigen Block ausgeführt wurde: wie das Betrachten einer Datenseite und das Signieren, um zu sagen: „Dies ist richtig". Da jeder Block zu einer Kette hinzugefügt wird und vom letzten abhängt, wird eine Kette so erstellt, dass jede Manipulation der Der Transaktionsverlauf ist sofort erkennbar: Sie können den Blockkettenverlauf nicht ändern, und genau das macht a Kryptowährungsarbeit.

51% Angriff

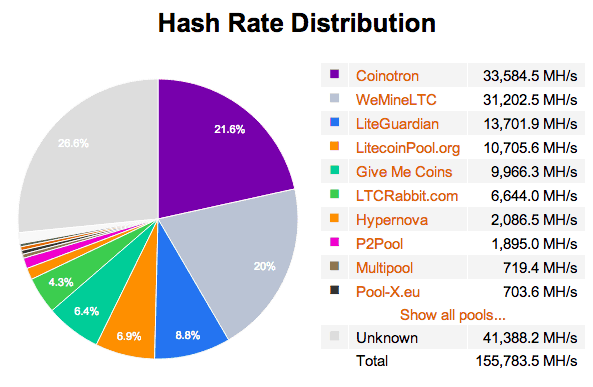

Zu jedem Zeitpunkt hat ein Kryptowährungsnetzwerk eine bestimmte Hash-Rate, dh die gesamte Rechenleistung aller Geräte, die derzeit diese bestimmte Münze abbauen. Das größte Stück dieser Hash-Rate-Torte gehört Mining-Pools: ein Kollektiv von Benutzern, die Pools erstellt haben zusammen ihre Hashing-Kraft, um ihre Chancen zu erhöhen, das nächste Segment des Blocks zu finden Kette. Hier ist ein Beispiel für Litecoin (von litecoinpool.org):

Das 51% Angriff wird so genannt, weil jeder, der 51% oder mehr der gesamten Netzwerk-Hashing-Leistung übernimmt, anfangen kann zu lügen über Transaktionen, die im Netzwerk stattfinden: Sie können die Münzen, die sie besitzen, doppelt ausgeben, während sie sich im Netzwerk befinden Steuerung. Beachten Sie jedoch, dass sie keine Münzen aus dem Nichts erstellen können - spielen Sie einfach mit ihren eigenen Transaktionen herum und verlangsamen Sie andere. In jedem Fall ist es ein Chaos.

Das heißt nicht, dass jemand 51% der Hashing-Kraft übernimmt werden greifen notwendigerweise ein Netzwerk an, indem sie falsche Informationen verbreiten: Wahrscheinlich haben sie eine große Menge davon Währung sowieso, also ist es für sie ziemlich schädlich, wenn die Währung zusammenbricht und den Wert zerstört zu. Es ist einfach so, dass sie könnte.

Viele werden behaupten, dass der 51% -Angriff tatsächlich ein sehr geringes Risiko darstellt; Dennoch wurden bereits unzählige Male kleinere Münzen getötet. Es ist ein sehr reales Risiko - insbesondere für eine Währung wie Dogecoin Dogecoin: Wie aus einem Meme die drittgrößte digitale Münze wurde Weiterlesen Das hat zu gleichen Teilen diejenigen, die es lieben und diejenigen, die das süße Meme Doggy gründlich verachten.

ASIC

ASIC - Anwendungsspezifische integrierte Schaltkreise - sind Maschinen, die für eine Sache gemacht sind und es wirklich gut machen. Bitcoin-ASICs gibt es mittlerweile in vielen Formen, aber alle sind um den Faktor Tausende besser als ein normaler Computer beim Mining von Bitcoins. Dies bedeutet, dass das Mining mit einem normalen Computer Verluste verursacht. Sie können noch heute versuchen, mit Ihrem Alltagscomputer nach Bitcoins zu suchen, aber Sie zahlen mehr Stromkosten als mit Bitcoins.

Litecoin (Wie fange ich an, Litecoin abzubauen? Eine vollständige Anleitung für den Einstieg in Mining Litecoin Weiterlesen ) kam, um dies zu lösen: Es änderte den Kern-Hashing-Algorithmus, der zum Sichern der Blockkette verwendet wurde, also diese Dieselben Maschinen, die absichtlich für die Gewinnung von Bitcoins gebaut wurden, funktionieren im Litecoin-Netzwerk einfach nicht. Es wurde als "ASIC-sicher" bezeichnet, insbesondere aufgrund des hohen Speicherbedarfs des neuen Scrypt-Algorithmus. Dies würde jedoch nur so lange funktionieren: Überall dort, wo Geld verdient werden muss, werden die Leute Heldentaten finden.

Es gibt zwar verschlüsselte ASICs, aber die aktuelle Generation ist im Mining nicht viel besser als High-End-Grafikkarten und verbraucht immer noch einiges an Energie. Zusätzlich zur geringen Verfügbarkeit sind sie noch kein ernstes Problem. Aber größere und bessere ASICs werden mit Sicherheit kommen, wahrscheinlich bis Ende dieses Jahres.

Die Bedrohung durch diese ASICs ist umstritten, und ich werde nicht vorgeben, die Antworten zu kennen. Der allgemeine Konsens ist, dass es gut ist, ASICs in ein Netzwerk zu bringen, aber erst nach einem bestimmten Punkt. Vor diesem Zeitpunkt ist es das Ziel, so viele Menschen wie möglich in die Währung zu bringen und den Bergbau für jeden mit nur einem normalen PC zu einer realistischen Möglichkeit zu machen. Sobald die Währungsverwendung festgelegt ist, können ASICs dazu beitragen, das Netzwerk zu entlasten und zu sichern. Nur nicht in den frühen Stadien, wenn es die Gemeinschaft tötet.

Einige sind geradezu gegen die Idee von ASICs und werden vor nichts zurückschrecken, um zu verhindern, dass sie Wirklichkeit werden. ASICs bringen die Diskussion in den frühen Lebenszyklus von Währungen wie Dogecoin und bieten eine sehr reale Möglichkeit für jemanden 51% Angriff ausführen - plötzlich steht eine große Menge an Hashing-Kraft zur Verfügung, die auf eine kleine Münze gerichtet und zerstört werden kann es. Die Diskussionen drehen sich daher um Möglichkeiten, ASICs zu bekämpfen oder daran zu hindern, vollständig mit einer Altmünze zu arbeiten.

Zusammengeführter Bergbau

Der Schöpfer von Litecoin hat sich kürzlich mit dem Schöpfer von Dogecoin (einem Litecoin-Derivat) getroffen. Er schlug einen „Merged Mining“ -Ansatz vor. Die Bergbauproduktion würde mit beiden Blockketten verglichen, beispielsweise mit dem Kauf eines Lottoscheins, der in zwei Ländern gültig ist. Bergleute konnten sowohl Litecoins als auch Dogecoins erhalten. In Bezug auf die Hash-Leistung bedeutet dies, dass Sie die Leistung des Litecoin-Netzwerks mit der des Dogecoin-Netzwerks kombinieren - den beiden größten Scrypt-Währungen von heute. Theoretisch würde dies eine erste Verteidigungslinie gegen 51% Angriffe für jede Münze darstellen, da es jetzt schwieriger als je zuvor wäre, so viel Macht im Netzwerk zu kontrollieren.

Es gibt verschiedene Argumente für und gegen diesen Schritt, daher überlasse ich es Ihnen Lesen Sie diese selbst nach. Der Schritt ist jedoch nicht beispiellos: Bitcoin kann jetzt mit Namecoin (NMC) zusammengeführt werden, obwohl letzteres eher ein P2P-basiertes DNS-System als eine strikte Kryptowährung ist. Wenn Sie sich bei ManicMiner registrieren, können Sie bereits gleichzeitig mit 5 zusammengeführtes Mining durchführen verschiedene Scrypt-Münzen - obwohl die zusätzlichen Münzen im Hinblick auf den Dollarhandel grundsätzlich wertlos sind Wert.

Scrypt-N

Scrypt-N, auch als „adaptiver N-Faktor“ bekannt, ist eine Modifikation des ursprünglichen Scrypt-Algorithmus, der es verwendet Inkrementell mehr Speicher, da ASICs für eine bestimmte Implementierung von Scrypt und für eine feste Implementierung entwickelt wurden Speichermenge. Die nächste Erhöhung des N-Faktors verhindert, dass vorhandene ASICs funktionieren. Vertcoin wurde darum herum gebaut, aber nichts hindert andere derzeit auf Scrypt basierende Münzen daran, den Algorithmus zu übernehmen.

Myriade

Unzählige Münzen kam mit einer einzigartigen Antwort auf das Problem: verwenden alle die Algorithmen. Die Arbeit wird gleichmäßig auf nicht weniger als 5 verschiedene Hashing-Algorithmen aufgeteilt, von denen jeder seine eigenen Schwierigkeiten hat: Sie können sie mit einem ASIC, einer Grafikkarte oder einer CPU abbauen.

Harte Gabel

Eine harte Gabelung ist das, was passiert, wenn eine Münze beschließt, den zum Minen verwendeten Kernalgorithmus zu aktualisieren oder zu ändern oder die Brieftaschensoftware zu ändern, in der Guthaben aufbewahrt wird. Die aktualisierte Software funktioniert wie erwartet und fährt in der richtigen Blockkette fort, während die veraltete Software (einschließlich der Brieftaschen für Endbenutzer) weiterhin mit der alten Gabel funktioniert. Die beiden sind jedoch nicht kompatibel: Wenn zwei Benutzer auf der alten Abzweigung verbleiben, können sie Transaktionen ausführen, diese Transaktionen werden jedoch nicht in die aktualisierte Blockkette übertragen.

Irgendwann hat jeder umgeschaltet, was bedeutet, dass Transaktionen auf der falschen Gabelung gelöscht werden. Dies ist eindeutig ein verwirrender und chaotischer Zustand, weshalb harte Gabeln vermieden werden sollten, sofern dies nicht unbedingt erforderlich ist, und alle Anstrengungen unternommen werden müssen, um ein Update bekannt zu machen.

Ich hoffe, Sie fühlen sich jetzt sicherer, Diskussionen über die Zukunft der Kryptowährungen zu führen und zu verstehen. Alternativ können Sie auch in den Kommentaren darüber schimpfen, dass Bitcoin nur ein großes Pyramidensystem ist oder ungefähr so nützlich wie Monopoly-Geld.

Bildnachweis: BTC Schlüsselbund Über Flickr, ASICMart; Wikimedia

James hat einen BSc in künstlicher Intelligenz und ist CompTIA A + und Network + zertifiziert. Er ist der Hauptentwickler von MakeUseOf und verbringt seine Freizeit mit VR-Paintball und Brettspielen. Er baut seit seiner Kindheit PCs.