Werbung

Mit Hollywoods Glamourisierung des Hackens Wie Hollywood Hacking verherrlicht - und warum dies zutiefst falsch ist [Meinung]Was wäre, wenn Sie sich in das Computersystem Ihrer Schule hacken und Ihre Anwesenheitsliste "tweek" könnten? Dies wurde 1986 in Ferris Buellers Day Off mit Matthew Broderick erreicht. Was wäre, wenn Sie hacken könnten ... Weiterlesen Es ist leicht, sich Hacker-Gruppen als eine Art romantische Hinterzimmer-Revolutionäre vorzustellen. Aber für wen sind sie wirklich, wofür stehen sie und welche Angriffe haben sie in der Vergangenheit durchgeführt?

Wir sehen jede Woche die Geschichten einiger unerschrockener Hacker 10 der berühmtesten und besten Hacker der Welt (und ihre faszinierenden Geschichten)White-Hat-Hacker gegen Black-Hat-Hacker. Hier sind die besten und bekanntesten Hacker der Geschichte und was sie heute tun. Weiterlesen oder Hacker-Gruppe, die mit ihrem technischen Know-how Chaos anrichtet. Banken von Millionen beraubt dank einer kryptischen Malware oder gehackt

Dokumente, die von einem multinationalen Unternehmen durchgesickert sind. Dies ist ohne die Millionen von kleinen Websites und unschuldigen (und unheimlicher) Twitter-Konten werden offline geschaltet. Die Beispiele gehen weiter und weiter. Aber wenn man es sich ansieht, kann ein Großteil der Hauptangriffe oft einigen prominenten Hacker-Gruppen zugeschrieben werden.Werfen wir einen Blick auf einige dieser Gruppen und was sie motiviert.

Anonym: Dezentral und doch vereint

Die mit Abstand berüchtigtste und bekannteste Hacker-Gruppe ist Anonymous. Dies ist ein unterirdisches, internationales Netzwerk von nahezu anarchistischen „Hacktivisten“, aus denen es hervorgegangen ist 4Chan, das umstrittene bildbasierte Bulletin Board. Das Kollektiv ist der Öffentlichkeit seit 2008 bekannt, als es ein YouTube-Video (oben) veröffentlichte, das den Ton für das, was kommen sollte, festlegte. In diesem Video wurde zum ersten Mal der potenzielle Slogan der Gruppe ausgesprochen.

Wissen ist kostenlos. Wir sind anonym. Wir sind eine Legion. Wir vergeben nicht. Wir vergessen nicht. Erwarte uns.

In seinem erstes Interview seit ich FBI-Informant geworden bin, ehemaliges anonymes Mitglied Hector Monsegur erklärt „Anonym ist eine Idee. Eine Idee, wo wir alle anonym sein könnten ...Wir könnten alle als eine Menge zusammenarbeiten - vereint - wir könnten uns erheben und gegen die Unterdrückung kämpfen. “

Seitdem hat die mysteriöse Gruppe zahlreiche Angriffe auf die Websites von Regierungsabteilungen gestartet. Politiker, multinationale, das Scientology-Kirche, und Hunderte von ISIS Twitter-Konten (um nur einige zu nennen). Es ist jedoch wichtig anzumerken, dass es aufgrund der vollständigen Dezentralisierung von Anonmyous keine spezifische „Führung“ gibt, die diese Kampagnen anführt. Die meisten Angriffe bestehen aus völlig unterschiedlichen Personen, die sogar auf ihre eigenen individuellen Ziele hinarbeiten könnten.

Eine der weitreichendsten Kampagnen der Gruppe war die Angriff gegen PayPal, VISA und Mastercard gestartet (Operation Avenge Assange) als Antwort auf die Leine, die um den Hals von Wikileaks gehängt wurde.

In der Tat war Wikileaks - und ist es immer noch — abhängig von Spenden, um über Wasser zu bleiben. Die US-Regierung mobilisierte Pläne, um diese Spenden nahezu unmöglich zu machen, und erwürgte damit die Fähigkeit der Website, in Betrieb zu bleiben. Anonymous mochte diesen Schritt nicht und konterte ihn, indem er die (sehr) effektive Nutzung des Ionenkanone mit niedriger Umlaufbahn (LOIC) Werkzeug. Mit diesem Tool konnte so ziemlich jeder bei den Denial-Of-Service-Angriffen (DDOS) auf diese gigantischen Websites helfen und sie vorübergehend in die Knie zwingen die Unternehmen Millionen von Dollar zu verlieren dabei.

Nach dem fraglichen „Erfolg“ dieses Angriffs begann Anonymous in einem viel politischeren Bereich zu operieren und griff mexikanische Drogenkartelle an (was fehlgeschlagen ist), Websites verbunden mit Kinderpornografie und Websites der israelischen Regierung (als Reaktion auf die Angriffe auf Palästina).

Die Art und Weise, wie Anonymous diese Angriffe startet, ist für die Gruppe fast zur Tradition geworden: der DDOS-Angriff. Hier wird der Server einer Website mit so vielen Daten (Paketen) überflutet, dass er den Druck nicht bewältigen kann. Im Allgemeinen wird die Website offline geschaltet, bis einige Techniker das Problem beheben oder Anonymous das Bombardement einstellt. In seiner fantastischen New-Yorker David Kushner zitiert den ehemaligen Anon Christopher Doyons militärischer Ansatz bei den DDOS-Angriffen der Gruppe:

PLF: ACHTUNG: Jeder, der die PLF unterstützt oder uns als seinen Freund betrachtet - oder der sich darum kümmert, das Böse zu besiegen und die Unschuldigen zu schützen: Die Operation Peace Camp ist LIVE und eine Aktion ist im Gange. ZIEL: www.co.santa-cruz.ca.us. Feuer frei. Wiederholen: FEUER!

Die Taktik von Anonymous geht jedoch über diese „traditionellen“ DDOS-Angriffe hinaus. Bereits 2011 richtete sich die Aufmerksamkeit von Anonymous auf Tunesien (Operation Tunesien). Mit den Kontakten und Fähigkeiten, die ihnen zur Verfügung standen, stellte die Gruppe sicher, dass die Revolution am Die Straßen erhielten reichlich Medienberichterstattung, hackten Regierungswebsites und verteilten „Pflegepakete“ an Demonstranten. Diese Pflegepakete wurden seitdem bei verschiedenen Kundgebungen auf der ganzen Welt verteilt und bieten Skripte, mit denen unter anderem das Abfangen durch die Regierung verhindert werden kann.

In Bezug auf die Gesamt Ziele von Anonymous wurden diese in einem ziemlich klar umrissen Erklärung Veröffentlichung der Operation Avenge Assange. Ob die Gruppe diese Ziele auf die richtige oder die falsche Weise verwirklicht, ist umstritten, aber es ist sicherlich ein Schritt weg von dermache es für die LULZ„Ansatz, den viele Menschen mit anderen Handlungen des zivilen Ungehorsams in Verbindung bringen.

Obwohl wir nicht viel mit WikiLeaks zu tun haben, kämpfen wir aus den gleichen Gründen. Wir wollen Transparenz und wir wirken der Zensur entgegen.Aus diesem Grund wollen wir unsere Ressourcen nutzen, um das Bewusstsein zu schärfen, diejenigen anzugreifen und diejenigen zu unterstützen, die dazu beitragen, unsere Welt zu Freiheit und Demokratie zu führen.

Syrische Elektronische Armee (SEA): Unterstützung von Bashar al-Assad

Nicht alle Hacker kämpfen jedoch für linksgerichtete, liberale Ideale. Bereits 2012 begannen Anonymous und die syrische elektronische Armee, Angriffe und Drohungen auszutauschen, die zu Anonymous führten.Cyberkrieg erklären„Auf der SEA (siehe die über Video, und die Antwort von SEA hier)

Seit 2011 handelt die hochaktive SEA aus Unterstützung für Das syrische Regime von Präsident Bashar al-Assad. Logischerweise also Die SEA greift häufig westliche Medien an, die antisyrische Botschaften veröffentlichen. Die Studenten (behaupteten, Verbindungen zu haben Islamistische militante Gruppe Hisbollah aus dem Libanon) Hinter diesen Angriffen haben Online-Sicherheitsfirmen nach dem Hacken von Hunderten von Websites einen gewissen Respekt erlangt. Prominente Ziele sind die New York Times, CBC, und Die Washington Post, was dazu führt, dass viele sind zutiefst besorgt über die politischen Motive hinter der Gruppe.

Durch den Einsatz von Malware, DDOS-Angriffen, Defacement, Spam und Phishing war das patriotische Team sowohl bei Angriffen als auch bei Streichern erfolgreich. Auf der helleren Seite des Spektrums wurde, als die Gruppe den Twitter-Account von BBC Weather hackte, nicht viel Schaden angerichtet:

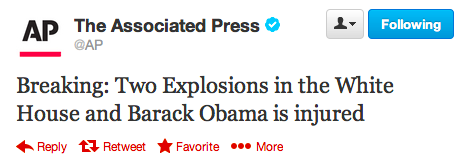

Auf der dunkleren Seite ist die Gruppe dafür bekannt, Spear-Phishing-Angriffe zu verwenden, um Anmeldeinformationen für Google Mail-Konten, Social Media-Profile und mehr zu erhalten. Auf 23. April 2013 tSein Ansatz führte zu einem Twitter-Hoax vom Konto der Nachrichtenagentur Associated Press. Es wurde fälschlicherweise behauptet, dass im Weißen Haus eine Explosion stattgefunden habe, bei der Präsident Obama bei der Explosion verletzt worden sei. Ein harmloser Streich auf den ersten Blick, aber in Wirklichkeit führte dies zu einem $ 136 Mrd. fallen auf die S & P 500 Index über einen Zeitraum von ca. 2 Minuten.

Um noch tiefer in das Kaninchenloch einzutauchen, wurde die SEA auch damit verbunden, sich als weibliche Unterstützer syrischer Rebellen auszugeben Kriegspläne stehlen im anhaltenden Konflikt des Landes zu verwenden, was zum Tod einer großen Anzahl von Rebellen führt.

Chaos Computer Club (CCC): Aufdeckung von Sicherheitslücken

Es ist wichtig zu verstehen, dass nicht alle Hacker-Gruppen darauf bestehen, fast ausschließlich illegale Maßnahmen zu ergreifen, um ihren Standpunkt zu vermitteln. Ein typisches Beispiel ist der Chaos Computer Club. Was europäische Hacker-Gruppen angeht, sind sie nicht größer als die CCC. Das hat derzeit weit über 3000 Mitglieder. Seit ihrer Gründung in Berlin in den frühen 1980er Jahren hat die Gruppe ihre persönliche Marke liberaler Ethik vorangetrieben, wo immer dies möglich ist.

Dies begann bekanntlich, als der CCC einer Hamburger Bank 134.000 Deutsche Mark stahl, indem er die Online-Nutzung nutzte Bildschirmtext Seite, nur um das Geld am nächsten Tag zurückzugeben, um Sicherheitslücken in den Systemen hervorzuheben.

Wie bereits erwähnt, waren die meisten Angriffe der Gruppe im Gegensatz zu anderen Hacker-Gruppen hauptsächlich (aber nicht immer) legal. In seinem Interview mit OWNI Andy Müller-Maguhn, ein frühes Mitglied des CCC, erklärt Das "Wir brauchten viele Rechtsexperten, um uns zu beraten, was wir hacken konnten oder nicht, und um zwischen rechtlichen Aktivitäten und Grauzonen der Legalität unterscheiden zu können. “ Diese wohlwollendere Herangehensweise an das Hacken hat laut Müller-Maguhn, führen dazu, dass der CCC wird "Ein anerkanntes und anerkanntes Unternehmen, weil es seit den 1980er Jahren daran arbeitet, die Öffentlichkeit über Technologie aufzuklären."

Praktisch alles, woran der CCC beteiligt ist, entspringt dem tiefen Wunsch, auf den Missbrauch von aufmerksam zu machen – und Sicherheitslücken in – die Technologie, auf die wir und unsere Regierungen angewiesen sind. Dies geht oft mit einer umfassenden Berichterstattung in den Medien einher, um sicherzustellen, dass aufgedecktes Wissen ein möglichst breites Publikum erreicht.

Nach den Enthüllungen von Snowden stieg die Begeisterung der Gruppe sprunghaft an, insbesondere als sich die Debatte der Massenüberwachung zuwandte, auf die sich ihr neuer Schwerpunkt konzentriert.

Es muss Konsequenzen geben. Die Arbeit der Geheimdienste muss überprüft werden - ebenso wie ihr Existenzrecht. Falls erforderlich, müssen ihre Ziele und Methoden neu definiert werden. …Wir müssen darüber nachdenken, wie diese [gemeinsam genutzten] Daten verarbeitet werden und wo sie wieder auftauchen können. Und das ist nicht nur die Herausforderung für 2015, sondern für die nächsten 10 Jahre.

CCC-Mitglied Falk Garbsch (via DC)

Als einige Beispiele für ihre Heldentaten konnte man in den frühen Tagen des CCC erwarten, dass die Gruppe protestierte gegen französische Atomtests, Geld stehlen live im Fernsehen mit Fehler in Microsoft ActiveX Technologie (1996) und Unterbrechen des COMP128-Verschlüsselungsalgorithmus einer GSM-Kundenkarte, die auf beunruhigende Weise das Klonen der Karte ermöglicht (1998).

In jüngerer Zeit, im Jahr 2008, hob der CCC hervor Hauptmängel bei einem Bundestrojaner dass die deutsche Regierung zu der Zeit verwendet. Diese Technologie soll gegen die Entscheidung des Verfassungsgerichts verstoßen haben, da einige seiner Mängel in der Gruppe diskutiert wurden Pressemitteilung zum Thema:

Die Malware kann nicht nur vertrauliche Daten entfernen, sondern bietet auch eine Fernbedienungs- oder Backdoor-Funktion zum Hochladen und Ausführen beliebiger anderer Programme. Signifikante Design- und Implementierungsfehler machen alle Funktionen für jedermann im Internet verfügbar.

Die Kampagnen des CCC waren jedoch nicht alle dieser Art. Eines ihrer frühen Projekte beteiligt Verkauf von illegal erhaltenem Quellcode von US-amerikanischen Unternehmens- und Regierungssystemen direkt zum sowjetischen KGB, zusammen mit einer Vielzahl anderer weniger umstrittener Projekte.

In einigen Fällen war „Arcade“ das größte Lichtshow der Welt organisiert vom Chaos Computer Club. Das Kollektiv betreibt auch eine wöchentliche Radiosendung (Deutsch), veranstaltet jährlich eine Workshop-basierte Osterveranstaltung namens Easterheggund veranstaltet Europas größtes jährliches Hacker-Treffen, das Chaos Kommunikationskongress.

Tarh Andishan: Irans Antwort auf Stuxnet

Bisher haben die oben genannten Angriffe Millionen von Weltbürgern selten, wenn überhaupt, mit immenser Gefahr bedroht. In den letzten Jahren hat sich dieser Trend jedoch mit dem Aufkommen von Tarh Andishan und dem unermüdlichen Streben nach Kontrolle über wichtige Systeme und Technologien gewendet.

Mit geschätzten 20 Mitgliedern, von denen die meisten angeblich in Teheran, Iran, ansässig sind (zusammen mit anderen Tarif Andishan zeigt, was für eine wirklich hoch entwickelte Hacker-Gruppe sein kann fähig zu.

Verärgert über ein stark beschädigtes Computernetzwerk dank a Stuxnet-Wurmangriff (angeblich erstellt von die USA und Israel)Die iranische Regierung und Tahr Andishan haben ihre Bemühungen um Cyberkriegsführung drastisch intensiviert— BedeutungInnovatorenAuf Farsi — wurde geboren.

Durch die Verwendung automatisierter wurmartiger Ausbreitungssysteme, Backdoors, SQL-Injection und anderer hochkarätiger Taktiken hat diese Gruppe eine große Anzahl gestartet von Angriffen auf prominente Behörden, Regierungs- und Militärsysteme sowie private Unternehmen auf der ganzen Welt unter dem Namen "Operation Cleaver".

Nach Angaben der Sicherheitsfirma CylanceOperation Cleaver zielte auf 16 Länder ab und schlägt vor, dass „a neue globale Cybermacht ist entstanden; eine, die bereits einige der kritischsten Infrastrukturen der Welt gefährdet hat “, einschließlich der Server der US Navy, der Systeme, die hinter einer Reihe führender globaler Unternehmen, Krankenhäuser und Universitäten stehen.

Letztes Jahr war Cylances Gründer Stuart McClure erklärte in einem Interview mit der TechTimes Das "Sie suchen nicht nach Kreditkarten oder Mikrochip-Designs, sondern stärken ihren Einfluss auf Dutzende von Netzwerken, die, wenn sie verkrüppelt werden, das Leben von Milliarden von Menschen beeinträchtigen würden."Vor über zwei Jahren haben die Iraner die Shamoon-Malware auf Saudi Aramco eingesetzt, dem bislang zerstörerischsten Angriff auf ein Unternehmensnetzwerk, bei dem drei Viertel der Aramco-PCs digital zerstört wurden. “

Als ein inländischeres Beispiel für die Reichweite der Hacker-Gruppe hat dieses Kollektiv Berichten zufolge ebenfalls an Bedeutung gewonnen vollständiger Zugang zu Flugsteigen und SicherheitssystemenDies gibt der Gruppe die ultimative Kontrolle über die Passagier- / Gate-Anmeldeinformationen. Diese Beispiele sind nur einige von vielen, auf die in Cylances Bericht über Tarh Andishan (PDF) hingewiesen wird. Der Bericht behauptet, dass die Mehrheit ihrer Ergebnisse aufgrund des "schwerwiegenden Risikos für die physische Sicherheit der Welt" weggelassen wurde. dass die Gruppe jetzt angeblich posiert.

Die Komplexität und die schrecklichen Möglichkeiten von Tarh Andishans Unternehmungen legen nahe, dass dies ein staatlich geförderter Hacker ist kollektiv, mit (bis jetzt) keinen klaren Zielen oder Ambitionen, aber mit einer erschreckenden Fähigkeit, selbst die sichersten Systeme zu gefährden.

Dies ist nur die Spitze des Eisbergs

Diese vier Beispiele sind nur die Spitze des Eisbergs, wenn es um Hacker-Gruppen geht. Von Eidechsen-Trupp zu APT28Das Netz ist voll von Gruppen, die versuchen, Systeme zu kompromittieren, sei es zum politischen Vorteil oder einfach nur für die Lulz. Es sind jedoch nur relativ wenige, die für einen guten Teil der bekannteren Angriffe verantwortlich sind, die wir in den Medien sehen. Ob wir ihrem Ansatz zustimmen oder nicht Was ist der Unterschied zwischen einem guten und einem schlechten Hacker? [Meinung]Hin und wieder hören wir in den Nachrichten etwas über Hacker, die Websites herunterfahren und a ausnutzen eine Vielzahl von Programmen oder drohen, sich ihren Weg in Hochsicherheitsbereiche zu bahnen, in denen sie sich befinden sollte nicht gehören. Doch wenn... Weiterlesen sind ihre Fähigkeiten manchmal schockierend und fast immer beeindruckend. Die "Hacker-Kultur" geht jedoch nicht verloren, und wir können nur erwarten, mehr zu sehen von dieser Art von Aktivität in der Zukunft, und es wird mit der Zeit immer raffinierter auf.

Wir können nur hoffen, dass die negativen Ergebnisse auf ein Minimum reduziert werden.

Was halten Sie von dieser Art von Online-Aktivität? Ist es ein unvermeidlicher Aspekt der modernen Technologie oder ist es etwas, was wir tun? haben festklemmen?

Bildnachweis: Anonym en la operación Goya durch Gaelx über Flickr

Rob Nightingale hat einen Abschluss in Philosophie von der University of York, UK. Er hat über fünf Jahre als Social Media Manager und Berater gearbeitet und Workshops in mehreren Ländern gegeben. In den letzten zwei Jahren war Rob auch Technologie-Autor und ist MakeUseOfs Social Media Manager und Newsletter-Editor. Normalerweise reist er auf dem…