Werbung

Inzwischen sollten wir uns alle der Gefahren der Sicherung von Netzwerken mit WEP bewusst sein, die Ich habe vorhin gezeigt, wie man in 5 Minuten hacken kann So knacken Sie Ihr eigenes WEP-Netzwerk, um herauszufinden, wie unsicher es wirklich istWir sagen Ihnen ständig, dass die Verwendung von WEP zur "Absicherung" Ihres drahtlosen Netzwerks wirklich ein Narrenspiel ist, aber die Leute tun es immer noch. Heute möchte ich Ihnen genau zeigen, wie unsicher WEP wirklich ist, indem ich... Weiterlesen . Der Ratschlag lautete immer, WPA oder WPA2 zu verwenden, um Ihr Netzwerk mit einem langen Passwort zu schützen, das nicht durch Brute Force gehackt werden konnte.

Nun, es stellt sich heraus, dass es in den meisten Routern eine bedeutende Hintertür gibt, die ausgenutzt werden kann – in Form einer Technologie namens WPS. Lesen Sie weiter, um herauszufinden, wie der Hack funktioniert, wie Sie Ihr eigenes Netzwerk testen und was Sie tun können, um dies zu verhindern.

Hintergrund

WPA selbst ist ziemlich sicher. Die Passphrase kann nur durch Brute Force gebrochen werden, ist also nur realistisch hackbar, wenn Sie eine schwache Einzelwort-Passphrase gewählt haben.

WPS hingegen ist eine in die meisten WLAN-Router eingebaute Technologie, mit der Sie das WPA-Passwort entweder einfach umgehen können Verwenden Sie eine physische PIN, die an der Seite des Routers angegeben ist, oder eine Taste, die Sie auf beiden Geräten drücken können, um sich zu koppeln Sie.

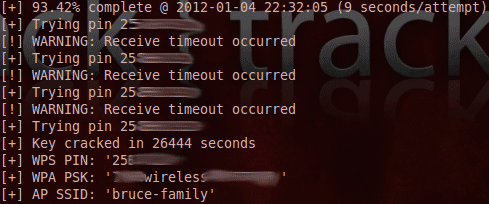

Es stellt sich heraus, dass die WPS-PIN – ein mickriger 8-stelliger Zahlencode – ist sehr anfällig für Brute-Force-Angriffe. Ein anfälliger Router und ein gutes Signal vorausgesetzt, kann die WPS-PIN in nur 2 Stunden gehackt werden. Sobald die WPS-PIN erhalten wurde, wird auch die WPA-Passphrase angezeigt.

Plünderer, veröffentlicht von Craig Heffner und zum Download auf Google Code verfügbar, ist eine praktische Implementierung, mit der Sie auf brauchbare Netzwerke zielen und schießen können. Hier ist ein Video davon in Aktion (zum Ende springen, wenn Sie nur die gesamte Passphrase sehen möchten, die dem Angreifer offengelegt wurde):

Stefan Viehböck auch dieselbe Schwachstelle entdeckt unabhängig und hat ein ähnliches Tool veröffentlicht, das Sie herunterladen können. Hier ist ein Video von Stefans App in Aktion:

Abwehr des Angriffs

Es gibt einige Methoden, um den Angriff abzuschwächen. Die erste besteht darin, die WPS-Option auf Ihrem Router vollständig zu deaktivieren. Leider ist dies nicht auf jedem Router möglich und in der Regel standardmäßig aktiviert, sodass nicht technisch versierte Benutzer hier anfällig sind.

Nicht nur das, ich habe auch festgestellt, dass auf meinem Router die Option zum WPS-PIN DEAKTIVIEREN hat die PIN, die auf der Seite des Routers steht, nicht wirklich deaktiviert – nur die benutzerdefinierte PIN. Ich zitiere:

Wenn es deaktiviert ist, können Benutzer weiterhin einen drahtlosen Client über WPS entweder mit der Push-Button- oder der PIN-Nummer-Methode hinzufügen.

In einigen Fällen scheint es sich also um eine permanente Hintertür zu handeln, die nicht allein durch Benutzereinstellungen abgeschwächt werden kann.

Eine zweite Möglichkeit besteht darin, das drahtlose Netzwerk auf anfälligen Geräten vollständig zu deaktivieren, obwohl dies offensichtlich ist wird für die meisten Benutzer, die die WLAN-Funktionalität für Laptops und Mobiltelefone benötigen, keine praktikable Option sein Geräte.

Fortgeschrittene Benutzer unter Ihnen denken vielleicht an dieser Stelle über die MAC-Adressfilterung nach, um eine Liste mit spezifischen Geräte, die dem Netzwerk beitreten dürfen – dies kann jedoch leicht umgangen werden, indem die MAC-Adresse eines zugelassenen. gefälscht wird Gerät.

Schließlich können Geräte eine Sperre einleiten, wenn aufeinanderfolgende Fehlversuche erkannt werden. Dies schwächt einen Angriff nicht vollständig ab, erhöht jedoch die Zeit, die für seinen Abschluss benötigt wird. Ich glaube, dass Netgear-Router einen automatischen 5-Minuten-Block eingebaut haben, aber in meinen Tests erhöhte dies die erforderliche Angriffszeit nur auf höchstens etwa einen Tag.

Ein Firmware-Update könnte die Zeit verlängern, für die Geräte gesperrt werden, wodurch sich die Gesamtzeit, die für einen Angriff benötigt wird, exponentiell erhöht), aber dies müsste entweder vom Benutzer initiiert (für die meisten Benutzer unwahrscheinlich) oder automatisch ausgeführt werden, wenn der Router neu gestartet wird (wie es bei Kabeln häufig der Fall ist). Dienstleistungen).

Versuch es selber

Für diejenigen, die ihre eigenen Heim-Setups auf die Schwachstelle testen möchten, können Sie den neuesten Code von. beziehen das Reaver-Projekt auf Google Code. Sie benötigen etwas Linux, um es zu testen (ich schlage vor). Zurückverfolgen) sowie eine Karte, die eine promiskuitive WLAN-Überwachung ermöglicht, und die entsprechende Treiber-/Aircrack-Software-Suite. Wenn Sie meinem letzten Tutorial auf folgen konnten WEP-Cracking So knacken Sie Ihr eigenes WEP-Netzwerk, um herauszufinden, wie unsicher es wirklich istWir sagen Ihnen ständig, dass die Verwendung von WEP zur "Absicherung" Ihres drahtlosen Netzwerks wirklich ein Narrenspiel ist, aber die Leute tun es immer noch. Heute möchte ich Ihnen genau zeigen, wie unsicher WEP wirklich ist, indem ich... Weiterlesen , das wird auch funktionieren.

Navigieren Sie nach dem Herunterladen des Pakets zum Verzeichnis und geben Sie (ersetzen Sie XXXX durch die aktuelle Versionsnummer, oder denken Sie daran, dass Sie die TAB-Taste drücken können, damit die Konsole den Befehl automatisch mit dem passenden Dateinamen für Sie vervollständigt):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./konfigurieren. machen. machen installieren. airmon-ng starte wlan0.

Sie sollten etwas über die Erstellung einer mon0-Schnittstelle sehen. Um nach geeigneten Netzwerken zu suchen, verwenden Sie:

walsh -i mon0.

und um den Reaver-Angriff zu starten, geben Sie ein (ersetzt BSSID durch die hexadezimale BSSID des Zielnetzwerks):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Es versteht sich von selbst, dass dies ein schwere straftat des drahtbetrugs zum Ausführen in einem Netzwerk, für das Sie keine ausdrückliche Berechtigung zum Testen haben.

Fehlerbehebung

Sehen Sie sich das Reaver-Wiki für ausführlichere FAQs an. Das häufigste Problem, das ich fand, war entweder ein zu schwaches Signal, was bedeutet, dass ein vollständiger WPS-Handshake niemals möglich sein konnte abgeschlossen oder die gleiche PIN mit Timeout wiederholt – dies lag am Router 5 Minuten Aussperrung.

Ich ließ die Software jedoch laufen, und nach einiger Zeit versuchte sie einige weitere PINs, bis mein Heimnetzwerk war in weniger als 8 Stunden eingebrochen, und die 20 aalphanumerischen Passphrasen mit gemischten Satzzeichen, die ich sorgfältig eingestellt hatte, wurden aufgedeckt auf dem Bildschirm.

Sollten Sie sich Sorgen machen?

Dies ist immer noch ein sehr neuer Angriff, aber es ist wichtig, dass Sie sich der Gefahren bewusst sind und wissen, wie Sie sich schützen können. Wenn Sie feststellen, dass Ihr Router anfällig ist und Sie eine Supportnummer haben, die Sie anrufen können, würde ich vorschlagen, dass Sie ihn fragen, wie lange es dauert sein, bis ein geeignetes Firmware-Update verfügbar ist, oder wie Sie den Upgrade-Prozess durchführen können, wenn es verfügbar ist schon.

Einige Benutzer können diesen Angriff leicht mit einer einfachen Einstellungsänderung verhindern, aber für die Großen Anzahl der verwendeten Router ist dies eine permanente Hintertür, für die nur ein Firmware-Update Abhilfe schafft etwas.

Lass es uns in den Kommentaren wissen, wenn du Fragen hast oder es geschafft hast, dies in deinem eigenen WLAN auszuprobieren.

James hat einen BSc in Künstlicher Intelligenz und ist CompTIA A+ und Network+ zertifiziert. Er ist der leitende Entwickler von MakeUseOf und verbringt seine Freizeit damit, VR-Paintball und Brettspiele zu spielen. Er baut seit seiner Kindheit PCs.