Werbung

Die Leistung von Botnetzen nimmt zu. Ein ausreichend organisiertes und globalisiertes Botnetz wird Teile des Internets ausschalten, nicht nur einzelne Websites. Dies ist die Macht, die sie ausüben. Trotz ihrer enormen Stärke verwendete der größte DDoS-Angriff keine traditionelle Botnetzstruktur.

Schauen wir uns an, wie sich die Leistung eines Botnetzes erweitert Was ist ein Botnetz und ist Ihr Computer Teil eines?Botnets sind eine Hauptquelle für Malware, Ransomware, Spam und mehr. Aber was ist ein Botnetz? Wie entstehen sie? Wer kontrolliert sie? Und wie können wir sie aufhalten? Weiterlesen und wie das nächste enorme DDoS, von dem Sie hören Was genau ist ein DDoS-Angriff und wie geschieht er?Wissen Sie, was ein DDoS-Angriff bewirkt? Persönlich hatte ich keine Ahnung, bis ich diese Infografik las. Weiterlesen wird der größere als der letzte sein.

Wie wachsen Botnets?

Die SearchSecurity-Botnetzdefinition Zustände dass „ein Botnetz eine Sammlung von mit dem Internet verbundenen Geräten ist, zu denen PCs, Server, mobile Geräte und Internet der Dinge Geräte, die von einer gemeinsamen Art von infiziert und gesteuert werden Malware. Benutzer wissen oft nicht, dass ein Botnetz ihr System infiziert. “

Botnets unterscheiden sich von anderen Malware-Typen darin, dass es sich um eine Sammlung koordinierter infizierter Computer handelt. Botnets verwenden Malware, um das Netzwerk auf andere Systeme auszudehnen. Dabei werden hauptsächlich Spam-E-Mails mit einem infizierten Anhang verwendet. Sie haben auch einige Hauptfunktionen, wie das Senden von Spam, das Sammeln von Daten, Klickbetrug und DDoS-Angriffe.

Die schnell wachsende Angriffskraft von Botnetzen

Bis vor kurzem hatten Botnets einige gemeinsame Strukturen, die Sicherheitsforschern vertraut waren. Ende 2016 änderten sich die Dinge. EIN Reihe von enormen DDoS-Angriffen Die wichtigsten Cybersicherheitsereignisse 2017 und was sie Ihnen angetan habenWaren Sie 2017 Opfer eines Hacks? Milliarden waren in dem eindeutig schlimmsten Jahr der Cybersicherheit, das es je gab. Bei so viel Geschehen haben Sie möglicherweise einige der Verstöße übersehen: Lassen Sie uns noch einmal zusammenfassen. Weiterlesen Forscher setzen sich auf und nehmen zur Kenntnis.

- September 2016. Das neu entdeckte Mirai-Botnetz greift die Website des Sicherheitsjournalisten Brian Krebs mit 620 Gbit / s an, stört seine Website massiv, scheitert jedoch letztendlich am Akamai DDoS-Schutz.

- September 2016. Das Mirai-Botnetz greift den französischen Webhost OVH an und verstärkt sich auf etwa 1 TBit / s.

- Oktober 2016. Ein enormer Angriff hat die meisten Internetdienste an der Ostküste der USA zerstört. Der Angriff richtete sich gegen den DNS-Anbieter Dyn, dessen Dienste einen geschätzten Datenverkehr von 1,2 TBit / s erhalten. Das vorübergehende Herunterfahren von Websites wie Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa und Xbox Leben.

- November 2016. Mirai schlägt ISPs und Mobilfunkanbieter in Liberia an und stört die meisten Kommunikationskanäle im ganzen Land.

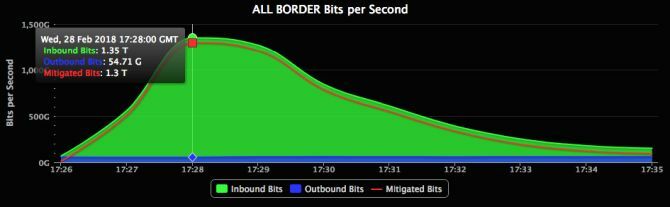

- März 2018. GitHub ist mit dem größten aufgezeichneten DDoS betroffen und registriert bei anhaltendem Datenverkehr etwa 1,35 TBit / s.

- März 2018. Das Netzwerksicherheitsunternehmen Arbor Networks behauptet, dass sein globales ATLAS-Verkehrs- und DDoS-Überwachungssystem 1,7 Tbit / s registriert.

Diese Angriffe nehmen mit der Zeit an Macht zu. Zuvor war der größte DDoS-Angriff aller Zeiten der 500-Gbit / s-Angriff auf demokratiefreundliche Websites während der Proteste von Hong Kong Occupy Central.

Ein Grund für diesen kontinuierlichen Leistungsanstieg ist eine völlig andere DDoS-Technik, für die keine Hunderttausende von mit Malware infizierten Geräten erforderlich sind.

Memcached DDoS

Die neue DDoS-Technik nutzt die zwischengespeichert Bedienung. Von diesen sechs Angriffen verwenden die GitHub- und ATLAS-Angriffe memcached, um den Netzwerkverkehr auf ein neues Niveau zu bringen. Was ist jedoch zwischengespeichert?

Memcached ist ein legitimer Dienst, der auf vielen Linux-Systemen ausgeführt wird. Es speichert Daten zwischen und entlastet die Datenspeicherung wie Festplatten und Datenbanken, wodurch die Häufigkeit verringert wird, mit der eine Datenquelle gelesen werden muss. Es wird normalerweise in Serverumgebungen gefunden, eher als Ihr Linux-Desktop 5 großartige Linux-Desktop-Umgebungen, von denen Sie noch nichts gehört habenEs gibt viele Linux-Desktop-Umgebungen - darunter einige großartige, von denen Sie wahrscheinlich noch nichts gehört haben. Hier sind fünf unserer Favoriten. Weiterlesen . Außerdem sollten Systeme, auf denen memcached ausgeführt wird, keine direkte Internetverbindung haben (Sie werden sehen, warum).

Memcached kommuniziert über das User Data Protocol (UDP) und ermöglicht die Kommunikation ohne Authentifizierung. Dies bedeutet im Grunde genommen jeden, der über den zwischengespeicherten Dienst auf einen mit dem Internet verbundenen Computer zugreifen kann kann direkt mit ihm kommunizieren und Daten von ihm anfordern (aus diesem Grund sollte keine Verbindung zum hergestellt werden Internet!).

Der unglückliche Nachteil dieser Funktionalität ist, dass ein Angreifer die Internetadresse eines Rechners fälschen kann, der eine Anfrage stellt. Der Angreifer fälscht also die Adresse der Site oder des Dienstes an DDoS und sendet eine Anfrage an so viele zwischengespeicherte Server wie möglich. Die kombinierte Antwort der zwischengespeicherten Server wird zum DDoS und überfordert die Site.

Diese unbeabsichtigte Funktionalität ist für sich genommen schon schlimm genug. Aber memcached hat eine andere einzigartige "Fähigkeit". Memcached kann eine kleine Menge des Netzwerkverkehrs massiv zu etwas erstaunlich Großem verstärken. Bestimmte Befehle an das UDP-Protokoll führen zu Antworten, die viel größer sind als die ursprüngliche Anforderung.

Die resultierende Verstärkung ist als Bandbreitenverstärkungsfaktor bekannt, wobei die Angriffsverstärkung zwischen dem 10.000- und 52.000-fachen der ursprünglichen Anforderung liegt. (Akami glauben Memcached-Angriffe können „einen Verstärkungsfaktor von über 500.000 haben!)

Was ist der Unterschied?

Sie sehen also, dass der Hauptunterschied zwischen einem regulären Botnet-DDoS und einem zwischengespeicherten DDoS in ihrer Infrastruktur liegt. Memcached DDoS-Angriffe benötigen kein riesiges Netzwerk kompromittierter Systeme, sondern basieren auf unsicheren Linux-Systemen.

Hochwertige Ziele

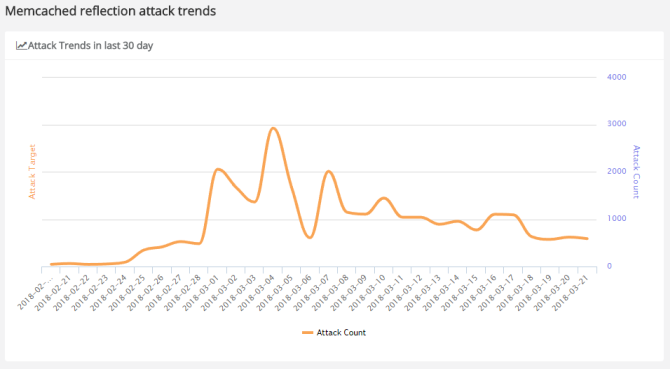

Jetzt, da das Potenzial extrem leistungsfähiger DDoS-Angriffe mit Memcaching in der Wildnis liegt, erwarten Sie weitere Angriffe dieser Art. Aber die Memcached-Angriffe, die bereits stattgefunden haben - nicht im gleichen Ausmaß wie der GitHub-Angriff - haben etwas anderes als die Norm ausgelöst.

Die Sicherheitsfirma Cybereason verfolgt die Entwicklung von Memcached-Angriffen genau. Während ihrer Analyse entdeckten sie den zwischengespeicherten Angriff, der als Lösegeld-Lieferwerkzeug verwendet wurde. Angreifer binden a ein winziger Lösegeldschein, der die Zahlung in Monero anfordert 5 Gründe, warum Sie Ransomware-Betrüger nicht bezahlen solltenRansomware ist beängstigend und Sie möchten nicht davon getroffen werden - aber selbst wenn Sie dies tun, gibt es zwingende Gründe, warum Sie das Lösegeld NICHT bezahlen sollten! Weiterlesen (eine Kryptowährung), platzieren Sie diese Datei dann auf einem zwischengespeicherten Server. Wenn das DDoS gestartet wird, fordert der Angreifer die Lösegeldnotizdatei an, wodurch das Ziel die Notiz immer wieder empfängt.

Sicher bleiben?

Tatsächlich können Sie nichts tun, um einen zwischengespeicherten Angriff zu stoppen. Tatsächlich werden Sie nichts davon wissen, bis es fertig ist. Oder zumindest bis Ihre bevorzugten Dienste und Websites nicht mehr verfügbar sind. Dies gilt nur, wenn Sie Zugriff auf ein Linux-System oder eine Datenbank haben, auf der memcached ausgeführt wird. Dann sollten Sie wirklich Ihre Netzwerksicherheit überprüfen.

Für normale Benutzer bleibt der Fokus wirklich auf regulären Botnetzen, die über Malware verbreitet werden. Das bedeutet

- Aktualisieren Sie Ihr System und halten Sie es so

- Aktualisieren Sie Ihr Antivirenprogramm

- Betrachten Sie ein Antimalware-Tool wie Malwarebytes Premium Die besten Tools für Computersicherheit und VirenschutzBesorgt über Malware, Ransomware und Viren? Hier finden Sie die besten Sicherheits- und Antiviren-Apps, die Sie benötigen, um geschützt zu bleiben. Weiterlesen (Die Premium-Version bietet Echtzeitschutz)

- Aktivieren Sie den Spam-Filter in Ihrem E-Mail-Client So stoppen Sie Spam-E-Mails in Google MailZu viele Spam-E-Mails erhalten? Mit diesen cleveren Google Mail-Tipps können Sie verhindern, dass unerwünschte Spam-E-Mails Ihren Google Mail-Posteingang verstopfen. Weiterlesen ; Drehen Sie es auf, um die überwiegende Mehrheit der Spam-Mails abzufangen

- Klicken Sie nicht auf etwas, bei dem Sie sich nicht sicher sind. Dies gilt doppelt für unerwünschte E-Mails mit unbekannten Links

Sicher zu bleiben ist keine lästige Pflicht -es erfordert nur ein wenig Wachsamkeit 6 kostenlose Cyber-Sicherheitskurse, mit denen Sie online sicher sindVerwirrt über Online-Sicherheit? Verwirrt über Identitätsdiebstahl, Verschlüsselung und wie sicher es ist, online einzukaufen? Wir haben eine Liste von 6 kostenlosen Cyber-Sicherheitskursen zusammengestellt, die alles erklären und für heute bereit sind! Weiterlesen .

Bildnachweis: BeeBright /Depositphotos

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.