Werbung

Bei der Codesignatur wird eine Software kryptografisch signiert, damit das Betriebssystem und seine Benutzer überprüfen können, ob sie sicher ist. Die Codesignatur funktioniert im Großen und Ganzen gut. Meistens verwendet nur die richtige Software die entsprechende kryptografische Signatur.

Benutzer können sicher herunterladen und installieren, und Entwickler schützen den Ruf ihres Produkts. Hacker und Malware-Distributoren verwenden jedoch genau dieses System, um bösartigen Code an Antivirensuiten und anderen Sicherheitsprogrammen vorbeizuschieben.

Wie funktionieren mit Code signierte Malware und Ransomware?

Was ist mit Code signierte Malware?

Wenn Software mit einem Code signiert ist, bedeutet dies, dass die Software eine offizielle kryptografische Signatur trägt. Eine Zertifizierungsstelle (CA) stellt der Software ein Zertifikat aus, das bestätigt, dass die Software legitim und sicher zu verwenden ist.

Besser noch, Ihr Betriebssystem kümmert sich um die Zertifikate, die Codeprüfung und die Überprüfung, sodass Sie sich keine Sorgen machen müssen. Zum Beispiel verwendet Windows das, was als bekannt ist

eine Zertifikatskette. Die Zertifikatskette besteht aus allen Zertifikaten, die erforderlich sind, um sicherzustellen, dass die Software bei jedem Schritt des Weges legitim ist.„Eine Zertifikatskette besteht aus allen Zertifikaten, die zur Zertifizierung des durch das Endzertifikat identifizierten Fachs erforderlich sind. In der Praxis umfasst dies das Endzertifikat, die Zertifikate von Zwischenzertifizierungsstellen und das Zertifikat einer Stammzertifizierungsstelle, der von allen Parteien in der Kette vertraut wird. Jede Zwischenzertifizierungsstelle in der Kette verfügt über ein Zertifikat, das von der Zertifizierungsstelle eine Ebene darüber in der Vertrauenshierarchie ausgestellt wurde. Die Stammzertifizierungsstelle stellt ein Zertifikat für sich selbst aus. “

Wenn das System funktioniert, können Sie Software vertrauen. Die Zertifizierungsstelle und das Codesignierungssystem erfordern ein hohes Maß an Vertrauen. Im weiteren Sinne ist Malware bösartig, nicht vertrauenswürdig und sollte keinen Zugriff auf eine Zertifizierungsstelle oder Codesignatur haben. Zum Glück funktioniert das System in der Praxis so.

Bis Malware-Entwickler und Hacker natürlich einen Weg finden, dies zu umgehen.

Hacker stehlen Zertifikate von Zertifizierungsstellen

Ihr Antivirenprogramm weiß, dass Malware schädlich ist, da sie sich negativ auf Ihr System auswirkt. Es löst Warnungen aus, Benutzer melden Probleme und das Antivirenprogramm kann eine Malware-Signatur erstellen, um andere Computer mit demselben Antivirenprogramm zu schützen.

Wenn die Malware-Entwickler ihren Schadcode jedoch mit einer offiziellen kryptografischen Signatur signieren können, geschieht nichts davon. Stattdessen wird die mit Code signierte Malware durch die Eingangstür laufen, während Ihr Antivirenprogramm und das Betriebssystem den roten Teppich ausrollen.

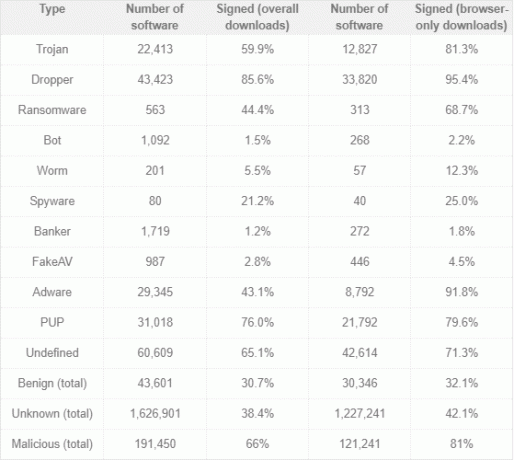

Trend Micro Forschung festgestellt, dass es einen ganzen Malware-Markt gibt, der die Entwicklung und Verbreitung von mit Code signierter Malware unterstützt. Malware-Betreiber erhalten Zugriff auf gültige Zertifikate, mit denen sie bösartigen Code signieren. Die folgende Tabelle zeigt das Volumen der Malware, die die Codesignatur verwendet, um Antiviren zu umgehen, ab April 2018.

Die Trend Micro-Studie ergab, dass rund 66 Prozent der untersuchten Malware mit einem Code signiert waren. Darüber hinaus verfügen bestimmte Malware-Typen über mehr Codesignaturinstanzen, z. B. Trojaner, Dropper und Ransomware. (Hier sind Sieben Möglichkeiten, um einen Ransomware-Angriff zu vermeiden 7 Möglichkeiten, um nicht von Ransomware getroffen zu werdenRansomware kann Ihr Leben buchstäblich ruinieren. Tun Sie genug, um zu vermeiden, dass Ihre persönlichen Daten und Fotos durch digitale Erpressung verloren gehen? Weiterlesen !)

Woher kommen Codesignaturzertifikate?

Malware-Distributoren und -Entwickler haben zwei Möglichkeiten bezüglich offiziell signiertem Code. Zertifikate werden entweder von einer Zertifizierungsstelle gestohlen (direkt oder zum Weiterverkauf), oder ein Hacker kann versuchen, eine legitime Organisation nachzuahmen und ihre Anforderungen zu fälschen.

Wie zu erwarten ist, ist eine Zertifizierungsstelle ein verlockendes Ziel für jeden Hacker.

Es sind nicht nur Hacker, die den Anstieg der mit Code signierten Malware befeuern. Angeblich skrupellose Anbieter mit Zugriff auf legitime Zertifikate verkaufen vertrauenswürdige Codesignaturzertifikate auch an Malware-Entwickler und -Distributoren. Ein Team von Sicherheitsforschern der Masaryk University in der Tschechischen Republik und des Maryland Cybersecurity Center (MCC) entdeckte vier Organisationen, die verkauften [PDF] Microsoft Authenticode-Zertifikate für anonyme Käufer.

"Jüngste Messungen des Ökosystems für Windows-Codesignaturzertifikate haben verschiedene Formen des Missbrauchs aufgezeigt, mit denen Malware-Autoren bösartigen Code mit gültigen digitalen Signaturen erstellen können."

Sobald ein Malware-Entwickler über ein Microsoft Authenticode-Zertifikat verfügt, kann er jede Malware signieren, um die Windows-Sicherheitscodesignatur und die zertifikatbasierte Verteidigung zu negieren.

In anderen Fällen gefährdet ein Hacker einen Software-Build-Server, anstatt die Zertifikate zu stehlen. Wenn eine neue Softwareversion veröffentlicht wird, trägt sie ein legitimes Zertifikat. Ein Hacker kann aber auch seinen Schadcode in den Prozess einbeziehen. Im Folgenden finden Sie ein aktuelles Beispiel für diese Art von Angriff.

3 Beispiele für Code-signierte Malware

Wie sieht mit Code signierte Malware aus? Hier sind drei Beispiele für mit Code signierte Malware:

- Stuxnet-Malware. Die Malware, die für die Zerstörung des iranischen Atomprogramms verantwortlich ist, hat zwei gestohlene Zertifikate zur Verbreitung verwendet, zusammen mit vier verschiedenen Zero-Day-Exploits. Die Zertifikate wurden von zwei getrennten Unternehmen gestohlen - JMicron und Realtek -, die sich ein einziges Gebäude teilten. Stuxnet verwendete die gestohlenen Zertifikate, um die damals neu eingeführte Windows-Anforderung zu vermeiden, dass alle Treiber überprüft werden müssen (Treibersignatur).

- Asus Server Verletzung. Zwischen Juni und November 2018 haben Hacker einen Asus-Server verletzt, mit dem das Unternehmen Software-Updates an Benutzer weiterleitet. Forscher am Kaspersky Lab fand das herum 500.000 Windows-Computer haben das böswillige Update erhalten, bevor es jemand bemerkte. Anstatt die Zertifikate zu stehlen, signierten die Hacker ihre Malware mit legitimen digitalen Asus-Zertifikaten, bevor der Software-Server das System-Update verteilte. Glücklicherweise war die Malware sehr zielgerichtet und fest codiert, um nach 600 bestimmten Computern zu suchen.

- Flammen-Malware. Die modulare Malware-Variante Flame zielt auf Länder im Nahen Osten ab und verwendet betrügerisch signierte Zertifikate, um eine Erkennung zu vermeiden. (Was ist modulare Malware überhaupt? Modulare Malware: Der neue heimliche Angriff, der Ihre Daten stiehltMalware ist schwieriger zu erkennen. Was ist modulare Malware und wie verhindern Sie, dass sie auf Ihrem PC Chaos anrichtet? Weiterlesen ?) Die Flame-Entwickler nutzten einen schwachen kryptografischen Algorithmus, um die Codesignaturzertifikate fälschlicherweise zu signieren, sodass es so aussah, als hätte Microsoft sie abgemeldet. Im Gegensatz zu Stuxnet, das ein zerstörerisches Element enthielt, ist Flame ein Werkzeug für Spionage, bei dem nach PDFs, AutoCAD-Dateien, Textdateien und anderen wichtigen industriellen Dokumenttypen gesucht wird.

So vermeiden Sie mit Code signierte Malware

Drei verschiedene Malware-Varianten, drei verschiedene Arten von Code-Signing-Angriffen. Die gute Nachricht ist, dass die meisten Malware dieser Art zumindest derzeit sehr zielgerichtet sind.

Die Kehrseite ist, dass aufgrund der Erfolgsrate solcher Malware-Varianten, die Codesignatur verwenden, um dies zu vermeiden Erwarten Sie, dass mehr Malware-Entwickler die Technik verwenden, um sicherzustellen, dass ihre eigenen Angriffe ausgeführt werden erfolgreich.

Darüber hinaus ist der Schutz vor mit Code signierter Malware äußerst schwierig. Halten Sie Ihr System und Ihre Antivirensuite auf dem neuesten Stand. Vermeiden Sie es, auf unbekannte Links zu klicken, und überprüfen Sie, wohin Sie von einem Link geführt werden, bevor Sie ihm folgen.

Überprüfen Sie nicht nur Ihr Antivirenprogramm, sondern auch unsere Liste wie Sie Malware vermeiden können Antivirensoftware ist nicht genug: 5 Dinge, die Sie tun müssen, um Malware zu vermeidenBleiben Sie nach der Installation der Antivirensoftware online sicher und sicher, indem Sie die folgenden Schritte ausführen, um das Computing sicherer zu machen. Weiterlesen !

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.