Werbung

Ist Ihr Passwort sicher? Wir haben alle viele Ratschläge darüber erhalten, welche Arten von Passwörtern Sie niemals auswählen sollten - und es gibt verschiedene Tools, die dies behaupten Bewerten Sie die Sicherheit Ihres Passworts online Stellen Sie Ihre Passwörter mit diesen fünf Tools zur Passwortstärke auf die ProbeWir alle haben eine ganze Reihe von Fragen zum Thema "Wie knacke ich ein Passwort?" Gelesen. Man kann mit Sicherheit sagen, dass die meisten von ihnen eher schändlichen als neugierigen Zwecken dienen. Passwörter verletzen ... Weiterlesen . Diese können jedoch nur zweifelhaft genau sein. Die einzige Möglichkeit, die Sicherheit Ihrer Passwörter wirklich zu testen, besteht darin, sie zu beschädigen.

Heute werden wir genau das tun. Ich werde Ihnen zeigen, wie Sie ein Tool verwenden, mit dem echte Hacker Passwörter knacken, und wie Sie damit Ihre überprüfen. Und wenn der Test fehlschlägt, zeige ich Ihnen, wie Sie sicherere Passwörter auswählen können werden halten.

Einrichten von Hashcat

Das Tool, das wir verwenden werden, heißt Hashcat. Offiziell ist es für Passwort-Wiederherstellung 6 Kostenlose Tools zur Kennwortwiederherstellung für Windows Weiterlesen , aber in der Praxis ist das ein bisschen wie zu sagen BitTorrent Schlage den Bloat! Probieren Sie diese leichten BitTorrent-Clients ausWaffen teilen keine illegalen Dateien. Leute teilen illegale Dateien. Oder warten Sie, wie geht es wieder? Was ich damit sagen will ist, dass BitTorrent nicht aufgrund seines Pirateriepotentials aufgelöst werden sollte. Weiterlesen soll nicht urheberrechtlich geschützte Dateien herunterladen. In der Praxis wird es häufig von Hackern verwendet, die versuchen, Passwörter zu knacken von unsicheren Servern gestohlen Ashley Madison Leak Keine große Sache? Denk nochmalDie diskrete Online-Dating-Website Ashley Madison (die sich hauptsächlich an betrügerische Ehepartner richtet) wurde gehackt. Dies ist jedoch ein weitaus schwerwiegenderes Problem als in der Presse dargestellt, mit erheblichen Auswirkungen auf die Benutzersicherheit. Weiterlesen . Als Nebeneffekt ist dies eine sehr leistungsstarke Methode zum Testen der Kennwortsicherheit.

Hinweis: Dieses Tutorial ist für Windows. Diejenigen unter Ihnen unter Linux können sich das folgende Video ansehen, um eine Vorstellung davon zu bekommen, wo Sie anfangen sollen.

Sie können Hashcat von der bekommen hashcat.net Website. Laden Sie es herunter und entpacken Sie es in Ihren Download-Ordner. Als nächstes benötigen wir einige Zusatzdaten für das Tool. Wir werden eine Wortliste erstellen, bei der es sich im Grunde um eine riesige Datenbank mit Passwörtern handelt, die das Tool als Ausgangspunkt verwenden kann, insbesondere die rockyou.txt Datensatz. Laden Sie es herunter und stecken Sie es in den Hashcat-Ordner. Stellen Sie sicher, dass der Name "rockyou.txt" lautet.

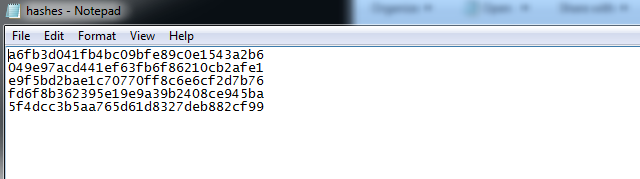

Jetzt brauchen wir einen Weg, um die Hashes zu generieren. Wir werden verwenden WinMD5Dies ist ein leichtes Freeware-Tool, das bestimmte Dateien hascht. Laden Sie es herunter, entpacken Sie es und legen Sie es im Hashcat-Verzeichnis ab. Wir werden zwei neue Textdateien erstellen: hashes.txt und password.txt. Legen Sie beide in das Hashcat-Verzeichnis.

Das ist es! Du bist fertig.

Eine Volksgeschichte der Hackerkriege

Bevor wir diese Anwendung tatsächlich verwenden, lassen Sie uns ein wenig darüber sprechen, wie Passwörter tatsächlich beschädigt werden und wie wir zu diesem Punkt gekommen sind.

In der nebligen Geschichte der Informatik war es für Websites üblich, Benutzerkennwörter im Klartext zu speichern. Das scheint sinnvoll zu sein. Sie müssen überprüfen, ob der Benutzer das richtige Kennwort gesendet hat. Eine naheliegende Möglichkeit, dies zu tun, besteht darin, eine Kopie der Passwörter in einer kleinen Datei irgendwo aufzubewahren und das vom Benutzer übermittelte Passwort anhand der Liste zu überprüfen. Einfach.

Dies war eine große Katastrophe. Hacker würden über eine hinterhältige Taktik (wie z höflich fragen), stehlen Sie die Passwortliste, melden Sie sich an und stehlen Sie das Geld aller. Als sich Sicherheitsforscher von den rauchenden Trümmern dieser Katastrophe erholten, war klar, dass wir etwas anderes tun mussten. Die Lösung war Hashing.

Für diejenigen, die nicht vertraut sind, a Hash-Funktion Was all dieses MD5-Hash-Zeug eigentlich bedeutet [Technologie erklärt]Hier finden Sie eine vollständige Übersicht über MD5, Hashing und einen kleinen Überblick über Computer und Kryptografie. Weiterlesen ist ein Stück Code, das eine Information aufnimmt und mathematisch zu einem Stück Kauderwelsch fester Länge zusammenfügt. Dies wird als "Hashing" der Daten bezeichnet. Das Coole an ihnen ist, dass sie nur in eine Richtung gehen. Es ist sehr einfach, eine Information zu nehmen und ihren einzigartigen Hash herauszufinden. Es ist sehr schwierig, einen Hash zu nehmen und eine Information zu finden, die ihn generiert. Wenn Sie ein zufälliges Passwort verwenden, müssen Sie jede mögliche Kombination ausprobieren, um dies zu tun, was mehr oder weniger unmöglich ist.

Diejenigen von Ihnen, die zu Hause mitmachen, werden möglicherweise feststellen, dass Hashes einige wirklich nützliche Eigenschaften für Kennwortanwendungen haben. Anstatt das Kennwort zu speichern, können Sie jetzt die Hashes der Kennwörter speichern. Wenn Sie ein Kennwort überprüfen möchten, müssen Sie es hashen, das Original löschen und es mit der Liste der Hashes vergleichen. Hash-Funktionen liefern alle die gleichen Ergebnisse, sodass Sie weiterhin überprüfen können, ob sie die richtigen Kennwörter übermittelt haben. Entscheidend ist, dass die tatsächlichen Klartextkennwörter niemals auf dem Server gespeichert werden. Wenn Hacker den Server verletzen, können sie keine Passwörter stehlen - nur nutzlose Hashes. Das funktioniert ziemlich gut.

Die Reaktion der Hacker darauf war, viel Zeit und Energie zu investieren wirklich clevere Möglichkeiten, Hashes umzukehren Ophcrack - Ein Passwort-Hack-Tool zum Knacken fast aller Windows-PasswörterEs gibt viele verschiedene Gründe, warum man eine beliebige Anzahl von Passwort-Hack-Tools verwenden möchte, um ein Windows-Passwort zu hacken. Weiterlesen .

Wie Hashcat funktioniert

Wir können hierfür verschiedene Strategien anwenden. Eines der robustesten ist das, das Hashcat verwendet. Dabei wird festgestellt, dass Benutzer nicht sehr einfallsreich sind und dazu neigen, die gleichen Arten von Passwörtern auszuwählen.

Zum Beispiel bestehen die meisten Passwörter aus einem oder zwei englischen Wörtern, ein paar Zahlen und möglicherweise einigen "Leet-Speak" -Buchstaben oder einer zufälligen Groß- und Kleinschreibung. Von den ausgewählten Wörtern sind einige wahrscheinlicher als andere: "Passwort", der Name des Dienstes, Ihr Benutzername und "Hallo" sind alle beliebt. Das Gleiche gilt für beliebte Kosenamen und das aktuelle Jahr.

Wenn Sie dies wissen, können Sie sehr plausible Vermutungen darüber anstellen, was verschiedene Benutzer ausgewählt haben könnten. Dies sollte es Ihnen (irgendwann) ermöglichen, richtig zu raten, den Hash zu brechen und Zugriff auf deren Login zu erhalten Referenzen. Das klingt nach einer hoffnungslosen Strategie, aber denken Sie daran, dass Computer lächerlich schnell sind. Ein moderner Computer kann Millionen von Vermutungen pro Sekunde versuchen.

Das werden wir heute tun. Wir geben vor, dass sich Ihre Passwörter in den Händen eines böswilligen Hackers in einer Hash-Liste befinden, und führen dasselbe Hash-Cracking-Tool aus, das Hacker für sie verwenden. Betrachten Sie es als eine Feuerwehrübung für Ihre Online-Sicherheit. Mal sehen, wie es geht!

Verwendung von Hashcat

Zuerst müssen wir die Hashes generieren. Öffnen Sie WinMD5 und Ihre Datei "password.txt" (im Editor). Geben Sie eines Ihrer Passwörter ein (nur eines). Speicher die Datei. Öffnen Sie es mit WinMD5. Sie sehen eine kleine Box mit dem Hash der Datei. Kopieren Sie das in Ihre Datei "hashes.txt" und speichern Sie es. Wiederholen Sie diesen Vorgang und fügen Sie jede Datei einer neuen Zeile in der Datei "hashes.txt" hinzu, bis Sie für jedes Kennwort, das Sie routinemäßig verwenden, einen Hash erhalten. Geben Sie dann zum Spaß den Hash für das Wort "Passwort" als letzte Zeile ein.

Es ist erwähnenswert, dass MD5 kein sehr gutes Format zum Speichern von Passwort-Hashes ist - es ist ziemlich schnell zu berechnen, was Brute Forcing praktikabler macht. Da wir zerstörende Tests durchführen, ist dies tatsächlich ein Plus für uns. Bei einem echten Passwortleck würden unsere Passwörter mit Scrypt oder einer anderen sicheren Hash-Funktion gehasht, die langsamer zu testen sind. Mit MD5 können wir im Wesentlichen simulieren, dass viel mehr Rechenleistung und Zeit auf das Problem angewendet werden, als wir tatsächlich zur Verfügung haben.

Stellen Sie als Nächstes sicher, dass die Datei "hashes.txt" gespeichert wurde, und rufen Sie Windows PowerShell auf. Navigieren Sie zum Hashcat-Ordner (cd .. geht eine Ebene höher, ls listet die aktuellen Dateien auf und cd [Dateiname] gibt einen Ordner im aktuellen Verzeichnis ein). Geben Sie nun ein ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Dieser Befehl lautet im Wesentlichen: „Führen Sie die Hashcat-Anwendung aus. Stellen Sie es so ein, dass es mit MD5-Hashes funktioniert, und verwenden Sie einen "Prince-Modus" -Angriff (der verschiedene Strategien verwendet, um Variationen der Wörter in der Liste zu erstellen). Versuchen Sie, Einträge in der Datei "hashes.txt" zu unterbrechen, und verwenden Sie die Datei "rockyou.txt" als Wörterbuch.

Drücken Sie die Eingabetaste und akzeptieren Sie die EULA (die im Grunde sagt "Ich schwöre, ich werde damit nichts hacken") und lassen Sie sie dann laufen. Der Hash für das Passwort sollte in ein oder zwei Sekunden angezeigt werden. Danach ist es nur noch eine Frage des Wartens. Schwache Passwörter werden auf einer schnellen, modernen CPU innerhalb von Minuten angezeigt. Normale Passwörter werden in ein paar Stunden bis zu ein oder zwei Tagen angezeigt. Starke Passwörter können sehr lange dauern. Eines meiner älteren Passwörter wurde in weniger als zehn Minuten gebrochen.

Sie können dies so lange laufen lassen, wie Sie möchten. Ich empfehle mindestens über Nacht oder auf Ihrem PC, während Sie arbeiten. Wenn Sie es 24 Stunden lang schaffen, ist Ihr Passwort wahrscheinlich für die meisten Anwendungen stark genug - obwohl dies keine Garantie ist. Hacker sind möglicherweise bereit, diese Angriffe für eine lange Zeit auszuführen oder haben Zugriff auf eine bessere Wortliste. Wenn Sie Zweifel an Ihrer Passwortsicherheit haben, besorgen Sie sich eine bessere.

Mein Passwort wurde gebrochen: Was nun?

Höchstwahrscheinlich haben einige Ihrer Passwörter nicht funktioniert. Wie können Sie sichere Passwörter generieren, um diese zu ersetzen? Wie sich herausstellt, eine wirklich starke Technik (populär gemacht von xkcd) ist Passphrasen. Öffnen Sie ein Buch in der Nähe, blättern Sie zu einer zufälligen Seite und legen Sie Ihren Finger auf eine Seite. Nehmen Sie das nächste Substantiv, Verb, Adjektiv oder Adverb und erinnern Sie sich daran. Wenn Sie vier oder fünf haben, mischen Sie sie ohne Leerzeichen, Zahlen oder Großbuchstaben. Verwenden Sie NICHT "korrektes Pferdebatterystaple". Es ist leider als Passwort populär geworden und in vielen Wortlisten enthalten.

Ein Beispielkennwort, das ich gerade aus einer Science-Fiction-Anthologie generiert habe, die auf meinem Couchtisch lag, ist "leanedsomeartisansharmingdarling" (verwenden Sie dieses auch nicht). Dies ist viel einfacher zu merken als eine beliebige Folge von Buchstaben und Zahlen und wahrscheinlich sicherer. Muttersprachler haben ein Arbeitsvokabular von etwa 20.000 Wörtern. Infolgedessen gibt es für eine Folge von fünf zufällig ausgewählten gemeinsamen Wörtern 20.000 ^ 5 oder ungefähr drei Sextillionen mögliche Kombinationen. Dies ist weit außerhalb der Reichweite eines aktuellen Brute-Force-Angriffs.

Im Gegensatz dazu würde ein zufällig ausgewähltes Kennwort mit acht Zeichen in Bezug auf Zeichen synthetisiert, mit etwa 80 Möglichkeiten, einschließlich Groß- und Kleinschreibung, Zahlen, Zeichen und Leerzeichen. 80 ^ 8 ist nur eine Billiarde. Das klingt immer noch groß, aber es zu brechen liegt tatsächlich im Bereich der Möglichkeiten. Bei zehn High-End-Desktop-Computern (von denen jeder etwa zehn Millionen Hashes pro Sekunde ausführen kann) ist dies der Fall könnte in ein paar Monaten brutal erzwungen werden - und die Sicherheit fällt völlig auseinander, wenn es nicht wirklich so ist zufällig. Es ist auch viel schwieriger, sich zu erinnern.

Eine weitere Option ist die Verwendung eines Passwort-Managers, mit dem Sie im Handumdrehen sichere Passwörter generieren können, die alle mit einem einzigen Hauptkennwort „entsperrt“ werden können. Sie müssen immer noch ein wirklich gutes Hauptkennwort auswählen (und wenn Sie es vergessen, sind Sie in Schwierigkeiten) - aber wenn Ihre Kennwort-Hashes bei einem Website-Verstoß durchgesickert sind, haben Sie eine starke zusätzliche Sicherheitsebene.

Ständige Wachsamkeit

Eine gute Passwortsicherheit ist nicht sehr schwierig, erfordert jedoch, dass Sie sich des Problems bewusst sind und Maßnahmen ergreifen, um die Sicherheit zu gewährleisten. Diese Art der zerstörerischen Prüfung kann ein guter Weckruf sein. Intellektuell ist es eine Sache zu wissen, dass Ihre Passwörter möglicherweise unsicher sind. Es ist eine andere Sache, zu sehen, wie es nach ein paar Minuten aus Hashcat herausspringt.

Wie haben sich Ihre Passwörter gehalten? Lass es uns in den Kommentaren wissen!

Andre ist ein im Südwesten ansässiger Schriftsteller und Journalist, der garantiert bis zu 50 Grad Celsius funktionsfähig bleibt und bis zu einer Tiefe von zwölf Fuß wasserdicht ist.