Werbung

Vertraue niemandem. Das war etwas, was nur der Paranoide sagte, aber dann passierte etwas auf dem Weg. Wir wurden informiert. Wir haben gelernt, dass die Leute auf der Party-Leitung des Telefons mithören können, und haben den Aufpreis für eine private Leitung bezahlt. Dann wussten wir, dass unsere Kinder oder unsere Eltern uns am Telefon an der Wand mithören konnten, also bekamen wir mehrere Leitungen für unser Zuhause. Dann könnten wir plötzlich ein Handy bekommen und unsere eigenen privaten Telefone haben, wo immer wir wollten. Absolute Privatsphäre! Zumindest dachten wir, als unsere Worte und Informationen durch die Luft flogen. Zuerst ist es das Wort von Abhören ohne Gewähr, dann ist es das Wort von Zeitungen, Anwälte, Versicherer und mehr hacken Ihre Kommunikation, Wer ist als nächster dran? Wie stoppen wir das? Leider sind die Gesetze sehr nachträglich, so dass Sie sofort einige Maßnahmen ergreifen müssen. Hier erfahren Sie, wie Sie Ihre Smartphone-Kommunikation sichern können, um die Auswahl Ihrer Informationen zu erschweren.

Ändern Sie das Kommunikationsmedium

Umschreiben Marshall McLuhanist das Medium die Art des benötigten Optionsscheins. Je älter die Kommunikationsform ist, desto größer ist in der Regel der rechtliche Schutz. Laut dem Electronic Frontier Foundation, „… Im Abhörbericht 2007 wurden nur 20 gerichtliche Anordnungen zur Genehmigung mündlicher Abhörversuche gemeldet, verglichen mit 1.998 Anordnungen zur Genehmigung des Abhörens von„ drahtgebundener Kommunikation “oder Sprachkommunikation.“ Das ist in den Vereinigten Staaten von Amerika. Der Inhalt der Briefpost (Schneckenpost) ist ebenfalls streng rechtlich geschützt, jedoch kann jeder den Umschlag lesen und die Der US Postal Service verfolgt diese Informationen ebenfalls. Festnetz-Telefongespräche sind im Vergleich zu Briefpost fast gleichermaßen geschützt, aber Ihre Telefonaufzeichnungen stehen auch der Regierung zur Verfügung. Sobald Sie Sprachanrufe auf einem Mobiltelefon tätigen, werden die Gesetze, die die Regierung daran hindern, zuzuhören, tendenziell nachlässiger. Noch mehr SMS. Weil diese Mobilfunk- und WiFi-Kommunikation durch den offenen Raum fliegt, Gerichte stellen möglicherweise fest, dass die Privatsphäre nicht angemessen erwartet wird dass Regierungen Festnetzgespräche führen.

Das größte Problem bei Textnachrichten und Sicherheit besteht darin, dass die gesamte Konversation mindestens eine Weile auf Ihrem Telefon und wahrscheinlich auf den Servern Ihres Diensteanbieters gespeichert wird. Bei einem normalen Mobilfunkanruf werden nur die Metadaten gespeichert, z. B. wer Sie angerufen haben, wann, wie lange und von wo aus Sie angerufen haben. Der Punkt hier - Schreiben Sie keine Texte, die nicht durchgesickert sein sollen. Besonders wenn Sie Senator oder Kongressabgeordneter sind.

Handy- und WiFi-Kommunikation sind als Funksignale in der Luft, sodass die Technologie, die erforderlich ist, um sie zu erfassen, nicht weit von dem entfernt ist, was für die Erfassung eines kommerziellen Funksignals erforderlich ist. Wenn Sie den Verdacht haben, dass Ihr Telefon kompromittiert ist, vergleichen Sie Ihre Symptome mit denen von Steve Campbell. 6 Mögliche Anzeichen dafür, dass Ihr Handy abgehört wird So erkennen Sie, ob Ihr Telefon abgehört wird: 6 WarnzeichenWie können Sie feststellen, ob Ihr Telefon abgehört wird? Und können Sie wissen, wer darauf geklopft hat? Schauen wir uns die Warnschilder an und was Sie tun können. Weiterlesen . Dieses Video ist zwar in der Telekommunikationswelt etwas alt, zeigt jedoch die grundlegende Hardware, die für die Erfassung einer großen Menge an Mobilfunkverkehr erforderlich ist. Abgesehen vom Computer sehen Sie sich Dinge im Wert von etwa 1500 US-Dollar an. Das ist keine große Investition.

Überprüfen Sie Ihre Apps

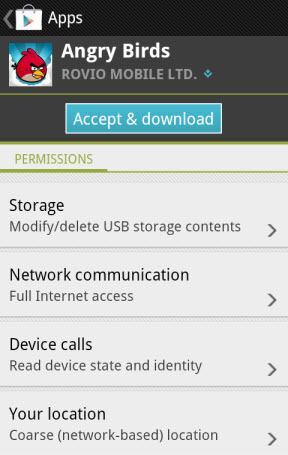

Möglicherweise besteht der einfachste Weg, die Kommunikation mit dem Smartphone zu beeinträchtigen, darin, eine App zu schreiben, mit der Sie auf alles auf dem Telefon zugreifen und die Benutzer zum Herunterladen auffordern können. Dies ist für iPhones nicht ganz so problematisch, da Apple das letzte Wort darüber hat, ob eine App in den Store kommt oder nicht. Mit Android hat Google jedoch nicht die gleiche Strenge. Außerdem gibt es solche, die ihr Android-Gerät rooten und Apps von nahezu jedem Ort herunterladen.

Für detailliertere Informationen, Chris Hoffmans, Wie App-Berechtigungen funktionieren und warum Sie sich darum kümmern sollten Wie Android App-Berechtigungen funktionieren und warum Sie sich darum kümmern solltenAndroid zwingt Apps, die Berechtigungen zu deklarieren, die sie bei der Installation benötigen. Sie können Ihre Privatsphäre, Sicherheit und Handyrechnung schützen, indem Sie bei der Installation von Apps auf die Berechtigungen achten - obwohl viele Benutzer ... Weiterlesen ist Pflichtlektüre. Warnungen darüber, was eine App mit Ihrem Telefon tun kann, werden fast so häufig ignoriert wie EULAs. Wenn Sie gerade eine installieren App und eine Warnung wird angezeigt, dass diese App Zugriff auf Ihre Kontakte, Ihren Telefonstatus und Ihre Identität hat, SMS oder MMS sendet und vieles mehr Mehr. Benötigt die App wirklich diese Art von Zugriff? Wenn nicht, installieren Sie es nicht. Überprüfen Sie die Apps, die Sie installiert haben, und deinstallieren Sie diejenigen, die ihre Anforderungen überschreiten. Sie können sogar in Betracht ziehen, Ihr Telefon auf die Werkseinstellungen zurückzusetzen, um sicherzustellen, dass keine Spyware mehr vorhanden ist.

Verschlüsseln Sie die Kommunikation

Mit all diesen Gesetzen ist es immer noch schrecklich unwahrscheinlich, dass jemand auf Ihre Mitteilungen hört. Wirklich, du bist eine großartige Person, aber du bist einfach nicht so aufregend. Was Sie zum Abendessen gegessen haben und wie viele Kilometer Sie auf dem Ellipsentrainer zurückgelegt haben, ist langweilig und bereits überall auf Facebook. Wer wird gegen Telekommunikationsgesetze verstoßen und ein paar teure Geräte kaufen, um herauszufinden, dass Sie Grünkohl hassen, aber hey, schauen Sie, was es für Jennifer Aniston getan hat? Nehmen wir an, Ihre Gespräche sind für Spione und private Ermittler wirklich saftig. Schauen wir uns an, wie wir unsere Smartphone-Kommunikation für Lauscher weniger nützlich machen können, selbst wenn sie sie abfangen.

Die Verschlüsselung nimmt etwas, das für den Durchschnittsmenschen von Bedeutung ist, und macht es zu Kauderwelsch, der nur durch einen komplexen mathematischen Prozess wieder bedeutungsvoll gemacht werden kann. Das ist ungefähr die kürzeste Beschreibung, die ich finden kann. Wenn Sie nach einer Erklärung zur Funktionsweise der Verschlüsselung suchen, lesen Sie die Wie verschlüsselt es mein Laufwerk? Abschnitt davon Wie Bitlocker funktioniert Kostenlose militärische Privatsphäre für Ihre Dateien: Funktionsweise von Bitlocker [Windows]Haben Sie jemals dieses Zitat über den Versuch gehört, einer Ameise zu erklären, wie ein Fernseher funktioniert? Ich nenne dich keine Ameise, obwohl du fleißig bist und gelegentlich einen Schluck Blattlausmilch genießt. Was... Weiterlesen Artikel. Bei den meisten Verschlüsselungen gelten dieselben Prinzipien.

Kryptos - iOS, Android [nicht mehr verfügbar], Brombeere - Kostenlose App, 10 $ / Monat Service

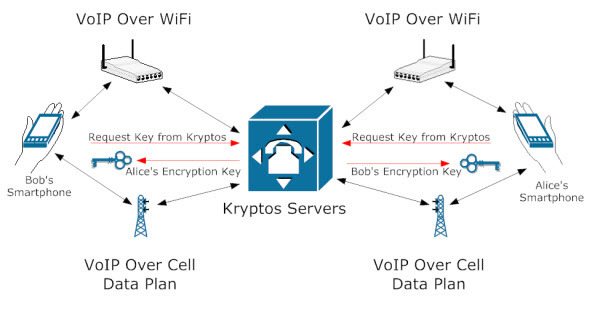

Kryptos ist auf der einfachsten Ebene ein verschlüsselter VoIP-Dienst (Voice over Internet Protocol). Wenn Sie VoIP besser verstehen möchten, lesen Sie den Artikel von Stefan Neagu.

Wie funktioniert Skype? Wie funktioniert Skype? [Technologie erklärt] Weiterlesen . Dies ermöglicht die Funktion über Mobilfunk- und WiFi-Verbindungen. Seien Sie gewarnt - VoIP das tut nicht go over WiFi verwendet Ihren Datentarif. Die App verschlüsselt Ihren Sprachanruf mithilfe des 256-Bit-AES-Standards mit einem 2048-Bit-RSA-Schlüsselaustausch. Da es sich um eine VoIP-Verbindung handelt und beide Personen die App und den Dienst benötigen, ist der Anruf fast ein Anruf echte Peer-to-Peer-Verbindung, mit Ausnahme der Tatsache, dass der Schlüssel durch ein Zertifikat validiert werden muss Behörde. Ein Man-in-the-Middle-Angriff ist theoretisch möglich. Ich würde nicht sagen, dass es schrecklich plausibel ist.

Die 256-Bit-AES-Verschlüsselung, die auf Ihren Anruf angewendet wird, entspricht dem Standard, den Windows BitLocker verwendet und wird von den USA als angemessene Verschlüsselung für die Kommunikation von Dokumenten auf streng geheimer Ebene angesehen. Regierung. Das klingt beeindruckend und es ist wirklich so, dass Top Secret nicht die höchste Sicherheitsbewertung ist.

Der 2048-Bit-RSA-Schlüssel, mit dem die Verschlüsselung Ihres Anrufs gesperrt und entsperrt wird, bietet zusätzliche Sicherheit. Es ist der digitale Schlüssel, der die Verschlüsselung an jedem Ende des Gesprächs sperrt und entsperrt. Genau wie bei einem Schlüssel für eine Tür ist es für Kriminelle umso schwieriger, sie zu duplizieren, je mehr kleine Unebenheiten und Rillen am Schlüssel vorhanden sind. 2048 Bit bedeutet, dass Ihr Schlüssel für jedes Gespräch eine zufällige 617-stellige Zahl ist. Um das ins rechte Licht zu rücken: Die meisten Lottoscheine verwenden maximal 12 Ziffern, und wir alle wissen, wie hoch die Gewinnchancen für die Lotterie sind.

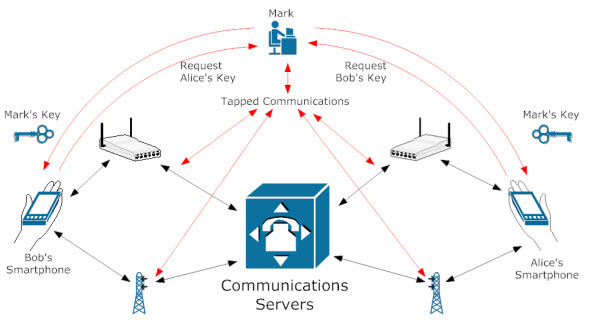

DigiCert, ein Anbieter von Zertifikaten für digitale Signaturen für den E-Commerce, hat berechnet, dass das Knacken eines 2048-Bit-RSA-Schlüssels „6,4 Billiarden Jahre“ dauern würde. RSA Laboratories nimmt jedoch eine grobe Schätzung vor, basierend auf dem Moore'schen Gesetz und wie lange es gedauert hat, einen 56-Bit-DES-Schlüssel zu knacken Ein 2048-Bit-RSA-Schlüssel könnte praktisch werden, um das Jahr 2030 zu knacken. Das ist viel weniger als 6,4 Billiarden Jahre, aber immer noch beeindruckend. Bis zum Jahr 2030 ist es zu spät, heute einen Anruf zu tätigen. Wenn es jedoch einen Schlüsselaustausch wie diesen gibt, besteht die geringste Chance eines Man-In-The-Middle-Angriffs. Hier befindet sich eine Person mitten in einem Anruf, ohne dass die beiden anderen Personen dies wissen (aber uns nicht bekannt sind). Mark gibt seinen eigenen Schlüssel an Alice und Bob aus, wenn Bob den Schlüssel von Alice und Alice den Schlüssel von Bob anfordert. Voila! Der Anruf steht ihm offen.

Kryptos behauptet, dass sie keine Anrufe oder irgendetwas über die Anrufe aufzeichnen. Sie behaupten auch, dass sie niemals eine Hintertür der Regierung in ihre Kommunikation zulassen würden. Nun, nach Gesetzen wie dem US-amerikanischen Gesetz zur Unterstützung der Kommunikation bei der Strafverfolgung (CALEA) haben sie dort möglicherweise keine Wahl. Dieses Gesetz soll Kommunikationsanbieter, sogar VoIP, dazu zwingen, Strafverfolgungsbehörden die Überwachung der Kommunikation in Echtzeit zu erleichtern.

Wie sicher ist Kryptos? Für den Preis von 10 Dollar pro Monat würde ich sagen, dass es ziemlich sicher ist.

Silent Phone wurde von Silent Circle und Phil Zimmerman, der Person, die hinter der PGP-Verschlüsselung steht, für Sie bereitgestellt und ist ein Sprachverschlüsselungsdienst für Android- und iOS-Geräte. Wie Kryptos funktioniert es über eine VoIP-Verbindung entweder über WLAN oder über Ihren Mobilfunk-Datentarif. Außerdem müssen beide Personen über die Anwendung und den Dienst für die End-to-End-Verschlüsselung verfügen.

Im Gegensatz zu Kryptos verfügt es über eine proprietäre Verschlüsselungsmethode namens Zimmermann Real-Time Transport Protocol (ZRTP). Dies unterscheidet sich vom 2048-Bit-RSA-Schlüssel dadurch, dass ein Schlüssel generiert wird, ohne dass Sie sich bei einer Zertifizierungsstelle melden müssen. Jeder Anruf generiert ein Passwort, das in die Anwendung gesprochen werden muss, um den Anruf fortzusetzen.

https://youtube.com/watch? v = yJpCW3DOmiY% 3Feature% 3Doembed

Silent Phone verwendet wie Kryptos eine 256-Bit-AES-Verschlüsselung, aber dieser Punkt im Vergleich spielt keine Rolle. Der Schlüssel wird einfach nicht lange genug da sein, um zu knacken, und es besteht keine Chance auf einen Man-in-the-Middle-Angriff. Mit der ZRTP-Methode können Sie einfach nicht in die Mitte der Sprachübertragung gelangen.

Silent Circle schwört, dass sie sich niemals dem Druck der Regierung beugen werden, und das ist respektabel, wenn nicht ein bisschen fehlgeleitet. Irgendwann müssen sie sich möglicherweise entscheiden, ob sie das Unternehmen am Leben erhalten oder ihre Moral intakt halten wollen. Ich bin ein bisschen von Phil Zimmermans früheren Schwierigkeiten beeinflusst, als er PGP herausbrachte - er scheint authentisch von meinem Sitzplatz aus, kilometerweit entfernt. Er ist jedoch nicht der einzige im Unternehmen, also werden wir sehen, was passiert. Vielleicht werden sie nie zur Entscheidung gedrängt - wer weiß? Vielleicht werden sie nachgeben, aber du wirst es einfach nie erfahren. Alles in allem würde ich für die gleichen 10 US-Dollar pro Monat für den Service sagen, dass Silent Phone viel sicherer ist als Kryptos. Viel besser wird die Verfügbarkeit anderer Apps zum Verschlüsseln von E-Mail-, Text- und Videokommunikation. Wenn ich die ganze Suite habe, ist dies der Service, für den ich mich entscheiden würde.

Das wegnehmen

Durch Verschlüsseln der Daten, die sich bereits auf Ihrem Telefon befinden, wie im Artikel beschrieben, So verschlüsseln Sie Daten auf Ihrem Smartphone So verschlüsseln Sie Daten auf Ihrem SmartphoneMit dem Prisma-Verizon-Skandal ist angeblich passiert, dass die National Security Agency (NSA) der Vereinigten Staaten von Amerika Data Mining betrieben hat. Das heißt, sie haben die Anruflisten von ... Weiterlesen Wenn Sie die Methoden in diesem Artikel verwenden, haben Sie das Beste an einem Spionagetelefon, das ein Durchschnittsbürger haben kann. Ist es zu viel? Es liegt an Ihnen, basierend auf Ihren Situationen zu entscheiden.

Müssen Sie Ihre Smartphone-Kommunikation sichern? Besorgt über Leute, die zuhören? Was machst du gerade dagegen? Was sind Ihre Bedenken? Haben Sie weitere Tipps, die Sie teilen könnten? Lass es uns wissen, denn Wissen ist wirklich die halbe Miete.

Bildquellen: Kryptos Screenshot über Google Play, Silent Phone Screenshot über Google Play, Frau konferieren privat am Telefon über Shutterstock; Junger Geschäftsmann Über Shutterstock; Mädchen mit einer Tasche Über Shutterstock

Mit mehr als 20 Jahren Erfahrung in den Bereichen IT, Schulung und technisches Handwerk möchte ich das Gelernte mit allen anderen teilen, die bereit sind zu lernen. Ich bemühe mich, den bestmöglichen Job auf die bestmögliche Art und Weise und mit ein wenig Humor zu machen.