Werbung

Rund 33% aller Chromium-Benutzer haben eine Art Browser-Plugin installiert. Anstatt eine Nischentechnologie zu sein, die ausschließlich von Power-Usern verwendet wird, sind Add-Ons ein positiver Mainstream. Der Großteil stammt aus dem Chrome Web Store und dem Firefox Add-Ons Marketplace.

Aber wie sicher sind sie?

Gemäß den Forschungsergebnissen zu präsentieren Auf dem IEEE-Symposium für Sicherheit und Datenschutz lautet die Antwort nicht sehr. Die von Google finanzierte Studie ergab, dass Millionen von Chrome-Nutzern verschiedene auf Add-Ons basierende Malware installiert haben, was 5% des gesamten Google-Verkehrs entspricht.

Die Untersuchung ergab, dass fast 200 Plugins aus dem Chrome App Store entfernt und die allgemeine Sicherheit des Marktes in Frage gestellt wurden.

Was unternimmt Google, um uns zu schützen, und wie können Sie ein unerwünschtes Add-On erkennen? Ich fand heraus.

Woher Add-Ons kommen

Nennen Sie sie wie Sie wollen - Browser-Erweiterungen, Plugins oder Add-Ons - sie kommen alle vom selben Ort. Unabhängige Entwickler von Drittanbietern, die Produkte herstellen, die ihrer Meinung nach einem Bedarf dienen oder ein Problem lösen.

Browser-Add-Ons werden im Allgemeinen mit Webtechnologien wie HTML, CSS, und JavaScript Was ist JavaScript und kann das Internet ohne JavaScript existieren?JavaScript ist eines der Dinge, die viele für selbstverständlich halten. Jeder benutzt es. Weiterlesen und werden normalerweise für einen bestimmten Browser erstellt, obwohl es einige Dienste von Drittanbietern gibt, die die Erstellung plattformübergreifender Browser-Plugins erleichtern.

Sobald ein Plugin einen Abschluss erreicht und getestet wurde, wird es freigegeben. Es ist möglich, ein Plugin unabhängig zu verteilen, obwohl die überwiegende Mehrheit der Entwickler es stattdessen über Mozilla, Google und die Erweiterungsspeicher von Microsoft verteilt.

Bevor der Computer eines Benutzers berührt wird, muss er getestet werden, um sicherzustellen, dass er sicher verwendet werden kann. So funktioniert es im Google Chrome App Store

Chrome sicher aufbewahren

Von der Einreichung einer Verlängerung bis zur Veröffentlichung dauert es 60 Minuten. was geschieht hier? Hinter den Kulissen stellt Google sicher, dass das Plugin keine schädliche Logik oder irgendetwas enthält, das die Privatsphäre oder Sicherheit der Nutzer gefährden könnte.

Dieser Prozess wird als "Enhanced Item Validation" (IEV) bezeichnet und besteht aus einer Reihe strenger Überprüfungen, bei denen der Code eines Plugins und sein Verhalten bei der Installation untersucht werden, um Malware zu identifizieren.

Google hat auch veröffentlichte einen „Style Guide“ Eine Art, die Entwicklern mitteilt, welche Verhaltensweisen zulässig sind, und andere ausdrücklich entmutigt. Es ist beispielsweise verboten, Inline-JavaScript zu verwenden - JavaScript, das nicht in einer separaten Datei gespeichert ist -, um das Risiko zu verringern Cross-Site-Scripting-Angriffe Was ist Cross-Site Scripting (XSS) und warum ist es eine Sicherheitsbedrohung?Cross-Site-Scripting-Schwachstellen sind heute das größte Sicherheitsproblem für Websites. Studien haben ergeben, dass sie erschreckend häufig sind - 55% der Websites enthielten 2011 XSS-Schwachstellen, so der jüngste Bericht von White Hat Security, der im Juni veröffentlicht wurde ... Weiterlesen .

Google rät auch dringend von der Verwendung von "eval" ab, einem Programmierkonstrukt, mit dem Code Code ausführen kann und das alle möglichen Sicherheitsrisiken mit sich bringen kann. Sie sind auch nicht besonders an Plugins interessiert, die eine Verbindung zu Remote-Diensten herstellen, die nicht von Google stammen, da dies das Risiko eines Man-In-The-Middle (MITM) -Angriff Was ist ein Man-in-the-Middle-Angriff? Sicherheitsjargon erklärtWenn Sie von "Man-in-the-Middle" -Angriffen gehört haben, sich aber nicht sicher sind, was das bedeutet, ist dies der Artikel für Sie. Weiterlesen .

Dies sind einfache Schritte, die jedoch zum größten Teil die Sicherheit der Benutzer gewährleisten. Javvad Malik, Security Advocate bei Alienware, ist der Ansicht, dass dies ein Schritt in die richtige Richtung ist, stellt jedoch fest, dass die größte Herausforderung bei der Gewährleistung der Sicherheit der Benutzer in der Bildung besteht.

„Die Unterscheidung zwischen guter und schlechter Software wird immer schwieriger. Um es mit anderen Worten zu sagen: Die legitime Software eines Mannes ist ein anderer Mann, der die Identität stiehlt und die Privatsphäre gefährdet.

"Verstehen Sie mich nicht falsch, ich begrüße den Schritt von Google, diese böswilligen Erweiterungen zu entfernen. Einige davon sollten von Anfang an nie veröffentlicht worden sein. Die Herausforderung für Unternehmen wie Google besteht jedoch darin, die Erweiterungen zu überwachen und die Grenzen des akzeptablen Verhaltens festzulegen. Ein Gespräch, das über eine Sicherheit oder Technologie hinausgeht und eine Frage an die Internet nutzende Gesellschaft insgesamt. “

Google möchte sicherstellen, dass Nutzer über die mit der Installation von Browser-Plugins verbundenen Risiken informiert werden. Jede Erweiterung im Google Chrome App Store enthält explizite Angaben zu den erforderlichen Berechtigungen und darf die von Ihnen erteilten Berechtigungen nicht überschreiten. Wenn eine Erweiterung nach ungewöhnlichen Aufgaben fragt, besteht Verdacht.

Aber gelegentlich, wie wir alle wissen, rutscht Malware durch.

Wenn Google es falsch macht

Google hält überraschenderweise ein ziemlich dichtes Schiff. Zumindest im Google Chrome Web Store rutscht nicht viel an der Uhr vorbei. Wenn etwas passiert, ist es jedoch schlecht.

- AddToFeedly war ein Chrome-Plugin, mit dem Benutzer eine Website zu ihrer hinzufügen konnten Feedly RSS Reader Feedly, Reviewed: Was macht es zu einem so beliebten Google Reader-Ersatz?Jetzt, da Google Reader nur noch eine ferne Erinnerung ist, geht der Kampf um die Zukunft von RSS wirklich weiter. Eines der bemerkenswertesten Produkte im Kampf gegen den guten Kampf ist Feedly. Google Reader war kein ... Weiterlesen Abonnements. Es begann als legitimes Produkt veröffentlicht von einem Hobby-Entwickler, wurde aber 2014 für einen vierstelligen Betrag gekauft. Die neuen Besitzer haben das Plugin dann mit der SuperFish-Adware versehen, die Werbung in Seiten injizierte und Popups hervorbrachte. SuperFish erlangte Anfang dieses Jahres Bekanntheit, als es sich herausstellte Lenovo hatte es mit all seinen Low-End-Windows-Laptops ausgeliefert Lenovo Laptop-Besitzer Achtung: Auf Ihrem Gerät ist möglicherweise Malware vorinstalliertDer chinesische Computerhersteller Lenovo hat zugegeben, dass bei Laptops, die Ende 2014 an Geschäfte und Verbraucher ausgeliefert wurden, Malware vorinstalliert war. Weiterlesen .

- WebPage Screenshot ermöglicht Benutzern die Aufnahme eines Bildes der gesamten Webseite, die sie besuchen, und wurde auf über 1 Million Computern installiert. Es wurden jedoch auch Benutzerinformationen an eine einzelne IP-Adresse in den USA übertragen. Die Eigentümer von WebPage Screenshot haben jegliches Fehlverhalten bestritten und bestehen darauf, dass dies Teil ihrer Qualitätssicherungspraktiken war. Google hat es inzwischen aus dem Chrome Web Store entfernt.

- Adicionar Ao Google Chrome war eine betrügerische Erweiterung, die entführte Facebook-Konten 4 Dinge, die sofort zu tun sind, wenn Ihr Facebook-Konto gehackt wurdeWenn Sie den Verdacht haben, dass Ihr Facebook-Konto gehackt wurde, gehen Sie wie folgt vor, um die Kontrolle herauszufinden und wiederzugewinnen. Weiterlesen und freigegebene nicht autorisierte Status, Beiträge und Fotos. Die Malware wurde über eine Website verbreitet, die YouTube nachahmte, und forderte die Benutzer auf, das Plugin zu installieren, um Videos anzusehen. Google hat das Plugin inzwischen entfernt.

Angesichts der Tatsache, dass die meisten Leute Chrome verwenden, um den größten Teil ihres Computers zu erledigen, ist es beunruhigend, dass diese Plugins es geschafft haben, durch die Ritzen zu rutschen. Aber zumindest gab es eine Verfahren Versagen. Wenn Sie Erweiterungen von einem anderen Ort installieren, sind Sie nicht geschützt.

Ähnlich wie Android-Nutzer jede gewünschte App installieren können, können Sie dies bei Google tun Installieren Sie eine beliebige Chrome-Erweiterung Manuelles Installieren von Chrome-ErweiterungenGoogle hat kürzlich beschlossen, die Installation von Chrome-Erweiterungen von Websites von Drittanbietern zu deaktivieren. Einige Nutzer möchten diese Erweiterungen jedoch weiterhin installieren. Hier erfahren Sie, wie es geht. Weiterlesen , einschließlich solcher, die nicht aus dem Chrome Web Store stammen. Dies dient nicht nur dazu, den Verbrauchern eine zusätzliche Auswahl zu bieten, sondern ermöglicht Entwicklern auch, den Code, an dem sie gearbeitet haben, zu testen, bevor sie ihn zur Genehmigung senden.

Es ist jedoch wichtig zu bedenken, dass eine manuell installierte Erweiterung nicht die strengen Testverfahren von Google durchlaufen hat und alle Arten von unerwünschtem Verhalten enthalten kann.

Wie gefährdet sind Sie?

Im Jahr 2014 hat Google den Internet Explorer von Microsoft als dominierenden Webbrowser abgelöst und repräsentiert nun fast 35% der Internetnutzer. Daher bleibt es für alle, die schnell Geld verdienen oder Malware verbreiten möchten, ein verlockendes Ziel.

Google hat es größtenteils geschafft. Es gab Vorfälle, die jedoch isoliert wurden. Wenn es Malware gelungen ist, sich durchzusetzen, haben sie sich zweckmäßig damit befasst und mit der Professionalität, die Sie von Google erwarten.

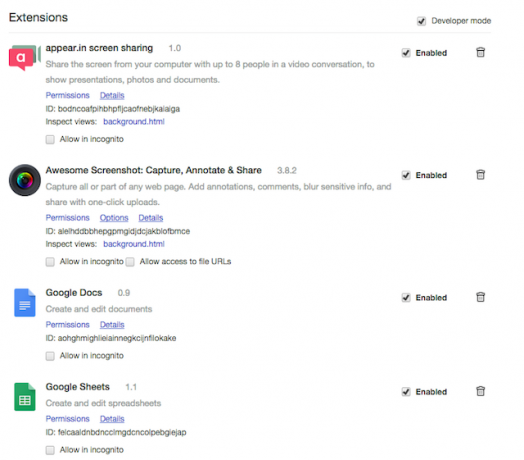

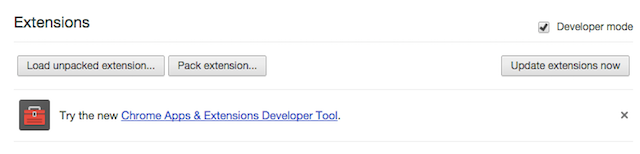

Es ist jedoch klar, dass Erweiterungen und Plugins ein potenzieller Angriffsvektor sind. Wenn Sie etwas Sensibles tun möchten, z. B. sich bei Ihrem Online-Banking anmelden, möchten Sie dies möglicherweise in einem separaten, Plugin-freien Browser oder einem Inkognito-Fenster tun. Wenn Sie eine der oben aufgeführten Erweiterungen haben, geben Sie ein chrome: // extensions / Suchen und löschen Sie sie in Ihrer Chrome-Adressleiste, um sicherzugehen.

Haben Sie jemals versehentlich Chrome-Malware installiert? Lebe, um die Geschichte zu erzählen? Ich möchte davon hören. Schreiben Sie mir unten einen Kommentar und wir werden uns unterhalten.

Bildnachweis: Hammer auf zerbrochenes Glas Über Shutterstock

Matthew Hughes ist ein Softwareentwickler und Autor aus Liverpool, England. Er wird selten ohne eine Tasse starken schwarzen Kaffee in der Hand gefunden und liebt sein Macbook Pro und seine Kamera. Sie können seinen Blog unter lesen http://www.matthewhughes.co.uk und folge ihm auf Twitter unter @matthewhughes.