Werbung

Ohne Sie erschrecken zu wollen, lautet die kurze Antwort: Es ist für jeden sehr einfach, Ihre Webcam anzuzeigen. Die lange Antwort lautet: Einige vernetzte Webcams erfordern lediglich eine geheime URL, während bei den meisten USB- oder integrierten Laptop-Webcams der Computer zuerst kompromittiert werden muss.

Hier sind drei Möglichkeiten, eine Webcam ohne Ihr Wissen anzuzeigen.

Das Offensichtliche: Spionagesoftware

Remote Administration Tools (oder RATs) werden häufig in Unternehmensumgebungen installiert, um das Remote-Upgrade, die Konfiguration und die Nachverfolgung von Computern zu unterstützen. Im Jahr 2010 wurden gegen zwei Gymnasien im Lower Merion School District Klagen erhoben Verwenden der Fernüberwachungsfunktionen einer Anwendung namens LANrev ohne Wissen der Schüler. Die Mac-Laptops waren ausgestellt worden und gehörten der Schule, die von den Schülern für das Heimstudium verwendet wurde. Die auf diesen Computern installierte Sicherheitssoftware enthielt jedoch eine Funktion namens Theft Track, mit der die Administratoren die Webcams aus der Ferne anzeigen konnten.

Trotz der Behauptung, dass die Funktion nur bei gemeldeten Laptop-Diebstählen verwendet wurde, haben viele Studenten berichteten, dass sie kurz das Flackern der Webcam-Anzeigelampe gesehen hatten, und einige ergriffen Maßnahmen, um das Band aufzunehmen Kamera. Der Bezirk gab später zu, dass 56.000 Bilder der Studenten aufgenommen worden waren.

Seitdem wurde eine neuere Version der Software veröffentlicht, bei der diese Funktion entfernt wurde.

Das Problem lösen: Band über die Webcam, wenn Sie einen geliehenen Computer verwenden - Sie wissen nie, wer möglicherweise zuschaut.

Das Einfachste: Bugged Networked Cameras

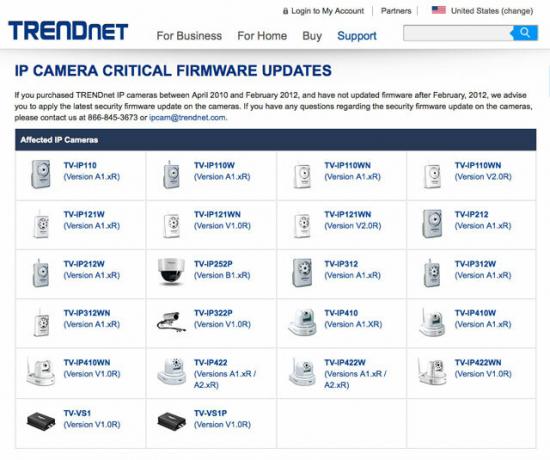

Bestimmte Modelle von TRENDnet-Kameras, die inzwischen gepatcht wurden und nicht mehr verkauft werden (obwohl Tausende weiterhin verwendet werden) waren in dem Maße anfällig, wie es jede vernünftige Person für schrecklich halten würde: Sie müssen nur die öffentliche IP-Adresse der kennen Kamera. Diese Kameras werden in der Regel in kleinen Unternehmen, zur Sicherheit zu Hause und zur Überwachung von Kindern und Babys eingesetzt.

Obwohl TRENDnet sein Bestes versucht hat, die durchgesickerte Liste der betroffenen IP-Adressen zu kontaktieren, bleiben ein Jahr lang etwa 5% von ihnen erreichbar. Sie können dem Screenshot unten entnehmen, dass die meisten jetzt nicht mehr zugänglich sind. Es ist jedoch weiterhin möglich, nach diesen Kameras zu suchen, und auf versteckten TOR-Knoten finden Sie aktuellere Listen (Was ist das TOR-Netzwerk? Wie das Tor-Projekt Ihnen helfen kann, Ihre eigene Online-Privatsphäre zu schützenDatenschutz ist ein ständiges Problem bei praktisch allen wichtigen Websites, die Sie heute besuchen, insbesondere bei Websites, die regelmäßig mit persönlichen Informationen umgehen. Während die meisten Sicherheitsanstrengungen derzeit auf die ... Weiterlesen ).

Ich mache das nicht nach: Hier ist der Live-Stream von diesem Restaurant, der noch nicht repariert ist. Wenn Sie wissen, wo es sich befindet, lassen Sie es sie wissen.

Eine Reihe von Kameras der Marke Foscam unterlagen einem ähnlicher FehlerDer Angreifer muss einfach treffen Eingeben wenn Sie nach einem Benutzernamen und einem Passwort gefragt werden, um den Live-Stream anzuzeigen. Leider ist Foscam auch auf Babyphone spezialisiert. Der Unterschied in diesem Fall bestand darin, dass diese Babyphone über einen eingebauten Lautsprecher verfügten, über den die Eltern ihr Kind aus der Ferne beruhigen konnten. Wie sich herausstellt, könnte jeder, der mit dem Hack auf die Kamera zugegriffen hat, als zwei Familien (August 2013, April 2014) fanden es auf die harte Tour heraus - nachdem sie zu Obszönitäten aufgewacht waren, die ihre Babys angeschrien hatten.

… Die Kamera drehte sich dann von seiner versteinerten Tochter um und zeigte direkt auf ihn. "Dann schrie es mich an", sagte Adam. „Einige schlechte Dinge, einige Obszönitäten. Also habe ich die Kamera ausgesteckt. “ (Zitat aus dem FOX19-Interview)

Beheben Sie das Problem: iWenn Sie eine FOSCAM besitzen (Modellnummern: FI8904W, FI8905E, FI8905W, FI8906W, FI8907W, FI8909W, FI8910E, FI8910W, FI8916W, FI8918W und FI8919W)Aktualisieren Sie die Firmware sofort. TRENDnet-Kunden besuchen die Support-Seite um die vollständige Liste der betroffenen Modelle anzuzeigen und ein Update herunterzuladen.

Besser noch - schließen Sie keine Kamera an das Internet an. Wenn Sie dies unbedingt müssen, stellen Sie sicher, dass Sie das Gerät bei registrieren auf der Website des Herstellers, damit Sie im Falle einer Sicherheitsverletzung als Erster davon erfahren und in der Lage sind, diese zu übernehmen Aktion. Das Problem ist natürlich, dass solche Fehler auftreten kann jahrelang in freier Wildbahn sein bevor jemand die geringste Ahnung hat - wie es bei den jüngsten der Fall war HeartBleed OpenSSL-Fehler Ein massiver Fehler in OpenSSL gefährdet einen Großteil des InternetsWenn Sie zu den Menschen gehören, die immer geglaubt haben, dass Open Source-Kryptografie die sicherste Art der Online-Kommunikation ist, werden Sie überrascht sein. Weiterlesen .

Besser noch - schließen Sie keine Kamera an das Internet an. Wenn Sie dies unbedingt müssen, stellen Sie sicher, dass Sie das Gerät bei registrieren auf der Website des Herstellers, damit Sie im Falle einer Sicherheitsverletzung als Erster davon erfahren und in der Lage sind, diese zu übernehmen Aktion. Das Problem ist natürlich, dass solche Fehler auftreten kann jahrelang in freier Wildbahn sein bevor jemand die geringste Ahnung hat - wie es bei den jüngsten der Fall war HeartBleed OpenSSL-Fehler Ein massiver Fehler in OpenSSL gefährdet einen Großteil des InternetsWenn Sie zu den Menschen gehören, die immer geglaubt haben, dass Open Source-Kryptografie die sicherste Art der Online-Kommunikation ist, werden Sie überrascht sein. Weiterlesen .

Schwieriger: Jede Webcam

Gehackte Netzwerkkameras sind eine Sache - sie sind sowieso so konzipiert, dass sie ihre Bilder senden, nur normalerweise nicht auf der ganzen Welt - aber ist es möglich, auf eine alte normale Laptop-Webcam zuzugreifen? Und würden Sie überhaupt wissen, ob darauf zugegriffen wurde?

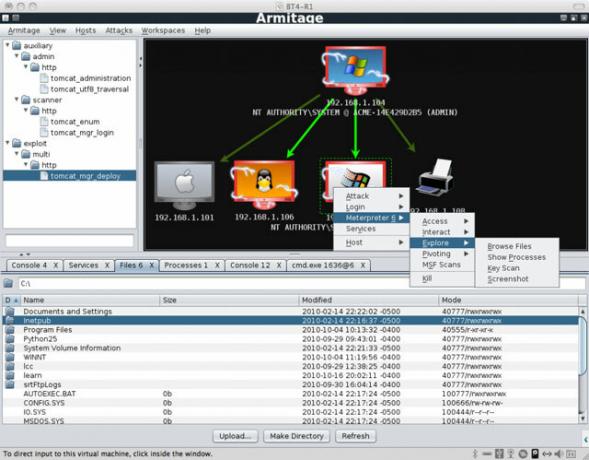

Die gute Nachricht ist, dass ein Hacker im Allgemeinen nicht einfach hier sitzen und eine URL eingeben kann, um Ihre Webcam anzusehen. Sie können jedoch systematisch ein Netzwerk nach anfälligen Betriebssystemen durchsuchen und automatisch einen Trojaner einfügen, wenn etwas Nützliches gefunden wird. Dies lässt sich ziemlich leicht verhindern, indem Sie hinter Firewalls bleiben, nicht benötigte Ports schließen und über Sicherheitsupdates auf dem Laufenden bleiben - mit anderen Worten, wenn Sie grundlegende Vorsichtsmaßnahmen treffen. Deshalb Die Verwendung von Windows XP ist jetzt sehr gefährlich Was die Windows XPocalypse für Sie bedeutetMicrosoft wird die Unterstützung für Windows XP im April 2014 einstellen. Dies hat schwerwiegende Folgen für Unternehmen und Verbraucher. Folgendes sollten Sie wissen, wenn Sie noch Windows XP ausführen. Weiterlesen : Ab diesem Zeitpunkt werden unzählige Fehler behoben.

Stattdessen werden Sie wahrscheinlich eher von einem Hacker aufgefordert, einen Trojaner zu installieren, und Sie werden dies recht gerne tun. Dies kann durch einen böswilligen E-Mail-Anhang geschehen, der als getarnt ist.scr oder .exe Datei; Eine unerwünschte Webseite, die Sie in einem anfälligen Browser besuchen (Internet Explorer 9, 10 und 11 waren kürzlich betroffen dieser böse Käfer) oder etwas so Einfaches wie ein Anruf von einem angeblichen Microsoft-Mitarbeiter Was sollten Sie tun, nachdem Sie auf einen gefälschten IT-Support-Betrug hereingefallen sind?Suchen Sie nach "Fake Tech Support Scam" und Sie werden verstehen, wie häufig es auf der ganzen Welt ist. Einige einfache Vorsichtsmaßnahmen nach dem Ereignis können dazu beitragen, dass Sie sich weniger als Opfer fühlen. Weiterlesen Angebot, Ihren mit Viren infizierten Windows-Computer zu reparieren (der nicht infiziert war, aber jetzt infiziert ist).

Der Punkt ist, dass, sobald der Angreifer sein Trojaner-Root-Kit auf Ihrem Computer installiert hat, alles möglich ist - einschließlich des Öffnens Ihres Webcam-Streams. Das heute am häufigsten verwendete Tool heißt Metasploit. Nach der Installation wird eine Vielzahl von Fernbedienungsfunktionen geöffnet, darunter die Schlüsselprotokollierung und die Fernanzeige von Webcams. Ihr System wird für den Hacker weit geöffnet.

Die meisten Webcams verfügen über eine LED, die anzeigt, wann sie eingeschaltet ist. Abhängig von der Hardware kann dies jedoch umgangen werden, sodass Sie es nicht einmal wissen.

Also die Antwort auf "Wie einfach ist es für jemanden, meine Webcam zu hacken?" ist wirklich... es kommt darauf an. Aber du kann Machen Sie es sich so schwer wie möglich, indem Sie die neuesten Sicherheitsupdates installieren und ein seriöses Virenschutzsystem ausführen sowie sich einfach über das informieren verschiedene Angriffsmethoden, die Hacker verwenden werden Wie sich ein Computervirus online verbreitet und was Sie tun können, um ihn zu stoppenViren sind schwierig. Sie nutzen jede mögliche Sicherheitslücke Ihres Computers aus. und wenn es keine gibt, warten sie, bis Sie einen Fehler machen - indem Sie einen Anhang öffnen, den Sie nicht sollen, oder auf einen ... Weiterlesen .

James hat einen BSc in Künstlicher Intelligenz und ist CompTIA A + und Network + zertifiziert. Er ist der Hauptentwickler von MakeUseOf und verbringt seine Freizeit mit VR-Paintball und Brettspielen. Er baut seit seiner Kindheit PCs.