Werbung

Sie gehen in den Supermarkt und die Kamera an der Decke schickt Ihr Gesicht zum Corporate Mainframe für Gesichtserkennung 5 Faszinierende Suchmaschinen, die nach Gesichtern suchenEs gibt Suchmaschinen, die jemanden von ihrem Foto finden können. Hier sind mehrere Suchmaschinen zur Gesichtserkennung, die Sie ausprobieren sollten. Weiterlesen Analyse. Sie melden sich bei Facebook an und ein Key Logger auf Ihrem Computer sendet Ihr Passwort per E-Mail an ein verdecktes Sicherheitsgebäude in Peking. Klingen diese wie Szenen aus einem Film? Ob Sie es glauben oder nicht, sie könnten Ihnen jeden Tag passieren.

Viele Menschen sind sich der Art und Weise, wie sie fast täglich überwacht werden, in einem bestimmten Aspekt ihres Lebens nicht bewusst. Es kann sein, dass Sie in einem Geschäft Geschäfte abwickeln, Geld aus einem Geldautomaten holen oder einfach nur auf dem Handy sprechen, während Sie eine Stadtstraße entlang gehen.

Der erste Schritt, um sich zu schützen, besteht darin, die größten tatsächlich bestehenden Überwachungsbedrohungen zu verstehen. Der nächste Schritt besteht darin, Vorkehrungen zu treffen, um sich vor ihnen zu schützen. In diesem Artikel erfahren Sie mehr über diese Überwachungsbedrohungen und einige Möglichkeiten, sich vor ihnen zu schützen.

Gesichtserkennung

Die ersten Anzeichen dafür, dass in der Welt der Verbraucherüberwachung etwas nicht stimmte, kamen im November 2013, als Der Wächter berichtete dass der britische Einzelhändler Tesco zu Marketingzwecken eine fortschrittliche Gesichts-Scan-Technologie namens OptimEyes installiert hat.

Die Absicht des Systems ging weit über das Typische hinaus Sicherheitskameras AtHome Camera Free: Verwandeln Sie jeden Computer mit Ihrem iPhone in eine Überwachungskamera Weiterlesen Sie können in Geschäften finden. Stattdessen sollten die Augen von Benzinkunden gescannt werden, um Alter und Geschlecht zu bestimmen und gezielte Anzeigen auf den in den Tankstellen installierten Bildschirmen zu schalten.

Der Einsatz dieser Technologie hat sich nur erweitert. Firmen mögen Gesicht zuerst bieten Einzelhändlern Überwachungstechnologien an, die fortschrittliche Gesichtserkennungstechnologien verwenden, um bekannte Ladendiebe zu identifizieren und Geschäftsleiter auf ihre Anwesenheit aufmerksam zu machen. Die Technologie wird auch verwendet, um bekannte „gute“ Stammkunden zu erkennen, damit diese eine VIP-Behandlung erhalten können - um sicherzustellen, dass sie in Zukunft wieder in den Laden zurückkehren.

Für Einzelhändler ist diese Technologie vielversprechend, für Verbraucher und Befürworter von Datenschutzrechten jedoch ein beunruhigendes Anliegen der Privatsphäre. Bereits 2012, als dies anfänglich reif wurde, gab die Verbraucherunion einen offenen Brief an die Federal Trade Commission (FTC) heraus. Hinweis an die Agentur, dass die Technologie zwar für den Einzelhandel und die Werbebranche von großem Nutzen ist, jedoch sehr schwerwiegende Datenschutzprobleme aufwerfen könnte Verbraucher.

„Die allgegenwärtige Installation von Gesichtserkennungsgeräten in Einkaufszentren, Supermärkten, Schulen und Ärzten Büros und Bürgersteige in der Stadt könnten den Wunsch und die Erwartung des Einzelnen ernsthaft untergraben Anonymität."

Die Consumers Union wies darauf hin, dass eine solche Technologie, die sich an Kinder richtet, die derzeitige Adipositas bei Jugendlichen erhöhen könnte Eine schlimmere Epidemie und die gezielte Behandlung von Teenagern mit Produkten zur Gewichtsreduktion könnten das Selbstwertgefühl von Jugendlichen verschlimmern. Das schwerwiegendste Problem ist die Tatsache, dass es keine Richtlinien gibt, die Unternehmen daran hindern, solche Überwachungsinformationen über Sie und Ihr Kaufverhalten zu sammeln und zu speichern.

„Gesichtserkennungs- und -erkennungssoftware könnte den Verbrauchern eine Reihe konkreter Vorteile bieten. Gleichzeitig können wir die Tatsache nicht ignorieren, dass diese Technologien ein erhebliches Datenschutzrisiko darstellen und das Recht der Verbraucher auf Anonymität ernsthaft gefährden. “

Achten Sie beim nächsten Einkauf auf die Overhead-Kameras, die jede Ihrer Bewegungen verfolgen!

Webcam-Hacking

Im Mai 2014 verhafteten US-Beamte 90 Personen, die Teil einer Organisation namens „Blackshades“ waren. Blackshades produzierte und verkaufte Software, mit der Hacker eine Verbindung zu jedem Computer unter Microsoft Windows herstellen und die Kontrolle über die Webcam übernehmen können. Ein Student wurde sogar verhaftet, weil er die Software dazu benutzt hatte Nacktfotos aufnehmen von Miss Teen USA.

Wenn Sie sich fragen, ob Sie besorgt sein sollten, berücksichtigen Sie die Tatsache, dass die Organisation verkauft hat Tausende von Exemplaren mit einem Gesamtumsatz von 350.000 US-Dollar mit geschätzten 700.000 Opfern in 100 Ländern seit 2010. Ja, das kann wirklich jemand hacke deine Webcam, wie James kürzlich erklärt hat Wie einfach ist es für jemanden, Ihre Webcam zu hacken? Weiterlesen .

Der beängstigende Teil der Software ist, dass nicht nur die Webcam anfällig ist. Hacker erhalten Zugriff auf Tastenanschläge und Kennwörter, können Screenshots erstellen und auf Ihre Computerdateien zugreifen. Die einzige Sicherheit, die Sie beruhigen könnte, ist die Tatsache, dass die Opfer dazu gebracht werden müssen, tatsächlich auf einen böswilligen Link zu klicken, der die fehlerhafte Software installiert. Wenn Sie geschickt genug sind, um Phishing-E-Mails zu identifizieren, und nicht auf verdächtige Weblinks klicken, können Sie sich möglicherweise vor dieser besonderen Bedrohung schützen.

Klingt einfach, um sich selbst zu schützen, oder? Nun, denk nochmal nach.

Im Dezember 2014 Telegraphenautorin Sophie Curtis fragte ihr "ethischer Hacker" -Freund John Yeo, ein Angestellter von Vertrauenswelle, um zu versuchen, sich in ihren Computer zu hacken. Die Hacker arbeiteten unermüdlich daran, so viel wie möglich über Sophie online zu lernen, und erstellten schließlich falsche E-Mails täuschte Sophie zum Klicken vor - infizierte sofort ihren Laptop und gab Hackern Zugriff auf alles, auch auf sie Webcam. Sogar Leute, die glauben, gegen solche Taktiken immun zu sein, können sich täuschen lassen.

Gefälschte Zelltürme

Im September 2014 tauchten Gerüchte über sogenannte „gefälschte Mobilfunkmasten“ auf, die verdächtigt werden, die Mobiltelefonkommunikation im ganzen Land abzufangen. Diese Türme wurden vom Ermittler Aaron Turner, ebenfalls Eigentümer der mobilen Sicherheitsfirma Integricell, bestätigt.

Aaron Turner erzählte The Blaze, dass die seltsamen Türme so errichtet wurden, dass sie Handys buchstäblich dazu verleiten, zu glauben, der gefälschte Turm sei der einzige verfügbare Turm in der Umgebung.

"Diese Türme bringen Ihr Telefon dazu, zu sagen:" Ich muss 9-1-1-Informationen mit Ihnen sprechen ", aber das ist nicht der Fall."

Laut Turner könnten die Türme - die sich stark auf Pennsylvania und die Innenstadt von Washington DC konzentrieren - buchstäblich "Ihre Kommunikation aufbrechen" und sehen, was mit dem Telefon los ist.

Mehrere andere Ermittler bestätigten „Begegnungen“ mit gefälschten Zelltürmen - es tauchten jedoch keine tatsächlichen Fotos von echten Zelltürmen an einem bestimmten Ort auf. Es stellte sich die Frage, ob die seltsamen „Abfangtürme“ ein weiterer Arm eines weitreichenden Überwachungsprogramms des Bundes waren, das bereits in der öffentlichen Kritik ständig kritisiert wurde. Andere vermuteten, dass die Türme Teil eines internationalen Spionageprogramms sein könnten.

Erst zwei Monate später, im November, erschien das Wall Street Journal brachte die Nachrichten dass das Justizministerium - im Wesentlichen Polizeibehörden im ganzen Land - tatsächlich platzierte gefälschte "Türme" von Mobiltelefonen in Flugzeugen mithilfe eines Geräts namens DRTBOX, das als "Dirtbox" bezeichnet wird. Hergestellt von Digital Receiver Technology (einer Tochtergesellschaft von Boeing), dem Gerät sieht aus wie ein Zellturm auf Mobiltelefone und führt einen „Middle-Man-Angriff“ durch, um Registrierungsinformationen von diesen Telefonen zu extrahieren.

Die Behörden flogen mit diesen Flugzeugen durch Ballungsräume, um so viele Handyinformationen wie möglich zu sammeln.

"Flugzeuge sind mit Geräten ausgestattet - einige werden von Strafverfolgungsbeamten aufgrund der Initialen der Boeing Co.-Einheit als" Dirtboxes "bezeichnet produziert sie - die Zelltürme großer Telekommunikationsunternehmen imitieren und Mobiltelefone dazu verleiten, ihre einzigartige Registrierung zu melden Information."

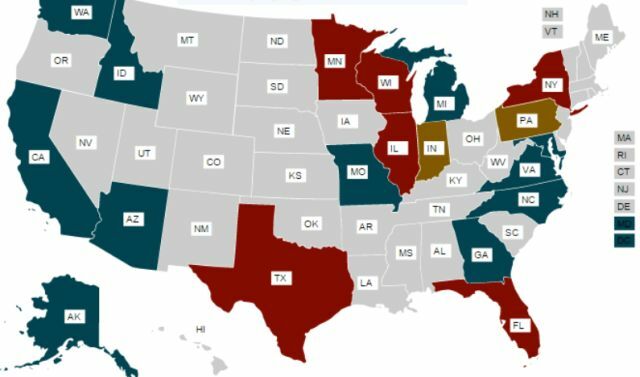

Durch die Identifizierung der „Identität“ und der Standortinformationen des Mobiltelefons einer Person können die Strafverfolgungsbehörden so gut wie jeden Bürger mit einem Mobiltelefon lokalisieren und verfolgen. Die American Civil Liberties Union (ACLU) hat öffentlich zugängliche Dokumente zu deren Verwendung durchgesehen "Stingray" -Geräte von der staatlichen und lokalen Polizei und veröffentlichte eine Karte, die zeigt, wo sich die Geräte derzeit befinden verwenden.

Da die Technologie schneller voranschreitet, als die Gesetze mithalten können, nutzen die Behörden die Lücken, um so viele Daten wie möglich zu sammeln. Sie können mehr über diese Bemühungen und die Bemühungen erfahren, sie im Internet zu verbergen ACLU-Untersuchungsseite. Wenn Sie in einem der farbigen Bereiche auf der Karte wohnen, besteht die Möglichkeit, dass Ihre Mobiltelefondaten und Ihr Standort von den örtlichen oder staatlichen Strafverfolgungsbehörden erfasst wurden.

China Cyberwar Hacking

Wenn Sie denken, dass nur Ihre eigene Regierung Sie ausspioniert, denken Sie noch einmal darüber nach. Ende Oktober 2014 Die Washington Post gab bekannt, dass ein Sicherheitsforschungsteam eine hoch entwickelte chinesische Cyberspionagegruppe namens „Axiom“ identifiziert hatte Zielgruppe sind westliche Regierungsbehörden, um Informationen über nationale und internationale chinesische Kunden zu sammeln Richtlinien.

Mitte Oktober vor der Veröffentlichung des Washington PostDas FBI hatte die US-Industrie tatsächlich gewarnt, auf eine fortgeschrittene chinesische Hacker-Gruppe aufmerksam zu machen Durchführung einer Kampagne zum Sammeln sensibler und geschützter Informationen von US-Unternehmen und Behörden Agenturen.

Nach Angaben des FBI ist die neue Gruppe nach der früheren eine zweite staatlich geförderte Einheit Offenlegung einer anderen staatlichen Hacking-Einheit namens Volksbefreiungsarmee durch Sicherheitsexperten Einheit 61398. Die Axiom-Gruppe ist seit mindestens vier Jahren tätig und zielt speziell auf industrielle und wirtschaftliche Interessen in westlichen Ländern ab.

Das Wichtigste dabei ist, dass Sie, wenn Sie für ein großes Unternehmen arbeiten, das über gut geschützte Geheimnisse verfügt, möglicherweise von der Axiom-Gruppe angesprochen werden. Es werden sogenannte Zero-Day-Exploits des Windows-Betriebssystems von Microsoft bereitgestellt - eine der schwierigeren und fortschrittlicheren Hacking-Techniken. Durch Infiltration eines Unternehmens oder einer Regierungsbehörde über den Computer eines einzelnen Mitarbeiters kann die Gruppe dies versuchen Zugang zu Netzwerk- oder Systemzugriff und möglicherweise Zugang zu sensiblen und wertvollen Industrieprodukten Geheimnisse.

Denken Sie nicht, dass Ihr Computer ein wertvolles Ziel für diese Hacker ist? Es ist. Arbeiten Sie also mit Ihrer Sicherheitsgruppe zusammen und nehmen Sie Sicherheitsregeln und -richtlinien ernst.

Industriespionage auf Geschäftskonferenzen

Ihr Unternehmen beschließt, Sie zur diesjährigen Branchenkonferenz zu schicken. Vielleicht ist es CES oder eine andere wirklich coole Tech-Konferenz. Wenn Sie Ihre Sachen für die Reise zusammenpacken, denken Sie daran, Ihren Arbeitslaptop, das von der Firma gelieferte Mobiltelefon und natürlich einen Memory Stick mit einigen Ihrer wichtigsten Dateien von der Arbeit mitzubringen. Die meisten Menschen, in ihrer Aufregung, eine Geschäftsreise zu unternehmen und so viele coole Technologien zu sehen, niemals für Denken Sie einen Moment darüber nach, dass sie möglicherweise den Wettbewerbsvorteil ihres eigenen Unternehmens auf den Markt bringen Risiko.

Wie? Durch nicht ordnungsgemäße Sicherheit Unternehmen Laptops, Handys und Daten auf Reisen. Internationale Spionagegruppen wissen, dass Reisen der Zeitpunkt ist, an dem Mitarbeiter des Unternehmens am anfälligsten sind. Daher sind Konferenzen ein wichtiges Ziel für die Sammlung industrieller Informationen.

Es gibt so viele Sicherheitslücken, wenn Sie auf Reisen sind und an einer Konferenz teilnehmen. Daher ist es wichtig, diese beizubehalten Denken Sie an all dies und ergreifen Sie geeignete Maßnahmen, um sich zu schützen, bevor Sie Opfer einer Industrie werden Spionage.

- Das Abhalten von Videokonferenz-Meetings über ein unsicheres Hotelnetzwerk ermöglicht die Übertragung vertraulicher Informationen an clevere Hacker.

- Der Diebstahl von Laptops oder Mobiltelefonen aus Hotelzimmern kann Agenten mit firmeneigenen Unternehmensinformationen versorgen, die auf diesen Geräten gespeichert sind.

- Nutzen Sie unsere Liste mit Tipps für Schutz vor staatlicher Überwachung So schützen Sie sich vor staatlicher Handyüberwachung [Android]Seien wir ehrlich, heutzutage steigt die Wahrscheinlichkeit, dass Sie von jemandem überwacht werden, ständig. Ich sage nicht, dass jeder überall der Gefahr der Handyüberwachung ausgesetzt ist, aber es gibt viele ... Weiterlesen Ihres Handys.

- Wenn Sie Ihren Firmen-Laptop in einem öffentlichen Bereich verwenden, können Spione Ihre Aktivitäten von hinten beobachten.

- Wenn Sie in einem öffentlichen Bereich Telefongespräche über sensible Unternehmensangelegenheiten führen, kann jeder das Gespräch mithören, indem er einfach in der Nähe steht.

- Wenn Sie auf einer Branchenkonferenz eine Präsentation halten, können möglicherweise vertrauliche Unternehmensinformationen verloren gehen, wenn Sie diese Präsentationen zuvor nicht ordnungsgemäß "bereinigen".

Im Jahr 2014 Carl Roper schrieb ein Buch mit dem Titel "Geschäftsgeheimnisdiebstahl, Industriespionage und die China-Bedrohung", wo er erklärte, dass einige Chinesen Industriespionagebemühungen konzentrieren sich tatsächlich darauf, technische Informationen aus offen verfügbaren Präsentationen bei zu sammeln Konferenzen.

„Konferenzen mit Themenbereichen wie Verbundwerkstoffen, Raketen, Ingenieuren, Lasern, Computern, Meerestechnologie, Weltraum, Mikroelektronik, Chemieingenieurwesen, Radar, Rüstung und optische Kommunikation sind nur einige der interessanteren, die die Chinesen versuchen werden besuchen. Daten aus solchen Konferenzen werden zu den wichtigsten Beiträgen zu ihren Projekten gehören. “

Es ist jedoch fraglich, ob Informationen, die in einer öffentlichen Konferenzpräsentation bereitgestellt werden, Spionageagenten Geschäftsgeheimnisse verschaffen können Schlecht geschrubbte (oder völlig unzensierte) Präsentationen enthüllen sehr wahrscheinlich versehentlich sehr große Hinweise auf den Handel eines Unternehmens Geheimnisse.

Zum Glück gibt es Möglichkeiten, sich zu schützen. Wenn Sie eine Präsentation für Ihr Unternehmen halten, leiten Sie die Präsentation immer an die Kommunikationsabteilung Ihres Unternehmens oder an die Rechtsabteilung weiter. Einige Unternehmen verlangen möglicherweise sogar, dass alle externen Kommunikationen von einer oder beiden Abteilungen genehmigt werden. Vergessen Sie nicht, dies zu tun, sonst könnte es Sie Ihren Job kosten.

- Gebrauch machen von Laptop-Diebstahlalarm LAlarm Laptop lässt Ihren Laptop schreien, wenn er gestohlen wird Weiterlesen Geräte oder Software, die jeden in der Nähe benachrichtigen, wenn Ihr Laptop jemals von der Stelle entfernt wurde, an der Sie ihn verlassen haben.

- Stellen Sie sicher, dass Sie Ihren Laptop sperren und dass Ihre Informationen darauf sind richtig verschlüsselt So sichern und verschlüsseln Sie Ihre Informationen, wenn Ihr Laptop gestohlen wird [Mac] Weiterlesen . Auf diese Weise werden die Spionagegefahren durch Laptop-Diebstahl drastisch reduziert.

- Wenn Sie einen Memory Stick mitbringen müssen, stellen Sie sicher, dass Passwort schützen es So verschlüsseln Sie ein Flash-Laufwerk: 5 Tools zum KennwortschutzMöchten Sie lernen, wie Sie ein Flash-Laufwerk verschlüsseln? Hier sind die besten kostenlosen Tools zum Kennwortschutz und zur Sicherung eines USB-Sticks. Weiterlesen , oder verschlüsseln Sie es Verschlüsseln Sie Ihren USB-Stick mit Truecrypt 6.0 Weiterlesen mit Software wie Truecrypt.

- Steigern Sie die Sicherheit Ihres mobilen Sperrbildschirms. Christian bot einige großartige an Tipps zur Bildschirmsperre Verbessern Sie die Sicherheit Ihres Android-Sperrbildschirms mit diesen 5 TippsSie lesen vielleicht diesen Gedanken: "hah, nein danke MakeUseOf, mein Android ist mit einem Sperrbildschirmmuster gesichert - mein Telefon ist uneinnehmbar!" Weiterlesen dafür.

- Verwenden Sie Ihren Laptop in einem Bereich, in dem niemand hinter Ihnen stehen oder sitzen und Ihren Bildschirm sehen kann. Dies scheint ein gesunder Menschenverstand zu sein, aber viel zu viele Menschen achten nicht darauf.

Kihara hat kürzlich eine umfangreiche Liste zusätzlicher Tipps und Schutzmaßnahmen bereitgestellt, die Sie verwenden können Schützen Sie sich vor illegaler Spionage So schützen Sie sich vor unethischer oder illegaler SpionageDenken Sie, dass jemand Sie ausspioniert? Hier erfahren Sie, ob sich Spyware auf Ihrem PC oder Mobilgerät befindet und wie Sie sie entfernen können. Weiterlesen . Eine Lektüre wert.

Sei dir bewusst, aber sei nicht besessen

Wenn Sie wissen, wie Sie jeden Tag ausspioniert werden, müssen Sie sich nicht ständig darum kümmern, wer Ihnen zuhört, Ihre E-Mails liest oder Ihren Standort verfolgt. Dies bedeutet, dass Sie sich immer Ihrer Umgebung und Ihrer Verwendung bewusst sein sollten Technologie bei der Übertragung von Informationen, die Sie tatsächlich als sensibel oder sehr sensibel betrachten persönlich.

Es gibt viele Möglichkeiten, Überwachungsversuchen - sogar Versuchen Ihrer eigenen Regierung - zu entgehen, indem Sie verschlüsselte Ressourcen verwenden, wenn Sie mit vertraulichen Informationen arbeiten oder einfach nur auffrischen die Sicherheitsumgebung Ihres Computers 5 beste Tipps, um zu verhindern, dass jemand Sie beim Herunterladen von Torrents beobachtet Weiterlesen im großen Maßstab.

Aber wenn Sie alle Sicherheitsvorkehrungen getroffen haben, machen Sie sich keine Sorgen mehr. Lebe dein Leben und fühle dich wohl in dem Wissen, dass du die richtigen Schritte unternommen hast, um dich zu schützen.

Duc Dao über Shutterstock, Matej Kastelic über Shutterstock

Ryan hat einen BSc-Abschluss in Elektrotechnik. Er hat 13 Jahre in der Automatisierungstechnik, 5 Jahre in der IT gearbeitet und ist jetzt Apps Engineer. Als ehemaliger Managing Editor von MakeUseOf sprach er auf nationalen Konferenzen zur Datenvisualisierung und wurde im nationalen Fernsehen und Radio vorgestellt.