Werbung

Hin und wieder erscheint eine neue Malware-Variante, um schnell daran zu erinnern, dass die Sicherheitsanforderungen immer höher werden. Der QakBot / Pinkslipbot-Banking-Trojaner ist einer von ihnen. Die Malware, die sich nicht mit dem Sammeln von Bankdaten zufrieden gibt, kann jetzt verweilen und als Kontrollserver fungieren - lange nachdem ein Sicherheitsprodukt seinen ursprünglichen Zweck eingestellt hat.

Wie bleibt OakBot / Pinkslipbot aktiv? Und wie können Sie es vollständig von Ihrem System entfernen?

QakBot / Pinkslipbot

Dieser Banking-Trojaner trägt zwei Namen: QakBot und Pinkslipbot. Die Malware selbst ist nicht neu. Es wurde erstmals Ende der 2000er Jahre eingesetzt, verursacht aber auch über ein Jahrzehnt später noch Probleme. Jetzt hat der Trojaner ein Update erhalten, das böswillige Aktivitäten verlängert, selbst wenn ein Sicherheitsprodukt seinen ursprünglichen Zweck einschränkt.

Die Infektion verwendet universelles Plug-and-Play (UPnP), um Ports zu öffnen und eingehende Verbindungen von jedem im Internet zuzulassen. Pinkslipbot wird dann verwendet, um Bankdaten zu sammeln. Die übliche Reihe bösartiger Tools: Keylogger, Passwortdiebstahl, MITM-Browserangriffe, Diebstahl digitaler Zertifikate, FTP- und POP3-Anmeldeinformationen und mehr. Die Malware kontrolliert ein Botnetz, das schätzungsweise über 500.000 Computer enthält. (

Was ist überhaupt ein Botnetz? Ist Ihr PC ein Zombie? Und was ist überhaupt ein Zombie-Computer? [MakeUseOf erklärt]Haben Sie sich jemals gefragt, woher all der Internet-Spam kommt? Sie erhalten wahrscheinlich jeden Tag Hunderte von Spam-gefilterten Junk-E-Mails. Bedeutet das, dass Hunderte und Tausende von Menschen da draußen sitzen ... Weiterlesen )Die Malware konzentriert sich hauptsächlich auf den US-Bankensektor. 89 Prozent der infizierten Geräte befinden sich entweder in Treasury-, Firmen- oder kommerziellen Bankfazilitäten.

Eine neue Variante

Forscher bei McAfee Labs entdeckt die neue Pinkslipbot-Variante.

„Da UPnP davon ausgeht, dass lokale Anwendungen und Geräte vertrauenswürdig sind, bietet es keinen Sicherheitsschutz und ist anfällig für Missbrauch durch infizierte Computer im Netzwerk. Wir haben mehrere Pinkslipbot-Steuerungsserver-Proxys beobachtet, die auf separaten Computern im selben Haus gehostet werden Netzwerk sowie ein scheinbar öffentlicher WLAN-Hotspot “, sagt McAfee Anti-Malware Researcher Sanchit Karve. „Soweit wir wissen, ist Pinkslipbot die erste Malware, die infizierte Computer als HTTPS-basierte Steuerungsserver verwendet, und die zweite ausführbare Malware, die UPnP für die Portweiterleitung nach dem verwendet berüchtigter Conficker-Wurm in 2008."

Infolgedessen versuchen das McAfee-Forschungsteam (und andere) genau festzustellen, wie ein infizierter Computer zum Proxy wird. Forscher glauben, dass drei Faktoren eine bedeutende Rolle spielen:

- Eine IP-Adresse in Nordamerika.

- Eine Hochgeschwindigkeits-Internetverbindung.

- Die Möglichkeit, Ports auf einem Internet-Gateway mit UPnP zu öffnen.

Beispielsweise lädt die Malware mithilfe des Comcast-Geschwindigkeitstestdienstes ein Image herunter, um zu überprüfen, ob genügend Bandbreite verfügbar ist.

Sobald Pinkslipbot einen geeigneten Zielcomputer gefunden hat, gibt die Malware ein Simple Service Discovery Protocol-Paket aus, um nach Internet Gateway Devices (IGD) zu suchen. Im Gegenzug wird das IGD auf Konnektivität überprüft, was zu einem positiven Ergebnis bei der Erstellung von Regeln für die Portweiterleitung führt.

Sobald der Malware-Autor entscheidet, ob ein Computer für eine Infektion geeignet ist, wird eine Trojaner-Binärdatei heruntergeladen und bereitgestellt. Dies ist für die Proxy-Kommunikation des Steuerungsservers verantwortlich.

Schwer auszulöschen

Selbst wenn Ihre Antiviren- oder Anti-Malware-Suite QakBot / Pinkslipbot erfolgreich erkannt und entfernt hat, besteht die Möglichkeit, dass sie weiterhin als Kontrollserver-Proxy für die Malware dient. Ihr Computer ist möglicherweise immer noch anfällig, ohne dass Sie es merken.

„Die von Pinkslipbot erstellten Regeln für die Portweiterleitung sind zu allgemein, um automatisch entfernt zu werden, ohne dass versehentliche Netzwerkfehlkonfigurationen riskiert werden. Und da die meisten Malware-Programme die Portweiterleitung nicht beeinträchtigen, können Anti-Malware-Lösungen solche Änderungen möglicherweise nicht rückgängig machen “, sagt Karve. "Leider bedeutet dies, dass Ihr Computer möglicherweise immer noch anfällig für Angriffe von außen ist, selbst wenn Ihr Antimalware-Produkt alle Pinkslipbot-Binärdateien erfolgreich von Ihrem System entfernt hat."

Die Malware verfügt über Wurmfunktionen Viren, Spyware, Malware usw. Erklärt: Online-Bedrohungen verstehenWenn Sie anfangen, über all die Dinge nachzudenken, die beim Surfen im Internet schief gehen könnten, sieht das Web wie ein ziemlich beängstigender Ort aus. Weiterlesen Dies bedeutet, dass es sich über freigegebene Netzwerklaufwerke und andere Wechselmedien selbst replizieren kann. Laut IBM X-Force-ForschernDies hat zu Active Directory (AD) -Sperrungen geführt und Mitarbeiter betroffener Bankorganisationen stundenlang offline geschaltet.

Eine kurze Anleitung zum Entfernen

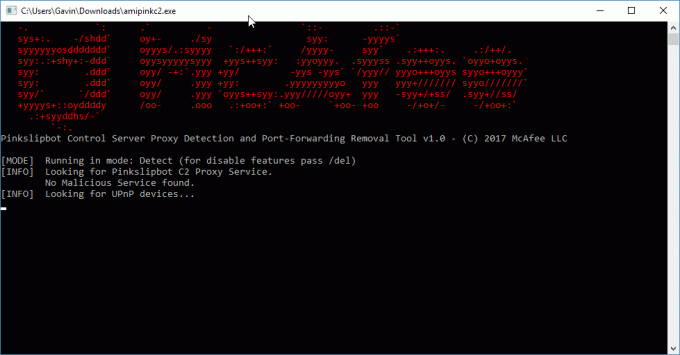

McAfee hat die veröffentlicht Pinkslipbot Control Server-Tool zur Proxyerkennung und zum Entfernen der Portweiterleitung (oder kurz PCSPDPFRT... ich mache Witze) Das Tool steht zum Download zur Verfügung genau hier. Darüber hinaus steht eine kurze Bedienungsanleitung zur Verfügung Hier [PDF].

Klicken Sie nach dem Herunterladen des Tools mit der rechten Maustaste auf und Als Administrator ausführen.

Das Tool scannt Ihr System automatisch im Erkennungsmodus. Wenn keine böswilligen Aktivitäten vorliegen, wird das Tool automatisch geschlossen, ohne dass Änderungen an Ihrer System- oder Routerkonfiguration vorgenommen werden.

Wenn das Tool jedoch ein schädliches Element erkennt, können Sie einfach das verwenden /del Befehl zum Deaktivieren und Entfernen der Portweiterleitungsregeln.

Erkennung vermeiden

Es ist etwas überraschend, einen Bankentrojaner dieser Raffinesse zu sehen.

Abgesehen von dem oben genannten Conficker-Wurm sind „Informationen über die böswillige Verwendung von UPnP durch Malware rar“. Genauer gesagt ist es ein klares Signal, dass IoT-Geräte, die UPnP verwenden, ein großes Ziel (und eine große Sicherheitslücke) darstellen. Da IoT-Geräte allgegenwärtig werden, müssen Sie zugeben, dass Cyberkriminelle eine goldene Chance haben. (Sogar Ihr Kühlschrank ist gefährdet! Samsungs intelligenter Kühlschrank wurde gerade pwned. Wie wäre es mit dem Rest Ihres Smart Home?Eine Sicherheitslücke mit Samsungs intelligentem Kühlschrank wurde von der britischen Infosec-Firma Pen Test Parters entdeckt. Die Implementierung der SSL-Verschlüsselung durch Samsung überprüft nicht die Gültigkeit der Zertifikate. Weiterlesen )

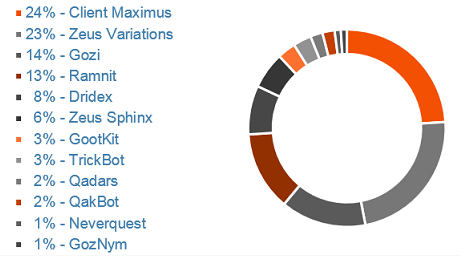

Während Pinkslipbot in eine schwer zu entfernende Malware-Variante übergeht, ist es immer noch nur die Nummer 10 unter den am weitesten verbreiteten Arten von finanzieller Malware. Der Spitzenplatz wird weiterhin von gehalten Client Maximus.

Schadensbegrenzung bleibt der Schlüssel zur Vermeidung von finanzieller Malware, sei es für Unternehmen, Unternehmen oder Privatanwender. Grundbildung gegen Phishing So erkennen Sie eine Phishing-E-MailDas Abfangen einer Phishing-E-Mail ist schwierig! Betrüger posieren als PayPal oder Amazon und versuchen, Ihr Passwort und Ihre Kreditkarteninformationen zu stehlen. Ihre Täuschung ist nahezu perfekt. Wir zeigen Ihnen, wie Sie den Betrug erkennen können. Weiterlesen und andere Formen gezielter böswilliger Aktivitäten Wie Betrüger Phishing-E-Mails verwenden, um Schüler anzusprechenDie Zahl der Betrügereien, die sich an Studenten richten, steigt und viele fallen in diese Fallen. Hier ist, was Sie wissen müssen und was Sie tun sollten, um sie zu vermeiden. Weiterlesen Gehen Sie massiv vor, um zu verhindern, dass diese Art von Infektion in ein Unternehmen oder sogar in Ihr Zuhause gelangt.

Betroffen von Pinkslipbot? War es zu Hause oder in Ihrer Organisation? Wurden Sie von Ihrem System ausgeschlossen? Teilen Sie uns Ihre Erfahrungen unten mit!

Bildnachweis: akocharm via Shutterstock

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.