Werbung

Ich habe kürzlich einen weggeworfenen Desktop-Computer gefunden, ein Dell Inspiron-Modell, der beim Müllcontainer verweilt. Alles, was neben Müllcontainern übrig bleibt, bedeutet, dass der frühere Besitzer will du es zu nehmen. Wer den Computer verlassen hat, will jemandem einen Gefallen tun. Leider wissen Computerspender nicht wirklich, was sie tatsächlich verschenken: Datenschutz, Passwörter, Sicherheit und möglicherweise viel Geld.

Nachdem ich den weggeworfenen Computer schnell heruntergefahren hatte, durchlief ich verschiedene Sicherheitstests und stellte offensichtliche Probleme fest - Probleme, aus denen unsere Leserschaft möglicherweise lernen kann.

Das Stehlen der Identität einer Person erfordert weder viel Intelligenz noch viel Aufwand. Die Bösen brauchen nur, dass Sie ihnen Ihre Festplatte und eine Kombination aus bootfähigen Live-Festplatten anvertrauen. Brute-Force-Passwort-Cracker und Wiederherstellungssoftware können Ihr finanzielles und persönliches Leben zum Leben erwecken Hölle.

Erste Beobachtungen

Der Computer selbst enthielt viel Staub - was darauf hindeutet, dass der Vorbesitzer seine Daten wahrscheinlich nicht ordnungsgemäß entsorgt hat. Bei genauer Betrachtung hatte der Staub selbst eine besondere Textur. Wenn es mit Luft aus der Dose getroffen wurde, zerstreute es sich nicht sofort wie der meiste Staub. Ein sicheres Zeichen dafür, dass der Besitzer in seiner Elektronik geraucht hat.

Für diejenigen, die es nicht wissen - Rauchen am Computer ist ein großes Nein-Nein. Rauch trägt Öl mit sich, das Staub an Oberflächen haftet. Sie können den Unterschied zwischen Staub aus einem rauchfreien Haus und Staub aus einem Raucher erkennen. Legen Sie einfach Ihre Nase an den Auspuff des Netzteils und Sie können den Unterschied riechen.

Das Öffnen des Computers ergab einen staubbedeckten, aber noch intakten Computer. Alle Hauptkomponenten waren vorhanden - Motherboard, CPU, DVD-Laufwerk, RAM und das Netzteil. Dieser Schuss wurde gemacht nach dem Ausblasen mit Dosenluft. Beachten Sie die Beständigkeit des Staubes.

Die Komponente, die mir aufgefallen ist, die Seele des Computers: eine Festplatte. Der Zugriff auf nur die Festplatte bietet einem Angreifer eine enorme Leistung. Sie brauchen eigentlich nichts anderes als die Festplatte, um einen durchdringenden Angriff in die dunkelsten Winkel Ihres persönlichen Lebens zu starten. Nur zwei Arten von Software machen es einfacher, als einem Baby Süßigkeiten zu stehlen.

Es gibt ungefähr ein Dutzend einfache Möglichkeiten, um ein Zurücksetzen des Kennworts oder eine Wiederherstellung des Kennworts auf dem Computer einer anderen Person durchzuführen. Ophcrack ist eine Linux-basierte Live-USB / CD, die genau dies tut, ohne die erforderlichen Computer zu verstehen. Laden Sie das Image einfach herunter, brennen Sie es auf einen USB-Stick oder eine CD / DVD und starten Sie es wie eine Installationsdiskette auf dem Zielcomputer. Standardmäßig wird versucht, Passwörter mit einer Länge von bis zu 14 Zeichen mithilfe der so genannten Passwörter zu lösen Regenbogentisch.

Während ein Brute-Force-Angriff versucht, das Kennwort des gesperrten Computers zu erraten, unterscheidet sich eine Rainbow-Tabelle geringfügig darin, dass sie eine Variation der Brute-Force-Methode bietet und eine vorgenerierte Tabelle kombiniert. Hier ist ein Tolle Erklärung, wie Ophcrack funktioniert Ophcrack - Ein Passwort-Hack-Tool zum Knacken fast aller Windows-PasswörterEs gibt viele verschiedene Gründe, warum man eine beliebige Anzahl von Passwort-Hack-Tools verwenden möchte, um ein Windows-Passwort zu hacken. Weiterlesen . Kurz gesagt, es kann Passwörter sehr schnell brechen. Da die meisten Benutzer keine sicheren Kennwörter verwenden, dauert die Arbeit häufig einige Minuten. Eigentlich sogar sichere Passwörter gegen Ophcrack nicht lange durchhalten.

Ich möchte zeigen, wie einfach es für einen Datendieb ist, jemandes Passwort zu stehlen. Ich habe nicht die Absicht, Sicherheitsmaßnahmen zu umgehen. Wie einfach ist das Auf meinem eigenen Computer (nicht auf dem weggeworfenen Computer) hat Ophcrack das Passwort in 0 Stunden, 0 Minuten und 0 Sekunden erraten. Um das ins rechte Licht zu rücken: Das Passwort hielt keine Sekunde aus, als es mit brutaler Gewalt gehämmert wurde. Kurz gesagt, Sie können sich nicht auf Ihr Anmeldekennwort verlassen, um vertrauliche Daten auf Ihrem Computer zu schützen, es sei denn, diese sind länger als 14 Zeichen.

Positiv zu vermerken ist, dass Ophcrack dies kann vergessene Windows-Passwörter wiederherstellen Sie haben Ihr Windows-Administratorkennwort verloren? Hier erfahren Sie, wie Sie das Problem beheben könnenSuchen Sie nach dem Standardadministratorkennwort in Windows? Müssen Sie Ihr Kontopasswort wiederherstellen? Hier erfahren Sie, wie es geht. Weiterlesen . Als Mittel zur Bereitstellung von Sicherheitsüberprüfungen bleibt die Software ein absolut unschätzbarer Dienst.

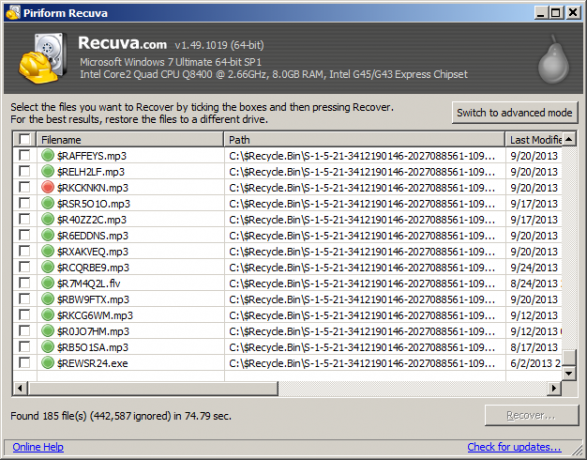

Recuva kann Daten, die Sie an den Papierkorb gesendet haben, auch nach dem Entleeren wiederherstellen. Es nutzt eine Lücke in wie Betriebssysteme Daten löschen Warum es unmöglich ist, Daten von einer überschriebenen Festplatte wiederherzustellen [Technologie erklärt]Das Wiederherstellen gelöschter Daten von einer Festplatte ist im Allgemeinen möglich, da die tatsächlichen Daten normalerweise nicht gelöscht werden. Stattdessen werden Informationen darüber, wo die Daten gespeichert sind, entfernt. In diesem Artikel werde ich erklären, wie ... Weiterlesen . Um die Leistung zu erhalten, werden Informationen nach dem Löschen des Papierkorbs nicht gelöscht. Obwohl das Betriebssystem "gelöschte" Daten zum Löschen markiert, verbleibt es auf der Festplatte, bis es schließlich mit neuen Daten überschrieben wird. Hier ist eine Ansicht davon, wie Recuva aussieht, wenn Ihre Daten wiederhergestellt werden:

Daten werden erst dann zuverlässig zerstört, wenn der Teil der Festplatte, auf dem sie sich befinden, überschrieben wird. mehrmals. Aus diesem Grund schreibt Datenvernichtungssoftware häufig mehrmals über Daten. Zum Beispiel verwendete die Bush-Cheney-Regierung ein spezielles Löschverfahren, das als „sieben EbeneWischen. Die Methode schreibt sieben Mal über gelöschte Daten und stellt so sicher, dass selbst mit Techniken wie z Magnetkraftmikroskopie.

Nach dem Äußeren des Computers zu urteilen, hat die Person, die ihren Computer großzügig beschenkt hat, wahrscheinlich keine Vorsichtsmaßnahmen getroffen. Ein Hinweis darauf, dass jemand seine Daten vor der Übergabe eines Computers hastig gelöscht hat, ist ein leerer Papierkorb. Die meisten Menschen wischen ihre Papierkörbe nicht regelmäßig ab. Und wenn es kürzlich gelöscht wurde, besteht die Möglichkeit, dass Daten immer noch auf der Festplatte des Computers gespeichert sind.

Passwortdiebstahl

Wenn sich ein Dieb für die Triple Crown of Skulduggery entscheidet, stellt er Ihre Festplatte wieder her, durchbricht Ihr Passwort und plündert dann Ihren Computer von seinen intern gespeicherten Passwörtern. Die beiden am stärksten gefährdeten Programme sind Instant Messenger-Clients und die meisten Browser, in denen unverschlüsselte Kennwörter gespeichert sind. Ein fast axiomatischer Ausdruck war zu nicht Passwörter von speichern jede Form auf Ihrem Desktop.

- Chrom: Für Chrome stehen mehrere Tools zur Kennwortwiederherstellung zur Verfügung. Vielleicht möchten Sie auschecken ChromePass.

- Internet Explorer: Internet Explorer erfordert, dass Sie ein Wiederherstellungstool wie verwenden IE PassView.

- Feuerfuchs: Im Gegensatz zu Chrome enthält Firefox mindestens einen Passwort-Manager, den Sie mit einem Passwort sperren können. Tools zur Kennwortwiederherstellung existieren jedoch dafür.

- Instant Messenger: Eines der besten Tools zur Kennwortwiederherstellung für Instant Message-Clients ist MessenPass. Es funktioniert auch bei einer Vielzahl von Kunden.

Es gibt viele Softwareoptionen zum Wiederherstellen eines Passworts von Instant Messenger, Browsern und anderer Software. Angesichts der Tatsache, dass viele von uns Passwörter auf mehreren Plattformen und Websites wiederverwenden, können Diebe, die nur eines erhalten, möglicherweise zu einer finanziellen Katastrophe führen.

Was Sollte Sie machen?

Für diejenigen, die es suchen Entsorgen Sie Ihren eigenen Computer 5 Dinge, die Sie überprüfen müssen, bevor Sie alte Computer entsorgen Weiterlesen und für diejenigen, die einen finden, Führen Sie einen Multi-Pass-Wischvorgang durch 4 Dinge, die Sie tun müssen, wenn Sie Ihren alten Computer, Ihr altes Telefon oder Tablet verkaufen oder verschenkenFolgendes macht mir Spaß: Kaufen Sie eine alte Festplatte bei eBay und führen Sie dann eine Wiederherstellungssoftware darauf aus. Es ist eine kleine Datenschatzsuche und Sie werden erstaunt sein, was Sie können ... Weiterlesen darauf. Ubuntu oder Linux Mint Die besten Linux Operating DistrosDie besten Linux-Distributionen sind schwer zu finden. Es sei denn, Sie lesen unsere Liste der besten Linux-Betriebssysteme für Spiele, Raspberry Pi und mehr. Weiterlesen eignen sich hervorragend für die Ausführung von Formaten. Das einfache Überschreiben der ursprünglichen Installation verhindert möglicherweise keine Datenwiederherstellungsversuche, verringert jedoch die Wahrscheinlichkeit.

Zum Daten zerstören 5 Tools zum dauerhaften Löschen sensibler Daten von Ihrer Festplatte [Windows]In einem kürzlich erschienenen Artikel habe ich erklärt, warum es unmöglich ist, Daten nach dem Überschreiben von einer Festplatte wiederherzustellen. In diesem Beitrag habe ich erwähnt, dass das einfache Löschen von Dateien oder das Formatieren Ihrer Festplatte normalerweise ... Weiterlesen , Versuchen Getrennte Magie. Parted Magic enthält mehrere Festplattenlöschvorgänge Parted Magic: Eine komplette Toolbox für Festplatten auf einer Live-CDÜbernehmen Sie die Kontrolle über Ihre Festplatten. Unabhängig davon, ob Sie Ihre Partitionen bearbeiten, ein gesamtes Laufwerk klonen, SMART-Daten überprüfen oder auf andere Weise die Organisation der Daten Ihres Computers verwalten möchten, Parted Magic ist das Werkzeug ... Weiterlesen (und Klon-) Dienstprogramme mit Multi-Pass-Funktionalität. Wenn Sie eine andere Lösung bevorzugen, probieren Sie eine der vielen LiveUSBs aus, die in angeboten werden Live Linux USB Creator (unser Führer zu LiLi Linux Live USB Creator: Starten Sie Linux ganz einfach von Ihrem Flash-Laufwerk Weiterlesen ). Wir haben abgedeckt Mehrere Optionen zur Kennwortwiederherstellung 6 Kostenlose Tools zur Kennwortwiederherstellung für Windows Weiterlesen . Andererseits können wir nicht genug betonen, wie wichtig es ist Verwenden Sie sichere Passwörter Alles, was Sie über Passwörter wissen müssenPasswörter sind wichtig und die meisten Leute wissen nicht genug über sie. Wie wählt man ein sicheres Passwort, verwendet überall ein eindeutiges Passwort und merkt sich alle? Wie sichern Sie Ihre Konten? Wie macht... Weiterlesen um Ihre Daten zu schützen.

Fazit

Wenn Sie beabsichtigen, einen älteren Computer wegzuwerfen, wenden Sie sich an die zumindestVerwenden Sie ein Formatierungswerkzeug für mehrere Durchgänge auf der Festplatte. Entfernen Sie Ihre Festplatte höchstens aus Ihrem Computer, bevor Sie sie abgeben. Ein zweiter Punkt, den ich mit diesem Artikel ansprechen wollte, ist, dass Datendiebe nur Ihre Festplatte benötigen, um Ihre Passwörter zu erhalten. Die beste Vorsichtsmaßnahme ist das Entfernen der Festplatte. Ein dritter Punkt ist, dass Sie einfühlsam sein sollten. Wenn Sie jemals einen weggeworfenen Computer finden, nehmen Sie die Festplatte und löschen Sie sie. Dafür bekommst du Karma.

Für den betreffenden Computer habe ich einen Multi-Pass-Löschvorgang durchgeführt. Mit einer freien Festplatte habe ich sie dann in einem Linux-basierten verwendet RAID-Array Was ist RAID-Speicher und kann ich ihn auf meinem Heim-PC verwenden? [Technologie erklärt]RAID ist eine Abkürzung für Redundant Array of Independent Disks und eine Kernfunktion der Serverhardware, die die Datenintegrität gewährleistet. Es ist auch nur ein schickes Wort für zwei oder mehr angeschlossene Festplatten ... Weiterlesen und spendete die restlichen Teile 5 großartige Möglichkeiten, Ihren alten Computer zu spenden Weiterlesen .

Hat jemand anderes jemals vergessen, einen weggeworfenen Computer zu löschen? Oder einen Computer finden? Lass es uns in den Kommentaren wissen.

Kannon ist ein Tech Journalist (BA) mit einem Hintergrund in internationalen Angelegenheiten (MA) mit Schwerpunkt auf wirtschaftlicher Entwicklung und internationalem Handel. Seine Leidenschaften liegen in Geräten aus China, Informationstechnologien (wie RSS) sowie Tipps und Tricks zur Produktivität.