Werbung

Haben Sie sich jemals gefragt, was die größten Filesharing-Netzwerke sind? Was sind die Unterschiede zwischen BitTorrent, Gnutella, eDonkey, Usenet usw.?

Möchten Sie wissen, welches Filesharing-Netzwerk Ihnen die beste Download-Geschwindigkeit oder ein Höchstmaß an Datenschutz bietet?

Der Leitfaden erklärt die Vor- und Nachteile für jeden. Wir beschäftigen uns auch mit Datenschutzproblemen und teilen einige hervorragende Tools, mit denen Sie Ihre Privatsphäre beim Herunterladen von Dateien in diesen Netzwerken schützen können.

Inhaltsverzeichnis

§1. Einleitung

§2 - Dateifreigabe und Urheberrecht

§3 - Was ist P2P?

§4 - Bit Torrent

§5 - Torrent-Tracker

§6 - eDonkey

§7 - Gnutella

§8 - Usenet

§9 - Andere Filesharing-Netzwerke

§10 - Datenschutz

§11 - Schlussfolgerung

1. Einführung

Wir starten ein weiteres eBook, eine weitere großartige Reise, die Ihnen hoffentlich gefallen wird. Dieses Mal werfen wir einen Blick auf die Dateifreigabe, die verschiedenen Software, Protokolle, Probleme und vieles mehr, was Sie sich vorstellen können. Warum ein eBook über Filesharing schreiben? Nun, obwohl die Dinge seit den Tagen von Napster und "Sneakernet" viel einfacher und viel schneller wurden, gibt es einige Hindernisse, insbesondere für nicht-technische Computerbenutzer.

In diesem eBook werden wir uns die wichtigsten verfügbaren Filesharing-Technologien ansehen und die einzelnen Funktionen und Vorbehalte sowie die besten Möglichkeiten zur Nutzung dieser Technologien diskutieren. Bevor wir uns jedoch mit dem Thema befassen, nehmen wir uns einen Moment Zeit, um ein sehr wichtiges Thema zu erörtern, das aufgrund der Art dieses Handbuchs unweigerlich auftreten wird.

2. Dateifreigabe und Copyright

Das Urheberrecht, insbesondere das geistige Urheberrecht, die Art von Text, Foto, Video, Software oder Kunstwerk, ist mit Respekt zu behandeln. Obwohl einige Parteien, wie der berüchtigte Torrent-Tracker "The Pirate Bay", möchten, dass (Sie) das Urheberrecht vollständig ignorieren, ist dies weder legal noch moralisch. Es gab einige Basis-Kampagnen, die die Tatsache bewarben, dass das Herunterladen von urheberrechtlich geschützten Werken ohne Genehmigung möglich ist eigentlich in Ordnung und kann aufgrund der Art des Mediums, in dem es gespeichert ist, nicht mit Stehlen verglichen werden - elektronisch. Ihre Argumentation war ziemlich leicht zu verstehen und bekam deshalb etwas Anklang. Wenn Sie Musik oder Bücher online herunterladen, entstehen dem Verlag keine Kosten für das Drucken des Buches, die Herstellung der CD, die Bezahlung des Transports oder der Angestellten und Verkäufer. Die einzigen Kosten sind die Strom- und Internetrechnung, die Sie selbst bezahlen. Warum sollten wir also für Inhalte bezahlen?

Creative Commons Namensnennung. Foto von Daveybot über Flickr. Gekaufte Musik in einer Albumcover-Wand.

Ich hoffe, das hat Sie auch nicht überzeugt, denn es ist völlig falsch. Sie ignorieren den Teil, in dem der Musiker, Schriftsteller oder Programmierer Stunden und Stunden damit verbracht hat, zu trainieren und zu arbeiten, um dieses Material zu erstellen. Das ist ein ziemlich großer Fehler, wenn Sie mich fragen. Versetzen Sie sich in die Lage dieses Mannes. Möchten Sie nicht in der Lage sein, für sich selbst zu sorgen und eine Entschädigung für Ihre Arbeit zu erhalten? Ich kann die Aktionen von RIAA, IFPI und ähnlichen Anti-Piraterie-Organisationen sicherlich nicht dulden Ehrlich gesagt, ich kann nicht dafür werben, andere Leute zu stehlen Arbeit. Denken Sie darüber nach, was Onkel Ben in Spider-Man zu Peter gesagt hat: „Mit großer Kraft geht große Verantwortung einher“.

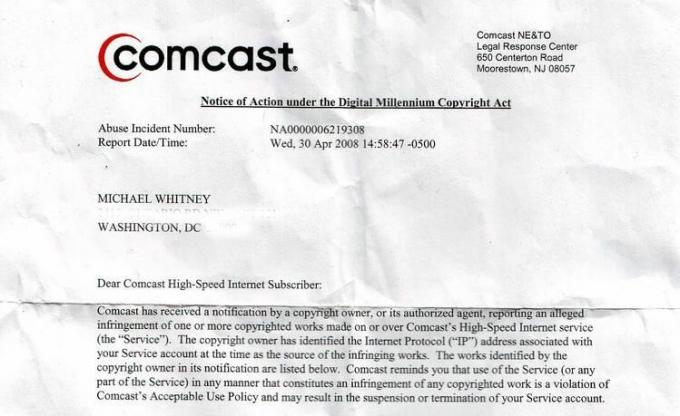

Creative Commons Namensnennung durch Everyskyline über Flickr.

Abgesehen davon gibt es viele legale Verwendungszwecke von File Sharing, wie die Verbreitung von Open Source-Software, Public Domain, Creative Commons und Copyleft-Werken. Sie sollten sich auch darüber im Klaren sein, dass die Technologie hinter vielen P2P-Anwendungen und -Diensten nicht von Natur aus schlecht ist. Bit Torrent könnte möglicherweise viele legitime Downloads beschleunigen, einschließlich Ihrer iTunes- und Amazon-Einkäufe, wenn CDNs (Content Delivery Network) dies implementieren würden.

Haftungsausschluss

MakeUseOf oder seine Autoren können nicht für Handlungen haftbar gemacht werden, die aufgrund der Befolgung der hier aufgeführten Anweisungen unternommen werden könnten. Urheberrechtsverletzungen sind in den Vereinigten Staaten von Amerika sowie in vielen anderen Ländern eine Straftat. Bitte lesen Sie Ihre örtlichen Gesetze zum Urheberrecht, bevor Sie eine der in diesem eBook beschriebenen Aktionen ausführen. Diese hier dargestellten Informationen dienen ausschließlich Bildungszwecken.

3. Was ist P2P?

P2P (Peer-to-Peer) ist eine Abkürzung für eine Gruppe von Technologien, die nach demselben Prinzip funktionieren. Anstatt ein zentrales Serversystem zu verwenden, das Daten an die anderen Clientcomputer weiterleitet, ist in der P2P-Architektur jeder Computer sowohl ein Client als auch ein Server. Jeder Computer versucht, von einem der Computer mit der Datei herunterzuladen, oder gibt im Gegenzug selbst die Daten an andere Computer im „Schwarm“ weiter. Ein Schwarm ist definiert als die Gesamtheit der Computer, die denselben Inhalt herunterladen oder hochladen.

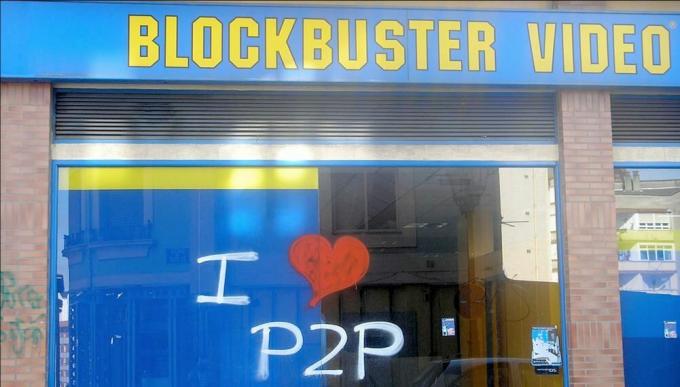

Creative Commons Namensnennung durch RocketRaccoon über Flickr.

Dieser Ansatz zur Verteilung von Inhalten ist effizient, um große Datenmengen fast gleichzeitig an eine große Anzahl von Computern zu verteilen. Durch die Erhöhung der Anzahl der Benutzer, die mit einem zentralen Download-Server verbunden sind, würde die Gesamtgeschwindigkeit in einem P2P von Natur aus verringert und schließlich zum Stillstand gebracht Architektur erhöht sich die Gesamtgeschwindigkeit, wenn mehr Computer den Download abschließen und ihn im Gegenzug mit anderen teilen, wodurch die Anzahl der verfügbaren Quellen multipliziert wird exponentiell.

Es wird angenommen, dass allein Bit Torrent je nach Region 27 bis 55% des gesamten Internetverkehrs ausmacht.

Organisationen, die im Namen der Musik- und Filmindustrie handeln, nämlich RIAA und MPAA, haben es geschafft Viele P2P-Dienste wurden im Laufe der Jahre eingestellt und es wurden sogar Rechtsstreitigkeiten gegen Einzelpersonen.

4. Bit Torrent

Bit Torrent, eine Technologie, die 2001 von Bram Cohen entwickelt wurde, ist bei weitem die am weitesten verbreitete P2P-Technologie. Es hat sich in vielerlei Hinsicht als überlegen erwiesen; Dies ermöglicht eine semi-dezentrale Umgebung, Redundanz und erhebliche Geschwindigkeitsgewinne im Vergleich zu

4.1 Wie funktioniert es?

Um das Bit Torrent-Protokoll zum Herunterladen und Hochladen von Dateien zu verwenden, muss ein Benutzer eine Anwendung herunterladen und installieren, die die Technologie implementiert. Es stehen viele Optionen zur Verfügung, und wir werden in Kürze besprechen, welche für jede Plattform am besten geeignet ist. Konzentrieren wir uns zunächst darauf, wie es funktioniert.

Creative Commons Namensnennung durch nrkbeta über Flickr.

Um Dateien für andere Peers freizugeben, muss eine Bit Torrent-Anwendung zunächst Informationen zu den jeweiligen Dateien sammeln und in einer Datei speichern. Die erstellte ".torrent" -Datei wird häufig als "Metadaten" bezeichnet und enthält Informationen wie Größe, Name und Typ der freizugebenden Datei (en). Je nachdem, wie viele Dateien vorhanden sind, reicht die Metadatendatei für Multi-Gigabyte-Container von 1 KB bis 200 KB.

Um einen Download zu starten, müssen Sie zuerst eine Website verwenden, auf der diese Metadatendateien zusammengefasst sind, z Die Piratenbucht oder ISOHunt. (Sie werden unten unter „Torrent-Tracker“ ausführlicher beschrieben.) Mit einfachen Worten, es handelt sich um Suchmaschinen, in denen Sie nach dem suchen können, was Sie herunterladen möchten, und die entsprechende Torrent-Datei finden können. Anschließend können Sie diese Torrent-Datei auf Ihren Computer herunterladen und im Torrent-Client öffnen, um den Downloadvorgang zu starten.

Ein erster Peer, der als "Uploader" bezeichnet wird, setzt zunächst den Torrent-Tracker mit der Metadatendatei und wartet, bis andere Peers eine Verbindung herstellen und die Datei herunterladen.

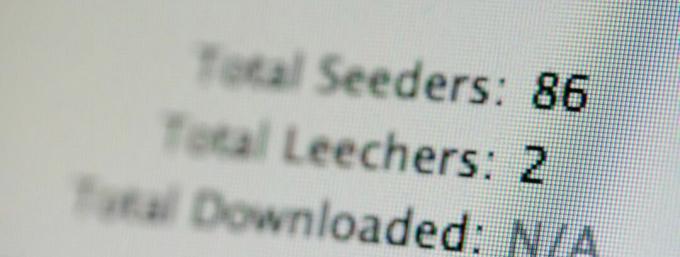

Nachdem die Übertragung 100% erreicht hat, wechselt Ihre Rolle von "Blutegel" oder Downloader zu "Seeder" oder Uploader. Die Verhältniszahl gibt an, wie viel des Download-Durchsatzes Sie der Community zurückgegeben haben, indem Sie die gesamte heruntergeladene Größe durch die gesamte hochgeladene Größe geteilt haben. In der Bit Torrent-Community wird es als bewährte Methode angesehen, jederzeit ein Verhältnis von mehr als 0,7 beizubehalten. Die Community ignoriert Peers mit niedrigeren Quoten, da „Blutegel“ und viele private Torrent-Tracker ihren Konten Grenzen setzen.

4.2 Technische Hinweise

Bit Torrent-Downloads unterscheiden sich in vielerlei Hinsicht von herkömmlichen FTP- oder http-basierten Anforderungen. Zum einen erfolgt der Download nicht sequentiell, der Client fordert normalerweise zuerst die seltensten Bits an Stellen Sie die Verfügbarkeit sicher oder laden Sie sie auf andere Weise nach dem Zufallsprinzip herunter, je nach Verfügbarkeit und Geschwindigkeit Peer.

Viele moderne Bit Torrent-Clients bieten Funktionen, die die Abhängigkeit von einem zentralen Tracker verringern. Obwohl viele relativ redundante Tracker im Internet verfügbar sind und es höchst unwahrscheinlich ist, dass sie alle gleichzeitig nicht mehr funktionieren Zeit, PEX (Peer Exchange) und DHT (Distributed Hash Tables) können als Backup dienen, wenn der Tracker langsam arbeitet oder vorübergehend nicht verfügbar ist Bedienung. Während eine Umgebung ohne Tracker in einer kleinen Gruppe oder einem lokalen Netzwerk eine gute (oder schnellere) Leistung erbringt, leidet die globale Abhängigkeit von PEX unter langsameren Ausbreitungsraten.

4.3 Torrent-Client-Anwendungen

Dies sind die Anwendungen, die die Metadaten lesen und mit dem Herunterladen der tatsächlich angeforderten Dateien fortfahren können.

Es gibt viele Bit Torrent-Anwendungen, und die Auswahl der besten ist selbst für das technische Publikum möglicherweise nicht offensichtlich. Wir beurteilen eine Anwendung anhand vieler Merkmale wie Größe, Funktionen, Geschwindigkeit, Zuverlässigkeit, Sicherheit und Benutzeroberfläche.

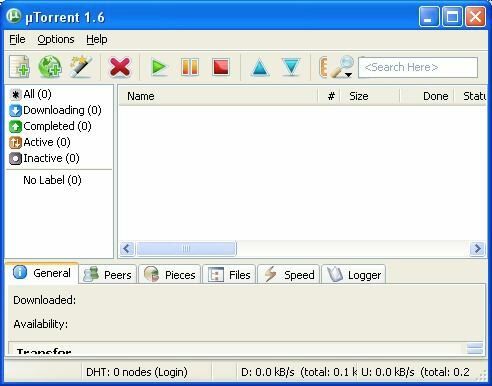

Windows Benutzer werden höchstwahrscheinlich verwenden uTorrent, ein Freeware-Closed-Source-Torrent-Client, der von Bit Torrent, Inc. erstellt wurde. Es ist bekannt für seinen großen Funktionsumfang, die einfache und dennoch reichhaltige Benutzeroberfläche, die Stabilität und nicht zuletzt für den geringsten Ressourcenbedarf (<300 KB ausführbare Datei). Es gilt als der beliebteste Bit Torrent-Kunde und hat durchweg gute Presse von technischen Medien erhalten.

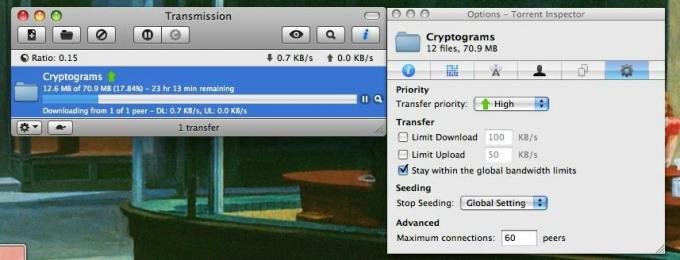

Linux und Mac Benutzer werden sicherlich Spaß daran haben Getriebe, ein Open-Source-Client, der auch für seine Benutzerfreundlichkeit und seinen geringen Ressourcenbedarf bekannt ist. Jackson schrieb einen Artikel, der vergleicht Transmission und uTorrent Übertragung gegen uTorrent [Nur Mac] Weiterlesen . Wez Pyke, einer der MakeUseOf-Autoren, hat eine ausführlicher Artikel darüber Übertragung, der Lightweight BitTorrent Client Weiterlesen .

5. Torrent-Tracker

Die Verwendung beliebter, angesehener Torrent-Tracker ist immer eine gute Sache. Viele Leute werden herunterladen und hochladen, wodurch ein gesunder Schwarm entsteht - was einer schnellen Download-Geschwindigkeit und einer Vielzahl verfügbarer Dateien entspricht.

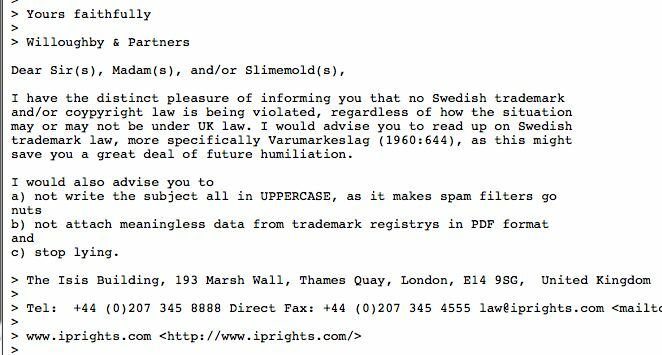

Eine Standardantwort im Stil von "The Pirate Bay" an Anwälte des Urheberrechts. Copyleft.

Meine absoluten Favoriten sind:

• Die PiratenbuchtMit einem sehr großen Pool an Kollegen und Dateien, ihrem unheimlichen Humor, der sich mit Bedrohungen durch Urheberrechtsinhaber befasst, und einer übersichtlichen Oberfläche ist es wirklich schwer, sie nicht zu lieben. Ich bin mir nicht sicher, wie viel Zeit verfügbar sein wird, wenn man bedenkt, dass sich die Urheber im Gefängnis befinden und die Immobilie an ein Medienunternehmen verkauft wird.

• ISOHunt gibt es schon ziemlich lange, aber es hat seine Benutzer noch nicht enttäuscht. Der Tracker verdient einen soliden zweiten Platz in meinen Lesezeichen.

• Coda.fm mit seiner fantastischen Benutzeroberfläche und den integrierten Rezensionen ist der beste Weg, um Ihre Musik aus den Torrents zu holen.

• Wenn Sie lieber nicht jedes Mal an der Kante Ihres Sitzes sitzen möchten, wenn jemand an Ihre Tür klopft, schauen Sie nach LegalTorrents, für - Sie haben es erraten - Dinge, die nicht urheberrechtlich geschützt sind. Es gibt auch LegitTorrentsund Vuze.

• TorrentScan macht einen großartigen Job bei der Suche aller wichtigen öffentlichen Tracker nach Inhalten. Wenn Sie keine bestimmte Vorliebe für einen Tracker haben oder den zusätzlichen Sprung zur eigentlichen Site nicht stören, ist es ein Lesezeichen wert. Sie können einen Blick auf die Liste in der rechten Seitenleiste werfen, um weitere gute Empfehlungen für öffentliche Tracker zu erhalten.

MakeUseOf Autor Saikat Basu hat eine umfassende geschrieben Anfängerleitfaden für Bit Torrent Der Torrent-Leitfaden für alleDieses Handbuch für Anfänger ist eine großartige Einführung in die Peer-to-Peer-Dateifreigabe mit BitTorrent. Beginnen Sie mit dem sicheren und verantwortungsvollen Herunterladen von Torrents mit unseren Tipps hier. Weiterlesen . Ich empfehle Ihnen dringend, seinen Leitfaden durchzulesen, wenn Sie neu in diesem Bereich sind. Es gibt auch einen Abschnitt mit hervorragenden Tipps für fortgeschrittene Benutzer.

Wir haben auch eine ständig aktualisierte Seite für Artikel im Zusammenhang mit Ströme Hier finden Sie Tipps, Bewertungen von Kunden und Trackern.

5.1 Scorecard für Bit Torrent:

• Geschwindigkeit: 5/5

• Dateiverfügbarkeit: Ausgezeichnet • Datenschutz: 1/5

• Malware-Gefahr: Fair

• Benutzerfreundlichkeit: 4/5.

5.2 Warum Bit Torrent?

Heute ist Bit Torrent der Weg, um vielen Menschen, einschließlich mir, Inhalte aus dem Internet zugänglich zu machen. Ich habe zahlreiche Filesharing-Dienste ausprobiert und keiner hatte die Geschwindigkeit, die schiere Anzahl von Dateien und war so zuverlässig wie Bit Torrent. Ich erinnere mich, dass ich 700-MB-Disc-Images (.iso) heruntergeladen habe, um herauszufinden, dass sie Passwörter hatten oder gefälscht waren. Peers trennten sich zu 99% und andere Probleme. Viele dieser Probleme wurden mit dem Aufkommen von Bit Torrent gelöst, und ich persönlich würde nicht zu einem der anderen Dienste zurückkehren.

Aber Bit Torrent ist kein Allheilmittel. Schauen wir uns einige der anderen verfügbaren Protokolle an.

6. eDonkey

Lassen Sie sich nicht vom Namen täuschen, das eDonkey-Netzwerk hatte eine ganze Weile den Löwenanteil der Filesharing-Benutzer. Obwohl es sich um ein dezentrales Netzwerk handelt, sind die Suchanfragen, die die Indizes freigegebener Dateien enthalten, weiterhin auf Server angewiesen. Der ursprüngliche Entwickler musste sich mit der RIAA für etwa 30 Millionen US-Dollar abfinden, aber die millionenschwere Community entwickelte die Client- und Serversoftware weiter und hielt das Netzwerk am Laufen.

eDonkey unterscheidet sich in vielerlei Hinsicht von Bit Torrent. Um nur die Oberfläche zu berühren, sind keine Tracker-Websites erforderlich und es wird ein anderes Protokoll zum Suchen und Herunterladen von Dateien verwendet, das in den meisten Fällen langsamer als Bit Torrent ist.

Der beste eDonkey-Client für Windows scheint Open Source zu sein Shareaza. Es verarbeitet erfolgreich Gnutella-, Gnutella2-, eDonkey-, BitTorrent-, Magnet-, ed2k- und Piolet-Links. Die Schnittstelle ist gut angelegt, die Anwendung war während des Tests stabil und ich habe jedes der unterstützten Protokolle erfolgreich zum Herunterladen von Dateien verwendet.

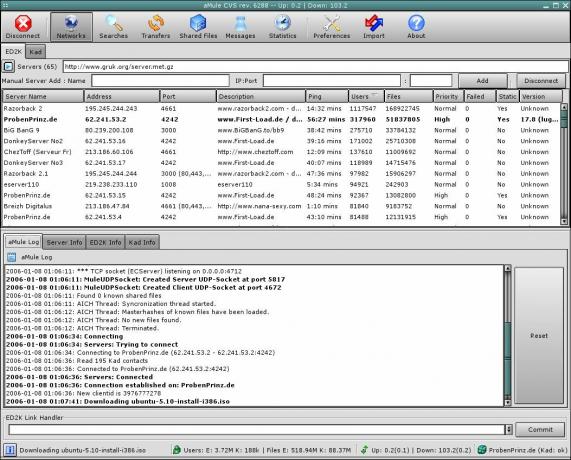

Mac und Linux Benutzer werden höchstwahrscheinlich verwenden aMule, ein solider Client für eDonkey- und Kad-Netzwerke.

Das eDonkey-Netzwerk ist groß genug, um eine kritische Masse an Dateien und Peers aufzunehmen, und kann in einem Metropolitan-Netzwerk besonders schnell sein. Leider ist es anfällig für gefälschte Dateien, Viren und Tracking.

Jeder Download-Client (d. H. Shareaza) verfügt über eine etwas andere Benutzeroberfläche. Die allgemeine Idee besteht jedoch darin, die Schaltfläche "Netzwerk" oder "Hub" zu suchen und die Liste der verfügbaren Server zu aktualisieren, mit denen Sie eine Verbindung herstellen können. Lesen Sie die Beschreibung, den Speicherort und wählen Sie aus, was Ihrer Meinung nach mit größerer Wahrscheinlichkeit eine bessere Geschwindigkeit und Reichweite der Dateien bietet. Es ist möglich, dass mehrere Verbindungen gleichzeitig aktiv sind. Es sollten jedoch nicht mehr als 5 Verbindungen geöffnet sein, da dies die Suche verlangsamt.

Die Verfügbarkeit von Dateien und die Geschwindigkeit hängen von der Tageszeit, dem Standort und anderen Faktoren ab. Das eDonkey-Netzwerk ist fast immer langsamer und enthält weniger Dateien als Bit Torrent. Es besteht eine hohe Wahrscheinlichkeit, dass Sie einen Virus bekommen, da es kein Bewertungs- oder Kommentarsystem gibt.

6.1 Scorecard für eDonkey:

• Geschwindigkeit: 3/5

• Dateiverfügbarkeit: Fair

• Datenschutz: 2/5

• Malware-Gefahr: Schwerwiegend

• Benutzerfreundlichkeit: 3/5

7. Gnutella

Das beliebteste Filesharing-Netzwerk von 2007 ist immer noch aktiv. Nach dem Anstieg der Popularität im Jahr 2001, der hauptsächlich auf Napsters Tod zurückzuführen war, wurden das Protokoll und die Kunden immer besser und erreichten nach wie vor einen ehrenwerten zweiten Platz nach Bit Torrent. Während sich die Entwickler ein vollständig dezentrales System vorgestellt haben, benötigt Gnutella, ähnlich wie eDonkey, Caches, Ultra-Peers und "Blätter", um stabil zu bleiben.

Der beliebteste Download-Client für das Gnutella-Netzwerk ist der berüchtigte LimeWire, die in Java geschrieben und daher plattformübergreifend ist. Ich würde es Windows- und Linux-Benutzern empfehlen. Mac-Leute sollten sich zumindest einen Blick darauf werfen Erwerb, das in nativem Code geschrieben ist und den UI-Stil von Mac-Anwendungen beibehält.

Nachdem ich sowohl Gnutella als auch eDonkey verwendet hatte, beugte ich mich zum ersten vor. Die Download-Clients sind etwas ausgefeilter, das Netzwerk reagiert schneller und schließlich müssen Sie Server wie bei eDonkey nicht manuell auswählen.

Ein weiterer Vorteil von LimeWire ist die Filterfunktion für Ihre Suche. Entfernen Sie ausführbare Dateien, Dokumente, Fotos oder urheberrechtlich geschützte Inhalte - Ihre Wahl.

LimeWire ist so einfach zu bedienen, dass Sie Ihrem Hund sagen können, dass er die Dateien für Sie herunterladen soll. Öffnen Sie die Anwendung, geben Sie Ihre Suchbegriffe ein und klicken Sie auf den Download-Button. Es gibt sogar einen Erstbenutzer-Assistenten, der Ihnen hilft, wenn Sie sich verlaufen.

7.1 Scorecard für Gnutella:

• Geschwindigkeit: 4/5

• Dateiverfügbarkeit: Gut

• Datenschutz: 3/5

• Malware-Gefahr: Schwerwiegend

• Benutzerfreundlichkeit: 5/5

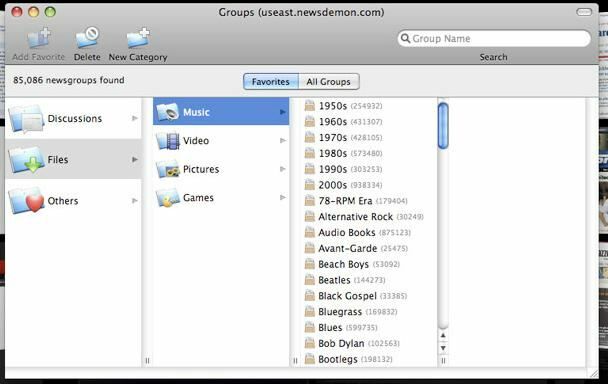

8. Usenet

In vielerlei Hinsicht das Kind der alten Bulletin-Board-Systeme, USENET (benutzenr NetzArbeit) Benutzer teilen Artikel, Fotos, Musik und Binärdateien über ein halbzentrales Servernetz. USENET-Artikel, auch Newsgroups genannt, funktionieren sehr ähnlich wie E-Mails. Nehmen wir an, Sie sind einmal mit einer Newsgroup verbunden sci.mathIn Ihrem Newsreader können Sie Nachrichten veröffentlichen und beantworten, die andere Benutzer gepostet haben. Die Nachrichten werden wie Ihr Google Mail-Posteingang mit einem Thread versehen. Die meisten USENET-Server erfordern keine persönlichen Informationen oder Registrierung oder führen keine Protokolle.

Die Bedeutung von USENET als Medium zum Posten, Verbreiten von Informationen und für Gespräche mit anderen Personen hat im Laufe der Jahre abgenommen, hauptsächlich aufgrund von Foren und Blogs. Während unbestritten ist, dass die Benutzerbasis von Jahr zu Jahr kleiner wird, gibt es Newsgroups, die sich der Veröffentlichung von Anwendungen, Videos und Musik widmen Binärdateien.

Im Gegensatz zu anderen P2P-Netzwerken bietet USENET seinen Benutzern standardmäßig eine gute Privatsphäre. Die Art des Protokolls, ähnlich wie bei SMTP (Simple Mail Transfer Protocol), setzt eine Vertrauenskette voraus. Die Identität des Absenders (oder Uploaders) kann leicht durch einfaches Ändern des Nachrichtenkopfs verschleiert werden. Der Server ist der einzige Computer, der die Adresse des Benutzers kennt, und viele Newsgroups führen keine Protokolle. diejenigen, die dies tun, werden die Informationen wahrscheinlich nicht preisgeben.

Ein weiteres Argument für USENET ist, dass die Server gemäß der DMCA Safe Harbor-Verordnung als Telekommunikationsanbieter betrieben werden. Wenn sie den Eigentümern die Möglichkeit bieten, urheberrechtlich geschützte Informationen zu entfernen, haften sie nicht vor Gericht. Die Architektur des Mesh-Netzwerks und die Richtlinien vieler Serveradministratoren machen das vollständige Entfernen des Inhalt ist nahezu unmöglich, da sich der Inhalt auf viele Server im Netz ausbreitet und das Abbrechen im Allgemeinen ignoriert wird Mitteilungen.

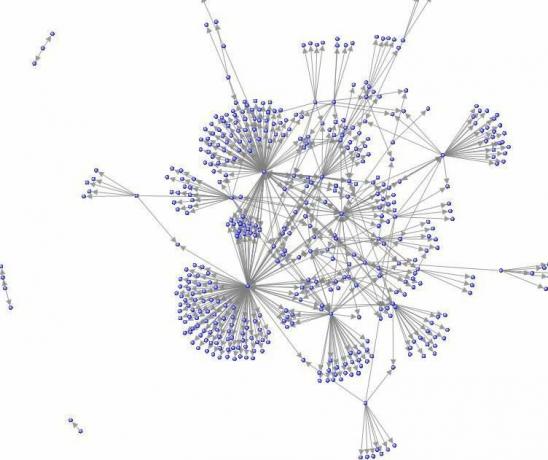

Ein Beispiel für ein Mesh-Netzwerk. Creative Commons von Marc_Smith über Flickr.

Es gibt jedoch einige Einschränkungen. Die meisten kostenlosen Newsgroups speichern die Daten aufgrund der begrenzten Speicherkapazität des Servers nicht über einen längeren Zeitraum. Bei Bezahlung haben Newsgroups eine längere Datenaufbewahrung, maximal ein Jahr. Geschwindigkeit ist ein weiteres Problem; Newsgroups können in Spitzenzeiten (nachmittags, abends) erheblich langsamer sein als andere P2P-Technologien, da sie auf Server angewiesen sind. Das Hochladen und Herunterladen von USENET ist im Vergleich zu anderen Technologien umständlich. Dateien müssen in kleinere Teile (<50 MB) zerlegt, komprimiert (.RAR-Archive) und codiert (mit.PAR Wiederherstellungsdateien), angehängt mit Dateiinformationen (.NFO) und hochgeladen. Die Daten müssen nach dem Herunterladen rekonstruiert werden.

Leider gibt es keine kostenlosen USENET-Anwendungen für die gemeinsame Nutzung von Binärdateien. Alles, was ich tun kann, ist, die besten der kostenpflichtigen zu empfehlen. Auf Macs Einklang gewinnt zweifellos, für Linux gibt es BinBot und unter Windows NewsLeecher ist die beste Wahl.

8.1 Scorecard für Usenet:

• Geschwindigkeit: 2/5

• Dateiverfügbarkeit: Inkonsistent

• Datenschutz: 4/5

• Malware-Gefahr: Vernachlässigbar

• Benutzerfreundlichkeit: 1/5

9. Andere Filesharing-Netzwerke

Es gibt andere Dienste, die von Personen missbraucht werden, die urheberrechtlich geschützte Dateien hochladen. Einer dieser Dienste ist Rapidshare. Sie wurden entweder abgeschaltet und die Leute, die sie benutzt haben, aufgespürt: „Im April 2009 übergab Rapidshare das persönliche Daten mutmaßlicher Urheberrechtsverletzer bei mehreren großen Plattenfirmen. “ Tun Sie sich selbst einen Gefallen und verwenden Sie ihn nicht Sie.

Für Rapidshare benötigen Sie keinen Download-Client. Grundsätzlich müssen Sie den Speicherort der Datei kennen, bevor Sie sie herunterladen können. Es gibt mehrere Suchmaschinen, mit denen Sie den Speicherort der gesuchten Dateien finden können.

Kleinere Netzwerke, Ausgründungen größerer Netzwerke und Dinge, die auf schlechten Websites als "die schnellsten aller Zeiten" beworben werden, sind ein weiterer großer Fehler.

10. Privatsphäre

Ihr ISP, die Peers, von denen Sie herunterladen, der Tracker und sogar ein Nachbar, der einen Netzwerk-Sniffer verwendet, wissen, was Sie tun. Damit wir uns darüber im Klaren sind, gibt es keine Privatsphäre, wenn Sie die oben genannten P2P-Dienste nutzen. Sie spielen ein Wahrscheinlichkeitsspiel: Werde ich von den Millionen von Filesharern einer der Tausenden sein, die verklagt werden?

10.1 Wie können Sie Ihre Privatsphäre schützen?

• ItsHidden Beta, ein kostenloser VPN-Dienst, der genau zu diesem Zweck erstellt wurde, verspricht, keine Protokolle zu führen, bietet eine angemessene Geschwindigkeit und ist derzeit kostenlos.

• IPREDATOR, ein ähnlicher Dienst wie ItsHidden, ist eine Initiative der Pirate Bay-Leute. Die Beta ist derzeit geschlossen, aber Sie erhalten möglicherweise immer noch eine Einladung, wenn Sie sich anmelden.

• Andere kostenpflichtige VPN-Dienste wie Witopia.netFühren Sie nur minimale Protokolle, um Missbrauch (Hacking, Spam usw.) zu verhindern. Natürlich besagt die vom Anwalt genehmigte Version der AGB eindeutig, dass eine Urheberrechtsverletzung nicht in Ordnung ist.

• OneSwarmObwohl es sich immer noch um einen abwärtskompatiblen Bit Torrent-Client handelt, implementiert es das Konzept der Verschleierung von Freunden und Peer-Adressen. Auschecken Simons Rezension OneSwarm macht die gemeinsame Nutzung von P2P-Dateien privat und persönlich Weiterlesen davon.

• BitBlinder, ist der vielversprechendste Dienst für den Online-Datenschutz, den ich bisher gesehen habe. Leider befindet es sich derzeit in der privaten Beta, aber Sie sollten auf jeden Fall die Spezifikationen lesen und ihren Blog abonnieren.

• Private Tracker haben zwar streng moderierte Inhalte und im Allgemeinen weniger Blutegelprobleme, sind jedoch keine Lösung für datenschutzbewusste Personen. Wenn Sie eine Einladung für den Dienst erhalten können, glauben Sie mir, dass die RIAA dies auch kann. Sie müssen den Tracker nicht einmal vorladen, sondern müssen sich nur mit demselben Torrent wie Sie verbinden.

• IP-Filtersoftware, nämlich ProtoWall und PeerGuardian (eingestellt), wird versuchen, Verbindungen von bekannten IP-Adressen von Media Sentry, MPAA und dergleichen zu blockieren. Sie sind nicht 100% unfehlbar, aber sie sollten helfen. Linux-Benutzer sollten sich darum kümmern MoBlock

11. Fazit

Wir haben uns die beliebtesten Filesharing-Netzwerke angesehen. Wir haben uns jeweils die besten Anwendungen angesehen. Welches solltest du verwenden? Das ist eine schwierige Frage, aber Bit Torrent scheint die vielseitigste von allen zu sein.

Wenn Sie daran interessiert sind, gelegentlich Dateien an Ihre Freunde oder Familie zu senden, und insbesondere wenn diese groß sind, sollten Sie unbedingt den Artikel von Tim Watson lesen 4 tote einfache Websites, die dieses Problem lösen 4 einfache Tools zum Freigeben großer Dateien über das Internet Weiterlesen . Oder treten Sie auf die technische Seite und richten Sie Ihr eigenes verschlüsseltes VPN ein und verwenden Sie die in Ihrem Betriebssystem integrierten Tools. Dave Draggers Artikel zeigt es Ihnen wie man Hamachi benutzt, um genau das zu tun Erstellen Sie Ihr eigenes persönliches virtuelles privates Netzwerk mit Hamachi Weiterlesen .

"Es ist keine Freude, etwas Ungeteiltes zu besitzen." –Seneca, römischer Philosoph

Weiterführende Literatur:

- Funktionsweise der P2P-Dateifreigabe (Peer-to-Peer) Funktionsweise der P2P-Dateifreigabe (Peer-to-Peer)Sie fragen sich, was Peer-to-Peer-Dateifreigabe (P2P) ist und wie sie gestartet wurde? Wir erklären, was Sie wissen sollten. Weiterlesen

- 5 kostenlose browserbasierte P2P-Filesharing-Sites ohne Größenbeschränkungen 5 kostenlose browserbasierte P2P-Filesharing-Sites ohne Größenbeschränkungen Weiterlesen

- So finden Sie Dateien online, ohne P2P-Software verwenden zu müssen So finden Sie Dateien online, ohne P2P-Software verwenden zu müssenFinden Sie Musik, Filme und mehr ohne Peer-to-Peer-Software (p2p). Sie müssen nur wissen, wo Sie suchen müssen. Für die meisten Menschen ist Bittorrent der endgültige Weg, um weniger als legale Dateien auf ... Weiterlesen

- 5 beste Tipps, um zu verhindern, dass jemand Sie beim Herunterladen von Torrents beobachtet 5 beste Tipps, um zu verhindern, dass jemand Sie beim Herunterladen von Torrents beobachtet Weiterlesen

Leitfaden veröffentlicht: Mai 2010