Werbung

Es ist ein Dschungel da draußen. Von Trojanern über Würmer, Phisher bis hin zu Apothekern scheint das Internet voller Gefahren zu sein. Um sich selbst zu schützen, ist nicht nur die richtige Software erforderlich, sondern auch ein Verständnis dafür, auf welche Bedrohungen Sie achten müssen.

Hier kommt „HackerProof: Ihr Leitfaden zur PC-Sicherheit“ ins Spiel. Diese ausgezeichnete Anleitung, die Ihnen von Matt Smith von MakeUseOf zur Verfügung gestellt wurde, bietet eine objektive, detaillierte, aber leicht verständliche Anleitung zur PC-Sicherheit.

Am Ende dieses Handbuchs wissen Sie genau, was PC-Sicherheit bedeutet und, was noch wichtiger ist, was Sie tun müssen, um Ihren PC sicher zu halten.

Wissen ist Macht; bewaffne dich!

Inhaltsverzeichnis

§1 - Einführung in die PC-Sicherheit

§2 - Die Malware-Galerie

§3 - Unschuldige Zivilisationen: Die Sicherheit von BetriebssystemenDraht

§4 - Gute Sicherheitsgewohnheiten

§5 - Schutzmethoden

§6 - Auswahl der Sicherheitssoftware

§7 - Bereiten Sie sich auf das Schlimmste vor - und sichern Sie!

§8 - Wiederherstellung von Malware

§9 - Schlussfolgerung

1. Einführung in die PC-Sicherheit

1.1 Was ist PC-Sicherheit?

Die Begriffe "PC-Sicherheit" oder "Computersicherheit" sind im Extremfall vage. Sie sagen Ihnen sehr wenig, wie die meisten allgemeinen Begriffe.

Dies liegt daran, dass die PC-Sicherheit ein unglaublich vielfältiges Feld ist. Einerseits haben Sie professionelle und akademische Forscher, die sorgfältig versuchen, Sicherheitsprobleme auf einer Vielzahl von Geräten zu finden und zu beheben. Andererseits gibt es auch eine Gemeinschaft von erfinderischen Computer-Nerds, die technisch Amateure sind (im wahrsten Sinne des Wortes - Sie werden nicht bezahlt und von keiner anerkannten Institution oder Firma unterstützt. Sie sind jedoch hochqualifiziert und in der Lage, nützliche Beiträge zu leisten ihre eigenen.

Die PC-Sicherheit ist mit der Computersicherheit insgesamt verbunden, einschließlich Themen wie Netzwerksicherheit und Internet sicherheit 5 Möglichkeiten, die Sicherheit Ihrer Internetverbindung zu überprüfenIst Ihre Internetverbindung sicher? Folgendes müssen Sie wissen, um in jedem Netzwerk, mit dem Sie eine Verbindung herstellen, sicher zu sein. Weiterlesen . Die überwiegende Mehrheit der Bedrohungen, die Ihren Computer angreifen können, kann nur dank des Internets und in überleben In einigen Fällen hängt das Überleben einer Sicherheitsbedrohung direkt mit einer Sicherheitslücke in einem High-End-Server zusammen Hardware. Der durchschnittliche PC-Benutzer hat jedoch keine Kontrolle darüber.

Dies bedeutet, dass die PC-Sicherheit - definiert als Schutz Ihres PCs - eine Festungsmentalität aufweist. Es liegt in Ihrer Verantwortung, Ihre Festung vor allem zu schützen, was im Unbekannten jenseits ihrer Mauern existieren könnte. Diese Mentalität drückt sich in den Begriffen aus, die von Unternehmen verwendet werden, die Ihnen PC-Sicherheitssoftware verkaufen möchten. Wörter wie "Firewall Die drei besten kostenlosen Firewalls für Windows Weiterlesen "Blocker" und "Shield" sind in Anzeigen für PC-Sicherheitssoftware leicht zu finden.

Diese Worte sollen den Zweck der PC-Sicherheit verdeutlichen, dies ist jedoch nicht immer der Fall. Die Informationen, die von einem Unternehmen erhalten werden, das Sicherheitssoftware verkauft, sind wahrscheinlich auch zugunsten seines Produkts voreingenommen, was zu weiteren verwirrenden Problemen führt.

Dieses Handbuch bietet eine objektive, detaillierte, aber leicht verständliche Anleitung zur PC-Sicherheit. Am Ende dieses Handbuchs wissen Sie genau, was PC-Sicherheit bedeutet und, was noch wichtiger ist, was Sie tun müssen, um Ihren PC sicher zu halten.

1.2 Eine kurze Geschichte der Computerviren

Computerviren waren nicht immer eine große Bedrohung. Die frühesten Viren, die sich in den 1970er Jahren über die ersten Internet-Netzwerke verbreiteten (wie ARPANET Wer hat das Internet geschaffen? [Technologie erklärt] Weiterlesen ) waren relativ banale Programme, die manchmal nur eine Nachricht auf einem Computerterminal anzeigten.

Viren wurden erst Mitte und Ende der 1980er Jahre als ernsthafte Sicherheitsbedrohung wahrgenommen. In dieser Zeit gab es eine Reihe von Neuerungen auf dem Gebiet der Computerviren, wie beispielsweise des Brain-Virus, der allgemein als der erste IBM PC-kompatible Virus angesehen wird. Dieser Virus war in der Lage, den Bootsektor von MS-DOS-Computern zu infizieren, sie zu verlangsamen oder unbrauchbar zu machen.

Sobald die früheste Malware bekannt wurde, stieg die Anzahl der Viren schnell an, als versierte Nerds das sahen Gelegenheit, sich auf ein bisschen Online-Vandalismus einzulassen und ihren Kollegen ihr technisches Wissen zu beweisen. Die Aufmerksamkeit der Medien auf Viren wurde in den frühen 90er Jahren allgemein verbreitet, und der erste große Virusangst trat im Zusammenhang mit dem Michelangelo-Computervirus auf. Wie Hunderte von Computerviren danach löste Michelangelo eine Medienpanik aus und Millionen auf der ganzen Welt befürchteten, dass ihre Daten bald gelöscht würden. Diese Panik erwies sich als fehl am Platz, stellte jedoch Malware in den Medien in den Mittelpunkt, die noch nicht verblasst ist.

Die Verbreitung von Email Diagnostizieren Sie E-Mail-Server-Probleme mit kostenlosen Tools Weiterlesen Ende der neunziger Jahre schrieb das nächste Kapitel in Malware. Diese Standardform der Kommunikation war und ist eine beliebte Methode, mit der sich Malware reproduzieren kann. E-Mails sind einfach zu senden und angehängte Viren sind leicht zu verschleiern. Die Popularität von E-Mails fiel auch mit einem Trend zusammen, der sich in der Entwicklung der Malware als noch wichtiger erwies - dem Aufstieg der Personal Computer. Während Unternehmensnetzwerke in der Regel von einem Team von Personen besetzt sind, die für die Überwachung ihrer Sicherheit bezahlt werden, werden PCs von durchschnittlichen Personen verwendet, die keine Schulung auf diesem Gebiet haben.

Ohne den Aufstieg von PCs wären viele der Sicherheitsbedrohungen, die in den neuen Jahrtausenden aufkamen, nicht möglich. Würmer hätten weniger Ziele, Trojaner würden schnell erkannt und neue Bedrohungen wie Phishing wären sinnlos. Personal Computer bieten denjenigen, die schädliche Software schreiben möchten, ein Feld voller einfacher Ziele.

Der Schlüssel ist natürlich, sicherzustellen, dass Sie keiner von ihnen sind.

2. Die Malware-Galerie

2.1 Der traditionelle Virus oder Trojaner

Malware hat sich im Laufe der Geschichte durch Benutzerfehler verbreitet. Das heißt, der PC-Benutzer ergreift eine Aktion, um einen Virus in Aktion zu setzen. Das klassische Beispiel hierfür ist das Öffnen eines E-Mail-Anhangs. Der Virus, der als Bilddatei oder ein anderer gängiger Dateityp getarnt ist, wird aktiviert, sobald der Benutzer die Datei öffnet. Das Öffnen der Datei kann zu einem Fehler führen, oder die Datei wird wie gewohnt geöffnet, wodurch der Benutzer täuscht, nichts sei falsch. In jedem Fall erforderte der Virus die Aktion des Benutzers, um sich zu verbreiten. Die Reproduktion wird nicht aufgrund einer Sicherheitslücke im Code eines Programms ermöglicht, sondern durch Täuschung.

In den späten neunziger Jahren war diese Art von Malware, die allgemein als Virus bezeichnet wird, bei weitem die bedrohlichste. Die meisten Leute waren neu in der E-Mail und wussten nicht, dass das Öffnen eines Anhangs ihren Computer infizieren könnte. Der E-Mail-Service war weitaus weniger ausgefeilt: Es gab keine wirksamen Spam-Filter, die Viren enthalten konnten Spam-E-Mails aus dem Posteingang, und es gab keine wirksamen Antiviren-Lösungen, die E-Mails automatisch scannten Anhänge. In den letzten Jahren haben technologische Fortschritte an beiden Fronten es weniger effektiv gemacht, einen Virus über zu senden E-Mail, aber es gibt immer noch Millionen von Menschen, die keine Sicherheitssoftware haben und nichts dagegen haben, E-Mails zu öffnen Anhänge.

Da E-Mail-Viren mittlerweile eine (relativ) bekannte Bedrohung darstellen, ist das Virendesign kreativer geworden. Viren können sich jetzt in Dateitypen "verstecken", die die meisten Leute für sicher halten, wie z Excel-Tabellen So teilen Sie eine riesige CSV-Excel-Tabelle in separate Dateien aufEiner der Mängel von Microsoft Excel ist die begrenzte Größe einer Tabelle. Wenn Sie Ihre Excel-Datei verkleinern oder eine große CSV-Datei teilen müssen, lesen Sie weiter! Weiterlesen und PDF-Dateien. Es ist sogar möglich, dass ein Virus Ihren PC über Ihren Webbrowser infiziert, wenn Sie eine Webseite besuchen, die einen solchen Virus enthält.

Einige PC-Benutzer geben an, dass das Vermeiden eines Virus nur eine Frage des gesunden Menschenverstandes ist. Wenn Sie keine Dateien aus unbekannten Quellen herunterladen und keine E-Mail-Anhänge herunterladen, ist dies in Ordnung. Ich bin mit dieser Ansicht nicht einverstanden. Während viele Bedrohungen mit Vorsicht vermieden werden können, werden Viren mit neuen Fortpflanzungs- und Infektionsmethoden ständig weiterentwickelt.

2.2 Trojaner

Trojaner unterscheiden sich zwar von einem Virus in seiner Nutzlast, können jedoch PCs mit denselben oben aufgeführten Methoden infizieren. Während ein Virus versucht, schädlichen Code auf Ihrem PC auszuführen, versucht ein Trojaner, einem Dritten den Zugriff auf einige oder alle Funktionen Ihres Computers zu ermöglichen. Trojaner können Computer mit fast jeder Methode infizieren, die ein Virus verwenden kann. In der Tat werden sowohl Viren als auch Trojaner häufig als Malware zusammengefasst, da einige Sicherheitsbedrohungen Merkmale aufweisen, die sowohl mit einem Virus als auch mit einem Trojaner verbunden sind.

2.3 Würmer

Der Begriff „Wurm“ beschreibt eher eine Methode zur Virusinfektion und -reproduktion als die gelieferte Nutzlast. Diese Infektionsmethode ist jedoch einzigartig und gefährlich und verdient daher eine eigene Kategorie.

Ein Wurm ist Malware, die einen Computer infizieren kann, ohne dass der Benutzer etwas unternimmt (abgesehen davon, dass er seinen Computer einschaltet und eine Verbindung zum Internet herstellt). Im Gegensatz zu herkömmlicher Malware, die normalerweise versucht, sich in einer infizierten Datei zu verstecken, infizieren Würmer Computer durch Netzwerkschwachstellen.

Der stereotype Wurm verbreitet sich, indem er Kopien von sich selbst zufällig spammt I.P. Adressen So verwenden Sie eine gefälschte IP-Adresse und maskieren sich onlineManchmal müssen Sie Ihre IP-Adresse verstecken. Hier sind einige Möglichkeiten, Ihre IP-Adresse zu maskieren und sich online für Anonymität zu tarnen. Weiterlesen . Jede Kopie enthält Anweisungen zum Angriff auf eine bestimmte Netzwerkanfälligkeit. Wenn ein zufällig ausgewählter PC mit der Sicherheitsanfälligkeit gefunden wird, verwendet der Wurm die Netzwerkanfälligkeit, um Zugriff auf den PC zu erhalten und seine Nutzdaten bereitzustellen. Sobald dies auftritt, verwendet der Wurm den neu infizierten PC, um mehr zufällige I.P. Adressen, die den Prozess von vorne beginnen.

Exponentielles Wachstum ist hier der Schlüssel. Der im Januar 2003 veröffentlichte SQL Slammer-Wurm infizierte mit dieser Methode innerhalb von 10 Minuten nach seiner ersten Veröffentlichung ungefähr 75.000 Computer. (Quelle: Verdrahtet)

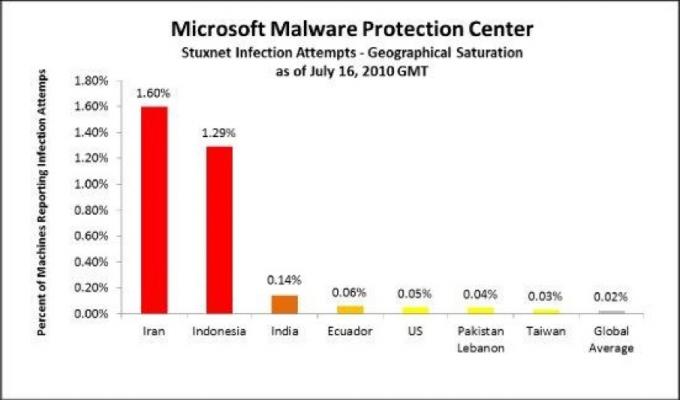

Wie bei vielen PC-Sicherheitsbedrohungen deckt der Begriff „Wurm“ jedoch eine Vielzahl von Malware-Bedrohungen ab. Einige Würmer verbreiten sich durch die Verwendung von Fehlern in der E-Mail-Sicherheit, um sich automatisch per E-Mail zu spammen, sobald sie ein System infizieren. Andere haben eine extrem gezielte Nutzlast. Es wurde festgestellt, dass Stuxnet, ein neuerer Computerwurm, Code enthält, von dem viele glaubten, dass er speziell für den Angriff auf das iranische Atomforschungsprogramm entwickelt wurde. (Quelle: Bruce Schneier)

Während dieser Wurm schätzungsweise Tausende von Computern infiziert hat, ist seine tatsächliche Nutzlast darauf ausgelegt Wirken Sie erst, wenn der Wurm auf einen bestimmten Netzwerktyp trifft - den Typ, den der Iran für Uran verwendet Produktion. Unabhängig davon, wer das Ziel war, bietet die Raffinesse von Stuxnet ein hervorragendes Beispiel dafür, wie ein sich automatisch reproduzierender Wurm Systeme infizieren kann, ohne dass seine Benutzer die geringste Ahnung haben.

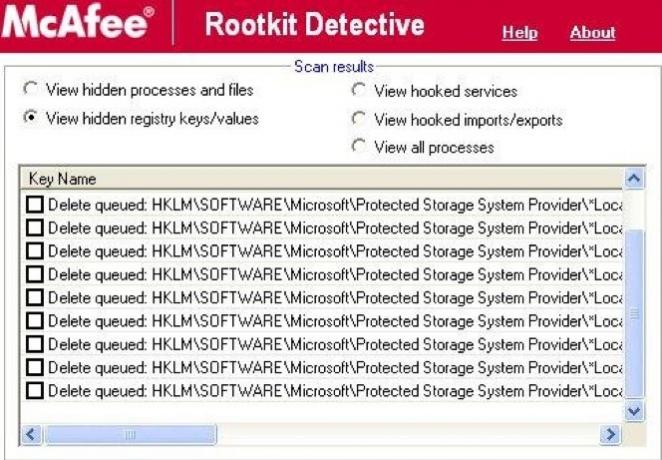

2.4 Rootkits

Rootkits sind eine besonders unangenehme Malware und können privilegierten Zugriff auf einen Computer erhalten und sich vor gängigen Antivirenscans verstecken. Der Begriff Rootkit wird hauptsächlich zur Beschreibung eines bestimmten Nutzlasttyps verwendet. Rootkits können Systeme infizieren und sich mit einer beliebigen Anzahl von Taktiken reproduzieren. Sie können wie Würmer funktionieren oder sich in scheinbar legitimen Dateien verstecken.

Sony befand sich beispielsweise in heißem Wasser, als Sicherheitsexperten entdeckten, dass einige von Sony vertriebene Musik-CDs mit einem ausgeliefert wurden Rootkit, das sich auf Windows-PCs Administratorzugriff gewähren, sich vor den meisten Virenscans verstecken und Daten an eine Fernbedienung übertragen konnte Ort. Dies war anscheinend Teil eines fehlgeleiteten Kopierschutzschemas.

In vielerlei Hinsicht versucht die Nutzlast eines Rootkits, die gleichen Ziele wie ein normaler Virus oder Trojaner zu erreichen. Die Nutzdaten versuchen möglicherweise, Dateien zu löschen oder zu beschädigen, oder sie versuchen möglicherweise, Ihre Tastenanschläge zu protokollieren, oder sie versuchen möglicherweise, Ihre Kennwörter zu finden und sie dann an Dritte zu übertragen. Dies sind alles Dinge, die ein Virus oder Trojaner versuchen könnte, aber Rootkits sind weitaus effektiver darin, sich während ihrer Arbeit zu tarnen. Rootkits untergraben das Betriebssystem tatsächlich und verwenden Sicherheitslücken im Betriebssystem, um sich als kritisch zu tarnen Systemdatei oder in schweren Fällen selbst in kritische Systemdateien schreiben, wodurch das Entfernen unmöglich wird, ohne den Betrieb zu beschädigen System. (Quelle: Verdrahtet)

Die gute Nachricht ist, dass Rootkits schwerer zu codieren sind als die meisten anderen Arten von Malware. Je tiefer ein Rootkit in das Betriebssystem eines PCs eintauchen möchte, desto schwieriger wird das Rootkit wird erstellt, da Fehler im Code des Rootkits einen Ziel-PC zum Absturz bringen oder Antivirenprogramme ändern können Software. Dies mag für den PC schlecht sein, aber es macht den Sinn zunichte, das Rootkit überhaupt zu verstecken.

2.5 Phishing und Pharming

Die Welt der Malware in den neunziger Jahren sieht im Vergleich zu heute urig aus. Damals wurde Malware oft von Hackern geschrieben, die ihre Talente zeigen und unter Gleichaltrigen Bekanntheit erlangen wollten. Der verursachte Schaden war schwerwiegend, beschränkte sich jedoch häufig auf die infizierten Computer. Moderne Malware ist jedoch oft nichts anderes als ein Werkzeug, das von Kriminellen verwendet wird, die persönliche Informationen stehlen möchten. Diese Informationen können dann verwendet werden, um Kreditkarten zu entführen, falsche Identifikationen zu erstellen und alle Arten von illegalen Aktivitäten auszuführen, die schwerwiegende Auswirkungen auf das Leben des Opfers haben können.

Phishing Erhalten Sie sofortige Benachrichtigungen über neue Computerviren und Phishing-E-Mails Weiterlesen und Pharming sind Techniken, die das kriminelle Element von PC-Sicherheitsbedrohungen am besten veranschaulichen. Diese Bedrohungen sind erheblich, greifen Ihren PC jedoch technisch überhaupt nicht an. Stattdessen verwenden sie Ihren PC, um Sie zu täuschen und wichtige Informationen zu stehlen.

Beide Begriffe sind eng miteinander verbunden. Pharming ist eine Technik, mit der eine Person auf eine gefälschte Website umgeleitet wird. Phishing ist der Vorgang, bei dem private Informationen gesammelt werden, indem man sich als vertrauenswürdige Einheit ausgibt. Die Techniken gehen oft Hand in Hand: Eine Pharming-Technik sendet eine Person an eine gefälschte Website, die dann verwendet wird, um private Informationen von der Person zu „fischen“.

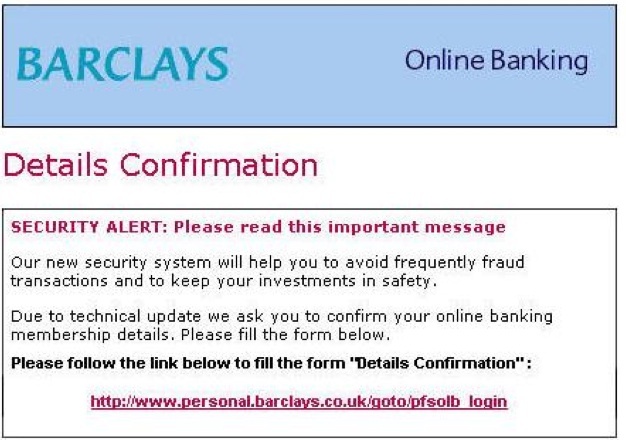

Das klassische Beispiel für diese Art von Angriff beginnt mit einer E-Mail, die anscheinend von Ihrer Bank gesendet wird. In der E-Mail wird angegeben, dass ein Verdacht auf eine Sicherheitsverletzung der Online-Server Ihrer Bank besteht und Sie Ihren Benutzernamen und Ihr Passwort ändern müssen. Sie erhalten einen Link zu der Website Ihrer Bank. Auf der Seite, die in Ihrem Browser geöffnet wurde, werden Sie aufgefordert, Ihren vorhandenen Benutzernamen und Ihr Kennwort zu bestätigen und anschließend einen neuen Benutzernamen und ein neues Kennwort einzugeben. Sie tun dies und die Website dankt Ihnen für Ihre Mitarbeit. Sie erkennen erst, dass etwas nicht stimmt, wenn Sie versuchen, sich am nächsten Tag auf der Website Ihrer Bank anzumelden, indem Sie dem Lesezeichen in Ihrem Browser folgen.

2.6 Malware - The Catch All

Obwohl die oben genannten Schurken allgemein als schwerwiegende Probleme mit bestimmten Merkmalen anerkannt sind, ist dies immer noch der Fall Es ist schwierig, Bedrohungen zu kategorisieren, da das Ökosystem der Sicherheitsbedrohungen vielfältig und ständig ist Ändern. Aus diesem Grund wird der Begriff Malware so häufig verwendet: Er ist der perfekte Sammelbegriff für alles, was versucht, Ihrem Computer Schaden zuzufügen oder Ihren Computer zu verwenden, um Ihnen Schaden zuzufügen.

Nachdem Sie einige der häufigsten Sicherheitsbedrohungen für PCs kennen, fragen Sie sich möglicherweise, was Sie dagegen tun können. Der beste Ausgangspunkt für diese Diskussion sind Betriebssysteme.

3. Unschuldige Zivilisationen: Die Sicherheit von Betriebssystemen

Das von Ihnen verwendete Betriebssystem hat erhebliche Auswirkungen auf die Malware-Bedrohungen, die Sie kennen müssen, und auf die Methoden, mit denen Sie ihnen entgegenwirken können. Malware ist in den meisten Fällen so programmiert, dass sie einen bestimmten Exploit in einem bestimmten Betriebssystem nutzt. Malware, die codiert wurde, um eine Netzwerkanfälligkeit in Windows auszunutzen, kann OS X-Computer nicht infizieren, da der Netzwerkcode sehr unterschiedlich ist. Ebenso hat ein Virus, der versucht, auf einem Windows XP-Computer gefundene Treiberdateien zu löschen, keine Auswirkungen auf einen Linux-Computer, da die Treiber völlig unterschiedlich sind.

Ich denke, es ist richtig zu sagen, dass das von Ihnen gewählte Betriebssystem einen größeren Einfluss auf die Gesamtsicherheit Ihres PCs hat als jede andere einzelne Variable. In diesem Sinne werfen wir einen kurzen Blick auf einige gängige Betriebssysteme und deren Umgang mit Sicherheit.

3.1 Windows XP

Windows XP wurde 2001 eingeführt und wurde schnell zum am meisten gefeierten Betriebssystem von Microsoft. Es wurde wegen seiner relativ einfachen Oberfläche geliebt, die Verbesserungen bot, aber den Benutzern von Windows 95, 98 und ME vertraut blieb. Es erwies sich auch für ein neues Windows-Betriebssystem als relativ schlank und kann weiterhin auf älteren Computern ausgeführt werden, die nicht mit neueren Windows-Betriebssystemen umgehen können.

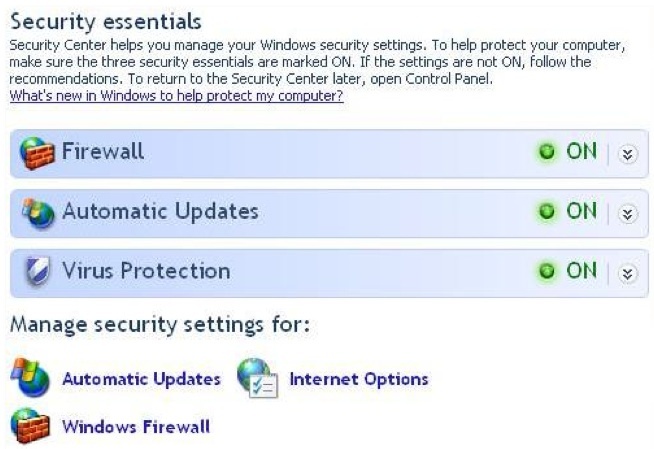

Zum Zeitpunkt der Veröffentlichung führte Windows XP einige bemerkenswerte Sicherheitsverbesserungen gegenüber früheren Windows-Betriebssystemen ein. Es wurden einige Sicherheitslücken geschlossen, die es einfach machten, mit Windows-Systemen zu arbeiten, indem leere Netzwerkkonten oder Zertifizierungsfehler verwendet wurden. Die Sicherheit von Windows XP wurde mit der Einführung des Windows-Sicherheitscenter in Windows XP Service Pack 2 erheblich erweitert Benutzer können leichter herausfinden, ob ihr Windows XP-Computer durch Anti-Malware-Software geschützt war und über die entsprechenden Sicherheitsupdates verfügte Eingerichtet.

Windows XP ist jedoch ein fast zehn Jahre altes Betriebssystem und wurde im Laufe der Jahre von Hackern unerbittlich angegriffen. Die Popularität von Windows XP macht es zu einer offensichtlichen Wahl für Malware, die so viele Computer wie möglich infizieren möchte. Darüber hinaus hat Windows XP einfach keinen Zugriff auf eine Reihe verbesserter Sicherheitsfunktionen, die in Windows 7 Standard sind.

Insgesamt ist Windows XP aus Sicherheitsgründen das derzeit schlechteste Betriebssystem. Es fehlen neue Sicherheitsfunktionen, es wird von den Codierern von Malware gut verstanden und es wird häufig angegriffen.

3.2 Windows 7

Das neueste Betriebssystem von Microsoft, Windows 7, ist eine Weiterentwicklung des stark kritisierten Windows Vista (die Informationen in diesem Abschnitt gelten hauptsächlich auch für Vista). Windows 7 ist nicht so einfach auszuführen wie Windows XP, bietet jedoch eine Vielzahl neuer Funktionen, einschließlich Sicherheitsfunktionen.

Beispielsweise ist die Benutzerkontensteuerung eine neue Funktion, die in Vista eingeführt und auch in Windows 7 enthalten ist. Als es ankam, wurde UAC in den Medien häufig verspottet - Apple machte sogar Werbung darüber. Dies ist ein merkwürdiger Schritt, da OS X über ähnliche Funktionen verfügt und die Benutzerkontensteuerung für die Sicherheit sehr wichtig ist. Es schützt Ihren PC, indem sichergestellt wird, dass Programme ohne Erlaubnis keine erhöhten Zugriffsrechte auf Ihr System erhalten. Vor der Benutzerkontensteuerung konnte Malware dies problemlos tun, ohne dass der Benutzer dies jemals wusste.

Microsoft hat außerdem Verbesserungen vorgenommen, die die Fähigkeit von Window, Benutzern wichtige Sicherheitsinformationen zu übermitteln, weiter verfeinern. Das Sicherheitscenter wird jetzt als Windows-Aktionscenter bezeichnet und kann wichtige Updates besser als je zuvor automatisch abrufen und Benutzer benachrichtigen, wenn Maßnahmen ergriffen werden müssen. Dies ist von entscheidender Bedeutung, da bekannte Sicherheits-Exploits, die nicht gepatcht sind, unabhängig vom von Ihnen bevorzugten Betriebssystem eine Haftung darstellen.

Windows 7 profitiert auch von einer Einstellung zur Sicherheit, die weitaus vernünftiger ist als die Einstellung, die Microsoft bei der Erstellung von Windows XP hatte. Dies wird deutlich, wenn Sie die Anzahl der Sicherheits-Exploits vergleichen, die Microsoft im ersten Jahr der Veröffentlichung von XP patchen musste, mit dem ersten Jahr der Veröffentlichung von Vista. In Windows XP wurden 65 Sicherheitslücken behoben, während in Windows Vista nur 36 Sicherheitslücken behoben wurden.

Leider ist Windows 7 aufgrund seiner Beliebtheit weiterhin stark von Malware betroffen. Windows ist immer noch das Betriebssystem, das von den meisten Menschen auf der Welt verwendet wird. Daher ist es sinnvoll, Malware als Ziel zu verwenden. Aus diesem Grund sind Windows 7-Benutzer immer noch zahlreichen Sicherheitsbedrohungen ausgesetzt.

3.3 Mac OS X.

Mac OS X fühlt sich immer noch modern an, ist aber im Kern ein ziemlich altes Betriebssystem. Die erste Version wurde 2001 veröffentlicht und ist damit genauso alt wie Windows XP. Apple verfolgt bei Updates jedoch einen ganz anderen Ansatz als Microsoft. Während sich die Leute bei Redmond normalerweise auf große Releases konzentrieren und alle fünf oder fünf neue Betriebssysteme herausbringen Durchschnittlich sechs Jahre lang hatte die Apple-Crew OS X seit der Einführung des Betriebssystems acht Mal aktualisiert Veröffentlichung.

Diese Versionen enthalten normalerweise einige Sicherheitsupdates, und Apple hat sich den Ruf erarbeitet, Sicherheit zu bieten, die weit über die von Windows hinausgeht. Dieser Ruf fällt jedoch bei näherer Betrachtung tendenziell auseinander. Es gibt Malware für OS X, und Apple muss Sicherheitslücken mit etwa der gleichen Häufigkeit wie Microsoft beheben. In einem Bericht eines Sicherheitsunternehmens namens Secunia aus dem Jahr 2004 wurde festgestellt, dass Mac OS X im Vorjahr 36 unterlag Sicherheitslücken, nur zehn weniger als Windows XP - jedoch könnte ein höherer Prozentsatz der OS X-Sicherheitslücken über die ausgenutzt werden Internet. (Quelle: TechWorld)

In jüngerer Zeit war Apple gezwungen, eine Reihe wichtiger Sicherheitspatches zu veröffentlichen, von denen der jüngste 134 Sicherheitslücken behebt. (Quelle: FierceCIO).

Dies bedeutet nicht, dass Mac OS X nicht sicher ist. Ein Vorteil, der sich aus dem UNIX-Erbe von OS X ergibt, ist die Notwendigkeit, sich als "root" anzumelden, um Änderungen an wichtigen Dateien und Einstellungen vorzunehmen (die Benutzerkontensteuerung von Windows ist im Wesentlichen ein Versuch, dies zu emulieren). Eine unglückliche Anzahl von Benutzern scheint jedoch zu glauben, dass OS X aufgrund seiner relativen Dunkelheit immun gegen Sicherheitsbedrohungen ist. Obwohl dies ein gewisses Maß an Wahrheit ist, gibt es Sicherheitsbedrohungen für OS X-Computer, die genauso schädlich sein können wie diejenigen, die auf Windows abzielen. Die Sicherheit von Mac OS X wird auch durch eine geringe Auswahl an Sicherheitssuiten beeinträchtigt.

3.4 Linux

Die meisten PC-Besitzer werden niemals einen Computer unter Linux verwenden. Trotzdem ist Linux jetzt zugänglicher als je zuvor. Kostenlose Linux-Varianten, wie Ubuntu 6 Möglichkeiten, den GNOME-Desktop zu beschleunigenGNOME ist die Desktop-Oberfläche, die Sie auf den meisten Linux-Distributionen erhalten. Möchten Sie die Dinge beschleunigen? Diese Verbesserungen verbessern Ihr GNOME-Erlebnis. Weiterlesen und Jolicloud Jolicloud: Das Betriebssystem Download für Netbook, nach dem Sie gesucht haben Weiterlesen bieten eine grafische Benutzeroberfläche, die robust ist und die grundlegenden Funktionen bietet, die Sie von einem PC erwarten, z. B. die Möglichkeit, Ihre E-Mails zu lesen und im Internet zu surfen.

Linux erfordert wie OS X, dass sich Benutzer bei einem Root-Konto anmelden, um Änderungen an wichtigen Dateien und Einstellungen vorzunehmen. Linux profitiert auch stark von der Sicherheit durch Unbekanntheit. Die Linux-Benutzerbasis ist klein, und um die Situation für Malware zu verschlimmern, hält sich die Benutzerbasis nicht an eine bestimmte Linux-Variante. Obwohl der zugrunde liegende Code häufig derselbe ist, gibt es geringfügige Änderungen an verschiedenen Linux-Varianten - und viele fortgeschrittene Linux-Benutzer gehen so weit, Code in ihren eigenen benutzerdefinierten Funktionen zu codieren. Dies macht es schwierig und auch sinnlos, Linux-Benutzer in Massen anzugreifen. Wenn Sie Kreditkartennummern sammeln möchten, ist die Ausrichtung auf Linux nicht der richtige Weg.

Die Nischenbeschaffenheit von Desktop-Linux macht es schwierig, über seine Sicherheit zu sprechen. Sicherheitslücken bestehen tatsächlich auf Linux-Systemen, und diese Schwachstellen werden nicht immer so schnell behoben wie Schwachstellen unter Windows. (Quelle: EWeek) Linux-Betriebssysteme sind jedoch weniger häufig von Sicherheitsbedrohungen betroffen, und die Bedrohungen sind häufig weniger schwerwiegend.

3.5 Eine Zusammenfassung - Welches ist das Beste?

Insgesamt sind Mac OS X und Linux Windows deutlich überlegen, wenn die Sicherheit an der Häufigkeit gemessen wird, mit der Benutzer von Sicherheitsbedrohungen betroffen sind. Dies bedeutet nicht, dass Microsoft am Steuer schläft. Es ist einfach die Realität unserer Welt. Windows ist bei weitem das beliebteste Betriebssystem. Daher wird Malware normalerweise für Windows-PCs codiert.

Auf der anderen Seite haben Windows-Computer Zugriff auf überlegene Antivirensuiten, und das Windows Action Center in Windows 7 verfügt über keinen Peer. Dies bedeutet, dass Windows-Benutzer wahrscheinlich eher auf ein Sicherheitsproblem aufmerksam werden, wenn es auftritt, aber es ist unmöglich, dies zu quantifizieren.

Unabhängig von den Gründen ist es jedoch unmöglich, sich der Tatsache zu entziehen, dass Windows-Benutzer mit größerer Wahrscheinlichkeit von Malware betroffen sind als Benutzer von OS X oder Linux.

4. Gute Sicherheitsgewohnheiten

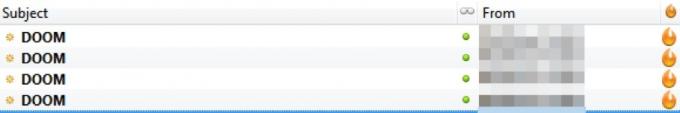

4.1 Vermeiden des E-Mail-Posteingangs von Doom

Ah, E-Mail. Es war einmal die primäre Reproduktionsmethode für die meisten Malware. Ein Virus wurde an eine E-Mail angehängt, als cooles Programm oder Dokument getarnt und dann auf fröhliche Weise gesendet. Öffnen Sie die E-Mail und - bam! - Sie sind infiziert.

Zu dieser Zeit schien diese Art der Täuschung der Höhepunkt des Betrugs zu sein. Heutzutage scheinen solche einfachen Mittel zur Reproduktion und Infektion von Malware kurios zu sein - es wäre schön zu gehen Zurück in eine Welt, in der das Vermeiden von E-Mail-Anhängen Ihren Computer vor den meisten geschützt hat Bedrohungen.

Spam-Filter und automatischer Virenschutz haben es Malware erheblich erschwert, sich effektiv per E-Mail zu verbreiten Die meisten Benutzer wissen jetzt besser, als einen Anhang aus einer unbekannten Quelle zu öffnen (und wenn Sie es nicht besser wussten - jetzt Sie machen!)

Malware wurde jedoch durch die Verwendung automatisierter Reproduktionsmethoden kompensiert, die die Malware-E-Mail als vertrauenswürdig tarnen. Beispielsweise kann Malware, die den Computer Ihrer Eltern infiziert, Ihnen dann eine E-Mail mit dem Header senden "Fotos von einem letzten Urlaub." Wenn Ihre Eltern nicht im Urlaub wären, würden Sie wahrscheinlich den Trick verstehen. Manchmal machen jedoch alle Eltern Urlaub - und wenn Ihre gerade von einer internationalen Reise zurückgekommen sind, können Sie den Anhang öffnen.

Als Faustregel gilt: Wenn der Anhang etwas ist, von dem Sie noch nicht wussten, dass er an Sie gesendet werden soll, bestätigen Sie dies mit dem Absender, bevor Sie ihn öffnen. Alternativ können Sie die Datei mit der gewünschten Anti-Malware-Anwendung scannen. Seien Sie jedoch gewarnt, dass keine Sicherheitssoftware jede Sicherheitsbedrohung erkennen kann.

Obwohl Malware immer ein Problem darstellt, ist Phishing zweifellos die Bedrohung, die derzeit am schwierigsten und am schwersten zu erkennen ist. Seien Sie immer vorsichtig bei unerwarteten E-Mails, die angeblich von Ihrer Bank, Ihrem Arbeitgeber oder einer anderen Institution stammen. Keine legitime Institution wird Sie jemals auffordern, Ihren Benutzernamen und Ihr Passwort einzugeben, indem Sie einen Link per E-Mail erhalten!

In der Tat ist es eine gute Idee, niemals direkt einen Link zu öffnen, der angeblich von einer Institution an Sie gesendet wurde. Wenn Ihre Bank Sie beispielsweise kontaktiert, um Ihnen Ihren monatlichen elektronischen Kontoauszug zu geben, sollten Sie auf diese Informationen zugreifen können, indem Sie auf die Hauptseite der Bank gehen und sich dann bei Ihrem Konto anmelden.

4.2 Vorsicht beim sicheren Surfen

Das Surfen im Internet war schon immer mit einigen Sicherheitsbedrohungen verbunden, die viele Benutzer vergessen. Wie bei E-Mails wird häufig davon ausgegangen, dass Sie perfekt geschützt sind, wenn Sie einfach vermeiden, Dateien aus unbekannten Quellen zu öffnen. Es ist natürlich eine sehr gute Idee, bei den heruntergeladenen Dateien gewissenhaft vorzugehen. Dies allein reicht jedoch nicht aus, um Ihren PC ordnungsgemäß zu schützen.

Die meisten Sicherheits-Exploits, über die Sie sich Sorgen machen müssen, bestehen aufgrund eines Sicherheitsproblems mit Ihrem Webbrowser oder einem wichtigen Plugin wie Java oder Adobe Flash. Produkte wie Flash machen es Webentwicklern sehr einfach, interaktive Web-Erlebnisse zu erstellen weit über das hinaus, was sonst erreicht werden kann, aber die zusätzliche Komplexität führt tendenziell zu Sicherheit Löcher. Java Top 5 Websites für Java-Anwendungsbeispiele Weiterlesen , Flash, Shockwave, ActiveX und andere Webentwicklungstools wurden immer wieder gepatcht, nachdem Sicherheitslücken gefunden wurden. Diese Fehler sind auch kein Grund zum Lachen - einige von ihnen ermöglichen es einem Angriff, die volle Kontrolle über einen PC zu übernehmen, indem einfach eine Person mit dem Schadcode auf die Website gelockt wird.

(Quelle: ESecurityPlanet)

Schädliche Websites werden selten oben in den Google-Suchergebnissen gefunden. Diese Websites verbreiten sich normalerweise über Spam-E-Mails, zufällige Sofortnachrichten und soziale Medien. Vor diesem Hintergrund kann jedoch sogar eine vertrauenswürdige Website manchmal zu einer Sicherheitsbedrohung werden. Malware kann auch Webserver infizieren. In einigen Fällen kann dies dazu führen, dass eine Website Malware ohne Wissen des Eigentümers verbreitet.

Ihre beste Verteidigung gegen alle böswilligen Bedrohungen besteht darin, sicherzustellen, dass Ihr Webbrowser und die zugehörigen Plugins auf dem neuesten Stand sind - eine Angelegenheit, über die wir später in diesem Kapitel mehr diskutieren werden.

4.3 Links überprüfen - führen sie dahin, wo Sie denken?

Es ist ratsam, vorsichtig mit E-Mails und Sofortnachrichten umzugehen, aber eine einfache No-Click-Richtlinie ist bei Links nicht immer praktikabel. In der Tat gibt es einige Social-Networking-Sites - wie Twitter Die 6 besten Tools zum Planen von Twitter-Updates Weiterlesen - die stark von Links abhängig sind. Ohne Links wäre Twitter meist sinnlos.

Dies bringt Benutzer in eine prekäre Lage. Einerseits kann eine Social-Networking-Site wie Twitter viel Spaß machen und es einfacher machen, Freunde im Auge zu behalten, mit denen Sie sonst möglicherweise den Kontakt verlieren. Auf der anderen Seite kann die Verwendung der Website für soziale Netzwerke ein zusätzliches Risiko für Sie darstellen. Um die Sache noch schlimmer zu machen, werden Links mithilfe winziger URLs geteilt, die Sie zur eigentlichen Webseite weiterleiten.

Glücklicherweise können Sie den wahren Standort eines Weblinks leicht ermitteln, indem Sie eine Website verwenden, die die Schleier für Sie aufhebt, bevor Sie tatsächlich auf den Link klicken. Ich benutze gerne TrueURL Mit ein paar Google-Suchanfragen können Sie jedoch ähnliche Websites verschiedener Typen finden.

4.4 Aktualisieren Ihrer Software - Der wichtigste Schritt

Die meisten Sicherheitsbedrohungen gedeihen aufgrund von Sicherheitslücken in Software, die ausgenutzt werden können. Wenn Sie Vorsicht walten lassen, halten Sie Ihren PC von potenziell gefährlichen Situationen fern. Dies bedeutet, dass Malware weniger Chancen hat, Ihren PC zu infizieren. Aber das ist nur die halbe Miete. Die andere Hälfte ergreift Maßnahmen, die sicherstellen, dass Ihr PC auch dann nicht gefährdet wird, wenn Sie ihn einer Sicherheitsbedrohung aussetzen. Wie machst Du das? Stellen Sie sicher, dass die Software Ihres Computers auf dem neuesten Stand ist.

Stellen Sie sich vor, Sie verlassen Ihr Haus, um zur Arbeit zu gehen. Normalerweise schließen Sie Ihre Tür ab, wenn Sie gehen. Es kann jedoch vorkommen, dass Sie gelegentlich vergessen, Ihre Tür zu verschließen, sodass jemand einfach in Ihr Haus eintreten und dessen Sicherheit verletzen kann. Niemand vergisst, seine Tür absichtlich zu verschließen, aber es passiert trotzdem. Es ist ein Fehler.

Softwareprogrammierer machen auch Fehler. Sobald der Fehler jedoch erkannt wird, wird er häufig behoben, genauso wie Sie sich umdrehen und nach Hause zurückkehren können, wenn Sie sich daran erinnern, dass Sie Ihre Tür nicht verschlossen haben. Wenn Sie Ihre Software jedoch nicht auf dem neuesten Stand halten möchten, möchten Sie sich nicht umdrehen und Ihre Tür abschließen. Möglicherweise können Sie Ihr Risiko verringern, indem Sie Wertsachen in einen Safe legen, die Vorhänge geschlossen halten und ein großes Schild mit der Aufschrift „BEWARE OF DOG“ auf Ihrem Rasen anbringen. Es bleibt jedoch die Tatsache, dass Ihre Tür unverschlossen ist - und da Sie sie nicht verschlossen haben, kann jeder direkt eintreten.

Hoffentlich zeigt dies, warum es wichtig ist, die Software auf dem neuesten Stand zu halten. Meiner Meinung nach ist die Aktualisierung der Software die wichtigste Sicherheitsgewohnheit, die eine Person pflegen kann. Es ist immer möglich, dass Sie zu den wenigen Pechvögeln gehören, die von einer Sicherheitslücke betroffen sind, bevor diese bekannt wird und behoben wird. Die meisten Unternehmen reagieren heutzutage jedoch schnell auf Sicherheitsprobleme, sodass die Aktualisierung Ihrer Software Ihre Sicherheit erheblich erhöht.

4.5 Verwenden Sie den Virenschutz

In gewisser Weise könnte dieser Tipp selbstverständlich sein. Dennoch habe ich viele Male mit anderen Geeks gesprochen, die sich meiner Meinung nach für Anti-Malware-Anwendungen zu cool fanden. Sie sind nur Betrug, argumentierten sie - Sie erhalten keine Malware, wenn Sie nichts Dummes tun.

In diesem Leitfaden habe ich bisher diskutiert, warum diese Annahme falsch ist. Die Wahrheit ist, dass der Schutz vor Malware nicht so einfach ist, wie E-Mail-Anhänge zu vermeiden und vorsichtig mit den von Ihnen besuchten Websites umzugehen. Umfassende PC-Sicherheit erfordert einen umfassenden Ansatz - und dazu gehören auch Anti-Malware-Suites, Firewalls und andere Programme. Die verfügbare Sicherheitssoftware ist so vielfältig wie die Bedrohungen, vor denen sie schützen. Schauen wir uns also an, was verfügbar ist.

5. Schutzmethoden

5.1 Anti-Malware-Software

In Kapitel 2 haben wir uns die verschiedenen Arten von Malware angesehen, die Ihren Computer infizieren könnten. Von diesen Bedrohungen sind die ersten drei diejenigen, die speziell für das Abfangen und Schützen von Anti-Malware-Software entwickelt wurden.

Es gibt zahlreiche Anti-Malware-Produkte auf dem Markt - zu viele, um sie hier aufzulisten. Diese Programme haben jedoch einen gemeinsamen Zweck. Sie sind vorhanden, um Malware zu erkennen und dann zu entfernen, die möglicherweise Ihren Computer infiziert hat.

Sie versuchen auch, den Schaden zu begrenzen, den Malware verursachen kann, indem sie infizierte Dateien in dem Moment unter Quarantäne stellen, in dem sie entdeckt werden.

Die meisten Anti-Malware-Programme gehen dies auf verschiedene Arten an. Die erste und älteste Methode ist die Signaturerkennung. Diese Form der Erkennung umfasst das Scannen einer Datei und das Suchen nach Code, von dem bekannt ist, dass er von bestimmter Malware verwendet wird. Diese Erkennungsmethode ist zuverlässig, kann jedoch keine brandneuen Bedrohungen bewältigen. Eine Signatur kann erst erkannt werden, nachdem sie der Datenbank bekannter Bedrohungen der Anti-Malware-Software hinzugefügt wurde. Eine Bedrohung wird normalerweise erst bekannt, wenn sie bereits veröffentlicht wurde.

Der sogenannte Echtzeitschutz ist auch eine beliebte Methode, um Malware auf frischer Tat abzufangen. Diese Form des Schutzes basiert nicht auf Signaturen, sondern überwacht das Verhalten von Software, die auf Ihrem PC ausgeführt wird. Wenn sich ein bestimmtes Programm merkwürdig verhält - wenn es nach Berechtigungen fragt, sollte dies nicht der Fall sein oder versucht werden, Änderungen vorzunehmen bei ungewöhnlichen Dateien - dies wird bemerkt und es werden Maßnahmen ergriffen, um zu verhindern, dass das Programm in Ihrem Dateisystem Aufruhr verursacht. Verschiedene Unternehmen implementieren den Echtzeitschutz auf unterschiedliche Weise, aber das Ziel, Malware auf frischer Tat zu erkennen, ist dasselbe.

Eine andere, neuere Form der Erkennung, die in einigen Produkten wie Panda Cloud Antivirus und Norton Internet Security 2010 eingeführt wurde, ist der Cloud-Schutz. Diese Methode konzentriert sich auf die Ursprünge von Malware, z. B. bestimmte Dateien und Links. Wenn jemand, der die Anti-Malware-Software verwendet, eine Datei öffnet und von einem Virus infiziert ist, wird dieser Dateiname als Bedrohung aufgezeichnet und diese Informationen werden verfügbar gemacht. Ziel ist es, zu verhindern, dass Benutzer Dateien öffnen oder Links folgen, die eine Sicherheitsbedrohung enthalten können.

Sobald eine Bedrohung erkannt wurde, wird sie normalerweise unter Quarantäne gestellt, um sicherzustellen, dass sich die Bedrohung nicht ausbreiten kann. Sie können dann versuchen, die Bedrohung zu entfernen. Anti-Malware-Software ist häufig nicht in der Lage, jede erkannte Bedrohung zu entfernen. Ihre Sicherheit ist jedoch normalerweise intakt, solange sich die Bedrohung in Quarantäne befindet.

Die meisten Beschwerden gegen Anti-Malware-Software betreffen neue Bedrohungen. Anti-Malware-Software ist ein bekanntes Element und kann durch neue Malware umgangen werden. Aus diesem Grund wird Anti-Malware-Software extrem häufig aktualisiert - ständig werden neue Bedrohungen entdeckt. Dies bedeutet jedoch nicht, dass Anti-Malware-Software nutzlos ist. Die Anzahl der bekannten Bedrohungen übertrifft die Anzahl der unbekannten Bedrohungen bei weitem.

Sie müssen jedoch vorsichtig mit der Software sein, die Sie kaufen oder herunterladen. Es scheint eine große Lücke zwischen den effektivsten und den am wenigsten wirksamen Produkten zu geben, und die Innovationsrate ist hoch. Zum Beispiel war Norton noch vor wenigen Jahren schrecklich, aber die Norton 2010-Produkte waren ausgezeichnet. Aktuelle Informationen und Bewertungen zu Anti-Malware-Software finden Sie unter AV-Comparatives (av-comparative.org), einer gemeinnützigen Organisation, die sich dem objektiven Testen von PC-Sicherheitsprodukten widmet.

5.2 Firewalls

Eine erhebliche Anzahl der schwerwiegendsten PC-Sicherheitsbedrohungen ist auf eine aktive Internetverbindung angewiesen, um funktionieren zu können. Die Beschädigung Ihrer Festplatte ist ein großes Problem, aber Sie können sich davor schützen, indem Sie ein Backup erstellen. Wenn es jemandem jedoch gelingt, Ihre Kreditkartennummer oder andere vertrauliche persönliche Informationen zu erhalten, kann der Schaden weit über Ihren PC hinausgehen. Dies kann nur passieren, wenn auf Ihrem PC installierte Malware Ihre Informationen einem Dritten zur Verfügung stellt. Diese Daten werden üblicherweise auf einfachste Weise übertragen - über das Internet.

Es ist Aufgabe einer Firewall, dies zu verhindern. Die Firewall ist eine Software auf Ihrem PC, die die Daten überwacht, die an und von Ihrem Computer gesendet werden. Es kann bestimmte Informationen selektiv blockieren oder (normalerweise) Ihre Internetverbindung vollständig beenden, wodurch der Informationsfluss vollständig unterbrochen wird.

Firewalls sind ein wichtiger Bestandteil der Internetsicherheit. In der Tat so wichtig, dass Windows standardmäßig mit einer Firewall geliefert wird. Ohne eine Firewall kann Malware Daten frei an Dritte übertragen, und Malware, die dies tut reproduziert sich durch Senden von Kopien an zufällige I.P. Adressen erhalten mit größerer Wahrscheinlichkeit Zugriff auf Ihre PC.

Da Windows-Computer jetzt mit einer Firewall geliefert werden, müssen Sie nicht unbedingt eine Firewall eines Drittanbieters erwerben. Es gibt auch viele kostenlose Optionen - nicht nur für Windows, sondern auch für OS X- und Linux-Betriebssysteme. Vor diesem Hintergrund enthalten Produkte, die als Internet Security Suites bekannt sind, normalerweise eine Firewall als Teil des Pakets.

Es wird dringend empfohlen, eine Firewall auf Ihrem PC installiert zu lassen. Eine Firewall kann häufig den durch Malware verursachten Schaden begrenzen, selbst wenn Anti-Malware-Software eine Bedrohung nicht erkennt oder stoppt.

5.3 Rootkit-Killer

Anti-Malware-Software soll Rootkits wie jede andere Malware-Bedrohung erkennen und unter Quarantäne stellen. Die Art der Rootkits macht es einem allgemeinen Anti-Malware-Programm jedoch oft sehr schwer, ein Rootkit zu erkennen. Selbst wenn die Bedrohung erkannt wird, kann ein Anti-Malware-Programm sie möglicherweise nicht entfernen, wenn das Rootkit vorhanden ist hat sich in kritische Systemdateien eingebettet, um der Erkennung und Verhinderung zu entgehen Entfernung.

Hier kommen engagierte Rootkit-Killer ins Spiel. Diese Programme wurden speziell entwickelt, um ein Rootkit zu finden und dann zu entfernen, selbst wenn das Rootkit in kritischen Systemdateien aufgelöst ist. Das vielleicht bekannteste Programm dieser Art ist MalwareBytes Anti-Malware, das populär wurde Vor einigen Jahren, als die Bedrohung durch diese Angriffsmethode kurzzeitig in die technischen Nachrichtenspalten überging das Netz. Seit dieser Zeit ist MalwareBytes ein allgemeineres Anti-Malware-Programm.

Es gibt auch zahlreiche Rootkit-Killer, die zum Entfernen eines bestimmten Rootkits entwickelt wurden. Dies ist manchmal aufgrund der Komplexität einiger Rootkits erforderlich, die sich in Systemdateien verstecken, die nicht geändert werden können, ohne ein Betriebssystem zu beschädigen. Programme, die zur Bekämpfung eines bestimmten Rootkits entwickelt wurden, tun dies normalerweise, indem sie Dateien in einen Standardzustand zurückversetzen oder Code, von dem bekannt ist, dass er zum Rootkit gehört, sorgfältig löschen.

Auch diese Lösungen sind jedoch nicht immer erfolgreich. Einige IT-Experten nähern sich Rootkits mit einer Scorched-Earth-Richtlinie. Sobald ein System infiziert ist, ziehen sie es vor, das Laufwerk einfach neu zu formatieren und das Betriebssystem neu zu installieren. Dies ist keine schlechte Idee und ein weiterer Grund, warum Sie immer eine Sicherungskopie Ihrer Dateien erstellen sollten. Das Neuformatieren Ihrer Festplatte und die Neuinstallation Ihres Betriebssystems ist manchmal schneller und einfacher als der Versuch, ein Rootkit zu entfernen.

5.4 Netzwerküberwachung

Ein... haben Heimnetzwerk Stellen Sie mit DynDNS von überall aus eine Verbindung zu Ihren Heim-PCs her Weiterlesen kann unglaublich nützlich sein. Es kann verwendet werden, um Dateien blitzschnell zwischen Computern zu übertragen und einen Internetzugang für eine Reihe von Nicht-PC-Geräten wie Spielekonsolen und Blu-Ray-Playern bereitzustellen.

Netzwerke können auch anfällig für Eindringlinge sein, jedoch eine PC-Sicherheitsbedrohung, die sich sowohl auf Malware als auch auf Hacking bezieht. Drahtlose Netzwerke sind besonders anfällig, da ein drahtloses Netzwerk per Definition Daten über die Funkwellen in alle Richtungen überträgt. Wenn diese Daten verschlüsselt sind, ist das Lesen für die Benutzer schwieriger - aber das Knacken der Verschlüsselung ist nicht unmöglich.

Wenn Sie Ihr Netzwerk im Auge behalten, können Sie sicherstellen, dass keine fremden Geräte mit dem Netzwerk verbunden sind. Normalerweise können Sie dies tun, indem Sie sich die ansehen MAC-Adressen Überprüfen Sie, ob Ihr drahtloses Netzwerk mit AirSnare sicher ist Weiterlesen die mit Ihrem Router verbunden sind und diese mit den MAC-Adressen der Geräte vergleichen, die Sie besitzen (eine MAC-Adresse wird normalerweise auf den Körper eines Geräts gedruckt). Es ist jedoch möglich, eine MAC-Adresse zu fälschen, und die meisten Router bieten kein detailliertes Protokoll der Geräte, die in der Vergangenheit eine Verbindung zu Ihrem Netzwerk hergestellt haben.

Einige Internet Security Suites korrigieren dies mit einer Netzwerküberwachungssoftware, die Ihr Netzwerk zuordnen und Informationen zu jedem erkannten Gerät bereitstellen kann. und legen Sie diese Daten auf einer Netzwerkkarte an, die Ihnen genau zeigt, welche Geräte mit Ihrem Netzwerk verbunden sind und über welche Mittel sie verbunden sind. Netzwerküberwachungssoftware kann in der Regel auch den Zugriff auf neue Geräte einschränken, falls diese erkannt werden, oder den Zugriff auf Geräte, die üblicherweise mit Ihrem Netzwerk verbunden sind.

Nicht jeder braucht diese Art von Schutz. Kabelgebundene Heimnetzwerke müssen selten davon Gebrauch machen, und Benutzer, die nur einen Computer besitzen, benötigen ihn auch nicht (ein Computer stellt kein Netzwerk her). Benutzer mit drahtlosen Netzwerken oder großen kabelgebundenen Netzwerken werden diese Software wahrscheinlich hilfreich finden.

5.5 Phishing-Schutz

Wie in Kapitel 2 erwähnt, ist Phishing eine der neuesten und schwerwiegendsten Sicherheitsbedrohungen für PC-Benutzer. Im Gegensatz zu den meisten früheren Bedrohungen zielt Phishing nicht auf Ihren PC ab. Es zielt auf Sie ab - Ihr Computer ist einfach das Werkzeug, mit dem Sie ein Verbrechen gegen Sie begehen.

Phishing funktioniert so gut, weil die Qualität der von Phishern verwendeten Täuschung oft ausgezeichnet ist. Gute Phishing-Betrüger können ein gefälschtes Online-Banking-Portal erstellen, das mit dem identisch ist, das Sie normalerweise beim Besuch der Website Ihrer Bank verwenden. Wenn Sie nicht genau aufpassen, können Sie Ihre persönlichen Daten ohne nachzudenken eingeben. Seien wir ehrlich - wir haben alle freie Tage. Ein Ausrutscher, nachdem Sie von einem langen Arbeitstag nach Hause gekommen sind, kann zu allen Arten von Chaos führen.

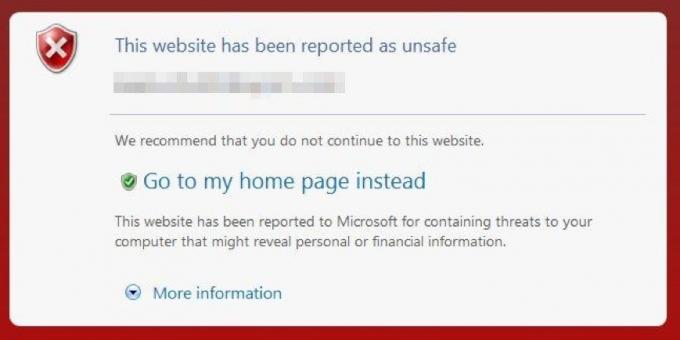

Die Täuschung ist niemals perfekt. Phisher können möglicherweise authentisch aussehende E-Mails und Websites erstellen, sie können jedoch keine E-Mails von Ihrer Bank senden oder dieselbe URL wie die Website verwenden, die sie imitieren. Für das menschliche Auge kann es schwierig sein, eine gefälschte E-Mail-Adresse oder URL von einer echten zu unterscheiden. Software kann diese Unterscheidung jedoch so schnell wie möglich vornehmen.

Der Phishing-Schutz ist ein relativ neues Gebiet, aber die meisten Internet-Sicherheitssuiten enthalten jetzt Anti-Phishing-Software. Die Nützlichkeit dieser Funktion hängt normalerweise vom technischen Know-how des Benutzers ab. Seien Sie ehrlich - wenn Ihnen jemand eine gefälschte URL der Website Ihrer Bank senden würde, indem er nur ein Zeichen ändert, würden Sie sie dann fangen? Wissen Sie, warum einige Websites mit Dingen wie .php enden und warum das wichtig ist? Kennen Sie den Unterschied zwischen http und https?

Wenn die Antwort auf diese Fragen "Nein" lautet, sollten Sie kostenlose Anti-Phishing-Software herunterladen oder eine Internet Security Suite mit einer Anti-Phishing-Funktion kaufen. Lesen Sie zuerst eine Rezension der Software. Da diese Art des Schutzes neu ist, bleibt viel Raum für Innovationen - und auch Raum für Fehler.

6. Sicherheitssoftware auswählen

6.1 Welche Produkte bieten welchen Schutz?

Im vorigen Kapitel haben wir die wichtigsten Schutzformen erörtert. Zu wissen, was Sie brauchen, ist eine Sache - es zu finden ist eine andere. Das Marketing rund um die PC-Sicherheit ist Teil des Grundes, warum das Feld für den Laien so schwer zu verstehen sein kann. Unternehmen nennen dieselben Funktionen häufig unterschiedliche Namen.

Die grundlegendste Form von PC-Sicherheitssoftware, die allgemein verkauft wird, ist als Antivirus bekannt. Antivirenprodukte werden normalerweise mit einer Kombination aus dem Wort Antivirus und dem Markennamen des Unternehmens vermarktet. Norton Antivirus, McAfee Antivirus, AVG Antivirus usw. Antivirenprogramme entsprechen normalerweise der in diesem Handbuch festgelegten Definition von Anti-Malware. Viren, Trojaner, Rootkits und andere Bedrohungen sind gezielt betroffen. Die meisten Antivirenprodukte enthalten keine Firewall, und Funktionen wie Netzwerküberwachung und Phishing-Schutz sind normalerweise ebenfalls nicht enthalten.

Der nächste Schritt ist die Internet Security Suite. Wie bei Antivirensoftware werden Internet Security Suites normalerweise mit dem Begriff Internet Security neben dem Markennamen des Unternehmens verkauft. Internet-Sicherheitssuiten enthalten normalerweise eine Firewall und einen Anti-Phishing-Schutz (der manchmal stattdessen als Identitätsschutz oder Identitätssicherheit bezeichnet wird). Einige enthalten auch a Netzwerkmonitor Top 3 Tools für die Analyse und Diagnose tragbarer Netzwerke Weiterlesen . Internet Security Suites können Anti-Malware-Funktionen hinzufügen, über die das grundlegende Antivirenprodukt nicht verfügt, z. B. einen automatischen Virenscan für alle Dateien, die Sie per E-Mail oder Instant Messenger erhalten.

Die letzte Schutzstufe hat viele Namen. Trend Micro verwendet den Begriff Maximale Sicherheit, während Symantec sein Produkt Norton 360 nennt. Wenn dem Internet-Sicherheitsprodukt eines Unternehmens Anti-Phishing-Funktionen oder ein Netzwerkmonitor fehlten, fügt das Produkt der dritten Ebene dies normalerweise hinzu. Diese Produkte bieten normalerweise auch erweiterte Sicherungsfunktionen, um den Schaden durch einen Virus zu minimieren, der Ihr Betriebssystem angreift.

Also was solltest du kaufen? Es ist schwierig, ein endgültiges Urteil zu fällen, da die Merkmale dieser Produkte von Unternehmen zu Unternehmen unterschiedlich sind. Allerdings wird der durchschnittliche Benutzer wahrscheinlich am besten von der Internet Security Suite bedient. Wenn Sie sich nicht sicher sind, welche Produktmerkmale ein bestimmtes Unternehmen aufweist, überprüfen Sie unbedingt dessen Website. In der Regel finden Sie eine Tabelle, in der die Funktionen aufgeführt sind, die jedes Produkt bietet und nicht.

6.2 Kostenlos vs. Bezahlte Sicherheit

Natürlich gibt es einige Debatten über die Notwendigkeit, überhaupt eine Antivirenlösung zu kaufen. Antivirensoftware ist relativ kostengünstig, insbesondere wenn Sie auf einen Verkauf warten. Es ist nicht ungewöhnlich, dass Bürogeschäfte Kopien von Antivirensoftware buchstäblich verschenken - manchmal mit einem Mail-in-Rabatt und manchmal ohne. Selbst wenn Sie eine kostenlose Kopie eines PC-Sicherheitsprogramms erwerben, müssen Sie eine jährliche Abonnementgebühr zahlen. Diese Gebühr entspricht normalerweise dem UVP des Produkts im Einzelhandel.

40 US-Dollar pro Jahr zu zahlen ist nicht viel, aber andererseits sind es 40 US-Dollar, die Sie möglicherweise nicht bezahlen müssen. Es gibt kostenlose Antivirenlösungen und Firewalls, die recht gut funktionieren. Zum Beispiel Avast! Free Antivirus wurde in einer Reihe von AV-Comparatives-Zusammenfassungen getestet. Während das kostenlose Antivirenprogramm nie an erster Stelle stand, war es mit kostenpflichtigen Antivirenlösungen konkurrenzfähig. In einem On-Demand-Antivirentest wurden weniger Malware-Beispiele als Antivirensoftware von Symantec, Trend Micro, Kaspersky und anderen bekannten PC-Sicherheitsunternehmen übersehen. (Quelle: AV-Vergleiche)

Kostenlose Firewalls Die drei besten kostenlosen Firewalls für Windows Weiterlesen sind ebenfalls erhältlich. Die Zone Alarm-Firewall ist seit langem beliebt, und obwohl sie im Laufe der Zeit ihren Vorsprung verloren hat, ist sie immer noch eine gute Option. Andere Optionen sind von Unternehmen wie PC Tools, Comodo und anderen erhältlich. Phishing-Schutz und Netzwerküberwachungsoptionen sind ebenfalls kostenlos verfügbar.

Es ist möglich, Ihren PC kostenlos angemessen zu schützen, und der Vorteil davon liegt auf der Hand: Sie haben mehr Geld für andere Dinge. Das Zusammensetzen von kostenlosen Antiviren-, Firewall- und Netzwerküberwachungslösungen ist jedoch nicht jedermanns Sache. Kostenlose Sicherheitssoftware ist auch oft etwas weniger umfassend als kostenpflichtige Optionen - in der Tat manchmal eine absichtliche Designentscheidung, da einige Unternehmen, die kostenlose Optionen anbieten, auch kostenpflichtige anbieten Upgrades. Avast! Free Antivirus kann beispielsweise Viren erkennen und entfernen, die Pro-Version bietet jedoch einen besseren Schutz vor Webbedrohungen.

6.3 Die ideale kostenlose Internet Security Suite

Die Überprüfung der breiten Palette kostenpflichtiger PC-Sicherheitsoptionen geht über den Rahmen dieses Handbuchs hinaus. Wie bereits erwähnt, wird den Lesern dringend empfohlen, sich bei AV-Comparatives nach den neuesten Informationen zur Wirksamkeit von Anti-Malware umzusehen. PCMag.com und CNET sind zwei weitere Websites, die regelmäßig nützliche Überprüfungen von Sicherheitssoftware bereitstellen.

Informationen über kostenlose Sicherheitssoftware können jedoch etwas schwieriger zu bekommen sein, und der niedrige Preis für kostenlose Software wirkt sich auf die allgemeine Qualität der verfügbaren Optionen aus. Es gibt einige kostenlose Optionen, die ich niemandem empfehlen würde. Sie müssen auch vorsichtig mit Optionen sein, die über Google und andere Suchmaschinen gefunden werden, da dies nicht immer legitime Programme sind. Wir sind alle auf Popup-Anzeigen gestoßen, in denen "Stop! Wir haben 5 Viren auf Ihrem Computer entdeckt!!! ” Die Software, für die diese Anzeigen werben, ist normalerweise Malware, die als Sicherheitssoftware getarnt ist.

Zur Vereinfachung habe ich drei kostenlose Programme entwickelt, mit denen Sie Ihren PC vor einer Vielzahl von Bedrohungen schützen können.

Avast! Kostenlose Antivirus- oder Microsoft Security Essentials

Es gibt mehrere kompetente kostenlose Antivirenprogramme, aber Avast! Free Antivirus hat die Nase vorn. Dieses Programm wurde von AV-Comparatives getestet. Es erhielt im neuesten On-Demand-Test ein Advanced + -Rating und im neuesten Proactive-Test ein Advanced-Rating. Diese Bewertungen wären für ein kostenpflichtiges Programm nicht schlecht und eignen sich hervorragend für Software, die kostenlos verfügbar ist. Avast! Free Antivirus ist auch relativ intuitiv, sodass Sie nicht viel Zeit damit verbringen müssen, sich mit dem Programm vertraut zu machen.

Avast schneidet bei Tests von Sicherheitssoftware sehr gut ab, es könnte jedoch einige Verbesserungen an der Benutzeroberfläche geben. Microsoft Security Essentials ist eine gute Wahl, wenn Sie etwas wünschen, das sich intuitiver anfühlt. Es ist bei AV-Vergleichstests nicht so hoch wie Avast, erhielt jedoch eine erweiterte Bewertung, die es mit vielen kostenpflichtigen Antivirenlösungen gleichsetzt.

ZoneAlarm Free Firewall

ZoneAlarm war vor ungefähr einem Jahrzehnt eine große Sache, als das Programm zum ersten Mal debütierte. Zu diesem Zeitpunkt waren die meisten Benutzer nicht mit der Bedeutung einer Firewall oder deren Notwendigkeit vertraut. Seitdem sind viele konkurrierende kostenlose Firewalls gekommen und gegangen, aber ZoneAlarm bleibt eine der beliebtesten. Es ist eine starke, leicht verständliche Firewall. Der angebotene ausgehende Schutz ist besonders wichtig. Dadurch wird verhindert, dass Malware Informationen an Dritte sendet, wenn diese Ihren Computer infizieren. ZoneAlarm enthält auch eine Anti-Phishing-Symbolleiste.

BitDefender Anti-Phishing

Wenn Ihnen die in ZoneAlarm enthaltene Anti-Phishing-Symbolleiste nicht gefällt, können Sie die Option von BitDefender ausprobieren. Diese Symbolleiste für Internet Explorer und Firefox bietet Echtzeitschutz vor Websites, die möglicherweise versuchen, Ihre persönlichen Daten zu fälschen. Es bietet auch Schutz vor Links, die über MSN- oder Yahoo-Instant Messenger gesendet werden.

7. Bereiten Sie sich auf das Schlimmste vor - und sichern Sie!

7.1 Die Bedeutung von Backups

Die Implementierung einer umfassenden PC-Sicherheit schützt Sie vor den meisten Bedrohungen. Die meisten Malware- und anderen Sicherheitsbedrohungen nutzen einen bestimmten Angriffsweg aus. Sobald Sie dies wissen, können Sie Gegenmaßnahmen ergreifen. Doch auch die beste Verteidigung ist nicht undurchdringlich. Es ist möglich, dass Sie aus irgendeinem Grund von besonders cleveren Hackern angegriffen werden, die Ihre Sicherheit umgehen und Ihrem PC Schaden zufügen können. Oder Sie werden von einem Zero-Day-Angriff getroffen, einer Sicherheitsbedrohung, die sich mithilfe eines zuvor unbekannten Exploits, der nicht gepatcht wurde, schnell ausbreitet.

In jedem Fall ist es wichtig, eine Sicherungskopie Ihrer kritischen Informationen zu erstellen. Ein Backup ist eine Kopie wichtiger Daten, die an einem separaten digitalen oder physischen Ort abgelegt werden. Das Kopieren von Familienfotos auf die sekundäre Festplatte Ihres Computers ist eine Möglichkeit, Daten zu sichern. Platzieren Sie diese Fotos auf einem CD-ROM Mounten Sie CD- oder DVD-Image-Dateien virtuell mit einer tragbaren App Weiterlesen Das Speichern dieser CD in einem Bankschließfach ist auch ein Beispiel für das Sichern von Daten.

Diese beiden Beispiele sind polare Gegensätze. Einer ist extrem einfach, aber auch nicht sehr sicher, während der andere sehr sicher, aber unpraktisch ist. Zwischen diesen beiden Extremen sind viele Optionen zu prüfen.

7.2 Sicherungsoptionen

Das Sichern von Daten ist im Kern nichts anderes als das Erstellen einer Kopie der Daten und das Platzieren an einer anderen Stelle als dem ursprünglichen Speicherort. Das einfache Ablegen von Dateien in einem Ordner auf einer sekundären internen Festplatte ist der einfachste Weg, um Daten zu sichern. Dies ist jedoch nicht sehr sicher. Malware kann das sekundäre Laufwerk leicht infizieren und dort Dateien beschädigen, wenn es dafür programmiert ist. Diese Methode schützt Ihre Dateien auch nicht vor dem Zugriff über einen Trojaner.

Wenn es um den Schutz vor Viren geht, ist die Isolierung von Ihrem PC wichtig. Je isolierter Ihr Backup von Ihrem PC ist, desto geringer ist die Wahrscheinlichkeit, dass Malware auf das Backup zugreifen und es beschädigen kann. In diesem Sinne gibt es einige Sicherungsoptionen, die sich von den anderen abheben.

Externe Festplatten

Ein externe Festplatte 4 Dinge, die Sie beim Kauf einer neuen Festplatte wissen müssen Weiterlesen oder ein USB-Stick (wenn die Größe der zu sichernden Dateien klein genug ist) ist eine einfache Möglichkeit, ein Backup zu erstellen, solange die externe Festplatte nicht aktiv mit einem PC verbunden ist. Externe Festplatten bieten schnelle Übertragungsgeschwindigkeiten, reduzieren den Zeitaufwand für die Datenübertragung und können große Informationsmengen speichern. Viele externe Festplatten sind jetzt groß genug, um alle Daten auf einer internen Festplatte zu replizieren, wodurch die Wiederherstellung so einfach wie möglich wird.

Das Hauptproblem bei einer externen Festplatte ist das Plug-and-Play. Durch das sofortige Anschließen eines externen Laufwerks an einen Computer wird eine Verbindung hergestellt, über die Malware auf das Laufwerk übertragen werden kann. Wenn Sie ein externes Laufwerk für Ihre Sicherung verwenden, sollten Sie vor dem Anschließen einen Malware-Scan auf Ihrem PC ausführen.

Optische Formate

Obwohl CD- und DVD-ROMs heute als altmodische Methode zur Datensicherung angesehen werden, bleiben sie eine der sichersten Sicherungsoptionen. Wenn Sie eine Festplatte schreibgeschützt erstellen, kann in Zukunft niemand mehr zusätzliche Daten auf die Festplatte schreiben, wodurch verhindert wird, dass Malware ohne Ihr Wissen auf die Festplatte gelangt. Natürlich müssen Sie jedes Mal, wenn Sie ein Backup erstellen, eine neue Disc erstellen, aber CD / DVD-ROM kann in den meisten Elektronikgeschäften in 100er-Packs für 20 US-Dollar gekauft werden.

Die Speicherkapazität ist die Einschränkung dieser Auswahl. Eine Standard-CD kann etwa 650 Megabyte Daten speichern, während eine DVD fast 5 Gigabyte erreicht. Blu-Ray, das neueste gängige Format, kann bis zu 50 Gigabyte auf einer Dual-Layer-Disc speichern, einzelne BD-R DL-Discs kosten jedoch zwischen 10 und 20 US-Dollar.

Online-Backup

In den letzten Jahren sind eine Reihe von Online-Backup-Diensten wie Carbonite und Mozy erschienen. Sogar Online-Synchronisierungsdienste wie Dropbox können für Online-Backups verwendet werden. Diese Dienste bieten einen sicheren externen Standort für die Datenspeicherung. Dies bietet ein hohes Maß an Datensicherheit, da die Wahrscheinlichkeit gering ist, dass diese Informationen automatisch von einer Malware-Infektion angegriffen werden.

Auf der anderen Seite sind Online-Sicherungsdienste anfällig für Angriffe über a Keylogger Wie man Keylogger Spyware betrügt Weiterlesen oder Trojaner. Jeder, der Ihren Benutzernamen und Ihr Passwort entdeckt, kann auf Ihre Daten zugreifen. Nahezu alle Online-Sicherungsdienste können gelöschte Daten für einen begrenzten Zeitraum wiederherstellen. Daher ist es unwahrscheinlich, dass jemand Ihre Dateien dauerhaft zerstören kann. Möglicherweise können sie jedoch Ihre Dateien abrufen und lesen.

Die Kosten für Online-Backups können sich im Laufe der Zeit summieren. Die Backup-Pläne von Carbonite () kosten 54,95 USD pro Jahr, während Dropbox 10 USD pro Monat für nur 50 Gigabyte Speicher berechnet.

Persönlich empfehle ich eine zweiteilige Strategie, die eine externe Festplatte ODER einen Online-Sicherungsdienst mit DVD-ROMs kombiniert. Die DVD-ROMs müssen nicht alle Ihre Informationen enthalten - nur die Dinge, die Sie sich wirklich nicht leisten konnten, wie Geschäftsunterlagen. Wenn Sie eine Festplatte in Betracht ziehen, lesen Sie unseren Artikel zu Makeuseof.com 4 Dinge, die Sie beim Kauf einer neuen Festplatte wissen müssen 4 Dinge, die Sie beim Kauf einer neuen Festplatte wissen müssen Weiterlesen .

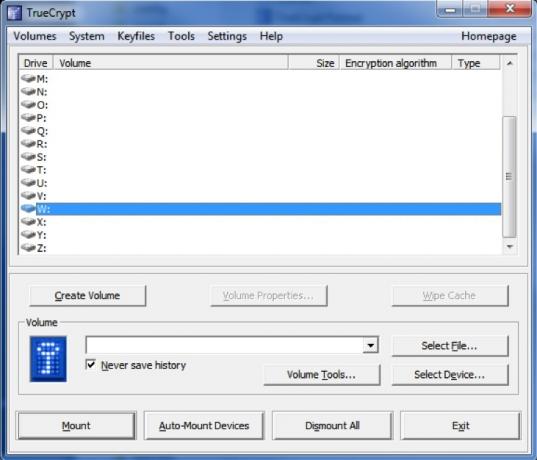

7.3 Dateien mit Verschlüsselung sichern

Ein weiterer Schutz, der zum Sichern und Schützen von Daten verwendet werden kann, ist die Verschlüsselung. Bei der Verschlüsselung wird eine Datei mithilfe eines bestimmten Algorithmus verschlüsselt. Nach dem Verschlüsseln ist die Datei nur dann lesbar, wenn sie durch Eingabe des richtigen Kennworts entschlüsselt wird. Verschlüsselte Dateien können gelöscht, aber nicht gelesen werden. In den meisten Fällen sind sie auch dann sicher, wenn sie von Ihrem PC auf den PC eines Drittanbieters übertragen werden.

Verschlüsselung Fünf Online-Verschlüsselungstools zum Schutz Ihrer Privatsphäre Weiterlesen kann Ihre Informationen vor einem Malware-Angriff schützen oder nicht. Viele Malware-Angriffe, die die Dateien auf einem PC beschädigen, greifen Dateien bestimmter Formate an. Malware ersetzt möglicherweise den Inhalt aller Word-Dokumente durch den Satz "Sie wurden gehackt !!!" beispielsweise. Wenn die Dateien verschlüsselt sind, ist diese Art der Änderung nicht möglich. Andererseits verhindert die Verschlüsselung nicht, dass die Dateien vollständig gelöscht werden.

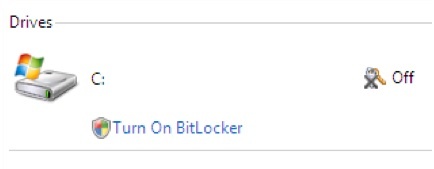

Wenn eine externe Festplatte eine Sicherung gegen Datenverlust ist, ist die Verschlüsselung eine Sicherung gegen Datendiebstahl. Es ist auch nicht besonders schwer zu implementieren. Windows 7 Ultimate verfügt über eine integrierte Verschlüsselungsfunktion namens BitLocker. Jeder kann TrueCrypt herunterladen und installieren (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ So erstellen Sie verschlüsselte Ordner, die andere mit Truecrypt 7 nicht anzeigen können Weiterlesen ), ein extrem starkes Freeware-Verschlüsselungsprogramm.

Nicht jeder muss seine Dateien verschlüsseln. Meine Großmutter zum Beispiel macht auf ihrem PC nichts anderes als Solitaire zu spielen und E-Mails zu senden, sodass sie keine Verschlüsselung benötigt. Die Verschlüsselung wird Benutzern empfohlen, die vertrauliche Daten über einen längeren Zeitraum auf ihrem PC speichern. Zum Beispiel wäre es eine gute Idee, frühere Steuerunterlagen zu verschlüsseln, wenn Sie Kopien davon auf Ihrem PC aufbewahren. Die Informationen in diesen Dateien wären für einen Identitätsdieb sehr hilfreich.

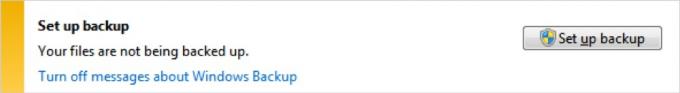

7.4 Wie oft sollte ich sichern?

Der erste Schritt besteht darin, etwas zu kaufen, das für ein Backup verwendet werden kann. Der zweite Schritt ist das Sichern von Daten. Es ist üblich, dass Benutzer dies einmal tun und dann vergessen, es jemals wieder zu tun. Infolgedessen sind die Daten, die sie nach einem Malware-Angriff wiederherstellen, nicht mehr relevant und es geht viel verloren.

Die Häufigkeit, mit der Sie sichern sollten, hängt stark davon ab, wie Sie Ihren PC verwenden. Ein Familien-PC, der nicht zum Speichern wichtiger Dateien verwendet wird und selten vertrauliche Informationen enthält, kann mit einem monatlichen Zeitplan auskommen. Ein Home-Office-PC, der regelmäßig zur Verarbeitung von Kundeninformationen verwendet wird, würde dagegen von einer wöchentlichen oder sogar täglichen Sicherung profitieren.

Wenn Sie dem zuvor empfohlenen zweistufigen Ansatz folgen, sollten einfache Sicherungen nicht schwierig sein. Die meisten externen Festplatten und Online-Sicherungsdienste enthalten einfache Anweisungen zum Sichern von Informationen, die den Sicherungsprozess schnell und problemlos durchführen sollen. Wenn Sie eine dieser Sicherungslösungen gekauft haben, empfehle ich, wöchentlich bis monatlich Sicherungen durchzuführen.

Vergessen Sie jedoch nicht, ein optisches Backup für Ihre wichtigsten Daten zu verwenden. Dies kann seltener vorkommen - beispielsweise einmal im Monat oder weniger. Tatsächlich muss ein Familiencomputer diese Art der Sicherung möglicherweise nur jährlich durchführen. Ich finde, dass die Nachsteuersaison normalerweise am besten ist, da Familien die Buchhaltung des Vorjahres oft abschließen, sobald die Steuern fertig sind.

Denken Sie daran - ein veraltetes Backup ist ein nutzloses Backup. Die hier empfohlenen Zeitpläne sind allgemein. Verwenden Sie Ihr bestes Urteilsvermögen und überlegen Sie, was passieren würde, wenn Sie den Zugriff auf Ihre Dateien verlieren würden. Wenn Sie eine neue Datei gespeichert haben, die Sie einfach nicht verlieren können, ist es Zeit, ein Backup zu erstellen. Viele Universitätsstudenten werden meine Gedanken dazu teilen. Nichts ist schlimmer, als die durch einen Malware-Angriff verlorene Arbeit wiederholen zu müssen.

8. Wiederherstellung von Malware

Malware passiert. Wenn Sie mit der Sicherheit Ihres PCs vertraut sind und ein wenig Glück haben, müssen Sie sich nie mit Malware auseinandersetzen, die Ihren PC übernimmt oder Ihre Dateien beschädigt. Wenn Sie jedoch durch Malware geschädigt wurden, tut die gesamte Prävention der Welt wenig. Es ist an der Zeit, stattdessen in den Wiederherstellungsmodus zu wechseln und nach dem Durcheinander der Malware aufzuräumen.

8.1 Ihren PC zurückfordern

Die Nutzdaten eines Malware-Angriffs können erheblich variieren. Einige Malware versucht einfach, a zu installieren Bloatware Revo Uninstaller wird Ihre Bloatware jagen Weiterlesen Programmieren oder ändern Sie einige Systemeinstellungen, während andere Formen von Malware einen PC völlig unbrauchbar machen. Der Grad des Schadens wird natürlich die Reaktion bestimmen.

Wenn Sie den Verdacht haben oder wissen, dass Sie von Malware betroffen sind, Ihr PC jedoch weiterhin funktioniert, können Sie versuchen, die Malware mithilfe von Anti-Malware-Software zu entfernen. Malware versucht häufig, die Installation von Programmen zu blockieren, die sie möglicherweise entfernen. Dies ist jedoch einen Versuch wert. Malware ist wie die PC-Sicherheit nicht perfekt. Selbst wenn es auf Versuche, es zu entfernen, reagieren soll, reagiert es möglicherweise nicht angemessen oder ist möglicherweise nicht in der Lage, mit kürzlich aktualisierter Anti-Malware-Software umzugehen.

Sie können auch versuchen, die Malware manuell zu entfernen. Dies war früher sehr effektiv, wird jedoch mit zunehmender Komplexität der Malware immer schwieriger. Dazu müssen Sie zunächst herausfinden, wo sich die Malware tatsächlich befindet. Anti-Malware-Software kann Sie möglicherweise darauf hinweisen, oder Sie können den Speicherort finden, indem Sie die auf Ihrem PC ausgeführten Programme mit einem Task-Manager-Dienstprogramm untersuchen. Wenn Sie den Täter gefunden haben, löschen Sie ihn. In einigen Fällen ist dies möglicherweise problemlos möglich. In den meisten Situationen müssen Sie Ihr System jedoch in einem Diagnosemodus starten, z Windows-abgesicherter Modus So starten Sie im abgesicherten Windows-Modus und seine VerwendungDas Windows-Betriebssystem ist eine komplexe Struktur, die viele Prozesse hostet. Beim Hinzufügen und Entfernen von Hardware und Software können Probleme oder Konflikte auftreten, die in einigen Fällen sehr ... Weiterlesen . Selbst dann ist das manuelle Löschen oft schwierig oder unmöglich.

Wenn der Schaden durch den Malware-Angriff schwerwiegender ist, ist ein Ansatz mit verbrannter Erde oft die beste Antwort. Formatieren Sie die Festplatte neu, installieren Sie Ihr Betriebssystem neu und ersetzen Sie Ihre Dateien aus Ihrer Sicherung. Dies kann ein oder zwei Stunden Ihrer Zeit in Anspruch nehmen und ist offensichtlich ein Schmerz im Hintern. Trotzdem ist diese Wiederherstellungsmethode oft schneller als der Versuch, alles zu suchen und zu löschen, was infiziert ist. Es ist zweifellos auch sicherer. Selbst wenn Sie glauben, dass es Ihnen gelungen ist, eine Malware-Infektion zu entfernen, können Sie nicht sicher sein, dass Sie dies getan haben. Für Malware ist es allzu einfach, sich in kritischen Systemdateien zu verstecken oder sich als unschuldige ausführbare Datei zu tarnen.

8.2 Schutz Ihrer Identität

Natürlich greifen einige der in diesem Handbuch beschriebenen Sicherheitsbedrohungen Ihren PC überhaupt nicht an. Phishing-Angriffe können erheblichen Schaden anrichten, ohne dass Ihre Elektronik beschädigt wird und Malware-Angriffe auftreten Wenn Sie die Krallen erfolgreich in Ihren PC einhaken, erhöht sich die Wahrscheinlichkeit, dass eine unbekannte Partei Ihre persönliche Person erhält, erheblich Information.

Wenn Sie jemals feststellen, dass Ihr Computer erfolgreich mit Malware infiziert wurde, sollten Sie schnell alle Ihre Kennwörter von einem zweiten Computer zurücksetzen. Dies umfasst Bankportale, E-Mail-Konten, Websites für soziale Netzwerke usw. Es ist für Malware nicht schwierig, diese Art von Daten zu protokollieren, während Sie sie eingeben, und Sie sollten nicht unterschätzen, was eine Person mit diesen Konten tun kann. Der Verlust der Kontrolle über ein Social-Media-Konto kann beispielsweise Ihre persönlichen Beziehungen beschädigen oder Freunde und Familie gefährden, da Ihr Konto möglicherweise zur Verbreitung der Malware verwendet wird.

Nachdem dies abgeschlossen ist, besteht der nächste Schritt darin, einen Kreditbetrugsalarm auszulösen. Die drei großen Kreditagenturen Equifax, Experian und Transunion können Ihre Kreditauskunft mit einem Sicherheitsalarm versehen oder einfrieren. Dieser Schritt verhindert, dass andere Personen Ihre Kreditauskunft erhalten, wodurch die meisten Versuche, Kredit über Ihren Namen zu erhalten, gestoppt werden. Es ist auch ratsam, mit der Abteilung für Betrugsprävention über alle Kreditkarten zu sprechen, die Sie zuvor online verwendet haben. Viele Kreditkartenunternehmen bieten einen ähnlichen Service an, der die Verwendung Ihrer Karte für einen begrenzten Zeitraum verhindert. Wenden Sie sich an Ihre Bank, wenn Ihre Debitkarte betroffen ist.

Wenden Sie sich abschließend an die Sozialversicherungsbehörde, wenn Sie der Meinung sind, dass Ihre SSN möglicherweise kompromittiert wurde. Bitte beachten Sie, dass diese Beispiele für mein Wohnsitzland, die USA, gelten. Leser aus anderen Ländern müssen sich an die Organisationen ihres Landes wenden.

Wenn Identitätsdiebstahl auftritt, müssen Sie so schnell wie möglich handeln. Wenden Sie sich an das entsprechende Unternehmen oder die entsprechende Bank, und wenden Sie sich an die Betrugsprävention. Lassen Sie sie wissen, dass nicht autorisierte Aktivitäten stattgefunden haben, und fordern Sie unbedingt eine schriftliche Kopie der Korrespondenz an. Sie möchten keinen Betrugsschutz erhalten, da die erste Person, mit der Sie gesprochen haben, vergessen hat, Ihr Gespräch zu protokollieren.

Es ist auch wichtig, einen Polizeibericht einzureichen, wenn Identitätsdiebstahl auftritt. Es ist unwahrscheinlich, dass die Polizei in der Lage ist, den Täter zu fangen oder es sogar zu versuchen, aber die Einreichung eines Polizeiberichts erleichtert es, die betrügerischen Anschuldigungen von Ihrer Kreditauskunft oder Karte zu entfernen. Obwohl die meisten Polizeibehörden für die Einreichung eines Polizeiberichts empfänglich sind, finden Sie manchmal einen, der dies nicht für wichtig hält. Wenden Sie sich in diesem Fall an eine andere Strafverfolgungsbehörde in Ihrer Nähe. Wenn Sie beispielsweise mit der Stadtpolizei Kontakt aufgenommen haben, wenden Sie sich stattdessen an die Kreispolizei.

8.3 Verhindern zukünftiger Probleme

Sobald Sie die Malware gelöscht oder Ihr Betriebssystem neu installiert haben und Ihre Due Diligence in durchgeführt haben Im Hinblick auf die Sicherung Ihrer persönlichen Daten müssen Sie im nächsten Schritt sicherstellen, dass Sie sich dem Problem nicht stellen müssen nochmal.

In der Regel handelt es sich hierbei lediglich um die Identifizierung von Bereichen, in denen die Sicherheit Ihres PCs möglicherweise verbessert und behoben werden könnte. Hoffentlich hat Ihnen dieses Handbuch eine gute Vorstellung davon gegeben, was Sie zum Schutz Ihres PCs benötigen. Hier ist eine kurze Checkliste, die Sie daran erinnert.

1. Installieren Sie Anti-Malware-Software

2. Installieren Sie eine Firewall

3. Installieren Sie die Anti-Phishing-Software

4. Installieren Sie einen Netzwerkmonitor

5. Aktualisieren Sie die gesamte Software, einschließlich Ihres Betriebssystems, auf die neueste Version

6. Erstellen Sie eine Sicherungskopie Ihrer wichtigen Daten

Natürlich wurden Sie möglicherweise nicht mit Malware infiziert, weil Sie einen Fehler gemacht haben. Möglicherweise wurden Sie einfach zur falschen Zeit von der richtigen Malware angegriffen, oder Sie wurden direkt von einem cleveren Hacker getroffen. Dies bedeutet jedoch nicht, dass Prävention nutzlos ist - es bedeutet nur, dass Sie zuvor Pech hatten.

9. Fazit

9.1 Eine Zusammenfassung der Probleme

Wir haben in diesem Handbuch viele Informationen angesprochen. Wir haben über Malware-Bedrohungen, Betrug, die von Ihnen benötigte Anti-Malware-Software, Freeware-Alternativen und vieles mehr gesprochen. Dies sind viele Informationen, die auf einmal verdaut werden müssen, aber ich möchte drei Punkte hervorheben.

1. Es ist wichtig, die Sicherheit Ihres PCs zu schützen. Wie ich bereits sagte, gibt es immer noch ein Kontingent von Benutzern, die davon überzeugt sind, dass die Verwendung von "gesundem Menschenverstand" einen PC angemessen schützt. Das ist einfach nicht der Fall. Es ist möglich, dass eine Malware-Bedrohung einen PC ohne die Aktion des Benutzers angreift, und einige der bei Phishing-Betrug verwendeten Täuschungen sind äußerst schwer zu erkennen.

2. Es ist unmöglich, einen PC jederzeit vor allen Sicherheitsbedrohungen zu schützen. Die Verwendung von Anti-Malware-Software, Firewalls und anderem Schutz verringert nur die Wahrscheinlichkeit eines Problems. Eine vollständige Immunität ist nicht möglich. Aus diesem Grund ist es wichtig, eine aktuelle Sicherung wichtiger Daten zu führen.

3. Sie müssen nichts für PC-Sicherheitssoftware ausgeben, aber die Sicherung Ihres PCs ist mit einem hochwertigen kostenpflichtigen Produkt normalerweise einfacher. (Hinweis: Nicht jede kostenpflichtige PC-Sicherheitssoftware ist das Geld wert. Lesen Sie vor dem Kauf unbedingt die Bewertungen.) Wenn Sie ein durchschnittlicher Benutzer sind, kann Sie die verfügbare Sicherheitssoftware verwirren. Stellen Sie sicher, dass Sie die von Ihnen heruntergeladene oder gekaufte Lösung verstehen.

Es wäre großartig, in einer Welt zu leben, in der die PC-Sicherheit einfach war. Dies ist jedoch nicht der Fall, und die Probleme im Zusammenhang mit der PC-Sicherheit werden wahrscheinlich immer komplexer. Mit der Zeit werden die Techniken, die von denjenigen verwendet werden, die Malware auf Ihrem PC platzieren möchten, komplexer. Dies bedeutet nicht, dass Sie Angst haben sollten, aber es bedeutet, dass Sie über aktuelle PC-Sicherheitstrends auf dem Laufenden bleiben und (erneut) eine aktuelle Sicherung wichtiger Daten führen sollten.

9.2 Ein Hinweis zu mobilen Bedrohungen