Werbung

Als Edward Snowden aus den USA in ein Hotelzimmer in Hongkong und dann nach Russland floh, nahm er einen riesigen Vorrat an Dokumenten des amerikanischen Geheimdienstes mit. Diese würden den Hauptteil der Snowden-Enthüllungen bilden, die letztendlich zeigten, inwieweit gewöhnliche Menschen dies getan haben wurde ausspioniert Was ist PRISMUS? Alles, was Sie wissen müssenDie National Security Agency in den USA hat Zugriff auf alle Daten, die Sie bei US-amerikanischen Dienstleistern wie Google Microsoft, Yahoo und Facebook speichern. Sie überwachen wahrscheinlich auch den größten Teil des Verkehrs, der über die ... Weiterlesen durch die Dienste, die sie nutzen, und durch ihre eigenen Regierungen.

Aber es waren nicht nur NSA- und CIA-Dokumente, die von Snowden durchgesickert sind. Es gelang ihm auch, das geheime Innenleben der britischen, australischen, kanadischen und neuseeländischen Geheimdienste zu beleuchten, die zusammen mit den USA als bekannt sind die fünf Augen.

Nur wenige Menschen erwarteten von Kanadas Geheimdiensten den gleichen Grad an Raffinesse wie GCHQ und die NSA. Immerhin ist Kanada ein Land mit 30 Millionen Einwohnern, das für seine lebenswerten Städte und den harten Winter berühmter ist Klima, fortschrittliche Innenpolitik und eine etwas nicht-interventionistische Außenpolitik über alles. Aber laut

ein kürzlich veröffentlichter Artikel von Pierre Omidyars First Look Media, in Zusammenarbeit mit der Canadian Broadcasting CorporationKanada verfügt über ein ausgeklügeltes Spektrum an Cyberwaffen und ist in der Lage, Netzwerke auf der ganzen Welt zu kompromittieren und zu dezimieren.Hacke den Planeten

Die meisten Regierungen verfügen über irgendeine Form von Cyberwarfare-Einrichtungen, die es ihnen ermöglichen, digitale Sabotageakte zu begehen und in ausländische und inländische Computersysteme einzudringen. Amerika hat die NSA. Großbritannien hat GCHQ. Sogar Nordkorea So sieht Technologie in Nordkorea ausIn Nordkoreas Isolation haben sie ihr eigenes Internet entwickelt. Ihre eigene Technologieindustrie. Sogar ihre eigenen Tablet-Computer. So sieht das digitale Leben in der DVRK aus. Weiterlesen verfügt über irgendeine Form von Cyberwarfare-Funktionen, obwohl Experten nicht sicher sind, in welchem Umfang. Kein Wunder also, dass auch Kanada eine Cyberwarfare-Organisation hat, die als Communications Security Establishment bekannt ist.

Es ist eine relativ kleine Organisation mit knapp 2000 Mitarbeitern. Ähnlich wie die NSA und das GCHQ ist die CSE hinsichtlich ihrer Aktivitäten und Fähigkeiten eher geheim. Was wir darüber wissen, kommt von dem, was sie öffentlich und bereitwillig veröffentlicht haben, und von dem, was wir durch durchgesickerte Dokumente gelernt haben, von denen viele von Edward Snowden stammten.

Eine Sache, die nicht ganz sicher ist, ist der Umfang, in dem die CSE handelt. Wo sind ihre Ziele und wer sind die staatlichen und nichtstaatlichen Akteure dahinter?

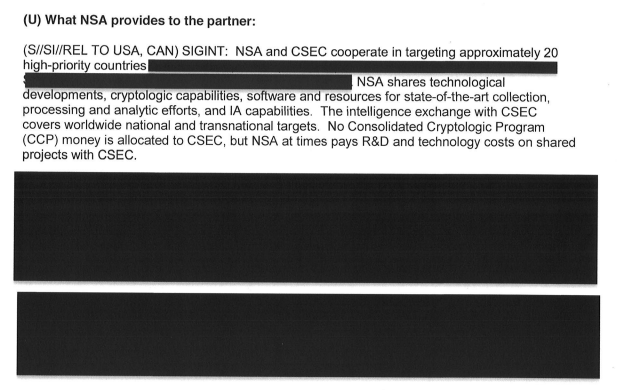

Diese Frage wurde in einem durchgesickerten NSA-Memo mit dem Titel beantwortet "NSA Intelligence Relationship mit Communications Security Establishment Canada (CSA)"vom 3. April 2013. Das Memo stellt die Beziehung zwischen der NSA und der CSA in einen historischen Kontext und legt anschließend die aktuellen Ebenen der Zusammenarbeit zwischen den beiden Organisationen fest. Das Papier hat einige redigierte Zeilen und ist gespickt mit Fachjargon des Geheimdienstes, aber insbesondere zeigt es, dass die CSA mit der NSA zusammengearbeitet hat Zugang zu den Netzwerken für eine Reihe ausländischer Geheimdienstziele, einschließlich solcher im Nahen Osten, in Nordafrika, Europa und Europa Mexiko.

In dem Papier wird auch weiter erwähnt, dass die NSA und die CSA zusammengearbeitet haben, um 20 „Länder mit hoher Priorität“ ins Visier zu nehmen. Diese werden später in diesem Dokument aufgeführt, obwohl wir nicht sicher wissen können, um welches Land es sich handelt, da diese Informationen redigiert werden.

Fähigkeiten und Kapazitäten

In dem Dokument wird auch eine kurze Bewertung der Fähigkeit des CSA zur Erstellung kryptografischer Software sowie von Software erwähnt, die bei der Kompromittierung von Computersystemen helfen kann. Es wird erwähnt, dass Kanada ein bekannter Importeur und Verbraucher von „USA“ ist. IA-Produkte “, weil sie im Inland nicht hergestellt werden können.

Das ist kaum überraschend. Kanada ist nichts anderes als die USA, die über das größte Verteidigungsbudget der Welt verfügen und Milliarden von Dollar in Unternehmen des privaten Sektors investieren, um Überwachungshardware und -systeme zu bauen.

Aber welche Art von Software hat Kanada importiert?

Aus einem der Snowden-Dokumente geht hervor, dass die CSE Zugriff auf QUANTUM hat. Eine Familie von Malware-Anwendungen, die von der NSA entwickelt wurden, um heimlich Zugriff auf die Festplatte eines Systems zu erhalten und dessen Betrieb zu stören.

Laut First Look werden bei RAF Menwith Hill bis zu fünf Varianten von QUANTUM verwendet. Dies ist eine wichtige Nachrichtenseite im Vereinigten Königreich, die sich etwas außerhalb von Harrogate im Norden befindet Yorkshire. Es gibt QUANTUMSKY, das verhindert, dass ein Benutzer auf bestimmte Websites zugreift. QUANTUMCOPPER, das heruntergeladene Dateien beschädigt; QUANTUMHAND, das sich als Facebook ausgibt; plus zwei andere. Details zu den verbleibenden zwei nicht erwähnten Malware-Programmen sind spärlich.

Die meisten Geheimdienste haben irgendeine Form von interner Heimindustrie, die für die Produktion von kundenspezifischer Malware verantwortlich ist. Vor einigen Jahren wurden die nuklearen Ambitionen des Iran vorübergehend gestoppt, nachdem eine Reihe von Zentrifugen infolge von Stuxnet zerstört worden waren. ein Malware-Programm, das war Verbreitung über infizierte USB-Laufwerke Könnten diese NSA-Cyberspionagetechniken gegen Sie eingesetzt werden?Wenn die NSA Sie verfolgen kann - und wir wissen, dass dies möglich ist - können dies auch Cyberkriminelle. Hier erfahren Sie, wie von der Regierung erstellte Tools später gegen Sie eingesetzt werden. Weiterlesen und verursachte, dass die Zentrifugen unaufhaltsam außer Kontrolle gerieten, was letztendlich zu schweren Schäden an der empfindlichen Maschine führte. Es wurde vermutet, dass die USA und Israel für Stuxnet verantwortlich waren. Es erscheint plausibel, dass Kanada auch über diese internen Fähigkeiten verfügt, wenn auch in kleinerem Maßstab.

Außerhalb bestimmter Malware-Anwendungen verfügt die CSE anscheinend über geschulte und qualifizierte Mitarbeiter, die Netzwerke und Anwendungen stören und gefährden können. Eine durchgesickerte PowerPoint-Präsentation des Communications Security Establishments mit dem Titel „CSEC Cyber Threat Funktionen - SIGINT und ITS: Ein End-to-End-Ansatz bietet eine Top-Down-Bewertung der Fähigkeiten von. Dies umfasst eine proaktive Systemabwehr, aber auch Mechanismen zum „Deaktivieren“ und „Zerstören der gegnerischen Infrastruktur“ sowie zum Verteilen von Malware.

Eine andere Version der Wahrheit

In den letzten Jahren haben die Regierungen die Möglichkeiten gesehen, die Social Media für bietet Erstellen und Kommunizieren einer bestimmten Erzählung Wie Social Media das neueste militärische Schlachtfeld istGroßbritannien hat die 77. Brigade wiederbelebt, die für ihre unorthodoxen Strategien während des Zweiten Weltkriegs berüchtigt ist um Informationen zu sammeln, Propaganda zu verbreiten und übergreifende Erzählungen auf Facebook und Facebook zu kontrollieren Twitter. Könnten sie dich beobachten? Weiterlesen . Viele Länder, darunter China, Großbritannien und Israel, haben ganze Einheiten von Mitarbeitern, deren Aufgabe es ist, Propaganda auf Twitter, Facebook und in der Blogosphäre zu pumpen.

Mit freundlicher Genehmigung dieser Dokumente wurde auch festgestellt, dass Kanada auch zu „Täuschungstaktiken“ fähig ist.

Dazu gehören „False Flag“ -Aktionen, bei denen eine Straftat fälschlicherweise einem staatlichen oder nichtstaatlichen Akteur zugeschrieben wird, sowie andere weltliche, aber auch beunruhigende Täuschungstaktiken. Dazu gehört die Durchführung von Online-Umfragen, um ein günstiges Ergebnis zu erzielen. Verteilen von Informationen, von denen bekannt ist, dass sie falsch sind; und "Astroturfing" -Seiten für soziale Netzwerke mit irreführenden oder unehrlichen Nachrichten, um gegenteilige Nachrichten zu übertönen und einen Standpunkt als dominant darzustellen.

Was bedeutet das für Kanadier?

Die meisten vernünftigen Leute sehen die Notwendigkeit eines Geheimdienstes. Das 21. Jahrhundert ist gefährlich und wird immer gefährlicher. Es ist jedoch auch nicht zu leugnen, dass ein ungestraft arbeitender Geheimdienst ohne gerichtliche Kontrolle letztendlich die Privatsphäre, Sicherheit und Freiheit schädigt.

Dies war ein Gefühl, das von Ronald Deibert, Direktor von Citizen Lab, bestätigt wurde. im Gespräch mit der Canadian Broadcasting Corporation.

„Dies sind großartige Befugnisse, die der Regierung nur mit enormer Besorgnis und nur mit gewährt werden sollten eine entsprechend massive Investition in ebenso leistungsfähige Systeme der Aufsicht, Überprüfung und Öffentlichkeit Rechenschaftspflicht,"

Ob es den politischen Willen gibt, die kanadischen Geheimdienste tatsächlich zu reformieren, bleibt abzuwarten, insbesondere angesichts der allgegenwärtigen Bedrohung durch extremistische Terroristen wie ISIL.

Einige bezweifeln, dass die Strategien der CSE zum Schutz Kanadas hilfreich sind oder die bestehenden Bedrohungen nur verschärfen. Ich sprach mit Cory Doctorow, dem kanadischen Autor von „Little Brother“ und Gründer von Boing Boing. Er sagte:

„Die Sicherung der elektronischen Infrastruktur Kanadas sollte damit beginnen, möglichst viele Fehler im Code, in den Betriebssystemen und zu finden und zu beheben Systeme, auf die sich Kanadier, kanadische Unternehmen und die kanadische Regierung und ihre Institutionen lebenslang verlassen Tod. Die Sicherheitsdienste priorisieren Straftaten - - Fehler zu finden und geheim zu halten, damit sie damit „böse Jungs“ hacken können - und das bedeutet, dass sie verfassungsmäßig nicht in der Lage sind, ihre Verteidigungspflicht uns gegenüber zu erfüllen, ohne ihre Haupttätigkeit zu gefährden Taktik.

Welche Fehler auch immer sie [The CSA] entdecken und bewaffnen, sie werden auch von ausländischen Spionen, kleinen und organisierten Gaunern sowie Voyeuren und Gruseln aller Art entdeckt und ausgenutzt. Indem sie uns für diese Bedrohungen anfällig machen, damit sie Tom Clancy Live-Action-Rollenspiele spielen können, heben sie ihre Pflicht gegenüber der kanadischen Öffentlichkeit und Kanada selbst auf. Es ist verdorbene Gleichgültigkeit auf einer grotesken Skala. “

Timing ist alles

Es ist kein Zufall, dass First Look Media diese Dokumente nur wenige Wochen vor der Fälligkeit des kanadischen Parlaments veröffentlicht hat über Bill C-51, auch bekannt als Anti-Terrorism Act, abzustimmen, und während dieser Gesetzentwurf noch sehr viel ist diskutiert. Wir haben erfahren, inwieweit die kanadischen Sicherheitsdienste den Computer gefährden und stören können Netzwerke und zeigen, wie sie es mit wenig bis gar keiner gerichtlichen Kontrolle gemacht haben, und das ist es auch * besorgniserregend *.

Aber bei weitem nicht so besorgniserregend wie Bill C-51. Durch dieses umstrittene Gesetz würde der inländische Geheimdienst CSIS (Canadian Security Intelligence Service) die hoch entwickelte Infrastruktur der CSE leichter nutzen können.

Bürgerrechtsgruppen befürchten auch, dass C-51 auch zu einer Einschränkung der Protestfreiheit, der Meinungsfreiheit und einer Schwächung der Datenschutzrechte führen könnte.

Es ist unwahrscheinlich, dass diese Enthüllungen allein Bill C-51 vereiteln. Dies wird nur geschehen, wenn die Menschen empört sind und Druck auf ihre Vertreter ausüben. Was wir jedoch gelernt haben, unterstreicht die Befugnisse der kanadischen Sicherheitsdienste und wirft die Frage auf, ob sie noch weiter ausgebaut werden sollten. Besonders wenn Kanadier bereits zu Hause, online und sogar an der Grenze stark überwacht werden.

Aber was denkst du? Ist es jemals akzeptabel, Bürger ohne Haftbefehl zu überwachen und Computer zu hacken, wenn dies im Namen der öffentlichen Sicherheit geschieht? Möchten Sie mehr gerichtliche Kontrolle über die CSE sehen? Was auch immer Sie denken, ich würde es gerne hören. Hinterlasse mir unten einen Kommentar und wir werden uns unterhalten.

Matthew Hughes ist ein Softwareentwickler und Autor aus Liverpool, England. Er wird selten ohne eine Tasse starken schwarzen Kaffee in der Hand gefunden und liebt sein Macbook Pro und seine Kamera. Sie können seinen Blog unter lesen http://www.matthewhughes.co.uk und folge ihm auf Twitter unter @matthewhughes.