Werbung

Wenn wir uns dem Abgrund von 2016 nähern, nehmen wir uns eine Minute Zeit, um über die Sicherheitslektionen nachzudenken, die wir 2015 gelernt haben. Von Ashley Madison Ashley Madison Leak Keine große Sache? Denk nochmalDie diskrete Online-Dating-Website Ashley Madison (die sich hauptsächlich an betrügerische Ehepartner richtet) wurde gehackt. Dies ist jedoch ein weitaus schwerwiegenderes Problem als in der Presse dargestellt, mit erheblichen Auswirkungen auf die Benutzersicherheit. Weiterlesen zu gehackte Kessel 7 Gründe, warum das Internet der Dinge Sie erschrecken sollteDie potenziellen Vorteile des Internet der Dinge werden immer größer, während die Gefahren in die ruhigen Schatten geworfen werden. Es ist Zeit, mit sieben schrecklichen Versprechungen des IoT auf diese Gefahren aufmerksam zu machen. Weiterlesen und zwielichtige Sicherheitsratschläge der Regierung, es gibt viel zu erzählen.

Smart Homes sind immer noch ein Sicherheitsalptraum

2015 haben viele Menschen ihre vorhandenen analogen Haushaltsgegenstände mit computergestützten, mit dem Internet verbundenen Alternativen aufgerüstet. Smart Home Tech

Ja wirklich startete dieses Jahr auf eine Art und Weise, die voraussichtlich auch im neuen Jahr fortgesetzt wird. Gleichzeitig wurde aber auch nach Hause gehämmert (sorry), dass einige dieser Geräte sind nicht so sicher.Die größte Smart Home-Sicherheitsgeschichte war vielleicht die Entdeckung, dass einige Geräte waren Versand mit doppelten (und häufig fest codierten) Verschlüsselungszertifikaten und private Schlüssel. Es waren nicht nur Produkte aus dem Internet der Dinge. Router, die von großen ISPs ausgestellt wurden Es wurde festgestellt, dass sie diese kardinalste Sicherheitssünde begangen haben.

Warum ist das ein Problem?

Dies macht es für einen Angreifer im Wesentlichen trivial, diese Geräte über a auszuspionieren "Man-in-the-Middle" -Angriff Was ist ein Man-in-the-Middle-Angriff? Sicherheitsjargon erklärtWenn Sie von "Man-in-the-Middle" -Angriffen gehört haben, sich aber nicht sicher sind, was das bedeutet, ist dies der Artikel für Sie. Weiterlesen , den Verkehr abzufangen und gleichzeitig vom Opfer unentdeckt zu bleiben. Dies ist besorgniserregend, da die Smart Home-Technologie zunehmend in unglaublich sensiblen Kontexten wie der persönlichen Sicherheit eingesetzt wird. Haushaltssicherheit Nest Protect Review und Werbegeschenk Weiterlesen und im Gesundheitswesen.

Wenn Ihnen das bekannt vorkommt, liegt dies daran, dass eine Reihe großer Computerhersteller bei einer sehr ähnlichen Aktion erwischt wurden. Im November 2015 wurde festgestellt, dass Dell Computer mit identischen Daten ausliefert Stammzertifikat namens eDellRoot Die neuesten Laptops von Dell sind mit eDellRoot infiziertDell, der drittgrößte Computerhersteller der Welt, wurde beim Versand von Rogue-Root-Zertifikaten auf allen neuen Computern erwischt - genau wie Lenovo bei Superfish. So machen Sie Ihren neuen Dell-PC sicher. Weiterlesen Ende 2014 wurde Lenovo gestartet SSL-Verbindungen absichtlich unterbrechen Lenovo Laptop-Besitzer Achtung: Auf Ihrem Gerät ist möglicherweise Malware vorinstalliertDer chinesische Computerhersteller Lenovo hat zugegeben, dass bei Laptops, die Ende 2014 an Geschäfte und Verbraucher ausgeliefert wurden, Malware vorinstalliert war. Weiterlesen um Werbung in verschlüsselte Webseiten einzufügen.

Es hörte hier nicht auf. 2015 war in der Tat das Jahr der Unsicherheit von Smart Home. Viele Geräte weisen eine offensichtlich offensichtliche Sicherheitslücke auf.

Mein Favorit war der iKettle Warum der iKettle Hack Sie beunruhigen sollte (auch wenn Sie keinen besitzen)Der iKettle ist ein WiFi-fähiger Wasserkocher, der anscheinend eine massive, klaffende Sicherheitslücke aufwies, die das Potenzial hatte, ganze WiFi-Netzwerke aufzubrechen. Weiterlesen (Sie haben es erraten: Ein Wi-Fi-fähiger Wasserkocher), der von einem Angreifer überzeugt werden könnte, die Wi-Fi-Details (nicht weniger im Klartext) seines Heimnetzwerks preiszugeben.

Damit der Angriff funktioniert, mussten Sie zunächst ein gefälschtes drahtloses Netzwerk erstellen, das dieselbe SSID (den Namen des Netzwerks) wie diejenige hat, an die der iKettle angeschlossen ist. Wenn Sie dann über das UNIX-Dienstprogramm Telnet eine Verbindung herstellen und einige Menüs durchlaufen, können Sie den Benutzernamen und das Kennwort des Netzwerks anzeigen.

Dann war da Smart WiFi mit Samsung-WLAN-Verbindung Samsungs intelligenter Kühlschrank wurde gerade pwned. Wie wäre es mit dem Rest Ihres Smart Home?Eine Sicherheitslücke mit Samsungs intelligentem Kühlschrank wurde von der britischen Infosec-Firma Pen Test Parters entdeckt. Die Implementierung der SSL-Verschlüsselung durch Samsung überprüft nicht die Gültigkeit der Zertifikate. Weiterlesen Dies konnte SSL-Zertifikate nicht validieren und es Angreifern ermöglichen, potenzielle Anmeldeinformationen für Google Mail abzufangen.

Da Smart Home-Technologie zunehmend zum Mainstream wird und dies auch tun wird, können Sie erwarten, mehr Geschichten von zu hören Diese Geräte weisen kritische Sicherheitslücken auf und werden Opfer einiger hochkarätiger Hacks.

Regierungen verstehen es immer noch nicht

Ein wiederkehrendes Thema, das wir in den letzten Jahren gesehen haben, ist, wie wenig die meisten Regierungen in Sicherheitsfragen wissen.

Einige der ungeheuerlichsten Beispiele für Infosec-Analphabetismus finden sich in Großbritannien, wo die Regierung wiederholt und konsequent gezeigt hat, dass dies der Fall ist Versteh es einfach nicht.

Eine der schlimmsten Ideen, die im Parlament verbreitet werden, ist die Idee, dass die Verschlüsselung von Messaging-Diensten (wie Whatsapp und iMessage) verwendet wird. sollte geschwächt werden, damit die Sicherheitsdienste sie abfangen und dekodieren können. Wie mein Kollege Justin Pot auf Twitter hervorhob, bedeutet dies, dass alle Safes mit einem Hauptschlüsselcode verschickt werden.

Stellen Sie sich vor, die Regierung würde sagen, dass jeder Safe einen zweiten Standardcode haben sollte, falls die Polizei einsteigen möchte. Das ist gerade die Debatte um Verschlüsselung.

- Justin Pot (@jhpot) 9. Dezember 2015

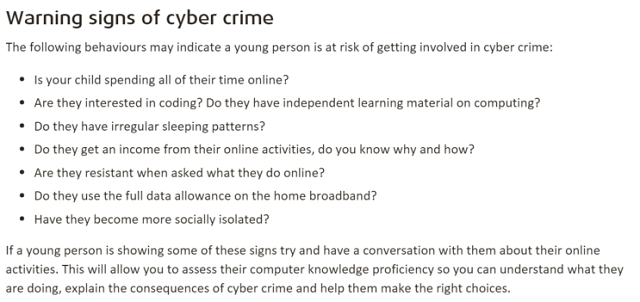

Es wird schlimmer. Im Dezember 2015 hat die National Crime Agency (die Antwort Großbritanniens an das FBI) gab einige Ratschläge für Eltern Ist Ihr Kind ein Hacker? Die britischen Behörden glauben esDie NCA, das britische FBI, hat eine Kampagne gestartet, um junge Menschen von Computerkriminalität abzuhalten. Aber ihre Ratschläge sind so weit gefasst, dass Sie davon ausgehen können, dass jeder, der diesen Artikel liest, ein Hacker ist - auch Sie. Weiterlesen So können sie erkennen, wann ihre Kinder auf dem Weg sind, hartgesottene Cyberkriminelle zu werden.

Diese roten Fahnen laut NCA enthalten "Sind sie an Codierung interessiert?" und "Zögern sie, darüber zu sprechen, was sie online tun?"

Dieser Rat ist offensichtlich Müll und wurde nicht nur von MakeUseOf, sondern auch weithin verspottet von anderen großen Technologiepublikationenund die Infosec-Community.

Das @NCA_UK listet ein Interesse an Codierung als Warnzeichen für Cyberkriminalität auf! Ziemlich erstaunlich. https://t.co/0D35wg8TGxpic.twitter.com/vtRDhEP2Vz

- David G Smith (@aforethought) 9. Dezember 2015

Das Interesse an Codierung ist nun ein "Warnsignal für Cyberkriminalität". Die NCA ist im Grunde eine IT-Abteilung der Schule der 90er Jahre. https://t.co/r8CR6ZUErn

- Graeme Cole (@elocemearg) 10. Dezember 2015

Kinder, die sich für das Codieren interessierten, wurden zu den Ingenieuren, die sie schufen # Twitter, #Facebook und das #NCA Website (unter anderem)

- AdamJ (@IAmAdamJ) 9. Dezember 2015

Aber es war ein Hinweis auf einen besorgniserregenden Trend. Regierungen erhalten keine Sicherheit. Sie wissen nicht, wie sie über Sicherheitsbedrohungen kommunizieren sollen, und sie verstehen nicht die grundlegenden Technologien, mit denen das Internet funktioniert. Für mich ist das weitaus besorgniserregender als jeder Hacker oder Cyber-Terrorist.

Manchmal... du Sollte Mit Terroristen verhandeln

Die größte Sicherheitsgeschichte des Jahres 2015 war zweifellos der Ashley Madison Hack Ashley Madison Leak Keine große Sache? Denk nochmalDie diskrete Online-Dating-Website Ashley Madison (die sich hauptsächlich an betrügerische Ehepartner richtet) wurde gehackt. Dies ist jedoch ein weitaus schwerwiegenderes Problem als in der Presse dargestellt, mit erheblichen Auswirkungen auf die Benutzersicherheit. Weiterlesen . Falls Sie es vergessen haben, lassen Sie mich noch einmal zusammenfassen.

Ashley Madison wurde 2003 gegründet und war eine etwas andere Dating-Site. Es ermöglichte verheirateten Menschen, sich mit Menschen zu treffen, die eigentlich nicht ihre Ehepartner waren. Ihr Slogan sagte alles. "Das Leben ist kurz. Eine Affäre haben."

Aber eklig wie es ist, war es ein außer Kontrolle geratener Erfolg. In etwas mehr als zehn Jahren hatte Ashley Madison fast 37 Millionen registrierte Konten angesammelt. Obwohl es selbstverständlich ist, dass nicht alle von ihnen aktiv waren. Die überwiegende Mehrheit ruhte.

Anfang dieses Jahres stellte sich heraus, dass mit Ashley Madison nicht alles in Ordnung war. Eine mysteriöse Hacking-Gruppe namens The Impact Team gab eine Erklärung heraus, in der behauptet wurde, sie hätten die Site-Datenbank sowie einen beträchtlichen Cache mit internen E-Mails erhalten können. Sie drohten, es freizugeben, es sei denn, Ashley Madison wurde zusammen mit seiner Schwesterseite Established Men geschlossen.

Avid Life Media, Eigentümer und Betreiber von Ashley Madison und Established Men, gab eine Pressemitteilung heraus, in der der Angriff heruntergespielt wurde. Sie betonten, dass sie mit den Strafverfolgungsbehörden zusammenarbeiten, um die Täter aufzuspüren, und „in der Lage sind, unsere Websites zu sichern und die nicht autorisierten Zugangspunkte zu schließen“.

Erklärung von Avid Life Media Inc.: http://t.co/sSoLWvrLoQ

- Ashley Madison (@ashleymadison) 20. Juli 2015

Am 18th Im August veröffentlichte das Impact Team die vollständige Datenbank.

Es war eine unglaubliche Demonstration der Schnelligkeit und Unverhältnismäßigkeit der Internet-Gerechtigkeit. Egal wie du dich über Betrug fühlst (ich hasse es persönlich), etwas fühlte sich an völlig falsch darüber. Familien wurden auseinandergerissen. Karrieren wurden sofort und sehr öffentlich ruiniert. Einige Opportunisten schickten Abonnenten sogar Erpressungs-E-Mails per E-Mail und Post und melkten sie aus Tausenden heraus. Einige hielten ihre Situation für so hoffnungslos, dass sie sich das Leben nehmen mussten. Es war schlecht. 3 Gründe, warum der Ashley Madison Hack eine ernste Angelegenheit istDas Internet scheint begeistert von dem Ashley Madison-Hack zu sein, mit Millionen von Ehebrechern und Potenzialen Die Daten der Ehebrecher wurden online gehackt und veröffentlicht, wobei Artikel über Personen in den Daten gefunden wurden Dump. Urkomisch, richtig? Nicht so schnell. Weiterlesen

Der Hack beleuchtete auch das Innenleben von Ashley Madison.

Sie entdeckten, dass von den 1,5 Millionen Frauen, die auf der Website registriert waren, nur etwa 10.000 waren echte Menschen. Der Rest waren Roboter und gefälschte Konten, die von den Mitarbeitern von Ashley Madison erstellt wurden. Es war eine grausame Ironie, dass die meisten Leute, die sich angemeldet haben, wahrscheinlich nie jemanden dadurch getroffen haben. Es war, um eine leicht umgangssprachliche Formulierung zu verwenden, ein „Wurstfest“.

Der peinlichste Teil Ihres Namens, der vom Ashley Madison-Hack durchgesickert ist, ist, dass Sie mit einem Bot geflirtet haben. für Geld.

- verbaler Raum (@VerbalSpacey) 29. August 2015

Es hörte hier nicht auf. Für 17 US-Dollar können Benutzer ihre Informationen von der Website entfernen. Ihre öffentlichen Profile würden gelöscht und ihre Konten aus der Datenbank gelöscht. Dies wurde von Leuten genutzt, die sich anmeldeten und es später bereuten.

Aber das Leck zeigte, dass Ashley Maddison es nicht tat tatsächlich Entfernen Sie die Konten aus der Datenbank. Stattdessen wurden sie lediglich vor dem öffentlichen Internet versteckt. Wenn ihre Benutzerdatenbank durchgesickert ist, waren dies auch diese Konten.

BoingBoing Tage Ashley Madison Dump enthält Informationen von Personen, die AM bezahlt haben, um ihre Konten zu löschen.

- Denise Balkissoon (@balkissoon) 19. August 2015

Vielleicht ist die Lektion, die wir aus der Ashley Madison-Saga lernen können, die folgende Manchmal lohnt es sich, sich den Anforderungen von Hackern zu stellen.

Lass uns ehrlich sein. Avid Life Media wusste, was auf ihren Servern war. Sie wussten, was passiert wäre, wenn es durchgesickert wäre. Sie hätten alles in ihrer Macht stehende tun sollen, um ein Auslaufen zu verhindern. Wenn das bedeutete, ein paar Online-Immobilien zu schließen, dann sei es so.

Seien wir stumpf. Menschen starben, weil Avid Life Media Stellung bezogen hatte. Und wofür?

In kleinerem Maßstab kann argumentiert werden, dass es oft besser ist, die Anforderungen von Hackern und Malware-Erstellern zu erfüllen. Ransomware ist ein gutes Beispiel dafür Lassen Sie sich nicht von den Betrügern verführen: Ein Leitfaden für Ransomware und andere Bedrohungen Weiterlesen . Wenn jemand infiziert ist und seine Dateien verschlüsselt sind, werden die Opfer um ein Lösegeld gebeten, um sie zu entschlüsseln. Dies liegt im Allgemeinen im Bereich von etwa 200 USD. Bei Zahlung werden diese Dateien in der Regel zurückgegeben. Damit das Ransomware-Geschäftsmodell funktioniert, müssen die Opfer eine gewisse Erwartung haben, dass sie ihre Dateien zurückerhalten können.

Ich denke, in Zukunft werden viele Unternehmen, die sich in der Position von Avid Life Media befinden, in Frage stellen, ob eine trotzige Haltung die beste ist.

Andere Lektionen

2015 war ein seltsames Jahr. Ich spreche auch nicht nur von Ashley Madison.

Das VTech Hack VTech wird gehackt, Apple hasst Kopfhörerbuchsen... [Tech News Digest]Hacker entlarven VTech-Benutzer, Apple erwägt, die Kopfhörerbuchse zu entfernen, Weihnachtslichter können Ihr WLAN verlangsamen, Snapchat geht mit (RED) ins Bett und erinnert sich an das Star Wars Holiday Special. Weiterlesen war ein Game Changer. Der in Hongkong ansässige Hersteller von Kinderspielzeug bot einen gesperrten Tablet-Computer mit einem kinderfreundlichen App Store und die Möglichkeit für Eltern, ihn fernzusteuern. Anfang dieses Jahres wurde es gehackt, und über 700.000 Kinderprofile wurden durchgesickert. Dies zeigte, dass das Alter kein Hindernis für das Opfer einer Datenverletzung ist.

Es war auch ein interessantes Jahr für die Sicherheit des Betriebssystems. Während Fragen über die gestellt wurden Gesamtsicherheit von GNU / Linux War Linux ein Opfer seines eigenen Erfolgs?Warum hat der Leiter der Linux Foundation, Jim Zemlin, kürzlich gesagt, dass das "goldene Zeitalter von Linux" bald zu Ende gehen könnte? Ist die Mission "Linux fördern, schützen und weiterentwickeln" gescheitert? Weiterlesen Windows 10 machte große Versprechungen von das sicherste Windows aller Zeiten 7 Möglichkeiten, wie Windows 10 sicherer ist als Windows XPAuch wenn Sie Windows 10 nicht mögen, sollten Sie jetzt wirklich von Windows XP migriert sein. Wir zeigen Ihnen, wie das 13 Jahre alte Betriebssystem jetzt mit Sicherheitsproblemen behaftet ist. Weiterlesen . In diesem Jahr mussten wir das Sprichwort in Frage stellen, dass Windows von Natur aus weniger sicher ist.

Es genügt zu sagen, dass 2016 ein interessantes Jahr wird.

Welche Sicherheitslektionen haben Sie 2015 gelernt? Haben Sie Sicherheitslektionen hinzuzufügen? Hinterlassen Sie sie in den Kommentaren unten.

Matthew Hughes ist ein Softwareentwickler und Autor aus Liverpool, England. Er wird selten ohne eine Tasse starken schwarzen Kaffee in der Hand gefunden und liebt sein Macbook Pro und seine Kamera. Sie können seinen Blog unter lesen http://www.matthewhughes.co.uk und folge ihm auf Twitter unter @matthewhughes.