Werbung

Wir alle haben Dinge, von denen wir der Welt lieber nichts erzählen möchten - ob dies eine offensichtliche Missachtung ist Urheberrecht, eine Vorliebe für Spezialvideos oder der Wunsch, sich einfach von Big Brother fernzuhalten immer prüfendes Auge. Was auch immer der Grund sein mag, ich denke, es ist an der Zeit, ein paar Dinge über Anonymität online zu klären - und ein für alle Mal zu antworten, ob es wirklich möglich ist. Wir haben uns bereits mit dem Thema Warum befasst E-Mails können niemals vor staatlicher Überwachung geschützt werden Warum E-Mails nicht vor staatlicher Überwachung geschützt werden können"Wenn Sie wüssten, was ich über E-Mails weiß, könnten Sie sie auch nicht verwenden", sagte der Eigentümer des sicheren E-Mail-Dienstes Lavabit, als er sie kürzlich herunterfuhr. "Es gibt keine Möglichkeit, verschlüsselt zu machen ... Weiterlesen , aber ich denke, es lohnt sich, das Internet als Ganzes in Angriff zu nehmen.

Wenn Sie lieber zuschauen als lesen möchten, sind Sie bei mir genau richtig.

Alles beginnt mit Ihrer IP

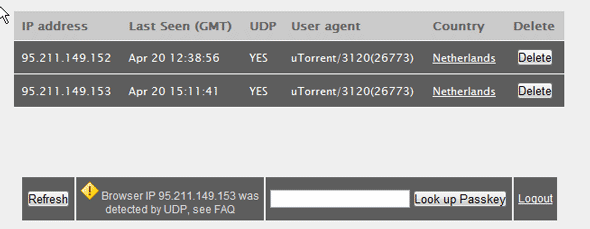

Sie wissen das wahrscheinlich bereits, aber Ihre IP-Adresse ist das Tor, um alles über Sie preiszugeben. Ihr ISP führt Protokolle darüber, wem welche IP zugewiesen wurde, und kann diese einem Kunden zuordnen. Sie führen Aufzeichnungen über unterschiedliche Zeiträume - normalerweise 6 Monate bis 2 Jahre - und über Regierungen versuchen, diese „Aufbewahrungsfrist“ ständig zu verlängern, um die Identität von Kriminellen wiederherzustellen einfacher.

Ihre IP wird übertragen jedes Mal, wenn Sie auf eine Website zugreifen. Die Website, die Sie besuchen, weiß per se nicht, wer Sie sind, aber sie enthält Aufzeichnungen über jede IP, die auf die Website zugegriffen hat. Diese Protokolldateien sind minimal und können problemlos jahrelang aufbewahrt werden.

Die Behauptung, dass Sie zu diesem Zeitpunkt nicht den Computer benutzt haben, ist keine Entschuldigung. Als Abonnent dieser Internetverbindung sind Sie selbst dann verantwortlich, wenn Sie diese Verbindung den Kunden Ihres Cafés zur Verfügung gestellt haben rechtlich haftbar für alles, was es durchmacht. Es ist Ihre Aufgabe, Ihre eigene Verbindung zu sichern.

Also mit diesem Verstand, wie tun Sie verstecken Ihre IP-Adresse?

PirateBrowser

Lassen Sie uns dies schnell aus dem Weg räumen. Es wurde viel darüber gesprochen PirateBrowser Kürzlich wurde vom PirateBay-Team eine speziell angepasste Version von Firefox veröffentlicht, die Elemente von Tor und einige für Sie vorkonfigurierte Proxy-Plugins enthält. Sie können damit auf zensierte Websites zugreifen - das ist alles. Es macht Sie nicht anonym. Es umgeht alle Firewall-Blöcke, die Ihr ISP oder Ihre Regierung eingerichtet hat, und ermöglicht Ihnen den Zugriff auf die Websites, ohne Sie zu anonymisieren. Also sage ich es noch einmal, PirateBrowser macht Sie nicht anonym.

HTTPS

HTTP Secure verschlüsselt Ihre Verbindung zu einer Website. Die Website selbst weiß immer noch genau, wie Ihre IP-Adresse lautet und wie Sie auf dieser Website aktiv sind, aber niemand kann den Datenverkehr überwachen - wie z. B. Ihr ISP.

Wie wäre es also mit Nur sichere Verbindungen zu Websites Was ist HTTPS und wie werden standardmäßig sichere Verbindungen aktiviert?Sicherheitsbedenken breiten sich weit und breit aus und haben die meisten Menschen in den Vordergrund gerückt. Begriffe wie Antivirus oder Firewall sind kein seltsames Vokabular mehr und werden nicht nur verstanden, sondern auch von ... Weiterlesen ? Nun, das ist eine Option - aber geben Sie HTTPS direkt in die Adressleiste Ihres Browsers ein.

Viele Websites leiten Sie automatisch zur sicheren Version der Website weiter, sobald Sie sich angemeldet haben. aber das ist zu spät Wenn Ihre Verbindung zur Website startet ungesichertDann kann ein Angreifer in der Mitte sitzen und den sicheren Händedruck vortäuschen. Sie leiten Sie zur ungesicherten Version der Website weiter und fangen alles ab, was Sie senden.

VPNs

Weiter, wie wäre es mit einem guten alten VPNs Was ein VPN-Tunnel ist und wie man einen einrichtet Weiterlesen ? Ein VPN tunnelt über Ihr reguläres Internet und verwendet einen anderen Remote-Server als sichtbare Verbindung zur Welt andere IP-Adresse. Idealerweise eine, die Ihnen nicht zugeordnet werden kann. Es werden jedoch nicht alle VPNs gleich erstellt.

Tatsächlich ist bekannt, dass einige VPNs Kundeninformationen kurzfristig preisgeben. HideMyAss ist ein besonders berüchtigtes Beispiel; Trotz der Nomenklatur wird kein Zentimeter Ihres Seitenzahns abgedeckt, wenn Sie gegen die Nutzungsbedingungen verstoßen, einschließlich der Durchführung illegaler Aktivitäten.

Einige VPNs behaupten, überhaupt keine Aufzeichnungen zu führenund dies ist wirklich der einzige Weg, um wirklich sicher zu sein niedriges Niveau Untersuchungen. Es spielt keine Rolle, ob die Behörden die Aufzeichnungen anfordern - es gibt einfach keine zu geben. Aber wie sehr können Sie dem Wort dieser Unternehmen wirklich vertrauen? Wenn sie mit Sicherheitsbehörden zusammenarbeiten würden, müssten sie dies trotzdem ablehnen. Die Lektion dort: Verwenden Sie a nicht amerikanisches VPN SurfEasy Private Browser: Tragbarer USB-VPN-fähiger Browser auf einer Karte [Werbegeschenk]E-Mail, soziale Netzwerke, Bankwesen: Viele Dinge, die wir online tun, erfordern ein gewisses Maß an Sicherheit. Dies ist auf Ihren eigenen Geräten relativ sicher, aber was ist, wenn Sie diese Dienste auf einem ... Weiterlesen das hat den vertrauenswürdigen Ruf, keine Aufzeichnungen zu führen. Recherchiere zuerst.

Regierungsüberwachung

So, selbst wenn Sie navigieren direkt zur HTTPS-Version einer Site oder verwenden ein VPN, um die Verbindung zu sichern, sofern es sich um eine Site handelt In Amerika gehostet besteht eine gute Chance, dass die NSA bereits eine Hintertür zu ihren Diensten mit Programmen wie das PRISMA Was ist PRISMUS? Alles, was Sie wissen müssenDie National Security Agency in den USA hat Zugriff auf alle Daten, die Sie bei US-amerikanischen Dienstleistern wie Google Microsoft, Yahoo und Facebook speichern. Sie überwachen wahrscheinlich auch den größten Teil des Verkehrs, der über die ... Weiterlesen oder könnte einen sofort anfordern. Sie würden nicht wissen, ob sie dies tun, weil Knebelbefehle sie daran hindern, es jemandem zu erzählen. Es handelt sich nicht nur um in Amerika gehostete Dienste. Agenturen auf der ganzen Welt arbeiten mit der Regierung zusammen - Großbritannien tut genau das Gleiche.

Was ist mit Tor?

Die meisten Menschen haben den Eindruck, dass Tor ist die ultimative Online-Anonymität Was genau ist Zwiebel-Routing? [MakeUseOf erklärt]Datenschutz im Internet. Anonymität war eines der größten Merkmale des Internets in seiner Jugend (oder eines der schlechtesten Merkmale, je nachdem, wen Sie fragen). Abgesehen von den Problemen, die entstehen ... Weiterlesen , aber a jüngste FBI-Operation hat die weltweit größte Darknet-Website für Kinderpornografie entfernt, indem Malware in die Browser von Tor-Benutzern injiziert wurde - und dabei die IP-Adressen aller Mitglieder der Website abgerufen.

Bei genügend Zeit und Mühe Verkehrskorrelationsdaten kann verwendet werden, um Benutzer durch Steuern von Tor-Knoten zu identifizieren. Je mehr Sie kontrollieren und den Datenverkehr überwachen können, desto schneller können Sie die Anonymität knacken. Bei einem Knoten kann es 6 Monate dauern, bis Sie einen einzelnen Benutzer identifiziert haben. Mit 10 oder 100 Knoten lachen Sie. Es ist nicht etwas, was ein durchschnittlicher Hacker tun wird, aber die offiziellen Überwachungsbudgets können dieses Maß an Engagement eindeutig bewältigen. Letzten Endes, Tor macht dich nicht anonym. Wenn überhaupt, ist die Tatsache, dass Sie Tor sogar verwenden, möglicherweise eher ein rotes Licht für die Behörden, um weiter zu vertiefen.

Nein, Sie können nicht anonym sein

Die ultimative Wahrheit ist, Es gibt keine echte Möglichkeit, online wirklich anonym zu sein. Auf der anderen Seite kümmert sich keine Regierungsbehörde so sehr darum, dass Sie Dinge raubkopieren oder Begegnungen auf CraigsList suchen. Ein richtig gewähltes VPN bietet mehr als genug Schutz für die meisten Zwecke. Tor noch mehr. Das Brechen Ihrer Anonymität erfordert viel Arbeit, Geduld und gerichtliche Anordnungen (Wenn Sie keine NSA sind, sind es manchmal nur ein paar Tastenanschläge entfernt.). Aber wenn es darum geht, Dinge zu bombardieren oder Bilder von Kindern zu posten, werden Sie niemals in Sicherheit sein. Und das ist gut so.

Was ist Ihre persönliche Meinung zur Online-Anonymität? Sag es uns in den Kommentaren.

James hat einen BSc in künstlicher Intelligenz und ist CompTIA A + und Network + zertifiziert. Er ist der Hauptentwickler von MakeUseOf und verbringt seine Freizeit mit VR-Paintball und Brettspielen. Er baut seit seiner Kindheit PCs.