Werbung

Identitätsdiebstahl nimmt zu. Laut StatisticBrainJedes Jahr gibt es zwischen 12 und 15 Millionen Opfer mit einem durchschnittlichen Verlust von etwa 5.000 USD pro Opfer. Was würden Sie tun, wenn Sie der nächste wären?

Es gibt so viele verschiedene Möglichkeiten, wie Ihre Identität heutzutage gestohlen werden kann. Sozialversicherungsnummern und Bank-PINs sind die offensichtlichen Methoden, aber hier sind einige andere Methoden, die Sie möglicherweise nicht kennen:

- Geldautomatenbelege und Bordkarten Hier sind 6 Stück Papier, die Sie immer zerkleinern solltenWir wissen, dass wichtige Dokumente vernichtet werden müssen, aber Selbstzufriedenheit ist einfach: "Es ist nicht wirklich wichtig." Aber sollten Sie bis zum Äußersten gehen und alle Aufzeichnungen zerstören? Welche Dokumente müssen Sie wirklich vernichten? Weiterlesen .

- Kompromittierte Geldautomaten mit gefälschten Kartenlesern Wie man einen kompromittierten Geldautomaten erkennt und was man als nächstes tun sollte Weiterlesen .

- Gestohlene Arztrechnungen und Quittungen 5 Gründe, warum der Diebstahl medizinischer Identität zunimmtBetrüger möchten Ihre persönlichen Daten und Bankkontodaten - aber wussten Sie, dass Ihre medizinischen Unterlagen auch für sie von Interesse sind? Finden Sie heraus, was Sie dagegen tun können. Weiterlesen .

- Gestohlene Anmeldeinformationen über öffentliches WLAN 5 Möglichkeiten, wie Hacker öffentliches WLAN verwenden können, um Ihre Identität zu stehlenSie werden vielleicht gerne öffentliches WLAN nutzen - aber auch Hacker. Hier sind fünf Möglichkeiten, wie Cyberkriminelle auf Ihre privaten Daten zugreifen und Ihre Identität stehlen können, während Sie einen Latte und einen Bagel genießen. Weiterlesen .

- Gestohlene Anmeldeinformationen aufgrund von Keylogging-Malware Fallen Sie Keyloggern nicht zum Opfer: Verwenden Sie diese wichtigen Anti-Keylogger-ToolsBei Online-Identitätsdiebstahl spielen Keylogger eine der wichtigsten Rollen beim eigentlichen Diebstahl. Wenn Ihnen jemals ein Online-Konto gestohlen wurde - ob für ... Weiterlesen .

- Durchgesickerte oder gehackte Geschäftsdatenbanken 3 Online-Tipps zur Betrugsprävention, die Sie 2014 kennen müssen Weiterlesen .

Sie können nicht alle möglichen Angriffsmethoden zu 100% kontrollieren, aber es liegt in Ihrem Interesse, Ihre Spuren so weit wie möglich zu verwischen. Risikominimierung ist der Name des Spiels, und eine Möglichkeit, dies zu tun, besteht darin, verfügbare Informationen im Web zu verwenden, wann immer Sie können.

1. Einwegname und Adresse

Im Jahr 2014 stürmte ein SWAT-Team in das Haus eines bekannten Gaming-Streamers (namens Kootra), als einer seiner Beobachter in einem Streich anrief und behauptete, er habe Menschen als Geiseln gehalten.

Bei den letzten Wahlen waren Trump-Anhänger in den sozialen Medien stark „doxed“ - ihre persönlichen Daten aus dem wirklichen Leben wurden entdeckt und der Öffentlichkeit zugänglich gemacht und anderen die Tür geöffnet, um diese Informationen zu missbrauchen, wie auch immer sie es sahen passen.

Dies sind nur zwei von vielen Möglichkeiten Ihr Leben kann im Internet unerwartet ruiniert werden. Andere Möglichkeiten sind Betrug, Stalking und Hacking.

Geben Sie niemals Ihren richtigen Namen oder Ihre Adresse auf einer Website ein, es sei denn, dies ist unbedingt erforderlich. Sie wissen nie, wie es auf Sie zurückgeführt werden kann, und wenn dies jemals passiert, werden Sie es erst erkennen, wenn es zu spät ist.

Und deshalb sollten Sie verwenden Fake Name Generator, die ganze Identitäten herstellen können, die Sie anstelle Ihres wirklichen Selbst verwenden können. Zu den gefälschten Details gehören Adressen, GPS-Standorte, Online-Benutzernamen, Kreditkartennummern, Beschäftigungsinformationen und mehr. Es ist eigentlich ziemlich beeindruckend.

2. Einweg-Telefonnummer

Nehmen wir an, Sie haben gerade eine brandneue DSLR erhalten und möchten Ihre alte auf Craigslist oder eBay verkaufen. Einerseits sollten Sie Ihre Telefonnummer angeben, falls sie Ihnen Fragen stellen oder die Preise besprechen möchten. Warum sollten Sie Ihre Telefonnummer jemals so veröffentlichen?

Die Antwort besteht darin, eine Einweg-Telefonnummer zu verwenden, die Sie abbauen können, sobald Sie sie nicht mehr benötigen.

Dies ist auch nützlich, wenn Sie sich für Websites anmelden, auf denen Sie eine Telefonnummer eingeben müssen, da es wahrscheinlich ist, dass Ihre Telefonnummer vorhanden ist wird an Telemarketer verkauft. Sobald Sie Spam-Anrufe erhalten, können Sie diese einfach zerlegen und auf ein neues Einwegprodukt umsteigen Nummer.

Still ist eine hervorragende App dafür, die sowohl für Android als auch für iOS verfügbar ist. Sie können Nummern in über 40 Ländern erstellen, diese Nummern werden an Ihre reale Nummer weitergeleitet und jede Nummer erhält eine eigene Voicemail. Kostet 4 US-Dollar pro Monat, 30 US-Dollar pro Jahr oder 0,05 US-Dollar pro Minute.

Google Voice ist auch eine Option. Der Vorteil ist, dass es kostenlos ist, aber der Nachteil ist, dass es nicht so viele Anonymitätsfunktionen wie Hushed bietet und nur in den USA verfügbar ist.

3. Einweg-E-Mail-Posteingang

Hier ist die Wahrheit über E-Mail-Spam: Es gibt keine Möglichkeit, dies zu vermeiden. Wenn Ihre E-Mail-Adresse in irgendeiner Weise veröffentlicht wird, auch nur, um ein Konto auf einer Website zu erstellen, werden Spammer sie irgendwie finden.

Schlimmer noch ist, dass Spammer Ihre E-Mail-Adresse finden können, Hacker auch. Wenn ein Hacker Ihre E-Mail-Adresse findet, erhält er Zugriff auf alles in Ihrem Posteingang.

Überlegen Sie nun, wie viele vertrauliche Informationen Ihr Posteingang enthält: Begrüßungsdetails für neue Konten, Zurücksetzen des Kennworts, persönliche Korrespondenz, Anmeldeinformationen usw. Wenn jemand Zugriff auf Ihren Posteingang erhält, erhält er Zugriff auf Ihr ganzes Leben - insbesondere, wenn Sie für alle Ihre Konten ein Kennwort verwenden.

EIN Einweg-E-Mail-Adresse kann diese beiden Probleme lindern.

Wir empfehlen die Verwendung 10MinuteMailDadurch wird ein temporärer Posteingang erstellt, der sich nach 10 Minuten selbst zerstört (Sie können ihn jedoch bei Bedarf um weitere 10 Minuten verlängern). Auf diese Weise müssen Sie niemals Ihre echte E-Mail-Adresse preisgeben. Sehen unsere Übersicht über YOPmail So erstellen Sie schnell temporäre E-Mail-Adressen mit YOPmailVerwenden Sie eine Einweg-E-Mail-Adresse, um Ihre Privatsphäre zu schützen. Eine der wichtigsten Optionen zum Erstellen temporärer E-Mail-Adressen ist YOPmail. Weiterlesen für eine andere Option.

4. Einweg-Anmeldeinformationen

Während wir uns mit dem Thema Kontoerstellung im Web befassen, sollten Sie wissen, dass Sie in mehreren Fällen tätig sind Möglicherweise müssen Sie überhaupt kein Konto erstellen. Sie können auch nur ein Konto verwenden, das von einer anderen Person erstellt und für die Öffentlichkeit freigegeben wurde Zugriff.

BugMeNot ist so ziemlich die einzige Website, die dies tut, aber das ist eigentlich eine gute Sache, da dies bedeutet, dass jeder sie verwendet, was dazu führt, dass mehr Konten gemeinsam genutzt werden.

Es gibt drei Einschränkungen, welche Arten von Konten nicht freigegeben werden können: Paywall-Kontoseiten, von der Community bearbeitete Websites und Websites mit Betrugsrisiko wie Banken und Online-Shops. Alle anderen Websites sind Freiwild.

Also, was ist der Punkt? Auf diese Weise können Sie sehen, was Sie durch das Erstellen eines Kontos erreichen würden, ohne sich selbst um das Erstellen eines Kontos kümmern zu müssen.

In einigen Foren werden Sie beispielsweise gezwungen, ein Konto zu erstellen, bevor Sie etwas lesen können, während auf einigen Websites ein Konto für den Zugriff auf Download-Links erforderlich ist. Mit BugMeNot können Sie all dies überprüfen, ohne dabei Ihre eigenen persönlichen Daten zu riskieren.

5. Einweg-Dateifreigabe

Wenn Sie noch eine Sache anonym und verfügbar halten sollten, handelt es sich um jede Datei, die Sie mit Freunden oder der Familie im Internet teilen.

Es besteht kein großes Risiko, dass Ihre Identität beim Freigeben von Dateien gestohlen wird (es sei denn, die Datei selbst enthält Informationen, mit denen Sie identifiziert werden können), aber es ist gut, aus Datenschutzgründen einen Einwegdienst zu nutzen wie auch immer.

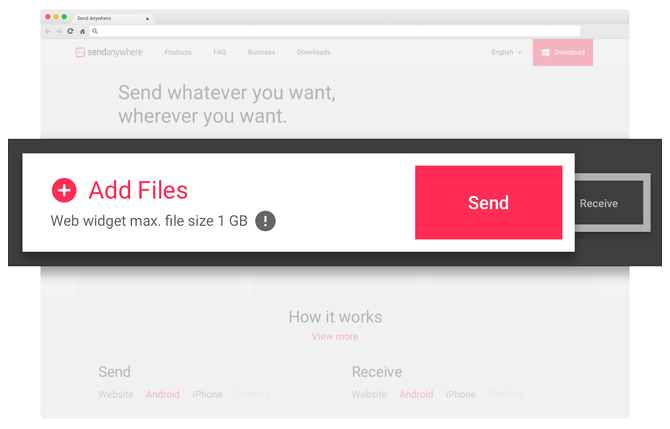

Viele Hosting-Dienste Die 15 besten Möglichkeiten, um Dateien über das Web mit anderen zu teilenEs gibt viele Möglichkeiten, Dateien zwischen Personen und Geräten auszutauschen. Mit diesen 15 Tools können Sie Dateien schnell freigeben, ohne App-Downloads, Kontoregistrierungen oder Cloud-Speicher-Setups. Weiterlesen löscht Dateien automatisch nach einem bestimmten Zeitraum, zwischen 24 Stunden und 30 Tagen oder sogar länger. Wir empfehlen jedoch die Verwendung Überall senden weil es gelöscht wird, sobald die Datei heruntergeladen wird.

Andere Möglichkeiten, um Ihre Identität zu schützen

Woher wissen Sie, ob Ihre Identität gestohlen wurde? Indem Sie auf den Warnschildern bleiben 6 Warnzeichen für Diebstahl digitaler Identität, die Sie nicht ignorieren solltenIdentitätsdiebstahl ist heutzutage nicht allzu selten, aber wir geraten oft in die Falle zu denken, dass es immer "jemand anderem" passieren wird. Ignorieren Sie nicht die Warnschilder. Weiterlesen ! Sie müssen proaktiv sein. In dem Moment, in dem Ihre Identität gestohlen wird, beginnt die Uhr zu ticken. Je früher Sie sie fangen, desto wahrscheinlicher ist es, dass Sie sich davon erholen können.

Zusätzlich zur Verwendung von Einwegkonten sollten Sie dies tun Verwenden Sie stärkere Kennwörter 7 Passwortfehler, die Sie wahrscheinlich hacken werdenDie schlechtesten Passwörter des Jahres 2015 wurden veröffentlicht und sind ziemlich besorgniserregend. Sie zeigen jedoch, dass es absolut wichtig ist, Ihre schwachen Passwörter mit nur wenigen einfachen Änderungen zu verbessern. Weiterlesen und sogar überlegen Verwenden eines Passwort-Managers Sie müssen sofort mit der Verwendung eines Passwort-Managers beginnenInzwischen sollte jeder einen Passwort-Manager verwenden. Wenn Sie keinen Passwort-Manager verwenden, besteht ein höheres Risiko, dass Sie gehackt werden! Weiterlesen . Um wirklich sicher zu bleiben, tun, was die Online-Sicherheitsexperten tun 8 Tipps zur Online-Sicherheit von SicherheitsexpertenMöchten Sie online sicher sein? Vergessen Sie dann alles, was Sie über Passwörter, Virenschutz und Online-Sicherheit zu wissen glauben, denn es ist Zeit für eine Umschulung. Hier ist, was die Experten tatsächlich tun. Weiterlesen .

Haben Sie sich jemals mit Identitätsdiebstahl befasst? Kennen Sie weitere erwähnenswerte Tipps? Oder andere Einwegkonten, die Sie verwenden möchten? Teilen Sie mit uns in den Kommentaren unten!

Bildnachweis: Sira Anamwong über Shutterstock.com

Joel Lee hat einen B.S. in Informatik und über sechs Jahre Berufserfahrung im Schreiben. Er ist Chefredakteur von MakeUseOf.