Werbung

In diesem digitalen Zeitalter, in dem fast das gesamte menschliche Wissen online gespeichert ist, sind einige der wertvollsten Informationen, die Sie besitzen, Ihre eigene Identität. Der Begriff bezieht sich auf Informationen, die es einem Identitätsdieb ermöglichen, sich als Opfer auszugeben, um Zugang zu erhalten ihr Bankkonto, um eine Kreditkarte im Namen des Opfers zu erhalten und zu missbrauchen oder um eine andere zu erschließen Ressourcen.

In diesem digitalen Zeitalter, in dem fast das gesamte menschliche Wissen online gespeichert ist, sind einige der wertvollsten Informationen, die Sie besitzen, Ihre eigene Identität. Der Begriff bezieht sich auf Informationen, die es einem Identitätsdieb ermöglichen, sich als Opfer auszugeben, um Zugang zu erhalten ihr Bankkonto, um eine Kreditkarte im Namen des Opfers zu erhalten und zu missbrauchen oder um eine andere zu erschließen Ressourcen.

Hacker haben viele Möglichkeiten gefunden, an diese Informationen zu gelangen, z. B. das Knacken von E-Mail-Kontokennwörtern und die Einführung von Keyloggern Zeichnen Sie jeden auf einem Computer ausgeführten Tastendruck auf oder fangen Sie den Internetverkehr des Opfers ab und zeichnen Sie die übertragenen Daten auf Information. Ebenso können Sie eine Vielzahl von Schritten unternehmen, um sich und Ihre persönlichen Daten vor diesen Angriffen zu schützen.

1. Verwenden Sie eine Firewall

Hacker, die keinen direkten Zugriff auf Ihren Computer haben, können über Ihre Internetverbindung in Ihr System gelangen. Eine Möglichkeit zum Einsteigen ist ein offener Netzwerkanschluss. EIN

Firewall Was ist die Definition einer Firewall? [Technologie erklärt] Weiterlesen Steuert den gesamten Datenverkehr, der über Ihre Netzwerkports geleitet wird, unabhängig davon, ob er ein- oder ausgeht. Die Software verhält sich wie ein Gatekeeper und ermöglicht Ihnen zu entscheiden, welche Programme Informationen senden und empfangen dürfen.

Windows wird mit einer einfachen Firewall geliefert. In Windows 7 können Sie unter> auf die Einstellungen Ihrer Firewall zugreifen Start > Schalttafel > System und Sicherheit > Windows-Firewall. Eine Software, die Ihnen bei der Verwaltung Ihrer Firewall helfen kann, ist Windows 7-Firewall-Steuerung Verwalten Sie die Windows-Firewall besser mit der Windows 7-Firewallsteuerung Weiterlesen .

Es gibt verschiedene Alternativen zur Standard-Windows-Firewall, die fortgeschrittenen Benutzern mehr Funktionen bieten. Wir haben das abgedeckt 7 Top-Firewall-Programme 7 Top-Firewall-Programme, die für die Sicherheit Ihres Computers berücksichtigt werden müssenFirewalls sind für die moderne Computersicherheit von entscheidender Bedeutung. Hier sind Ihre besten Optionen und welche für Sie richtig ist. Weiterlesen ebenso wie Drei beste Firewalls Die drei besten kostenlosen Firewalls für Windows Weiterlesen für Windows. Wenn Sie einen Mac verwenden, sollten Sie einen Blick darauf werfen So aktivieren Sie die Firewall in Mac OS X Snow Leopard So aktivieren Sie die Firewall in Mac OS X Snow LeopardDa wir selten von Sicherheitsproblemen mit Apple-Hardware hören, ignorieren wir Mac-Benutzer häufig einige der grundlegenden Sicherheitsanwendungen und -funktionen von Apple wie die Firewall. Es ist einfach einzurichten, aber es gibt ... Weiterlesen .

2. Sichern Sie Ihr Netzwerk

Eine Person, die Zugriff auf Ihr Netzwerk hat, kann Ihren Netzwerkverkehr abfangen und möglicherweise Zugriff auf vertrauliche Daten erhalten. Daher ist es unbedingt erforderlich, die Standardanmeldeinformationen Ihres Routers zu ändern und ein Netzwerkkennwort für Ihr lokales WLAN festzulegen.

Die folgenden Artikel enthalten weitere Details:

- So sichern Sie Ihre drahtlose Netzwerkverbindung 7 einfache Tipps zum Sichern Ihres Routers und Ihres Wi-Fi-Netzwerks in wenigen MinutenSchnüffelt und belauscht jemand Ihren WLAN-Verkehr und stiehlt Ihre Passwörter und Kreditkartennummern? Würdest du überhaupt wissen, ob es jemand war? Wahrscheinlich nicht. Sichern Sie Ihr drahtloses Netzwerk mit diesen 7 einfachen Schritten. Weiterlesen

- WiFi für Dummies: 9 häufige Fehler beim Einrichten eines drahtlosen Netzwerks 9 Häufige Fehler Einrichten eines drahtlosen Netzwerks Weiterlesen

- So sichern Sie Ihren D-Link Wireless Router So sichern Sie Ihren D-Link Wireless RouterIst Ihr D-Link Router wirklich sicher? Befolgen Sie diese Schritte, um sicherzustellen, dass Ihr Wi-Fi-Netzwerk vor Hackern und schelmischen Kindern geschützt ist. Weiterlesen

- So verstecken Sie Ihr WiFi-Netzwerk und verhindern, dass es gesehen wird So verstecken Sie Ihr Wi-Fi-Netzwerk und verhindern, dass es gesehen wirdDrahtlose Netzwerke sind weniger sicher als drahtgebundene Netzwerke. Möchten Sie Ihren Router verstecken? Hier erfahren Sie, wie das geht und warum Sie es nicht sollten. Weiterlesen

- Ist Ihr drahtloses Netzwerk sicher? Überprüfen Sie, ob Ihr drahtloses Netzwerk mit AirSnare sicher ist Weiterlesen

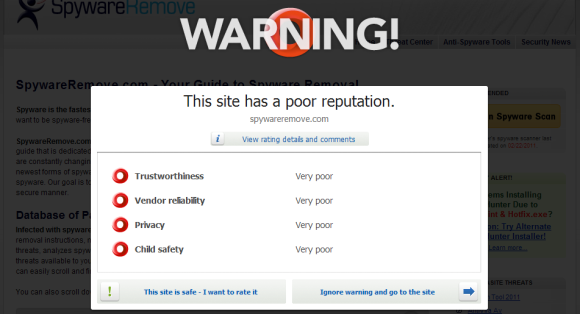

3. Verwenden Sie Anti-Malware-Software

Möglicherweise kann sich ein Hacker am einfachsten in Ihr System einschleichen, indem er bösartige Softwareinstallationen verwendet, die vom naiven Benutzer autorisiert oder ausgeführt werden. In einigen Fällen muss der Benutzer nicht einmal etwas autorisieren, wie z Spyware wird automatisch ausgeführt und installiert sich selbst 3 Top-Möglichkeiten, wie Menschen von einem E-Mail-Virus infiziert werden Weiterlesen Sobald der Benutzer eine Datei öffnet oder zulässt, dass ein Skript von einer Website ausgeführt wird. Anti-Malware-Software kann Ihre Daten schützen, indem sie böswillige Aktivitäten auf Ihrem Computer erkennt und eine Infektion verhindert.

Bitte konsultieren Sie diese Beiträge für detaillierte Informationen:

- 7 Tipps für den gesunden Menschenverstand, um das Abfangen von Malware zu vermeiden 7 Tipps für den gesunden Menschenverstand, um das Abfangen von Malware zu vermeidenDas Internet hat viel möglich gemacht. Der Zugriff auf Informationen und die Kommunikation mit Menschen aus der Ferne ist zum Kinderspiel geworden. Gleichzeitig kann uns unsere Neugier jedoch schnell in dunkle virtuelle Gassen führen ... Weiterlesen

- 7 Grundlegende Sicherheits-Downloads, die Sie installiert haben müssen 7 Grundlegende Sicherheits-Downloads, die Sie installiert haben müssen Weiterlesen

- Die 9 Arten von Computerviren, auf die Sie achten müssen und was sie tun 7 Arten von Computerviren, auf die Sie achten müssen und was sie tunViele Arten von Computerviren können Ihre Daten stehlen oder zerstören. Hier sind einige der häufigsten Viren und deren Funktionsweise. Weiterlesen

4. Arbeiten Sie mit einem Standard- oder eingeschränkten Benutzerkonto

Die meisten Leute bevorzugen es, mit dem Administratorkonto zu arbeiten, weil es bequemer erscheint. Sie können ein Programm problemlos installieren, ohne die Benutzer wechseln oder eine Installationsdatei mit Administratorrechten ausführen zu müssen. Ratet mal, wie viele Hacker oder Schadprogramme so sind!

Windows Vista und Windows 7 haben das System sicherer gemacht, indem eine Bestätigung oder Administratoranmeldeinformationen erforderlich sind, wenn Programme versuchen, Änderungen am System vorzunehmen. Wenn Sie jedoch weiterhin Windows XP verwenden, müssen Sie Ihr Standardkonto als Nicht-Administratorkonto festlegen. Sie können weiterhin Prozesse als Administrator in diesem Konto ausführen, sofern Sie die Anmeldeinformationen kennen.

Legen Sie außerdem ein Kennwort für das Standardadministratorkonto fest. Oft hat das Administratorkonto kein Passwort. Dies ist eine weitere offene Tür in Ihr System, insbesondere wenn jemand direkten Zugriff auf Ihren Computer hatte, sodass Sie ihn besser abschließen sollten.

5. Verwenden Sie sichere Passwörter und ändern Sie diese häufig

Das einzige, was Sie tun können, um Online-Konten wie Webmail oder Online-Banking zu schützen, ist Folgendes: Wählen Sie sichere Passwörter aus, ein anderes für jedes Konto, und ändern Sie dann Ihre Passwörter häufig. Dies ist schwierig, aber für Konten, die vertrauliche Informationen wie persönliche Daten oder Kreditkartennummern enthalten, ist dies unglaublich wichtig.

In den folgenden Artikeln finden Sie Tipps zur Erstellung und Verwaltung von Passwörtern:

- So erstellen Sie ein gutes Passwort, das Sie nicht vergessen werden So erstellen Sie ein sicheres Passwort, das Sie nicht vergessen werdenWissen Sie, wie man ein gutes Passwort erstellt und sich daran erinnert? Hier finden Sie einige Tipps und Tricks, um sichere, separate Kennwörter für alle Ihre Online-Konten zu verwalten. Weiterlesen

- Stellen Sie Ihre Passwörter mit diesen fünf Tools zur Passwortstärke auf die Probe Stellen Sie Ihre Passwörter mit diesen fünf Tools zur Passwortstärke auf die ProbeWir alle haben eine ganze Reihe von Fragen zum Thema "Wie knacke ich ein Passwort?" Gelesen. Man kann mit Sicherheit sagen, dass die meisten von ihnen eher schändlichen als neugierigen Zwecken dienen. Passwörter verletzen ... Weiterlesen

- 5 kostenlose Passwortgeneratoren für nahezu nicht hackbare Passwörter Die 5 besten Online-Passwortgeneratoren für starke zufällige PasswörterSuchen Sie nach einer Möglichkeit, schnell ein unzerbrechliches Passwort zu erstellen? Probieren Sie einen dieser Online-Passwortgeneratoren aus. Weiterlesen

- 4 Open Source-Passwortmanager, um Ihre Passwörter zu schützen 4 Open Source-Passwortmanager, um Ihre Passwörter zu schützenSelbst wenn Sie an Ihren geliebten und praktischen kommerziellen Passwort-Manager gewöhnt sind, ist dies wahrscheinlich nicht der Fall Es ist eine schlechte Idee, andere ultra-sichere Anwendungen auszuprobieren, die einige der gleichen Funktionen bieten und weniger Risiken eingehen beim... Weiterlesen

- KeePassX - Sichere Passwortverwaltung für Linux & OS X. KeePassX - Sichere Passwortverwaltung für Linux & OS X. Weiterlesen

6. Sensible Daten verschlüsseln

Wenn Sie vertrauliche Daten auf Ihrer Festplatte oder auf einem externen Speichergerät speichern, verschlüsseln Sie sie. Auf diese Weise ist der Zugriff schwierig, selbst wenn ein Hacker Zugriff auf Ihren Computer erhält und Daten kopieren kann. Ein hervorragendes kostenloses Open Source-Tool zum Verschlüsseln von Daten ist TrueCrypt.

Weitere Informationen zum Thema finden Sie in folgenden Beiträgen:

- Verschlüsseln Sie Ihren USB-Stick mit Truecrypt 6.0 Verschlüsseln Sie Ihren USB-Stick mit Truecrypt 6.0 Weiterlesen

- Verschlüsseln Sie Ihr USB-Laufwerk ganz einfach mit dem Rohos Mini Drive 1.7 Verschlüsseln Sie Ihr USB-Laufwerk ganz einfach mit dem Rohos Mini Drive 1.7 Weiterlesen

- So sichern und verschlüsseln Sie Ihre Daten, wenn Ihr Laptop gestohlen wird [Mac] So sichern und verschlüsseln Sie Ihre Informationen, wenn Ihr Laptop gestohlen wird [Mac] Weiterlesen

7. Verwenden Sie sichere Verbindungen zum Senden vertraulicher Daten

Das Internet ist einfach zu bequem, um nicht benutzt zu werden. Es macht Spaß und ist einfach, sich für neue Konten anzumelden, an Wettbewerben teilzunehmen, von Ihrer Couch aus einzukaufen und Ihren Urlaub zu planen. Jedes Mal, wenn Sie einen solchen Dienst nutzen, geben Sie einige persönliche Informationen preis: Ihren Namen, Ihre Adresse, Ihre persönlichen Interessen, Ihre Bankdaten und wann Sie nicht zu Hause sind. Diese Informationen sind sehr wertvoll!

Stellen Sie zum Schutz Ihrer persönlichen Daten bei der Nutzung von Onlinediensten sicher, dass die Daten ausschließlich über verschlüsselte sichere Verbindungen übertragen werden (SSL So erhalten Sie Ihr eigenes kostenloses SSL-Zertifikat Weiterlesen / TLS-Protokoll). Sie haben es mit einer sicheren Verbindung zu tun, wenn die URL in Ihrem Browser mit beginnt https: // anstatt http: //. Derzeit können Sie festlegen, dass Facebook, Google Mail und Twitter über HTTPS ständig eine Verbindung herstellen. Dies erhöht die Sicherheit beim Informationsaustausch über diese Websites.

Weitere Informationen hier:

- Twitter fügt den Einstellungen "Immer HTTPS verwenden" hinzu. Aktivieren Sie es jetzt! [Nachrichten] Twitter fügt den Einstellungen "Immer HTTPS verwenden" hinzu. Aktivieren Sie es jetzt! [Nachrichten] Weiterlesen

8. Halten Sie Betriebssystem und Software auf dem neuesten Stand

Die meisten Programme haben Fehler und die schlimmsten sind Sicherheitslücken. Um Fehler zu beheben, stellen Softwareentwickler Patches und Softwareupdates zur Verfügung. Bei der Aktualisierung Ihres Betriebssystems, Ihrer Treiber und der gesamten installierten Software geht es also nicht darum, auf neue Funktionen zuzugreifen, sondern darum, Ihr System sicher und funktionsfähig zu halten.

Bitte schauen Sie sich diese Artikel an:

- 5 schnelle Schritte zum Verwalten von Software-Updates mit SUMo 5 schnelle Schritte zum Verwalten von Software-Updates mit SUMo Weiterlesen

- FileHippo Update Checker hält Ihre PC-Software auf dem neuesten Stand FileHippo Update Checker hält Ihre PC-Software auf dem neuesten Stand Weiterlesen

- So aktualisieren Sie Apps von Drittanbietern automatisch auf Ihrem Mac So aktualisieren Sie Apps von Drittanbietern automatisch auf Ihrem Mac Weiterlesen

9. Löschen und überschreiben Sie Speichergeräte vor dem Entsorgen

Bevor Sie Hardware entsorgen, auf der zuvor persönliche Informationen gespeichert waren, z. B. Festplatten, USB-Sticks, Speicherkarten oder DVDs zerstören das Objekt entweder physisch oder überschreiben das gesamte Objekt Fahrt. Das Löschen von Dateien oder das Formatieren eines Laufwerks allein reicht nicht aus. Hacker können die Informationen wiederherstellen. Sie müssen den Speicherplatz mit zufälligen Daten überschreiben.

Der folgende Beitrag enthüllt weitere Details:

- So löschen Sie Ihre Festplatte vollständig und sicher [Windows] So löschen Sie eine Festplatte vollständigEs gibt zwei Möglichkeiten, eine Festplatte zu verkabeln. Hier ist, was Sie wissen müssen, um es schnell und einfach zu erledigen. Weiterlesen

Hatten Sie jemals einen Fall von Identitätsdiebstahl? Wie haben die Hacker Zugriff auf Ihre Daten erhalten?

Bildnachweis: Branislav Senic, Ilin Sergey, valdis torms, Gibsons, Pedro Miguel Sousa, Kheng Guan Toh, Lichtmeister, Matthias Pahl, nieseln

Tina schreibt seit über einem Jahrzehnt über Verbrauchertechnologie. Sie hat einen Doktortitel in Naturwissenschaften, ein Diplom aus Deutschland und einen MSc aus Schweden. Ihr analytischer Hintergrund hat ihr geholfen, sich als Technologiejournalistin bei MakeUseOf zu profilieren, wo sie jetzt die Keyword-Recherche und -Operationen verwaltet.