Werbung

Als Ende Mai neue Instanzen der weit verbreiteten Locky-Ransomware auszutrocknen begannen 2016 waren Sicherheitsforscher sicher, dass wir die letzte Malware, die Dateien verschlüsselt, nicht gesehen hatten Variante.

Siehe da, sie hatten recht.

Seit dem 19. Junith Sicherheitsexperten haben Millionen bösartiger E-Mail-Nachrichten beobachtet, die mit einem Anhang gesendet wurden, der eine neue Variante der Locky-Ransomware enthält. Das Die Evolution scheint die Malware erheblich gefährlicher gemacht zu haben Jenseits Ihres Computers: 5 Möglichkeiten, wie Sie mit Ransomware in Zukunft gefangen genommen werden könnenRansomware ist wahrscheinlich die schlimmste Malware auf dem Markt, und die Kriminellen, die sie verwenden, werden immer häufiger Fortgeschrittene, hier sind fünf besorgniserregende Dinge, die bald als Geiseln genommen werden könnten, einschließlich Smart Homes und Smart Autos. Weiterlesen und werden von einer veränderten Verteilungstaktik begleitet, die die Infektion weiter verbreitet als bisher gesehen.

Es ist nicht nur die Locky-Ransomware, die Sicherheitsforscher beunruhigt. Es gab bereits andere Varianten von Locky, und es scheint, dass Vertriebsnetzwerke die „Produktion“ auf der ganzen Welt ankurbeln, ohne dass bestimmte Ziele berücksichtigt werden.

JavaScript Ransomware

2016 hat gesehen eine leichte Verschiebung in der Malware-Verteilung Lassen Sie sich nicht von den Betrügern verführen: Ein Leitfaden für Ransomware und andere Bedrohungen Weiterlesen . Internetnutzer haben vielleicht gerade erst begonnen, die extremen Bedrohungen durch Ransomware zu verstehen, aber es hat bereits begonnen, sich weiterzuentwickeln, um so lange wie möglich unter dem Radar zu bleiben.

Und während Malware mit bekannten JavaScript-Frameworks keine Seltenheit ist, waren Sicherheitsexperten im ersten Quartal 2016 von einer Flut von Malware überwältigt Eldon Sprickerhoff zum Staat führen:

„Die Entwicklung von Malware scheint so schnell und halsbrecherisch zu sein wie in jeder Dschungelumgebung, in der Überleben und Verbreitung Hand in Hand gehen. Autoren haben häufig Funktionen aus verschiedenen Malware-Stämmen in die nächste Codegeneration übernommen und dabei regelmäßig die Wirksamkeit und Rentabilität jeder Generation überprüft. “

Das Aufkommen von in JavaScript codierter Ransomware stellt Benutzer vor eine neue Herausforderung, die sie vermeiden sollten. Wenn Sie zuvor versehentlich eine schädliche Datei heruntergeladen haben oder diese gesendet haben, hat Windows die Dateierweiterung gescannt und entschieden, ob dieser bestimmte Dateityp eine Gefahr für Ihr System darstellt.

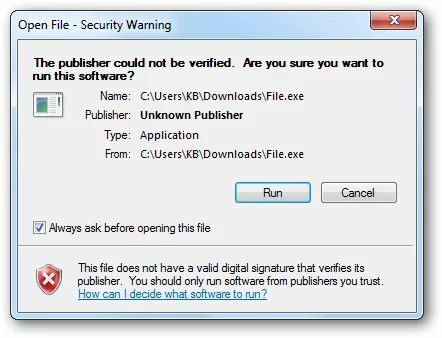

Zum Beispiel, wenn Sie versuchen, ein Unbekanntes auszuführen.exe Datei wird diese Warnung angezeigt:

Bei JavaScript gibt es keine solche Standardwarnung - die .js Dateierweiterung - Dateien, die dazu geführt haben, dass eine große Anzahl von Benutzern ohne nachzudenken klickt und dann als Lösegeld gehalten wird.

Botnets und Spam-E-Mail

Die überwiegende Mehrheit der Ransomware wird über böswillige E-Mails gesendet, die wiederum in großen Mengen über riesige Netzwerke infizierter Computer gesendet werden, die üblicherweise als „Botnetz“ bezeichnet werden.

Der enorme Anstieg der Locky-Ransomware wurde direkt mit dem Necrus-Botnetz in Verbindung gebracht, das im Durchschnitt von 50,000 IP-Adressen werden mehrere Monate lang alle 24 Stunden infiziert. Während der Beobachtung (von Anubis Networks) blieben die Infektionsraten bis zum 28. März konstantth als es eine große Welle gab, zu erreichen 650,000 Infektionen über einen Zeitraum von 24 Stunden. Dann wieder normal, wenn auch mit langsam sinkender Infektionsrate.

Am 1. JunistNecrus wurde still. Die Spekulationen darüber, warum das Botnetz leise wurde, sind gering, obwohl sie sich stark um das Botnetz drehen Verhaftung von rund 50 russischen Hackern. Das Botnetz nahm jedoch später im Monat den Betrieb wieder auf (um die 19th Juni) und schickte die neue Locky-Variante an Millionen potenzieller Opfer. Sie können die aktuelle Verbreitung des Necrus-Botnetzes im obigen Bild sehen - beachten Sie, wie es Russland vermeidet?

Die Spam-E-Mails enthalten immer einen Anhang, der angeblich ein wichtiges Dokument oder Archiv ist, das von einem vertrauenswürdigen (aber gefälschten) Konto gesendet wird. Sobald das Dokument heruntergeladen und abgerufen wurde, wird automatisch ein infiziertes Makro oder ein anderes schädliches Skript ausgeführt, und der Verschlüsselungsprozess beginnt.

Ob Locky, Dridex, CryptoLocker oder eine der unzähligen Ransomware-Varianten Viren, Spyware, Malware usw. Erklärt: Online-Bedrohungen verstehenWenn Sie anfangen, über all die Dinge nachzudenken, die beim Surfen im Internet schief gehen könnten, sieht das Web wie ein ziemlich beängstigender Ort aus. Weiterlesen , Spam-E-Mail ist nach wie vor das bevorzugte Zustellungsnetzwerk für Ransomware. Dies zeigt deutlich, wie erfolgreich diese Übermittlungsmethode ist.

Neue Herausforderer erscheinen: Bart und RAA

JavaScript-Malware ist nicht die einzige Bedrohung Ransomware wächst weiter - Wie können Sie sich schützen? Weiterlesen Benutzer werden sich in den kommenden Monaten damit auseinandersetzen müssen - obwohl ich ein anderes JavaScript-Tool habe, über das ich Ihnen berichten kann!

Zuerst die Bart Infektion nutzt einige ziemlich übliche Ransomware-Techniken, verwendet eine ähnliche Zahlungsschnittstelle wie Locky und zielt auf eine Mainstream-Liste von Dateierweiterungen für die Verschlüsselung ab. Es gibt jedoch einige wesentliche betriebliche Unterschiede. Während die meisten Ransomware-Geräte für die Verschlüsselung grünes Licht für einen Befehls- und Steuerungsserver benötigen, verfügt Bart über keinen solchen Mechanismus.

Stattdessen Brendan Griffin und Ronnie Tokazowski von Phishme glaube, Bart verlässt sich auf a „Eine eindeutige Opferkennung, die dem Bedrohungsakteur angibt, welcher Entschlüsselungsschlüssel zum Erstellen der Entschlüsselungsanwendung verwendet werden soll, die angeblich den Opfern zur Verfügung steht, die die Zahlung leisten Lösegeld “, dh selbst wenn der Infizierte schnell vom Internet getrennt wird (bevor er die herkömmliche Befehls- und Kontrollfreigabe erhält), verschlüsselt die Lösegeld-Software das Lösegeld weiterhin Dateien.

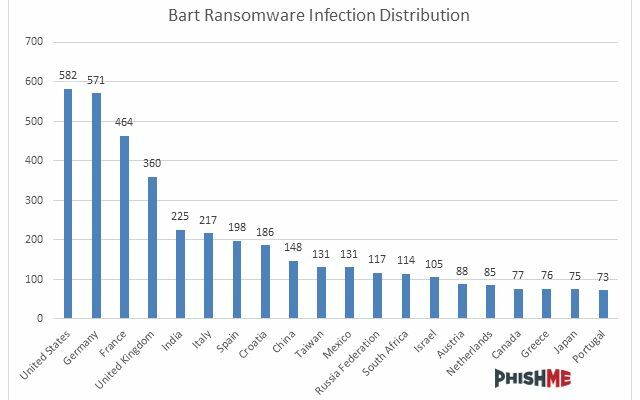

Es gibt zwei weitere Dinge, die Bart beiseite legen: die Entschlüsselung, die den Preis verlangt, und die spezifische Auswahl der Ziele. Es steht derzeit bei 3BTC (Bitcoin), was zum Zeitpunkt des Schreibens knapp 2000 US-Dollar entspricht! Bei der Auswahl der Ziele ist es eigentlich mehr, wer Bart nicht Ziel. Wenn Bart eine installierte Benutzersprache Russisch, Ukrainisch oder Weißrussisch ermittelt, wird diese nicht bereitgestellt.

Zweitens haben wir RAA, eine weitere Ransomware-Variante, die vollständig in JavaScript entwickelt wurde. Was RAA interessant macht, ist die Verwendung gängiger JavaScript-Bibliotheken. RAA wird, wie wir bei den meisten Ransomware-Programmen sehen, über ein schädliches E-Mail-Netzwerk verteilt und normalerweise als Word-Dokument getarnt. Wenn die Datei ausgeführt wird, wird ein gefälschtes Word-Dokument generiert, das vollständig beschädigt zu sein scheint. Stattdessen überprüft RAA die verfügbaren Laufwerke auf Lese- und Schreibzugriff und bei Erfolg die Crypto-JS-Bibliothek, um mit der Verschlüsselung der Benutzerdateien zu beginnen.

Um die Verletzung noch schlimmer zu machen, bündelt RAA auch das bekannte Passwort-Diebstahl-Programm Pony, um sicherzustellen, dass Sie wirklich, wirklich verrückt sind.

Steuern von JavaScript-Malware

Glücklicherweise können wir trotz der offensichtlichen Bedrohung durch JavaScript-basierte Malware die potenzielle Gefahr durch einige grundlegende Sicherheitskontrollen sowohl in unseren E-Mail-Konten als auch in unseren Office-Suiten verringern. Ich verwende Microsoft Office, daher konzentrieren sich diese Tipps auf diese Programme. Sie sollten jedoch dieselben Sicherheitsprinzipien auf die von Ihnen verwendeten Anwendungen anwenden.

Makros deaktivieren

Zunächst können Sie die automatische Ausführung von Makros deaktivieren. Ein Makro kann Code enthalten, mit dem Malware automatisch heruntergeladen und ausgeführt werden kann, ohne dass Sie es merken. Ich werde Ihnen zeigen, wie dies in Microsoft Word 2016 funktioniert Der Prozess ist für alle anderen Office-Programme relativ ähnlich So schützen Sie sich vor Microsoft Word-MalwareWussten Sie, dass Ihr Computer durch schädliche Microsoft Office-Dokumente infiziert werden kann oder dass Sie dazu verleitet werden könnten, die Einstellungen zu aktivieren, die zur Infektion Ihres Computers erforderlich sind? Weiterlesen .

Gehe zu Datei> Optionen> Trust Center> Trust Center-Einstellungen. Unter Makroeinstellungen Sie haben vier Möglichkeiten. Ich entscheide mich dafür Deaktivieren Sie alle Makros mit BenachrichtigungIch kann es also ausführen, wenn ich mir der Quelle sicher bin. Jedoch, Microsoft empfiehlt die AuswahlDeaktivieren Sie alle Makros außer digital signierten Makrosin direktem Zusammenhang mit der Verbreitung der Locky Ransomware.

Erweiterungen anzeigen, anderes Programm verwenden

Dies ist nicht ganz kinderleicht, aber die Kombination der beiden Änderungen erspart Ihnen möglicherweise das Doppelklicken auf die falsche Datei.

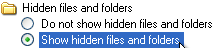

Zunächst müssen Sie Dateierweiterungen in Windows aktivieren, die standardmäßig ausgeblendet sind.

Öffnen Sie in Windows 10 ein Explorer-Fenster und gehen Sie zu Aussicht Tab. Prüfen Dateinamenerweiterungen.

Gehen Sie in Windows 7, 8 oder 8.1 zu Systemsteuerung> Darstellung und Personalisierung> Ordneroptionen. Unter dem Aussicht Scrollen Sie auf der Registerkarte nach unten Erweiterte Einstellungen bis du siehst Erweiterungen für bekannte Dateitypen verbergen.

Wenn Sie versehentlich eine schädliche Datei herunterladen, die als etwas anderes getarnt ist, sollten Sie in der Lage sein, die Dateierweiterung vor der Ausführung zu erkennen.

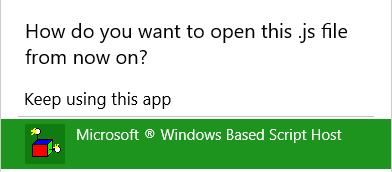

Der zweite Teil beinhaltet das Ändern des Standardprogramms zum Öffnen von JavaScript-Dateien. Sie sehen, wenn Sie in Ihrem Browser mit JavaScript arbeiten, gibt es eine Reihe von Hindernissen und Frameworks, um zu verhindern, dass böswillige Ereignisse Ihr System zerstören. Sobald Sie sich außerhalb der Heiligkeit des Browsers und in der Windows-Shell befinden, können bei der Ausführung dieser Datei schlimme Dinge passieren.

Gehe zu einem .js Datei. Wenn Sie nicht wissen, wo oder wie, geben Sie ein * .js in die Windows Explorer-Suchleiste. Ihr Fenster sollte mit ähnlichen Dateien gefüllt sein:

Klicken Sie mit der rechten Maustaste auf eine Datei und wählen Sie Eigenschaften. Momentan wird unsere JavaScript-Datei mit Microsoft Windows Based Script Host geöffnet. Scrollen Sie nach unten, bis Sie finden Notizblock und drücke okay.

Überprüfen

In Microsoft Outlook können Sie keine Dateien eines bestimmten Typs empfangen. Dies umfasst sowohl .exe als auch .js und soll verhindern, dass Sie versehentlich Malware auf Ihren Computer übertragen. Dies bedeutet jedoch nicht, dass sie nicht durch beide anderen Mittel schlüpfen können und werden. Es gibt drei äußerst einfache Möglichkeiten, Ransomware neu zu verpacken:

- Verwenden der Dateikomprimierung: Der Schadcode kann archiviert werden und wird mit einer anderen Dateierweiterung gesendet, die die Blockierung integrierter Anhänge von Outlook nicht auslöst.

- Benennen Sie die Datei um: Wir stoßen häufig auf bösartigen Code, der als anderer Dateityp getarnt ist. Da der Großteil der Welt eine Art Office-Suite verwendet, sind Dokumentformate äußerst beliebt.

- Verwenden eines gemeinsam genutzten Servers: Diese Option ist etwas weniger wahrscheinlich, aber böswillige E-Mails können von einem privaten FTP- oder sicheren SharePoint-Server gesendet werden, wenn sie kompromittiert werden. Da der Server in Outlook auf die Whitelist gesetzt würde, würde der Anhang nicht als böswillig eingestuft.

Eine vollständige Liste finden Sie hier von denen Erweiterungen Outlook standardmäßig blockiert.

Ständige Wachsamkeit

Ich werde nicht lügen. Wenn Sie online sind, besteht eine allgegenwärtige Bedrohung durch Malware. Sie müssen sich jedoch nicht dem Druck unterwerfen. Berücksichtigen Sie die Websites, die Sie besuchen, die Konten, bei denen Sie sich anmelden, und die E-Mails, die Sie erhalten. Und obwohl wir wissen, dass es für Antivirensoftware schwierig ist, mit der schillernden Vielfalt an Malware Schritt zu halten Varianten, die eine Antivirensuite herunterladen und aktualisieren, sollten unbedingt Teil Ihres Systems sein Verteidigung.

Wurden Sie von Ransomware getroffen? Hast du deine Dateien zurückbekommen? Welche Ransomware war das? Lassen Sie uns wissen, was mit Ihnen passiert ist!

Bildnachweis: Necrus Botnet Infektionskarte über malwaretech.com, Bart-Entschlüsselungsschnittstelle und aktuelle Infektionen nach Ländern, beide über phishme.com

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.