Werbung

Vor drei Wochen, ein ernstes Sicherheitsproblem in OS X 10.10.4 wurde entdeckt. Das ist an sich nicht besonders interessant.

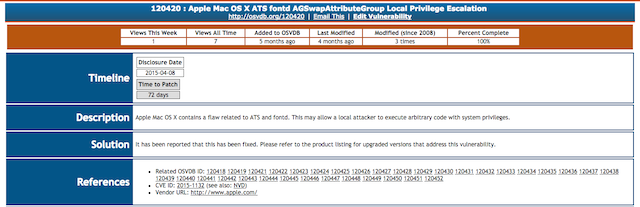

Sicherheitslücken in gängigen Softwarepaketen werden entdeckt die ganze Zeitund OS X ist keine Ausnahme. In der Open Source Vulnerability Database (OSVDB) werden mindestens 1100 Schwachstellen angezeigt, die als "OS X" gekennzeichnet sind. Aber was ist Interessant ist die Art und Weise, wie diese besondere Sicherheitsanfälligkeit aufgedeckt wurde.

Anstatt Apple davon zu erzählen und ihnen Zeit zu geben, das Problem zu beheben, beschloss der Forscher, seinen Exploit im Internet zu veröffentlichen, damit jeder ihn sehen kann.

Das Endergebnis war ein Wettrüsten zwischen Apple und Black-Hat-Hackern. Apple musste einen Patch veröffentlichen, bevor die Sicherheitsanfälligkeit behoben wurde, und die Hacker mussten einen Exploit erstellen, bevor die gefährdeten Systeme gepatcht wurden.

Sie könnten denken, dass eine bestimmte Offenlegungsmethode unverantwortlich ist. Man könnte es sogar als unethisch oder rücksichtslos bezeichnen. Aber es ist komplizierter. Willkommen in der seltsamen, verwirrenden Welt der Offenlegung von Sicherheitslücken.

Vollständige oder verantwortungsvolle Offenlegung

Es gibt zwei beliebte Methoden, um Schwachstellen gegenüber Softwareanbietern aufzudecken.

Der erste heißt vollständige Offenlegung. Ähnlich wie im vorherigen Beispiel veröffentlichen Forscher ihre Sicherheitsanfälligkeit sofort in freier Wildbahn, sodass die Anbieter absolut keine Möglichkeit haben, einen Fix zu veröffentlichen.

Der zweite heißt verantwortungsvolle Offenlegungoder gestaffelte Offenlegung. Hier kontaktiert der Forscher den Anbieter, bevor die Sicherheitsanfälligkeit behoben wird.

Beide Parteien vereinbaren dann einen Zeitrahmen, in dem der Forscher verspricht, die Sicherheitsanfälligkeit nicht zu veröffentlichen, um dem Anbieter die Möglichkeit zu geben, einen Fix zu erstellen und freizugeben. Dieser Zeitraum kann je nach Schweregrad und Komplexität der Sicherheitsanfälligkeit zwischen 30 Tagen und einem Jahr liegen. Einige Sicherheitslücken können nicht einfach behoben werden und erfordern, dass ganze Softwaresysteme von Grund auf neu erstellt werden.

Sobald beide Parteien mit dem erstellten Fix zufrieden sind, wird die Sicherheitsanfälligkeit offengelegt und mit a versehen CVE-Nummer. Diese identifizieren jede Sicherheitsanfälligkeit eindeutig und die Sicherheitsanfälligkeit wird online in der OSVDB archiviert.

Aber was passiert, wenn die Wartezeit abläuft? Nun, eines von zwei Dingen. Der Anbieter wird dann eine Verlängerung mit dem Forscher aushandeln. Wenn der Forscher jedoch mit der Reaktion oder dem Verhalten des Anbieters unzufrieden ist oder die Anfrage nach einer Erweiterung für unangemessen hält, veröffentlicht er sie möglicherweise einfach online, ohne dass ein Fix bereitsteht.

Im Sicherheitsbereich gibt es heftige Debatten darüber, welche Offenlegungsmethode am besten ist. Einige denken, dass die einzige ethische und genaue Methode die vollständige Offenlegung ist. Einige denken, dass es am besten ist, Anbietern die Möglichkeit zu geben, ein Problem zu beheben, bevor sie es in die Wildnis entlassen.

Wie sich herausstellt, gibt es für beide Seiten einige überzeugende Argumente.

Die Argumente für eine verantwortungsvolle Offenlegung

Schauen wir uns ein Beispiel an, wo es am besten ist, verantwortungsbewusste Offenlegung zu verwenden.

Wenn wir über kritische Infrastrukturen im Kontext des Internets sprechen, ist es schwer zu vermeiden, darüber zu sprechen das DNS-Protokoll So ändern Sie Ihre DNS-Server und verbessern die InternetsicherheitStellen Sie sich das vor - Sie wachen eines schönen Morgens auf, gießen sich eine Tasse Kaffee ein und setzen sich dann an Ihren Computer, um mit Ihrer Arbeit für den Tag zu beginnen. Bevor Sie tatsächlich bekommen ... Weiterlesen . Auf diese Weise können wir lesbare Webadressen (wie makeuseof.com) in IP-Adressen übersetzen.

Das DNS-System ist unglaublich kompliziert und nicht nur auf technischer Ebene. Es wird viel Vertrauen in dieses System gesetzt. Wir vertrauen darauf, dass wir bei der Eingabe einer Webadresse an den richtigen Ort geschickt werden. Es hängt einfach viel von der Integrität dieses Systems ab.

Wenn jemand in der Lage war, eine DNS-Anfrage zu stören oder zu gefährden, besteht ein großes Schadenspotential. Zum Beispiel könnten sie Personen auf betrügerische Online-Banking-Seiten schicken und so ihre Online-Banking-Daten abrufen. Sie konnten ihren E-Mail- und Online-Verkehr durch einen Man-in-the-Middle-Angriff abfangen und den Inhalt lesen. Sie könnten die Sicherheit des gesamten Internets grundlegend untergraben. Gruseliges Zeug.

Dan Kaminsky ist ein angesehener Sicherheitsforscher, der seit langem Schwachstellen in bekannter Software findet. Aber er ist am bekanntesten für die Entdeckung von vielleicht 2008 schwerwiegendste Sicherheitslücke im DNS-System jemals gefunden. Dies hätte es jemandem ermöglicht, leicht eine durchzuführen Cache-Vergiftung (oder DNS-Spoofing) Angriff auf einen DNS-Nameserver. Die technischeren Details dieser Sicherheitsanfälligkeit wurden auf der Def Con-Konferenz 2008 erläutert.

Kaminsky war sich der Konsequenzen der Veröffentlichung eines derart schwerwiegenden Fehlers sehr bewusst und beschloss, ihn den Anbietern der DNS-Software, die von diesem Fehler betroffen sind, mitzuteilen.

Es waren eine Reihe wichtiger DNS-Produkte betroffen, darunter die von Alcatel-Lucent, BlueCoat Technologies, Apple und Cisco entwickelten. Das Problem betraf auch eine Reihe von DNS-Implementierungen, die mit einigen gängigen Linux / BSD-Distributionen ausgeliefert wurden, darunter die für Debian, Arch, Gentoo und FreeBSD.

Kaminsky gab ihnen 150 Tage Zeit, um eine Lösung zu finden, und arbeitete heimlich mit ihnen zusammen, um ihnen zu helfen, die Sicherheitslücke zu verstehen. Er wusste, dass dieses Problem so schwerwiegend und die potenziellen Schäden so groß waren, dass es gewesen wäre Es ist unglaublich rücksichtslos, es öffentlich zu veröffentlichen, ohne den Anbietern die Möglichkeit zu geben, eine Patch.

Die Sicherheitslücke war übrigens versehentlich durchgesickert von der Sicherheitsfirma Matsano in einem Blogbeitrag. Der Artikel wurde entfernt, aber gespiegelt und einen Tag nach Veröffentlichung ein Exploit So hacken sie dich: Die düstere Welt der Exploit-KitsBetrüger können Software-Suites verwenden, um Sicherheitslücken auszunutzen und Malware zu erstellen. Aber was sind diese Exploit-Kits? Woher kommen sie? Und wie können sie gestoppt werden? Weiterlesen wurde erstellt.

Die DNS-Sicherheitslücke von Kaminsky fasst letztendlich den Kern des Arguments für eine verantwortungsvolle, gestaffelte Offenlegung zusammen. Einige Schwachstellen - wie Zero-Day-Schwachstellen Was ist eine Zero Day-Sicherheitsanfälligkeit? [MakeUseOf erklärt] Weiterlesen - sind so bedeutend, dass ihre Veröffentlichung erhebliche Schäden verursachen würde.

Es gibt aber auch ein zwingendes Argument dafür, keine Vorwarnung zu geben.

Der Fall für die vollständige Offenlegung

Indem Sie eine Sicherheitsanfälligkeit offen legen, entsperren Sie eine Pandora-Box, in der unappetitliche Personen schnell und einfach Exploits erstellen und anfällige Systeme gefährden können. Warum sollte sich jemand dafür entscheiden?

Es gibt mehrere Gründe. Erstens reagieren Anbieter häufig nur sehr langsam auf Sicherheitsbenachrichtigungen. Indem sie ihre Hand effektiv zwingen, indem sie eine Schwachstelle in die Wildnis entlassen, sind sie motivierter, schnell zu reagieren. Schlimmer noch, einige neigen dazu nicht veröffentlichen Warum Unternehmen, die Verstöße geheim halten, eine gute Sache sein könntenBei so vielen Online-Informationen sorgen wir uns alle um mögliche Sicherheitsverletzungen. Aber diese Verstöße könnten in den USA geheim gehalten werden, um Sie zu schützen. Es klingt verrückt, also was ist los? Weiterlesen die Tatsache, dass sie anfällige Software versendeten. Die vollständige Offenlegung zwingt sie, ihren Kunden gegenüber ehrlich zu sein.

Es ermöglicht den Verbrauchern jedoch auch, eine fundierte Entscheidung darüber zu treffen, ob sie weiterhin eine bestimmte, anfällige Software verwenden möchten. Ich würde mir vorstellen, dass die Mehrheit dies nicht tun würde.

Was möchten Anbieter?

Anbieter mögen eine vollständige Offenlegung wirklich nicht.

Immerhin ist es eine unglaublich schlechte PR für sie und gefährdet ihre Kunden. Sie haben versucht, Menschen dazu zu bewegen, Schwachstellen verantwortungsvoll durch Bug-Bounty-Programme offenzulegen. Diese waren bemerkenswert erfolgreich: Google zahlte 1,3 Millionen Dollar allein im Jahr 2014.

Obwohl es erwähnenswert ist, dass einige Unternehmen - wie Oracle Oracle möchte, dass Sie keine Fehler mehr senden - hier ist, warum das verrückt istOracle ist wegen eines fehlgeleiteten Blogposts der Sicherheitschefin Mary Davidson in heißem Wasser. Diese Demonstration, wie die Sicherheitsphilosophie von Oracle vom Mainstream abweicht, wurde in der Sicherheitsgemeinschaft nicht gut aufgenommen ... Weiterlesen - Menschen davon abhalten, Sicherheitsuntersuchungen an ihrer Software durchzuführen.

Aber es wird immer noch Leute geben, die darauf bestehen, die vollständige Offenlegung entweder aus philosophischen Gründen oder zu ihrer eigenen Unterhaltung zu verwenden. Kein noch so großzügiges Bug-Bounty-Programm kann dem entgegenwirken.

Matthew Hughes ist ein Softwareentwickler und Autor aus Liverpool, England. Er wird selten ohne eine Tasse starken schwarzen Kaffee in der Hand gefunden und liebt sein Macbook Pro und seine Kamera. Sie können seinen Blog unter lesen http://www.matthewhughes.co.uk und folge ihm auf Twitter unter @matthewhughes.