Werbung

Nach der Nachricht von einem schwerwiegenden Verstoß gegen die Server von Google, der dazu führte, dass angeblich 5 Millionen E-Mail-Adressen gehackt wurden, schlugen verschiedene Websites vor, dass Leser dies tun sollten Überprüfen Sie, ob sie Opfer waren, indem Sie ihre E-Mail-Adressen in "Überprüfungstools" eingeben - Websites, die feststellen können, ob eine E-Mail-Adresse in einer Liste von gehackten Adressen enthalten ist Referenzen.

Das Problem ist, dass einige dieser Überprüfungswerkzeuge nicht so legitim waren, wie die mit ihnen verknüpften Websites gehofft hätten ...

5 Millionen E-Mail-Adressen: Die Wahrheit

Damals als massives Leck von 5 Millionen Benutzernamen und Passwörtern für Google Mail-Konten gemeldet, stellte sich bald heraus, dass die Geschichte genau das war: eine Geschichte.

Etwas später erklären, Google ergab, dass weniger als 2% der Kombinationen aus Benutzername und Passwort korrekt warenund dass ihre eigenen Login-Sicherheitstools die Mehrheit von ihnen gefangen hätten.

Sie stellten auch klar, dass die Anmeldeinformationen nicht von ihren eigenen Servern, sondern von anderen Websites gehackt wurden:

Es ist wichtig zu beachten, dass in diesem und in anderen Fällen die durchgesickerten Benutzernamen und Passwörter nicht das Ergebnis eines Verstoßes gegen Google-Systeme waren. Oft werden diese Anmeldeinformationen durch eine Kombination anderer Quellen erhalten.

Wenn Sie beispielsweise auf allen Websites denselben Benutzernamen und dasselbe Kennwort wiederverwenden und eine dieser Websites gehackt wird, können Sie sich mit Ihren Anmeldeinformationen bei den anderen anmelden.

Ein Google Mail-Konto, das bei einem früheren Verstoß festgestellt wurde - hochkarätig oder auf andere Weise -, könnte eines der Daten sein, die sich in den Händen der „Hacker“ im Daten-Dump von Anmeldeinformationen befinden. Im Wesentlichen Informationen, die in der einen oder anderen Form bereits online waren, wurden in Google Mail-Konten aus mehreren Quellen erstellt.

Aber wie wurde diese Geschichte so schnell zum Mainstream? Wahrscheinlich mit Hilfe einer großen, runden Zahl wie 5 Millionen und dem cleveren Fadenziehen der Hacker, die die Kontokennwörter in einem russischen Bitcoin-Forum veröffentlicht haben. Verwenden Sie ein Online-Überprüfungstool, das bestätigt, ob sich Ihr eigenes E-Mail-Konto im Speicherauszug befindet, und Sie haben eine große Neuigkeit.

Natürlich scheint es wahrscheinlich, dass isleaked.com ist nicht die Website, die die Leute dachten.

So funktioniert eine gefälschte Überprüfung von gehackten E-Mail-Konten

Überprüfen einer E-Mail-Adresse anhand einer Datenbank (Dies kann SQL, Access oder sogar eine Textdatei sein Was ist eigentlich eine Datenbank? [MakeUseOf erklärt]Für einen Programmierer oder Technikbegeisterten ist das Konzept einer Datenbank eine Selbstverständlichkeit. Für viele Menschen ist das Konzept einer Datenbank selbst jedoch etwas fremd ... Weiterlesen ) von gehackten E-Mail-Konten ist relativ einfach. In Kombination mit einem einfach herunterzuladenden Skript kann eine solche Website in etwa 30 Minuten eingerichtet werden.

Troy Hunt hat inzwischen einen viel besseren Ansatz, weshalb Sie seine Website verwenden sollten, um zu überprüfen, ob Ihre Anmeldeinformationen verloren gehen, wenn Sie einen Account-Hack lesen oder davon hören.

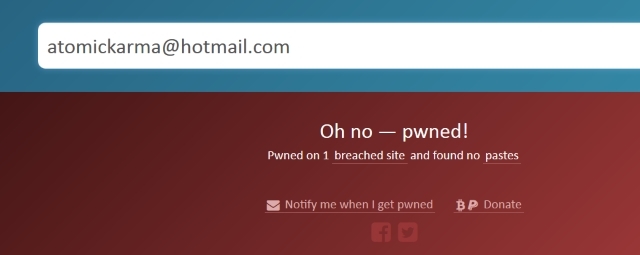

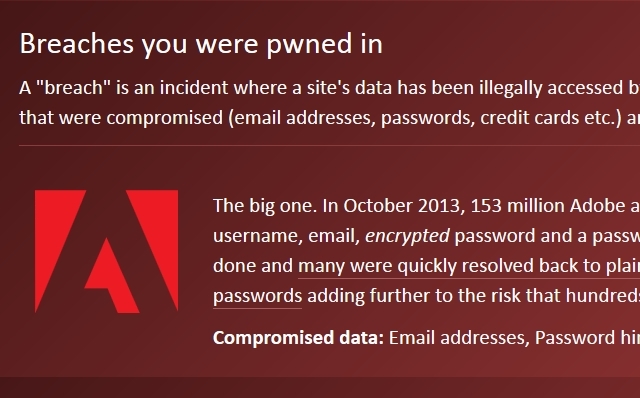

Wie in seinem Blog erklärt, Hunt hat gebaut Wurde ich pwned?, eine legitime Website (Hunt ist ein Microsoft MVP für Entwicklersicherheit), auf der durchschnittliche Benutzer ihre E-Mail-Adresse eingeben und herausfinden können, ob sie gehackt wurden oder nicht. Verwenden von Daten, die an Websites wie gesendet wurden Pastebin.comAußerdem erfahren Sie, welcher Verstoß für die Präsenz Ihres E-Mail-Kontos in seiner Datenbank verantwortlich ist.

Suchen Sie nach einem legitimen Check für gehackte E-Mail-Konten?

Wenn die Ergebnisse angezeigt werden, zeigt die Site den Namen der Website an, von der Ihre Kontodaten durchgesickert sind. Hoffentlich hätte diese Site Sie privat per E-Mail benachrichtigt oder eine Ankündigung gemacht.

(Sollten Sie befürchten, dass Ihr E-Mail-Konto gehackt wurde, sollten Sie Ihr Passwort trotzdem ändern. Erinnere dich an Machen Sie es sicher und unvergesslich 6 Tipps zum Erstellen eines unzerbrechlichen Passworts, an das Sie sich erinnern könnenWenn Ihre Passwörter nicht eindeutig und unzerbrechlich sind, können Sie auch die Haustür öffnen und die Räuber zum Mittagessen einladen. Weiterlesen .)

Wie Sie dem obigen Bild entnehmen können, war mein E-Mail-Konto eines der vielen, die bei der massiven Adobe-Verletzung von 2013 abgerufen wurden. Sie sollten die von der Hunt-Website bereitgestellten Informationen verwenden, um sofort zu handeln. Beachten Sie jedoch, dass Ihre E-Mail-Adresse auch dann auf der Website verbleibt, wenn Ihr Passwort geändert wurde.

Wenn dies sinnvoll ist, sollten Sie auch die E-Mail-Adresse ändern, die Sie für Ihre Online-Konten verwenden.

Due Diligence sollte nicht der Vergangenheit angehören

Ein wesentliches Element des Journalismus ist die Sorgfaltspflicht. die Überprüfung von Fakten. Das bloße Aufstoßen von Pressemitteilungen reicht nicht aus. Jeder Autor, der Inhalte für 1 US-Dollar pro 1000 Wörter produziert oder bei der Veröffentlichung für einen Top-Namen bezahlt wird, kann dies tun.

Leider passiert dies im World Wide Web nicht genug.

Ein paar Minuten der Überprüfung der Fakten hätten ergeben, dass die Behauptung von 5 Millionen Adressen eine Fälschung war. Wie wir damals berichteten, Die Adressen waren aus einer Sammlung früherer Lecks entfernt worden Google Mail-Passwörter lecken online, Microsoft lässt Windows Phone fallen und mehr... [Tech News Digest]Auch negative Bewertungen, Deezer in den USA, Google Pyramids, das NES 3DS und eine beleuchtende Rube Goldberg-Maschine. Weiterlesen . Die russischen Hacker konnten eine Liste zusammenstellen, anstatt die Sicherheit von Google zu verletzen.

Von besonderem Verdacht war unterdessen die von vielen Websites empfohlene Website zum Abrufen von E-Mails. isleaked.com. Seltsamerweise nur zwei Tage vor dem Leck in Russland registriert, war seine plötzliche Existenz entweder sehr zufällig oder geplant.

Wie ich immer sage, gibt es keine Zufälle bei der Online-Sicherheit.

Gibt es einen besseren Weg, um die Liste der Adressen zu bestätigen, die Sie angeblich gehackt haben, als die Kontoinhaber zu veranlassen, zu überprüfen, ob sie sie noch verwenden oder nicht? Dies ist die Vorgehensweise von Spammern - tote Adressen sind wertlos, weshalb Sie in vielen Spam-E-Mails aufgefordert werden, zu antworten. Ihre Antwort wird protokolliert und die Adresse beibehalten.

Der Leck-E-Mail-Checker isleaked.com könnte leicht ein ausgefeilterer Ansatz sein. Während sie behaupten:

Wir erfassen weder Ihre E-Mails, URLs / IP-Adressen, Zugriffsprotokolle noch überprüfen wir die Ergebnisse. Entweder machen wir während des Tests nichts Schädliches mit Ihrem Gerät!

… Gibt es wenig Grund, der Website zu vertrauen. Troy Hunt, der einen guten Ruf hat, erklärt, wie seine Website funktioniert. Daher ist es sinnvoll, sie zu verwenden.

Das Urteil: Reagieren Sie nicht ohne die Fakten

Was wir daraus lernen können, ist, dass niemand auf Ansprüche wegen Datenschutzverletzungen und Hacks reagieren sollte, ohne die vollständigen Fakten zu besitzen. Es gibt einfach zu viele Variablen, um sie zu berücksichtigen.

Angesichts der Google Mail-Hack-Behauptungen scheint es eine sichere Annahme zu sein, dass die mutmaßlichen Hacker lediglich ihre Adressensammlung überprüft haben, die vermutlich in verschiedenen Spam-Kampagnen verwendet wurde.

Einige waren echt, andere längst abgelaufen.

Die beste Website, um zu überprüfen, ob Ihre E-Mail gehackt wurde und auf eine Website wie Pastebin.com gelangt ist, ist haveibeenpwned.com.

Ironischerweise war es in Bezug auf die 5 Millionen Google Mail-Adressen, die angeblich von Google gehackt wurden, die Technologiepresse, die wirklich pwned war.

Rob Hyrons über Shutterstock

Christian Cawley ist stellvertretender Redakteur für Sicherheit, Linux, DIY, Programmierung und Tech Explained. Er produziert auch The Really Useful Podcast und verfügt über umfangreiche Erfahrung im Desktop- und Software-Support. Christian ist ein Mitarbeiter des Linux Format Magazins. Er ist ein Bastler von Raspberry Pi, ein Lego-Liebhaber und ein Retro-Gaming-Fan.