Werbung

Die Zwei-Faktor-Authentifizierung (2FA) ist einer der am häufigsten angepriesenen Fortschritte in der Online-Sicherheit. Früher diese Woche, Es wurde bekannt, dass es gehackt worden war.

Grant Blakeman - ein Designer und Besitzer des @ gb Instagram-Kontos - wachte auf und stellte fest, dass sein Google Mail-Konto kompromittiert und Hacker sein Instagram-Handle gestohlen hatten. Dies war trotz der Aktivierung von 2FA.

2FA: Die Kurzversion

2FA ist eine Strategie, um das Hacken von Online-Konten zu erschweren. Meine Kollegin Tina hat einen tollen Artikel über geschrieben Was ist 2FA und warum sollten Sie es verwenden Was ist eine Zwei-Faktor-Authentifizierung und warum sollten Sie sie verwenden?Die Zwei-Faktor-Authentifizierung (2FA) ist eine Sicherheitsmethode, die zwei verschiedene Methoden zum Nachweis Ihrer Identität erfordert. Es wird häufig im Alltag verwendet. Zum Beispiel erfordert das Bezahlen mit einer Kreditkarte nicht nur die Karte, ... Weiterlesen ; Wenn Sie eine detailliertere Einführung wünschen, sollten Sie sie sich ansehen.

In einem typischen Ein-Faktor-Authentifizierungs-Setup (1FA) verwenden Sie nur ein Kennwort. Dies macht es unglaublich verletzlich; Wenn jemand Ihr Passwort hat, kann er sich als Sie anmelden. Leider ist dies das Setup, das die meisten Websites verwenden.

2FA fügt einen zusätzlichen Faktor hinzu: In der Regel wird ein einmaliger Code an Ihr Telefon gesendet, wenn Sie sich von einem neuen Gerät oder Standort aus bei Ihrem Konto anmelden. Jemand, der versucht, in Ihr Konto einzudringen, muss nicht nur Ihr Passwort stehlen, sondern theoretisch auch Zugriff auf Ihr Telefon haben, wenn er versucht, sich anzumelden. Weitere Dienste wie Apple und Google implementieren 2FA Sperren Sie diese Dienste jetzt mit Zwei-Faktor-AuthentifizierungDie Zwei-Faktor-Authentifizierung ist der intelligente Weg, um Ihre Online-Konten zu schützen. Werfen wir einen Blick auf einige der Dienste, die Sie mit besserer Sicherheit sperren können. Weiterlesen .

Grants Geschichte

Grants Geschichte ist der von Wired-Autor Mat Honan sehr ähnlich. Mat hatte sein gesamtes digitales Leben von Hackern zerstört, die Zugang erhalten wollten sein Twitter-Account: Er hat den Benutzernamen @mat. Grant hat ebenfalls zwei Buchstaben @ GB Instagram-Konto was ihn zu einem Ziel machte.

Auf seinem Ello Konto Grant beschreibt, wie er, solange er seinen Instagram-Account hat, einige Male pro Woche mit unerwünschten E-Mails zum Zurücksetzen von Passwörtern umgeht. Das ist eine große rote Fahne, die jemand versucht, in Ihr Konto zu hacken. Gelegentlich erhielt er einen 2FA-Code für das Google Mail-Konto, das seinem Instagram-Konto zugeordnet war.

Eines Morgens war es anders. Er erwachte zu einem Text, der ihm mitteilte, dass sein Passwort für das Google-Konto geändert wurde. Glücklicherweise konnte er wieder auf sein Google Mail-Konto zugreifen, aber die Hacker hatten schnell gehandelt und sein Instagram-Konto gelöscht und das @ gb-Handle für sich selbst gestohlen.

Was mit Grant passiert ist, ist besonders besorgniserregend, weil es passiert ist, obwohl er 2FA verwendet hat.

Hubs und Schwachstellen

Sowohl die Hacks von Mat als auch Grant stützten sich darauf, dass Hacker Schwachstellen in anderen Diensten nutzten, um in ein wichtiges Hub-Konto zu gelangen: ihr Google Mail-Konto. Auf diese Weise konnten die Hacker für jedes mit dieser E-Mail-Adresse verknüpfte Konto ein Standard-Passwort zurücksetzen. Wenn ein Hacker Zugriff auf mein Google Mail-Konto hat, kann er hier bei MakeUseOf, meinem Steam-Konto und allem anderen auf mein Konto zugreifen.

Mat hat schrieb einen ausgezeichneten, detaillierten Bericht darüber, wie er genau gehackt wurde. Es wird erklärt, wie die Hacker mithilfe von Schwachstellen in der Sicherheit von Amazon Zugriff erhalten haben, um sein Konto zu übernehmen, und die Informationen verwendet haben Von dort aus haben sie auf sein Apple-Konto zugegriffen und dieses verwendet, um in sein Google Mail-Konto zu gelangen - und in sein gesamtes digitales Konto Leben.

Grants Situation war anders. Matts Hack hätte nicht funktioniert, wenn er 2FA in seinem Google Mail-Konto aktiviert hätte. In Grants Fall haben sie es umgangen. Die Einzelheiten dessen, was mit Grant passiert ist, sind nicht so klar, aber einige Details können abgeleitet werden. Grant schreibt auf sein Ello-Konto:

Soweit ich das beurteilen kann, begann der Angriff tatsächlich mit meinem Mobilfunkanbieter, was irgendwie einen gewissen Grad an Zugang oder sozialem Zugriff ermöglichte Engineering in mein Google-Konto, das es den Hackern dann ermöglichte, eine E-Mail zum Zurücksetzen des Passworts von Instagram zu erhalten, die ihnen die Kontrolle über gab das Konto.

Die Hacker aktivierten die Anrufweiterleitung auf seinem Handykonto. Ob dies das Senden des 2FA-Codes an sie ermöglichte oder ob sie eine andere Methode verwendeten, um dies zu umgehen, ist unklar. In beiden Fällen erhielten sie durch die Kompromittierung von Grants Handykonto Zugriff auf Google Mail und dann auf Instagram.

Vermeiden Sie diese Situation selbst

Erstens ist der Schlüssel zum Erfolg nicht, dass 2FA kaputt ist und es nicht wert ist, eingerichtet zu werden. Es ist ein ausgezeichnetes Sicherheits-Setup, das Sie verwenden sollten. Es ist einfach nicht kugelsicher. Anstatt Ihre Telefonnummer zur Authentifizierung zu verwenden, können Sie dies tun Machen Sie es sicherer, indem Sie Authy oder Google Authenticator verwenden Kann die Bestätigung in zwei Schritten weniger irritierend sein? Vier geheime Hacks zur Verbesserung der SicherheitMöchten Sie eine kugelsichere Kontosicherheit? Ich empfehle dringend, die sogenannte "Zwei-Faktor" -Authentifizierung zu aktivieren. Weiterlesen . Wenn es Grants Hackern gelungen wäre, den Überprüfungstext umzuleiten, hätte dies ihn gestoppt.

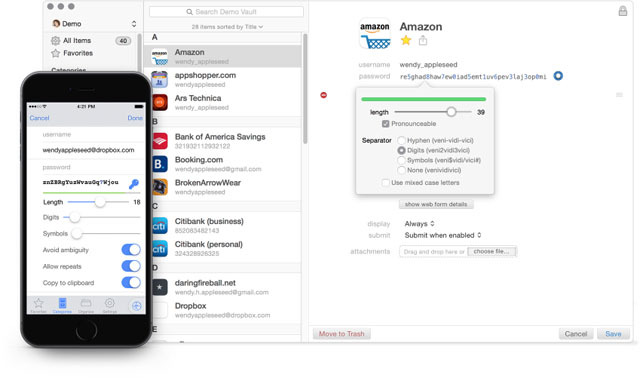

Zweitens überlegen Sie, warum die Leute Sie hacken wollen. Wenn Sie wertvolle Benutzernamen oder Domainnamen besitzen, besteht ein erhöhtes Risiko. Ebenso wenn Sie sind eine Berühmtheit, und es ist wahrscheinlicher, dass Sie gehackt werden 4 Möglichkeiten, um nicht wie eine Berühmtheit gehackt zu werdenDurchgesickerte Promi-Akte im Jahr 2014 sorgten weltweit für Schlagzeilen. Stellen Sie mit diesen Tipps sicher, dass es Ihnen nicht passiert. Weiterlesen . Wenn Sie sich in keiner dieser Situationen befinden, werden Sie eher von jemandem gehackt, den Sie kennen, oder von einem opportunistischen Hack, nachdem Ihr Passwort online durchgesickert ist. In beiden Fällen ist die beste Verteidigung sichere, eindeutige Kennwörter für jeden einzelnen Dienst. Ich persönlich benutze 1Passwort welches ist Ein nützlicher Weg, um Ihre Passwörter zu sichern Lassen Sie 1Password für Mac Ihre Passwörter verwalten und Daten sichernTrotz der neuen iCloud Keychain-Funktion in OS X Mavericks bevorzuge ich die Verwaltung meiner Passwörter in AgileBits 'klassischem und beliebtem 1Password, das jetzt in der 4. Version verfügbar ist. Weiterlesen und ist auf jeder wichtigen Plattform verfügbar.

Drittens minimieren Sie die Auswirkungen von Hub-Konten. Hub-Konten erleichtern Ihnen, aber auch Hackern das Leben. Richten Sie ein geheimes E-Mail-Konto ein und verwenden Sie dieses als Kennwortrücksetzkonto für Ihre wichtigen Onlinedienste. Mat hatte dies getan, aber die Angreifer konnten den ersten und den letzten Buchstaben davon sehen. Sie sahen m••••[email protected]. Sei ein bisschen einfallsreicher. Sie sollten diese E-Mail auch für wichtige Konten verwenden. Besonders solche, an die Finanzinformationen wie Amazon angehängt sind. Auf diese Weise erhalten Hacker auch dann keinen Zugriff auf wichtige Dienste, wenn sie Zugriff auf Ihre Hub-Konten erhalten.

Vermeiden Sie es schließlich, vertrauliche Informationen online zu veröffentlichen. Die Hacker von Mat haben seine Adresse mithilfe einer WhoIs-Suche gefunden, die Informationen darüber enthält, wem eine Website gehört. Dies hat ihnen geholfen, in sein Amazon-Konto zu gelangen. Grants Handynummer war wahrscheinlich auch online verfügbar. Beide Hub-E-Mail-Adressen waren öffentlich verfügbar, was Hackern einen Ausgangspunkt gab.

Ich liebe 2FA, aber ich kann verstehen, wie dies die Meinung einiger Leute darüber ändern würde. Welche Schritte unternehmen Sie, um sich nach den Hacks von Mat Honan und Grant Blakeman zu schützen?

Bildnachweis: 1Passwort.