Werbung

Seit dem NTFS-Dateisystem Von FAT zu NTFS zu ZFS: Dateisysteme entmystifiziertUnterschiedliche Festplatten und Betriebssysteme verwenden möglicherweise unterschiedliche Dateisysteme. Hier ist was das bedeutet und was Sie wissen müssen. Weiterlesen wurde als Standardformat in Consumer-Editionen von Windows eingeführt (beginnend mit Windows XP). Es gab Probleme beim Zugriff auf interne und interne Daten externe Laufwerke. Einfache Dateiattribute sind nicht länger die einzige Ursache für Probleme beim Suchen und Verwenden ihrer Dateien. Jetzt müssen wir uns mit Datei- und Ordnerberechtigungen auseinandersetzen, wie einer unserer Leser herausfand.

Frage unseres Lesers:

Ich kann keine Ordner auf meiner internen Festplatte sehen. Ich habe den Befehl ausgeführt "Attrib -h -r -s / s / d" und es zeigt den Zugriff auf jeden Ordner verweigert. Ich kann mit dem Befehl "Ausführen" zu Ordnern wechseln, aber auf meiner Festplatte werden keine Ordner angezeigt. Wie behebe ich das?

Antwort von Bruce:

Hier sind einige sichere Annahmen, die auf den Informationen basieren, die wir erhalten haben: Das Betriebssystem ist Windows XP oder höher; Das verwendete Dateisystem ist NTFS. Der Benutzer verfügt nicht über Vollzugriffsberechtigungen für den Teil des Dateisystems, den er bearbeiten möchte. Sie befinden sich nicht im Administratorkontext. und die Standardberechtigungen für das Dateisystem wurden möglicherweise geändert.

Alles In Windows handelt es sich um ein Objekt, unabhängig davon, ob es sich um einen Registrierungsschlüssel, einen Drucker oder eine Datei handelt. Obwohl sie dieselben Mechanismen zum Definieren des Benutzerzugriffs verwenden, beschränken wir unsere Diskussion auf Dateisystemobjekte, um sie so einfach wie möglich zu halten.

Zugangskontrolle

Sicherheit Red Alert: 10 Blogs zur Computersicherheit, denen Sie heute folgen solltenSicherheit ist ein entscheidender Bestandteil des Computing, und Sie sollten sich bemühen, sich weiterzubilden und auf dem neuesten Stand zu bleiben. Schauen Sie sich diese zehn Sicherheitsblogs und die Sicherheitsexperten an, die sie schreiben. Weiterlesen Bei jeder Art dreht sich alles um Kontrolle wer kann etwas tun auf dem zu sichernden Objekt. Wer hat die Schlüsselkarte, um das Tor zum Betreten des Geländes zu öffnen? Wer hat die Schlüssel, um das Büro des CEO zu eröffnen? Wer hat die Kombination, um den Safe in seinem Büro zu öffnen?

Die gleiche Denkweise gilt für die Sicherheit von Dateien und Ordnern in NTFS-Dateisystemen. Jeder Benutzer im System muss nicht zu Recht auf jede Datei im System zugreifen, und er muss auch nicht alle den gleichen Zugriff auf diese Dateien haben. Genau wie jeder Mitarbeiter in einem Unternehmen keinen Zugriff auf den Safe im Büro des CEO oder die Möglichkeit haben muss, Unternehmensberichte zu ändern, obwohl er diese möglicherweise lesen darf.

Berechtigungen

Windows steuert den Zugriff auf Dateisystemobjekte (Dateien und Ordner), indem Berechtigungen für Benutzer oder Gruppen festgelegt werden. Diese geben an, welche Art von Zugriff der Benutzer oder die Gruppe auf das Objekt hat. Diese Berechtigungen können auf beide festgelegt werden ermöglichen oder verweigern eine bestimmte Art von Zugriff und kann entweder explizit für das Objekt oder implizit durch Vererbung von seinem übergeordneten Ordner festgelegt werden.

Die Standardberechtigungen für Dateien sind: Vollzugriff, Ändern, Lesen und Ausführen, Lesen, Schreiben und Spezial. Ordner haben eine weitere spezielle Berechtigung, die als Ordnerinhalt bezeichnet wird. Diese Standardberechtigungen sind vordefinierte Sätze von erweiterte Berechtigungen Diese ermöglichen eine detailliertere Steuerung, werden jedoch normalerweise nicht außerhalb der Standardberechtigungen benötigt.

Zum Beispiel die Lesen & Ausführen Die Standardberechtigung umfasst die folgenden erweiterten Berechtigungen:

- Ordner durchlaufen / Datei ausführen

- Ordner auflisten / Daten lesen

- Attribute lesen

- Erweiterte Attribute lesen

- Berechtigungen lesen

Zugriffssteuerungslisten

Jedem Objekt im Dateisystem ist eine Zugriffssteuerungsliste (Access Control List, ACL) zugeordnet. Die ACL ist eine Liste von Sicherheitskennungen (SIDs), die über Berechtigungen für das Objekt verfügen. Das Local Security Authority Subsystem (LSASS) vergleicht die SID, die an das Zugriffstoken angehängt ist, das dem Benutzer bei der Anmeldung an die SIDs in der ACL für das Objekt gegeben wurde, auf das der Benutzer zugreifen möchte. Wenn die SID des Benutzers keiner der SIDs in der ACL entspricht, wird der Zugriff verweigert. Wenn dies übereinstimmt, wird der angeforderte Zugriff basierend auf den Berechtigungen für diese SID gewährt oder verweigert.

Es gibt auch eine Evaluierungsreihenfolge für Berechtigungen, die berücksichtigt werden muss. Explizite Berechtigungen haben Vorrang vor impliziten Berechtigungen, und Verweigerungsberechtigungen haben Vorrang vor Zulassungsberechtigungen. In der Reihenfolge sieht es so aus:

- Explizite Ablehnung

- Explizites Zulassen

- Implizite Verweigerung

- Implizites Zulassen

Standardberechtigungen für das Stammverzeichnis

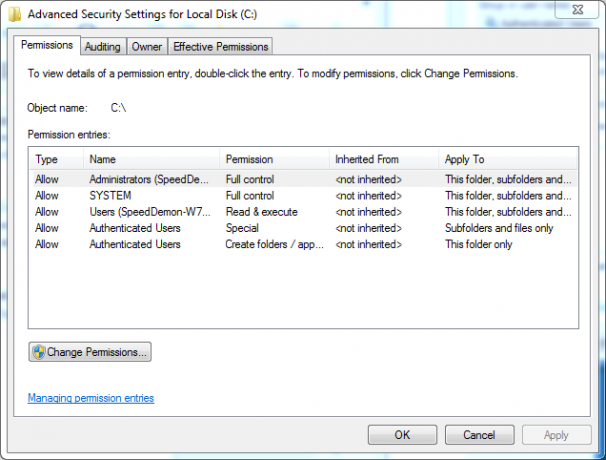

Die im Stammverzeichnis eines Laufwerks erteilten Berechtigungen variieren geringfügig, je nachdem, ob es sich bei dem Laufwerk um das Systemlaufwerk handelt oder nicht. Wie in der Abbildung unten zu sehen ist, verfügt ein Systemlaufwerk über zwei separate Laufwerke ermöglichen Einträge für authentifizierte Benutzer. Es gibt eine, mit der authentifizierte Benutzer Ordner erstellen und Daten an vorhandene Dateien anhängen können, jedoch keine vorhandenen Daten in der Datei ändern können, die ausschließlich für das Stammverzeichnis gelten. Mit dem anderen können authentifizierte Benutzer Dateien und Ordner in Unterordnern ändern, wenn dieser Unterordner Berechtigungen vom Stamm erbt.

Die Systemverzeichnisse (Windows, Programmdaten, Programmdateien, Programmdateien (x86), Benutzer oder Dokumente und Einstellungen und möglicherweise andere) erben ihre Berechtigungen nicht vom Stammverzeichnis. Da es sich um Systemverzeichnisse handelt, werden ihre Berechtigungen explizit festgelegt, um dies zu verhindern versehentliche oder böswillige Änderung von Betriebssystem-, Programm- und Konfigurationsdateien durch Malware oder ein Hacker.

Wenn es sich nicht um ein Systemlaufwerk handelt, besteht der einzige Unterschied darin, dass die Gruppe Authentifizierte Benutzer über einen einzigen Zulassungseintrag verfügt, mit dem Berechtigungen zum Ändern für den Stammordner, die Unterordner und die Dateien geändert werden können. Alle für die 3 Gruppen und das SYSTEM-Konto zugewiesenen Berechtigungen werden im gesamten Laufwerk vererbt.

Problemanalyse

Als unser Plakat lief attrib Befehl, der versucht, System-, versteckte und schreibgeschützte Attribute für alle Dateien und Ordner zu entfernen, beginnend mit dem (nicht angegebenes) Verzeichnis, in dem sie sich befanden, erhielten sie Nachrichten, die angaben, welche Aktion sie ausführen wollten (Attribute schreiben) verweigert werden. Abhängig von dem Verzeichnis, in dem sie sich befanden, als sie den Befehl ausführten, ist dies wahrscheinlich eine sehr gute Sache, insbesondere wenn sie sich in C: \ befanden.

Anstatt zu versuchen, diesen Befehl auszuführen, wäre es besser gewesen, nur die Einstellungen im Windows Explorer / Datei-Explorer zu ändern, um versteckte Dateien und Verzeichnisse anzuzeigen. Dies kann leicht erreicht werden, indem Sie zu gehen Organisieren> Ordner- und Suchoptionen im Windows Explorer oder Datei> Ordner und Suchoptionen ändern im Datei-Explorer. Wählen Sie im daraufhin angezeigten Dialogfeld die Option aus Registerkarte "Ansicht"> Versteckte Dateien, Ordner und Laufwerke anzeigen. Wenn diese Option aktiviert ist, werden versteckte Verzeichnisse und Dateien als abgeblendete Elemente in der Liste angezeigt.

Wenn zu diesem Zeitpunkt die Dateien und Ordner immer noch nicht angezeigt werden, liegt ein Problem mit der erweiterten Berechtigung "Ordner auflisten / Daten lesen" vor. Entweder der Benutzer oder eine Gruppe, zu der der Benutzer gehört, ist ausdrücklich oder implizit Diese Berechtigung für die betreffenden Ordner wurde verweigert, oder der Benutzer gehört keiner der Gruppen an, die Zugriff auf diese Ordner haben.

Sie können sich fragen, wie der Leser direkt zu einem dieser Ordner wechseln kann, wenn der Benutzer nicht über die Berechtigungen Listenordner / Daten lesen verfügt. Solange Sie den Pfad zum Ordner kennen, können Sie ihn aufrufen, sofern Sie über die erweiterten Berechtigungen "Ordner durchlaufen / Datei ausführen" verfügen. Dies ist auch der Grund dafür, dass es wahrscheinlich kein Problem mit der Standardberechtigung für den Inhalt des Listenordners gibt. Es hat beide dieser erweiterten Berechtigungen.

Die Auflösung

Mit Ausnahme von Systemverzeichnissen werden die meisten Berechtigungen in der gesamten Kette vererbt. Der erste Schritt besteht also darin, das Verzeichnis zu identifizieren, das dem Stammverzeichnis des Laufwerks am nächsten liegt und in dem die Symptome auftreten. Sobald dieses Verzeichnis gefunden wurde, klicken Sie mit der rechten Maustaste darauf und wählen Sie Eigenschaften> Registerkarte Sicherheit. Überprüfen Sie die Berechtigungen für jede der aufgelisteten Gruppen / Benutzer, um sicherzustellen, dass sie in der Spalte Zulassen die Berechtigung für den Inhalt des Listenordners und nicht in der Spalte Verweigern haben.

Wenn keine der beiden Spalten aktiviert ist, lesen Sie auch den Eintrag Sonderberechtigungen. Wenn dies aktiviert ist (entweder zulassen oder ablehnen), klicken Sie auf Erweitert Knopf dann Berechtigungen ändern im daraufhin angezeigten Dialogfeld, wenn Sie Vista oder höher ausführen. Daraufhin wird ein nahezu identisches Dialogfeld mit einigen zusätzlichen Schaltflächen angezeigt. Wählen Sie die entsprechende Gruppe aus und klicken Sie auf Bearbeiten und stellen Sie sicher, dass die Berechtigung Listenordner / Daten lesen zulässig ist.

Wenn die Schecks abgeblendet sind, bedeutet dies, dass es sich um eine handelt geerbte Erlaubnis, und das Ändern sollte im übergeordneten Ordner erfolgen, es sei denn, es gibt einen zwingenden Grund, dies nicht zu tun. Dies ist beispielsweise das Profilverzeichnis eines Benutzers, und das übergeordnete Verzeichnis sind die Benutzer oder Dokumente und Einstellungen Mappe. Es ist auch nicht ratsam, Berechtigungen für einen zweiten Benutzer hinzuzufügen, um auf das Profilverzeichnis eines anderen Benutzers zugreifen zu können. Melden Sie sich stattdessen als dieser Benutzer an, um auf diese Dateien und Ordner zuzugreifen. Wenn es etwas ist, das freigegeben werden soll, verschieben Sie es in das öffentliche Profilverzeichnis oder verwenden Sie die Registerkarte Freigabe, um anderen Benutzern den Zugriff auf die Ressourcen zu ermöglichen.

Es ist auch möglich, dass der Benutzer keine Berechtigung zum Bearbeiten der Berechtigungen der betreffenden Dateien oder Verzeichnisse hat. In diesem Fall sollte Windows Vista oder höher a Benutzerkontensteuerung (User Account Control, UAC) Stoppen Sie störende UAC-Eingabeaufforderungen - So erstellen Sie eine Whitelist für die Benutzerkontensteuerung [Windows]Seit Vista sind wir Windows-Benutzer belästigt, abgehört, verärgert und müde von der UAC-Eingabeaufforderung (User Account Control), die uns mitteilt, dass ein Programm gestartet wird, das wir absichtlich gestartet haben. Klar, es hat sich verbessert, ... Weiterlesen Sie werden aufgefordert, das Administratorkennwort oder die Berechtigung einzugeben, um die Berechtigungen des Benutzers zu erhöhen, um diesen Zugriff zu ermöglichen. Unter Windows XP sollte der Benutzer den Windows Explorer mit der Option Ausführen als... öffnen und die Option verwenden Administratorkonto Windows-Administratorkonto: Alles, was Sie wissen müssenAb Windows Vista ist das integrierte Windows-Administratorkonto standardmäßig deaktiviert. Sie können es aktivieren, aber auf eigenes Risiko! Wir zeigen Ihnen wie. Weiterlesen um sicherzustellen, dass die Änderungen vorgenommen werden können, wenn sie nicht bereits mit einem Administratorkonto ausgeführt werden.

Ich weiß, dass viele Leute Ihnen nur sagen würden, dass Sie die betreffenden Verzeichnisse und Dateien übernehmen sollen, aber es gibt eines enorm Vorbehalt zu dieser Lösung. Wenn sich dies auf Systemdateien und / oder Verzeichnisse auswirkt, wird die Gesamtsicherheit Ihres Systems erheblich beeinträchtigt. Es sollte noch nie Dies kann im Stammverzeichnis, unter Windows, Benutzern, Dokumenten und Einstellungen, Programmdateien, Programmdateien (x86), Programmdaten oder inetpub-Verzeichnissen oder in einem ihrer Unterordner erfolgen.

Fazit

Wie Sie sehen, sind Berechtigungen für NTFS-Laufwerke nicht allzu schwierig, aber das Auffinden der Ursache von Zugriffsproblemen kann auf Systemen mit vielen Verzeichnissen mühsam sein. Mit einem grundlegenden Verständnis der Funktionsweise von Berechtigungen mit Zugriffssteuerungslisten und ein wenig Hartnäckigkeit wird das Auffinden und Beheben dieser Probleme bald zum Kinderspiel.

Bruce spielt seit den 70er Jahren mit Elektronik, seit den frühen 80er Jahren mit Computern und beantwortet Fragen zu Technologien, die er die ganze Zeit weder benutzt noch gesehen hat. Er ärgert sich auch, wenn er versucht, Gitarre zu spielen.