Werbung

Die CPU-Hersteller haben einige schwierige Monate hinter sich. Das massive Spectre- und Meltdown-Schwachstellen erschütterte die Computerwelt. Und wenn die Sicherheitslücken nicht schlimm genug waren, hatten die zur Behebung der Probleme veröffentlichten Patches ihre eigenen Probleme. Es wird sein einige Zeit, bis die Auswirkungen von Spectre / Meltdown nachlassen.

AMD-Chips blieben nicht unversehrt. Schlimmer noch, im März 2018 behaupten Forscher, eine Reihe neuer AMD-spezifischer kritischer Schwachstellen gefunden zu haben. Einige Leute in der Technologiewelt sind sich jedoch nicht sicher. Gibt es eine Wahrheit zu den Berichten über kritische Schwachstellen in AMD Ryzen CPUs Was ist so gut am neuen AMD Ryzen?Der AMD Ryzen ist gerade gelandet und die Welt der CPUs ist gerade interessant geworden. Worum geht es in dem Hype und ist es richtig für dich? Weiterlesen ? Werfen wir einen Blick auf die bisherige Geschichte.

Kritische Sicherheitslücken und ausnutzbare Hintertüren

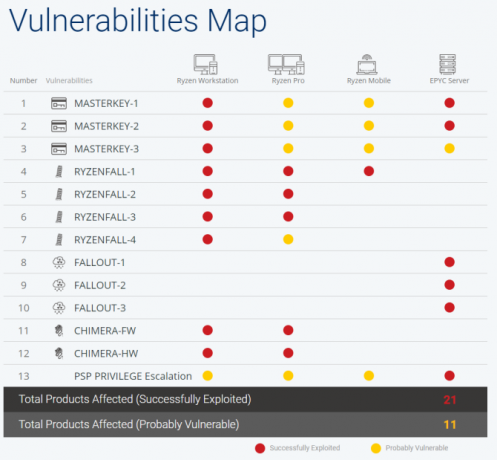

Das israelische Sicherheitsunternehmen CTS Labs hat 13 kritische Sicherheitslücken aufgedeckt. Die Sicherheitsanfälligkeiten betreffen AMDs Ryzen-Workstation, Ryzen Pro, die mobile Ryzen-Architektur und EPYC-Serverprozessoren. Darüber hinaus weisen die Sicherheitslücken Ähnlichkeiten mit Spectre / Meltdown auf und können einem Angreifer den Zugriff auf private Daten ermöglichen, Malware installieren oder Zugriff auf ein gefährdetes System erhalten.

Die Schwachstellen im Prozessor sind auf das Design des AMD Secure Processor zurückzuführen, einer CPU-Sicherheitsfunktion, die die sichere Speicherung von Verschlüsselungsschlüsseln, Kennwörtern und anderen äußerst sensiblen Daten ermöglicht. Dies in Verbindung mit einem Fehler im Design des Zen-Chipsatzes von AMD, der den Prozessor mit anderen Hardwaregeräten verbindet.

„Dieser integrale Bestandteil der meisten AMD-Produkte, einschließlich Workstations und Server, wird derzeit mit mehreren ausgeliefert Sicherheitslücken, die es böswilligen Akteuren ermöglichen könnten, bösartigen Code dauerhaft im Secure Processor zu installieren selbst."

Sind diese Sicherheitslücken real?

Ja, sie sind sehr real und in vier Geschmacksrichtungen erhältlich:

- Ryzenfall: Ermöglicht bösartigem Code, die vollständige Kontrolle über den AMD Secure Processor zu übernehmen

- Ausfallen: Ermöglicht einem Angreifer das Lesen und Schreiben in geschützte Speicherbereiche wie SMRAM

- Chimäre: Eine "doppelte" Sicherheitsanfälligkeit mit einem Firmware- und einem Hardwarefehler, die das direkte Einfügen von Schadcode in den AMD Ryzen-Chipsatz ermöglicht. Chipsatz-basierte Malware entzieht sich praktisch allen Endpoint-Sicherheitslösungen

- Hauptschlüssel: Nutzt mehrere Sicherheitslücken in der AMD Secure Processor-Firmware aus, um den Zugriff auf Secure Processor zu ermöglichen. ermöglicht es extrem verstohlener persistenter Malware auf Chipsatzbasis, sich der Sicherheit zu entziehen; kann zu Schäden am physischen Gerät führen

Im Sicherheitsblog von CTS Labs heißt es: „Angreifer können Ryzenfall verwenden, um Windows Credential Guard zu umgehen, Netzwerkanmeldeinformationen zu stehlen und dann möglicherweise über sogar hochsichere Windows-Unternehmensnetzwerke verbreitet […] Angreifer könnten Ryzenfall in Verbindung mit verwenden Masterkey zur Installation dauerhafter Malware auf dem Secure Processor, wodurch Kunden dem Risiko verdeckter und langfristiger industrieller Probleme ausgesetzt werden Spionage."

Andere Sicherheitsforscher überprüften die Ergebnisse schnell.

Unabhängig vom Hype um die Veröffentlichung sind die Fehler real, genau beschrieben in ihrem technischen Bericht (der nicht öffentlich bekannt ist) und ihr Exploit-Code funktioniert.

- Dan Guido (@dguido) 13. März 2018

Keine der Sicherheitsanfälligkeiten erfordert physischen Gerätezugriff oder zusätzliche Treiber, um ausgeführt zu werden. Sie erfordern jedoch lokale Computeradministratorrechte, sodass eine gewisse Ruhepause besteht. Und seien wir ehrlich: Wenn jemand direkten Root-Zugriff auf Ihr System hat, befinden Sie sich bereits in einer Welt voller Schmerzen.

Was ist dann das Problem?

Nun, niemand hat wirklich von CTS Labs gehört. Was für sich genommen kein Problem ist. Kleine Unternehmen forschen ständig hervorragend. Es ist vielmehr so, wie CTS Labs die Sicherheitslücken der Öffentlichkeit offengelegt hat. Bei der Offenlegung von Standardsicherheiten werden Forscher gebeten, dem gefährdeten Unternehmen mindestens 90 Tage Zeit zu geben, um ein Problem zu beheben, bevor vertrauliche Ergebnisse veröffentlicht werden.

CTS Labs gab AMD satte 24 Stunden Zeit, bevor die Website amdflaws [Broken URL Removed] online gestellt wurde. Und das hat die Sicherheitsgemeinschaft erheblich verärgert. Es ist jedoch nicht nur die Website. Die Art und Weise, wie die Sicherheitslücken dargestellt werden, ist ebenfalls ein Problem. Die Website mit Informationen zu Sicherheitslücken enthält ein Interview mit einem der Forscher und ist voller Infografiken und andere Medien, hat aufregende und eingängige Namen für die Themen und scheint für die Veröffentlichung von a übertrieben Verletzlichkeit. (Eine Sicherheitslücke, die AMD weniger als 24 Stunden zur Behebung gegeben hat!)

Auch hierfür haben die CTS Labs begründet. Ilia Luk-Zilberman, CTO von CTS Labs, erklärt, dass „die derzeitige Struktur von„ Responsible Disclosure “ein sehr ernstes Problem darstellt.“ Darüber hinaus sie "Ich denke, es ist schwer zu glauben, dass wir die einzige Gruppe auf der Welt sind, die diese Schwachstellen aufweist, wenn man bedenkt, wer heute die Akteure auf der Welt sind." Du können Lesen Sie hier den vollständigen Brief [PDF].

TL; DR: CTS Labs ist der Ansicht, dass die Wartezeit von 30/60/90 Tagen die Gefahr für bereits gefährdete Verbraucher verlängert. Wenn Forscher die Offenlegung sofort vornehmen, zwingt dies die Hand des Unternehmens, sofort zu handeln. Tatsächlich ist ihr Vorschlag, die Validierung durch Dritte zu verwenden, wie es CTS Labs mit Dan Guido getan hat (dessen Bestätigungs-Tweet oben verlinkt ist), sinnvoll - aber etwas, das bereits passiert.

Leerverkauf von AMD-Aktien

Andere Forscher haben die Schwere der Fehler aufgrund des erforderlichen Systemzugriffs heruntergespielt. Es gab weitere Fragen zum Zeitpunkt des Berichts, als das Leerverkaufsunternehmen Viceroy Research auftauchte gaben einen Bericht heraus Erklärung, dass AMD-Aktien ihren gesamten Wert verlieren könnten. Die AMD-Aktien fielen zwar zeitgleich mit der Veröffentlichung des CTS Labs-Schwachstellenberichts, schlossen jedoch den Tag höher als zuvor.

Der führende Entwickler des Linux-Kernels, Linus Torvalds, ist ebenfalls der Ansicht, dass der Ansatz von CTS Labs nachlässig ist Sicherheitshinweis für mich. " Torvalds beklagt auch den unnötigen Hype um die Veröffentlichung und behauptet, dass Sicherheitsforscher „wegen Clowns aussehen wegen es."

Torvalds Schimpfen ist nicht beispiellos. Aber er hat recht. Es befindet sich auch auf der Rückseite eines weiteren „Sicherheitsalarms“, für dessen Funktion sowohl ein schreckliches SSH als auch ein schreckliches Root-Passwort erforderlich sind. Torvalds (und andere Sicherheitsforscher und -entwickler) weisen darauf hin, dass ein Fehler manchmal, nur weil er gefährlich und exotisch klingt, für die breite Öffentlichkeit kein großes Problem darstellt.

Können Sie sicher bleiben?

Nun, es ist eine gemischte Sicherheitstasche. Ist Ihre AMD Ryzen-CPU anfällig? Ja ist es. Wird Ihre AMD Ryzen-CPU wahrscheinlich einen solchen Exploit sehen? Zumindest kurzfristig ist dies eher unwahrscheinlich.

Allerdings sollten Benutzer mit einem AMD Ryzen-System ihre Sicherheitsüberwachung für die nächsten Wochen erhöhen, bis AMD einen Sicherheitspatch veröffentlichen kann. Hoffentlich werden sie ein verdammt besser als die Spectre / Meltdown-Patches Sind Spectre und Meltdown immer noch eine Bedrohung? Die Patches, die Sie brauchenSpectre und Meltdown sind CPU-Schwachstellen. Sind wir der Behebung dieser Sicherheitslücken näher gekommen? Haben die Patches funktioniert? Weiterlesen !

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.