Werbung

Ransomware ist auf dem Vormarsch. Cyberkriminelle haben den Einsatz erhöht Jenseits Ihres Computers: 5 Möglichkeiten, wie Sie mit Ransomware in Zukunft gefangen genommen werden könnenRansomware ist wahrscheinlich die schlimmste Malware auf dem Markt, und die Kriminellen, die sie verwenden, werden immer häufiger Fortgeschrittene, hier sind fünf besorgniserregende Dinge, die bald als Geiseln genommen werden könnten, einschließlich Smart Homes und Smart Autos. Weiterlesen Im Kampf um Ihre Daten führen Sie eine Vielzahl fortschrittlicher Malware ein, mit der Sie Ihre persönlichen Daten verschlüsseln können. Ihr ultimatives Ziel ist es, Geld von Ihnen zu erpressen. Wenn ihre Anforderungen nicht erfüllt werden, bleiben Ihre verschlüsselten Dateien unerreichbar.

Nicht verfügbar. Hat verloren.

Angriffe auf Einzelpersonen sind nicht bahnbrechend. Sie machen auch keine Schlagzeilen. Aber 2015 erhielt das FBI knapp 2.500 Beschwerden in direktem Zusammenhang mit Angriffen im Zusammenhang mit Ransomware, die Verluste in Höhe von rund 24 Millionen US-Dollar für die Opfer bedeuten.

Vor etwas mehr als zwei Wochen wurde eine neue Ransomware-Variante, Petja, aufgetaucht. Sobald jedoch Sicherheitsforscher begonnen hatten, Warnungen bezüglich der Aufgrund der Fähigkeiten und spezifischen Angriffsarten von Ransomware hat eine irritierte Person die Petya geknackt Verschlüsselung. Dies bedeutet, dass Tausende potenzieller Opfer ihre Dateien sicher entschlüsseln können, was Zeit, Geld und Berge von Frustration spart.

Warum Petja anders ist

Ransomware Infektionen folgen normalerweise einem linearen Pfad Was ist ein Bootkit und ist Nemesis eine echte Bedrohung?Hacker finden weiterhin Möglichkeiten, Ihr System zu stören, z. B. das Bootkit. Schauen wir uns an, was ein Bootkit ist, wie die Nemesis-Variante funktioniert, und überlegen Sie, was Sie tun können, um klar zu bleiben. Weiterlesen . Sobald ein System kompromittiert ist, wird die Ransomware scannt den gesamten Computer Lassen Sie sich nicht von den Betrügern verführen: Ein Leitfaden für Ransomware und andere Bedrohungen Weiterlesen und beginnt den Verschlüsselungsprozess. Abhängig von der Ransomware-Variante Vermeiden Sie es, Opfer dieser drei Ransomware-Betrügereien zu werdenDerzeit sind mehrere bekannte Ransomware-Betrügereien im Umlauf. Lassen Sie uns drei der verheerendsten durchgehen, damit Sie sie erkennen können. Weiterlesen Netzwerkstandorte können auch verschlüsselt sein. Sobald der Verschlüsselungsprozess abgeschlossen ist, sendet die Ransomware eine Nachricht an den Benutzer, in der er über die Optionen informiert wird: zahlen oder verlieren Zahlen Sie nicht - wie man Ransomware schlägt!Stellen Sie sich vor, jemand tauchte vor Ihrer Haustür auf und sagte: "Hey, in Ihrem Haus sind Mäuse, von denen Sie nichts wussten. Geben Sie uns 100 Dollar und wir werden sie los. "Dies ist die Ransomware ... Weiterlesen .

In den letzten Variationen der Ransomware wurden persönliche Benutzerdateien ignoriert und stattdessen die Master File Table (MFT) des Laufwerks C: verschlüsselt, wodurch ein Computer effektiv unbrauchbar wurde.

Hauptdateitabelle

Petja wurde weitgehend durch verbreitet eine böswillige E-Mail-Kampagne.

„Opfer würden von einem„ Bewerber “, der eine Stelle in einem Unternehmen sucht, eine E-Mail erhalten, die darauf zugeschnitten ist, wie ein geschäftsbezogenes Schreiben auszusehen und zu lesen. Es würde den Benutzern einen Hyperlink zu einem Dropbox-Speicherort anzeigen, über den der Benutzer angeblich den Lebenslauf des Antragstellers herunterladen könnte. “

Nach der Installation beginnt Petya, den Master Boot Record (MBR) zu ersetzen. Der MBR ist die Information, die im ersten Sektor der Festplatte gespeichert ist und den Code enthält, der die aktive primäre Partition lokalisiert. Der Überschreibvorgang verhindert, dass Windows normal geladen wird, und verhindert den Zugriff auf den abgesicherten Modus.

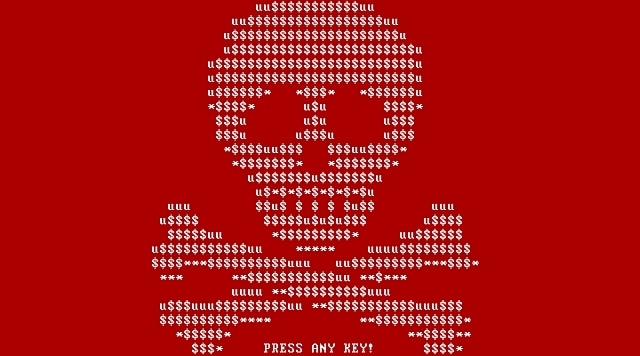

Sobald Petya den MBR überschrieben hat, verschlüsselt es die MFT, eine Datei, die auf NTFS-Partitionen gefunden wird und wichtige Informationen zu jeder anderen Datei auf dem Laufwerk enthält. Petja erzwingt dann einen Systemneustart. Beim Neustart stößt der Benutzer auf einen gefälschten CHKDSK-Scan. Während der Scan die Volumenintegrität zu gewährleisten scheint, ist das Gegenteil der Fall. Wenn der CHKDSK abgeschlossen ist und Windows versucht zu laden, zeigt der geänderte MBR einen ASCII-Schädel mit einem Ultimatum an, um ein Lösegeld zu zahlen, normalerweise in Bitcoin.

Der Wiederherstellungspreis liegt bei ungefähr 385 USD, obwohl sich dies basierend auf dem Bitcoin-Wechselkurs ändern kann. Wenn der Benutzer die Warnung ignoriert, verdoppelt sich das Bitcoin-Lösegeld. Wenn der Benutzer dem Erpressungsversuch weiterhin widersteht, löscht der Autor der Petya-Ransomware den Verschlüsselungsschlüssel.

Hack-Petya-Mission

Während Ransomware-Designer bei der Auswahl der Verschlüsselung normalerweise äußerst vorsichtig sind, ist Petyas Autor „ausgerutscht“. Ein unbekannter Programmierer herausgefunden, wie man Petyas Verschlüsselung knackt nach einem "Der Osterbesuch bei meinem Schwiegervater brachte mich [ihn] in dieses Chaos."

Der Crack kann den Verschlüsselungsschlüssel enthüllen, der zum Entsperren des verschlüsselten Master-Boot-Datensatzes erforderlich ist, wodurch die Captive-Systemdateien freigegeben werden. Um die Kontrolle über die Dateien zurückzugewinnen, müssen Benutzer zuerst die infizierte Festplatte vom Computer entfernen und an einen anderen funktionierenden Computer anschließen. Sie können dann eine Reihe von Datenzeichenfolgen extrahieren, um sie in das Tool einzugeben.

Das Extrahieren der Daten ist schwierig und erfordert spezielle Tools und Kenntnisse. Zum Glück Emsisoft-Mitarbeiter Fabian Wosar hat ein spezielles Tool entwickelt, um dieses Problem zu beheben und "die eigentliche Entschlüsselung benutzerfreundlicher" zu gestalten. Sie finden die Petya Sector Extractor hier. Laden Sie es herunter und speichern Sie es auf dem Desktop des Computers, der für das Update verwendet wird.

Könnten "Journalisten" bitte anfangen, ihre Hausaufgaben zu machen? Ich bin nicht dafür verantwortlich, dass Petja entschlüsselt wird. Anerkennung @leo_and_stone.

- Fabian Wosar (@fwosar) 15. April 2016

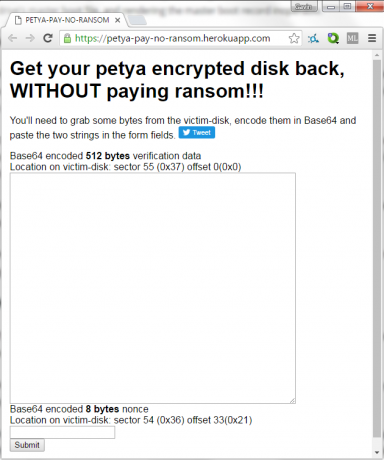

Das Wosar-Tool extrahiert die für die Petya erforderlichen 512 Bytes Riss, “Ab Sektor 55 (0x37h) mit einem Offset von 0 und der 8-Byte-Nonce von Sektor 54 (0x36) Offset: 33 (0x21). ” Sobald die Daten extrahiert sind, konvertiert das Tool sie in die erforderliche Base64 Codierung. Es kann dann in die eingegeben werden Petya-No-Pay-Ransom-Website.

Ich habe lediglich ein kleines Tool mit ~ 50 Zeilen bereitgestellt, das die eigentliche Entschlüsselung benutzerfreundlicher macht.

- Fabian Wosar (@fwosar) 15. April 2016

Wenn Sie das Entschlüsselungskennwort generiert haben, notieren Sie es. Sie müssen jetzt die Festplatte austauschen und dann das infizierte System starten. Wenn der Petya-Sperrbildschirm angezeigt wird, können Sie Ihren Entschlüsselungsschlüssel eingeben.

Ein detailliertes Tutorial zum Extrahieren von Datenzeichenfolgen, Eingeben der konvertierten Daten in die Website und Generieren des Entschlüsselungskennworts finden Sie hier.

Entschlüsselung für alle?

Die Kombination aus dem Verschlüsselungsriss von Leo-Stone und dem Petya Sector Extractor von Fabian Wosar sorgt für eine gute Lektüre. Jeder, der über das technische Wissen verfügt, um eine Lösung für seine verschlüsselten Dateien zu suchen, hat möglicherweise die Chance, die Kontrolle über seine Daten zurückzugewinnen.

Jetzt wurde die Lösung vereinfacht, und Benutzer ohne jede Menge technisches Wissen könnten ihre Lösung realisieren infiziertes System zu einer örtlichen Reparaturwerkstatt und informieren die Techniker darüber, was zu tun ist oder zumindest was sie glauben muss getan werden.

Allerdings auch als Weg zur Fixierung diese bestimmte Ransomware-Variante ist so viel einfacher geworden, Ransomware ist immer noch eine massive, sich ständig entwickelndes Problem, mit dem jeder von uns konfrontiert ist Ransomware wächst weiter - Wie können Sie sich schützen? Weiterlesen . Und obwohl dieser Weg leichter zu finden und zu verfolgen ist, wissen die Ransomware-Autoren, dass es eine große Mehrheit von ihnen gibt Benutzer, die einfach keine Hoffnung haben, die Dateien zu entschlüsseln, ihre einzige Chance auf Wiederherstellung durch kalt, hart, nicht nachvollziehbar Bitcoin.

Trotz ihrer anfänglichen Codierung FauxpasIch bin mir sicher, dass die Petya-Ransomware-Autoren nicht herumsitzen und sich selbst bemitleiden. Jetzt, da diese Crack- und Entschlüsselungsmethode an Bedeutung gewinnt, arbeiten sie wahrscheinlich daran, ihren Code zu aktualisieren, um die Lösung zu deaktivieren, und schließen die Tür für die Datenwiederherstellung erneut.

Warst du ein Ransomware-Opfer? Haben Sie es geschafft, Ihre Dateien wiederherzustellen, oder haben Sie das Lösegeld bezahlt? Lass es uns unten wissen!

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.