Werbung

In unserer ständig aktiven Gesellschaft generieren wir viele Daten, wobei Schätzungen zufolge 28.875 GB vorliegen pro Sekunde. Mit diesem riesigen Datenbestand geben wir eine große Menge persönlicher Informationen weiter. Von unserer Cloud-basierten Fotosammlung bis hin zu welche Websites wir besuchen ZU VERKAUFEN: Ihr Browserverlauf - Was können Sie also tun?Eine FCC-Entscheidung, wonach die ISPs vor dem Verkauf personenbezogener Daten die Erlaubnis der Kunden einholen müssen, könnte rückgängig gemacht werden. Ihr ISP legt einen Preis für Ihre persönlichen Daten fest. Wie können wir uns wehren? Weiterlesen Für böswillige Angreifer wird es immer einfacher, das digitale Äquivalent zum Stöbern in unserem Müll zu tun.

Ob es Facebook verkauft Ihre Daten Data Selfie: Wie viel weiß Facebook tatsächlich über Sie?Sie teilen eine große Datenmenge mit Facebook, auch wenn Sie nicht viel klicken oder posten. Diese Chrome-Erweiterung gibt Ihnen eine Vorstellung davon, wie viel Facebook über Sie weiß. Weiterlesen an Werbetreibende, übermäßige Überwachung durch die Regierung Vermeiden der Internetüberwachung: Der vollständige LeitfadenDie Internetüberwachung ist nach wie vor ein heißes Thema. Deshalb haben wir diese umfassende Ressource erstellt, in der erläutert wird, warum es so wichtig ist, wer dahinter steckt, ob Sie dies vollständig vermeiden können und vieles mehr. Weiterlesen , oder Cyberkriminelle Cyberkriminelle besitzen CIA-Hacking-Tools: Was dies für Sie bedeutetDie gefährlichste Malware der Central Intelligence Agency, die nahezu die gesamte drahtlose Unterhaltungselektronik hacken kann, könnte nun in die Hände von Dieben und Terroristen gelangen. Was bedeutet das für Sie? Weiterlesen Sie möchten schnelles Geld verdienen - es gibt viele Leute, die Ihre Daten wollen. Leider ist diese Verletzung Ihrer Privatsphäre nützt dir überhaupt nichts Sie sind das Produkt, nicht der Kunde: Die Wirtschaftlichkeit personenbezogener Daten wird erklärtWie Andrew Lewis einmal sagte: "Wenn Sie nicht für etwas bezahlen, sind Sie nicht der Kunde; Sie sind das Produkt, das verkauft wird ". Denken Sie einen Moment über die Auswirkungen dieses Zitats nach - wie viele kostenlose Dienste ... Weiterlesen . Wenn Sie Ihre Abwehrkräfte stärken und sich online schützen möchten, lassen Sie sich von uns durch die Verbesserung Ihrer Sicherheit und den Schutz Ihrer Privatsphäre führen.

Internetbrowser

Webbrowser fungieren als unser Fenster in das große Wunderland des Internets. Fast alles, was wir online tun, von einer schnellen Google-Suche bis zum Online-Banking, geschieht über den Browser. Diese Benutzerfreundlichkeit macht es für uns unglaublich bequem, bedeutet aber auch, dass unser Browser viel darüber weiß, was wir online tun. Tatsächlich kann der Verlauf Ihres Browsers einer der folgenden sein Die meisten invasiven Datenbanken, die jemals erstellt wurden So löschen Sie Ihren Browserverlauf manuell und automatischDie Websites, die Sie besuchen, hinterlassen Spuren auf Ihrem Computer. Wir zeigen Ihnen, wie Sie Ihren Browserverlauf in Firefox, Chrome, Edge und Internet Explorer löschen können. Weiterlesen .

Es gab einmal eine Zeit, in der Ihr Verlauf nur lokal auf Ihrem Computer verfügbar war. In den meisten modernen Browsern können Sie sich jetzt anmelden, damit die Einstellungen mit der Cloud und zwischen Geräten synchronisiert werden können. Dies gilt insbesondere für Chrome, wo alle Informationen in Ihrem Google-Konto gespeichert sind. Die Verlaufssynchronisierung ist standardmäßig aktiviert, wenn Sie in Chrome angemeldet sind. Dies ist jedoch möglich Gehen Sie zu Einstellungen, um es auszuschalten Google teilt Ihren Browserverlauf am 1. März mit [News] Weiterlesen .

Die allgegenwärtige Bedrohung durch Tracking

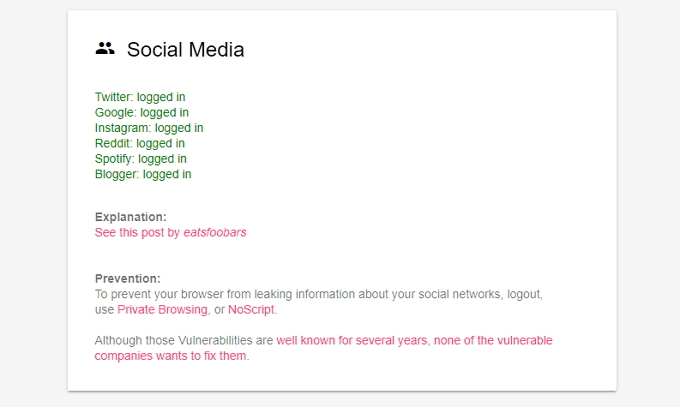

Den meisten von uns ist bekannt, dass unsere Online-Aktivitäten vom Browser überwacht und gespeichert werden. Was Sie vielleicht nicht wissen, ist, wie viele Informationen über Sie auf jeder Website, die Sie besuchen, weitergegeben werden. Wir verglich Ihren Browser mit einem undichten Wasserhahn da es oft einen großen Strom von Informationen an jede Website weitergibt, die es will. Websites wie Was jeder Browser über Sie weiß (WEBKAY) bietet Ihnen einen Einblick in diese Welt des Hintergrunddatenaustauschs.

Ihr Standort, Ihre Hardware- und Software-Einrichtung, Ihre Internetverbindung und Ihre Social-Media-Konten stehen zur Verfügung. Einige dieser Daten ermöglichen den reibungslosen Betrieb des Internets, während andere Teile - wie Ihre Social-Media-Konten - dazu dienen Daten für Werbetreibende kratzen bieten Ihnen personalisierte Inhalte. Ihr Smartphone-Browser kann sogar auf das Gyroskop Ihres Telefons zugreifen, um zu entscheiden, ob Ihr Telefon in Ihrer Hand oder auf dem Tisch liegt.

Ein Fokus auf Datenschutz

Microsoft war einer der ersten, der den privaten Browsermodus populär machte, nachdem er die Funktion einer Betaversion von Internet Explorer 8 hinzugefügt hatte. Der Hauptvorteil des privaten Browsermodus besteht darin, dass alles, was Sie tun, nur für diese Sitzung gespeichert wird. Sobald Sie das Fenster schließen, werden alle Spuren davon von Ihrem Computer entfernt. Sie können schnell und einfach im Internet surfen, ohne dass alles im Verlauf gespeichert ist, und sich gleichzeitig bei mehreren Konten anmelden. Es wird allgemein als eine der einfachsten Möglichkeiten angesehen, sich beim Surfen auf einem gemeinsam genutzten Computer zu schützen. Wie sich jedoch herausstellt, Privates Surfen ist nicht immer privat.

Das gesamte Geschäft von Google basiert auf Verkauf Ihrer Informationen an Werbetreibende Wie viel weiß Google wirklich über Sie?Google ist kein Verfechter der Privatsphäre von Nutzern, aber Sie werden überrascht sein, wie viel sie wissen. Weiterlesen . Kein Wunder also, dass der beliebte Chrome-Webbrowser häufig angezeigt wird als Mittel zu diesem Zweck Verwenden von Chrome: Können wir Google wirklich vertrauen?Warum nicht Google vertrauen? Das Unternehmen weiß, was es tut. Google ist eindeutig vertrauenswürdig. Oder ist es? Weiterlesen . Angenommen, Sie möchten von Chrome, Open Source, wechseln Firefox ist eine ausgezeichnete Wahl Wechseln von Chrome: So fühlen Sie sich in Firefox wie zu HauseSie haben also entschieden, dass Firefox der bessere Browser für Sie ist. Können Sie etwas tun, um Firefox weniger fremd zu machen? Ja! Weiterlesen . Mozilla hat sogar eine vollständig auf den Datenschutz ausgerichtete Version für Mobilgeräte entwickelt genannt Firefox Focus Firefox Focus blockiert standardmäßig Anzeigen und TrackerFirefox Focus blockiert standardmäßig Anzeigen und Tracker und stellt so sicher, dass Sie im Internet surfen können, ohne befürchten zu müssen, dass jede Aktion analysiert wird. Was für uns unglücklich ist. Weiterlesen . Wenn Ihnen das nicht ganz privat genug ist, haben Sie die Wahl bieten noch mehr Anonymität 4 kostenlose anonyme Webbrowser, die vollständig privat sindDas anonyme Surfen im Internet ist eine Möglichkeit, Ihre Online-Privatsphäre zu schützen. Hier sind die besten anonymen Webbrowser. Weiterlesen . Denken Sie jedoch daran, dass eine vollständige Anonymität im Internet fast unmöglich ist - unabhängig davon, was die Entwickler behaupten.

Empfehlungen

- Feuerfuchs - Mozillas Firefox stieg aus der Asche des einst geliebten Netscape Navigator auf und gilt heute als zweitbeliebtester Webbrowser. Firefox bietet Möglichkeiten zur Anpassung 7 großartige Anpassungs-Add-Ons für FirefoxUnabhängig davon, ob Sie Firefox für die Arbeit oder zum Vergnügen verwenden, helfen Add-Ons dabei, Ihr Browser-Erlebnis nur für Sie anzupassen. Diese Anpassungs-Add-Ons bieten ein neues Erscheinungsbild sowie eine personalisierte Möglichkeit, Firefox zu verwenden. Weiterlesen , während auch zu seinem stehen Verpflichtung zur Privatsphäre 3 überzeugende Gründe, warum die Haltung von Firefox zum Datenschutz es wert ist, beachtet zu werdenNiemand möchte glauben, dass sie ohne Zustimmung beobachtet werden. Firefox ist der einzige "Big Three" -Browser, der kein Interesse daran hat, Benutzerdaten zu sammeln. Was bedeutet das wirklich für Benutzer? Weiterlesen .

- Oper - Opera basiert auf demselben Open-Source-Chromium-Browser wie Google Chrome, legt jedoch Wert auf Datenschutz. Es ist nur ein einziger Klick erforderlich, um alle Browserdaten zu löschen, und der Sicherheitsausweis enthält die Anmeldeinformationen aller Websites. Opera bietet sogar eine kostenloses, integriertes VPN Verhindern Sie mit Opera, dass Ihr ISP kostenlos an Ihren Webdaten herumschnüffeltDer beste Weg, um das Schnüffeln von ISPs in Ihren Webdaten zu umgehen, ist die Verwendung eines geschützten VPN. Wenn Sie jedoch eine problemlose Alternative benötigen, können Sie mit dem Opera-Browser auskommen. Weiterlesen .

- Tor Browser - Abkürzung für The Onion Router, den Tor-Browser (basierend auf Firefox) verbindet Sie mit einer Kette von Tor-Knoten Wirklich privates Surfen: Ein inoffizielles Benutzerhandbuch für TorTor bietet wirklich anonymes und nicht nachvollziehbares Surfen und Messaging sowie Zugriff auf das sogenannte „Deep Web“. Tor kann von keiner Organisation auf dem Planeten plausibel gebrochen werden. Weiterlesen . Ihr Datenverkehr wird verschlüsselt und über die Kette gesendet, bevor er am Ziel landet. Dies geschieht, um zu verbergen, woher es kommt. Tor ist auch dein Gateway zum Deep Web 10 wenig bekannte Ecken des Deep Web, die Sie vielleicht wirklich mögenDas dunkle Web hat einen schlechten Ruf, aber es gibt einige wirklich nützliche dunkle Websites, die Sie vielleicht überprüfen möchten. Weiterlesen .

Browser-Erweiterungen

Chrome und Firefox sind teilweise aufgrund ihrer Fähigkeit, die Standarderfahrung mit Erweiterungen anzupassen und zu verbessern, zu den dominierenden Browsern geworden. Das Chrome-Webstore und Mozilla Add-Ons-Sammlung Entwickler können Erweiterungen einreichen, die Sie einfach herunterladen und Ihrem Browser hinzufügen können. Mit Firefox können Sie Ihre Erweiterungen sogar unterwegs mit ihren Smartphone-Apps verwenden.

Da Chrome der weltweit am häufigsten verwendete Browser ist, verfügt es über eine große Sammlung von Sicherheitserweiterungen Die Top 8+ Sicherheits- und Datenschutzerweiterungen für den Chrome-BrowserDer Chrome Web Store von Google enthält viele Erweiterungen, die Ihre Sicherheit und Privatsphäre bei der Verwendung von Chrome schützen können. Egal, ob Sie JavaScript, Plug-Ins, Cookies und Tracking-Skripte blockieren oder Websites dazu zwingen möchten, Ihren Datenverkehr zu verschlüsseln, ... Weiterlesen . Feuerfuchs hat auch eine gesunde Reichweite Vollständig sicher: 11 unverzichtbare Firefox-Addons für die SicherheitDenken Sie an den Browser, mit dem Sie diesen Artikel gerade anzeigen. Ist es sicher? Ist es sicher? Diese Antworten würden Sie überraschen. Weiterlesen , da die Open-Source-Bewegung natürlich auf Privatsphäre und Sicherheit ausgerichtet ist. Erweiterungen wie Trennen, HTTPS überall, Ghostery, und Datenschutz Dachs sind sogar plattformübergreifend. Ein Vorteil von Erweiterungen gegenüber nativen Anwendungen besteht darin, dass sie normalerweise nicht von Arbeitsplatzverwaltungssystemen blockiert werden. Dies bedeutet, dass Sie sicherheits- und datenschutzorientierte Erweiterungen frei installieren können, sodass Sie sicher und privat überall surfen können.

Empfehlungen

- HTTPS überall (Chrom, Feuerfuchs, Oper) - Wenn sich HTTPS in der Adressleiste befindet, wird die Daten, die zwischen Ihnen und der Website gesendet werden, werden verschlüsselt Was ist HTTPS und wie werden standardmäßig sichere Verbindungen aktiviert?Sicherheitsbedenken breiten sich weit und breit aus und haben die meisten Menschen in den Vordergrund gerückt. Begriffe wie Antivirus oder Firewall sind kein seltsames Vokabular mehr und werden nicht nur verstanden, sondern auch von ... Weiterlesen . HTTPS Everywhere fügt diesen Schutz allen Websites hinzu.

- Datenschutzdachs (Chrom, Feuerfuchs, Oper) - Privacy Badger wurde von Datenschutzkämpfern der Electronic Frontier Foundation (EFF) entwickelt und blockiert Spionageanzeigen und unsichtbare Tracker.

- Web of Trust - Die Web of Trust-Erweiterung fügt neben jeder Website, die ihre Vertrauenswürdigkeit bewertet, ein kleines Symbol hinzu. Es wurde festgestellt, dass sie es waren Missbrauch ihrer Position Sie sollten Web of Trust sofort deinstallierenSie sollten in Betracht ziehen, WOT sofort zu deinstallieren. Warum? Weil Web of Trust beim Sammeln und Verkaufen von Benutzerdaten ertappt wurde. Schlimmer noch, diese Daten wurden nicht immer erfolgreich anonymisiert. Weiterlesen , aber seitdem Schritte unternommen, um dies zu beheben.

E-Mail-Anbieter

Wir betrachten E-Mail als eine relativ neue Innovation, aber die Samen wurden zuerst gesät vor über 50 Jahren Die seltsame Geschichte, wie E-Mails so verdammt beliebt wurdenE-Mail scheint so ein primitives Stück Technologie zu sein. Wie wurde es jemals so beliebt? Und warum nutzen wir es bis heute? Hier ist die Geschichte, wie alles passiert ist. Weiterlesen . Mit der Verbreitung von Computern in den 1980er Jahren wurden E-Mails zu einem wesentlichen Bestandteil unserer Arbeit und unseres Privatlebens. Einige Schätzungen gehen sogar davon aus, dass wir zusammen 205 Milliarden E-Mails versenden jeden Tag. Bei so vielen Informationen, die in die ganze Welt gesendet werden, ist es kein Wunder, dass Kriminelle und Regierungen nur zu gern in unser globales Postfach schauen.

In letzter Zeit sind Bedenken hinsichtlich der Überwachung durch die Regierung immer häufiger geworden. Die Verschlüsselung liegt bei Ihnen beste Verteidigungslinie gegen unerwünschtes Abhören Wie funktioniert die Verschlüsselung und ist sie wirklich sicher? Weiterlesen . Durch das Verwürfeln Ihrer E-Mails können nur Parteien mit dem Verschlüsselungsschlüssel Ihre Nachrichten entschlüsseln. Die End-to-End-Verschlüsselung (E2EE) wird allgemein als die sicherste Methode angesehen. Nur Sie und der Empfänger besitzen den Verschlüsselungsschlüssel, sodass weder der Server noch Dritte Ihre Nachrichten entschlüsseln können. Leider führen eine Mischung aus technischen und kommerziellen Gründen dazu, dass die meisten Mainstream-E-Mail-Anbieter kein E2EE anbieten.

Zum Glück gibt es Zumindest einige, die Ihre Privatsphäre im Auge behalten Die 5 sichersten und verschlüsseltsten E-Mail-AnbieterHaben Sie genug von der Überwachung Ihrer E-Mails durch die Regierung und Dritte? Schützen Sie Ihre Nachrichten mit einem sicheren verschlüsselten E-Mail-Dienst. Weiterlesen , wie ProtonMail. Der von Forschern am CERN entwickelte Dienst verwendet E2EE und deaktiviert standardmäßig die IP-Protokollierung. Ihre Server befinden sich in der Schweiz unter strengen Datenschutzgesetzen, und die Software ist sogar Open Source. Derzeit kann nur über ProtonMail zugegriffen werden ihre Website oder mobile Apps. Trotz seiner datenschutzverbessernden Vorteile verhindert das E2EE, dass Sie ProtonMail zu Outlook oder anderen Desktop-Clients hinzufügen. Wenn es zu viel Aufwand ist, einen sicheren E-Mail-Anbieter zu finden, kann es sich lohnen, nur darüber nachzudenken E-Mail insgesamt loswerden 4 Einflussreiche Personen, die keine E-Mail verwenden (und warum)Es ist schwer, sich ein Leben ohne E-Mail vorzustellen, aber einige Leute entscheiden sich dafür, es überhaupt nicht mehr zu benutzen. Dazu gehören US-Senatoren und berühmte Filmemacher. Weiterlesen .

Empfehlungen

- ProtonMail(Android, iOS, Netz) - ProtonMail ist in der Schweiz ansässig und wurde von CERN-Forschern entwickelt. Datenschutz und Sicherheit stehen im Mittelpunkt. Sie festigten diesen Ruf, indem sie kürzlich ein kostenloses VPN einführten.

- TutaNota(Android, iOS, Netz) - TutaNota bietet einen ähnlichen Service wie ProtonMail an, außer dass die Server in Deutschland ansässig sind. Ihre Plattform ist Open Source und bietet E2EE.

- MailFence (Netz) - MailFence unterscheidet sich von der Konkurrenz durch das Angebot einer vollständigen Reihe von Produktivitätswerkzeugen neben dem sicheren Mail-Service. Sie demonstrieren ihr Engagement für die Privatsphäre, indem sie 15 Prozent ihres Einkommens an EEF und EDRi spenden.

Datenschutzbewusste Suchmaschinen

Zuerst gab es Yahoo, AltaVista und Ask Jeeves. Dann kam Google und sie dominierten den Markt. Die Suche wurde zum Synonym für Google - so sehr, dass ihr Name zum Verb wurde. Google verarbeitet jetzt mehr als 3,5 Milliarden Suchanfragen pro Tag. Als Gegenleistung für die fast sofortige Beantwortung Ihrer Fragen erhalten Sie diese Nehmen Sie Ihre Daten und verkaufen Sie sie an Werbetreibende Verwenden Sie die Google-Suche nicht mehr: Hier ist der Grund dafürGoogle hat unübertroffenen Zugriff auf Ihre Surfgewohnheiten. Es ist keine so gute Idee, Google alles zu geben. Hier sind einige hervorragende Google-Alternativen, mit denen Sie Ihre Arbeit noch erledigen können. Weiterlesen . Wenn Sie lieber Google - oder Yahoo und Bing - Ihre Suchdaten nicht an den Meistbietenden verkaufen möchten, sollten Sie eine sicherere Alternative in Betracht ziehen.

Einer der Berühmtesten Alternativen ist DuckDuckGo Warum dieser langjährige Google-Fan jetzt DuckDuckGo bevorzugtDie meisten von uns erinnern sich nicht an das Leben vor der Google-Suche. Versuchen Sie DuckDuckGo. Lerne seine Tricks. An Google könnte nichts fehlen. Weiterlesen . Das 2008 gegründete Unternehmen konzentriert sich hauptsächlich darauf, Ihnen qualitativ hochwertige Suchergebnisse zu liefern, ohne Ihre Privatsphäre zu beeinträchtigen. Ihr Datenschutz-Bestimmungen wird auf ihrer Website als "Wir sammeln oder teilen keine persönlichen Informationen" zusammengefasst. Dies beinhaltet den ungewöhnlichen Schritt, Ihre IP-Adresse nicht einmal für Ihre Suche zu protokollieren. Apple und Mozilla listen DuckDuckGo sogar als Suchoption in ihren Browsern auf. Wenn es nicht ausreicht, Ihre Privatsphäre in den Vordergrund zu stellen, sind Sie froh zu wissen, dass es einige Dinge gibt DuckDuckGo kann das, was Google nicht kann 8 Suchtricks, die bei DuckDuckGo funktionieren, aber nicht bei GoogleGoogle-Suche ist König. Aber DuckDuckGo hat sich eine treue Fangemeinde verdient. Es hat einige ungewöhnliche Funktionen, die selbst Google nicht hat. Weiterlesen .

Empfehlungen

- DuckDuckGo - DuckDuckGo bietet die perfekte Balance zwischen Datenschutz und Suchqualität. Die Benutzerfreundlichkeit ist ihnen eindeutig wichtig, und die Entwickler integrieren viele zusätzliche Funktionen und Suchwerkzeuge.

- Startseite - StartPage hat sich um Ihre Privatsphäre gekümmert, bevor es cool war - sie sind seit 1998 in Betrieb. Es ist eine Metasuchmaschine, die Websites aus mehreren Quellen kombiniert, um Ihnen eine abgerundete Reihe von Ergebnissen zu liefern.

- SearX - SearX ist eine neuere Ergänzung des datenschutzorientierten Marktes und eine weitere Metasuchmaschine, die StartPage ähnelt. Der Quellcode ist auf GitHub verfügbar, wenn Sie Ihre eigene Instanz hosten möchten.

Virtuelle private Netzwerke

EIN Virtuelles privates Netzwerk Das kurze MakeUseOf-Handbuch zur VPN-TerminologieDie Notwendigkeit einer sicheren Internetverbindung war noch nie so wichtig. Ein VPN ist eine großartige Möglichkeit, um unerwünschtes Schnüffeln in Ihrem Internetverkehr zu verhindern. Wir sind hier, um den VPN-Jargon zu durchbrechen. Weiterlesen (VPN) stellt eine Verbindung zwischen Ihrem Computer und einem Remote-Server her. Wenn eine Verbindung hergestellt ist und Sie Informationen anfordern, kann Ihr ISP nur eine Verbindung zum VPN-Server sehen. Sie schützen Ihre Daten nicht nur vor ISPs, sondern befinden sich anscheinend auch unter der IP-Adresse des VPN-Servers. Sie haben vielleicht den Mythos gehört, dass Nur wer etwas zu verbergen hat, braucht ein VPN 5 Häufige VPN-Mythen und warum Sie ihnen nicht glauben solltenPlanen Sie ein VPN? Sie sind sich nicht sicher, wo Sie anfangen sollen, oder sind sich nicht sicher, was sie tun sollen? Werfen wir einen Blick auf die fünf wichtigsten Mythen über VPNs und warum sie einfach nicht wahr sind. Weiterlesen . Allerdings VPNs haben viele Verwendungszwecke 11 Gründe, warum Sie ein VPN benötigen und was es istVirtuelle private Netzwerke können Ihre Privatsphäre schützen. Wir erklären, was genau sie tun und warum Sie ein VPN verwenden sollten. Weiterlesen - Erlaube es dir nicht zuletzt Entsperren Sie geobeschränkte Inhalte Welche VPNs funktionieren noch mit Netflix?Netflix geht gegen VPNs vor, aber es gibt einige, die noch funktionieren. Hier sind die besten VPNs für Netflix. Weiterlesen - und sind eine der effektivsten Möglichkeiten, Ihre Privatsphäre und Sicherheit online zu schützen.

Während kostenlose Produkte mit wohlverdienter Skepsis betrachtet werden, gibt es einige kostenlose VPNs die Ihre Privatsphäre nicht gefährden 8 Völlig kostenlose VPN-Dienste zum Schutz Ihrer PrivatsphäreKostenlose unbegrenzte Daten-VPNs gibt es nur, wenn es sich um Betrug handelt. Hier sind die besten tatsächlich kostenlosen VPNs, die Sie sicher ausprobieren können. Weiterlesen . Die Weitergabe all Ihrer Daten an Dritte kann riskant erscheinen. Sie müssen also sicher sein, ob Sie können Ihrem VPN-Anbieter vertrauen 5 Zeichen, denen Sie Ihrem VPN-Client vertrauen könnenDie Verwendung eines VPN schützt Ihren Datenverkehr vor Schnüffeln und Ihre Informationen vor Diebstahl. Aber wie können Sie sicher sein, dass Ihr VPN Sie schützt? Hier sind fünf Anzeichen dafür, dass Ihr VPN vertrauenswürdig ist. Weiterlesen . Trotz aller Vorteile ist es wichtig, nicht in die Falle zu tappen Ich glaube, Ihr VPN ist völlig privat 5 Möglichkeiten, wie Ihr VPN nicht so privat ist, wie Sie denkenIhr VPN ist nicht so sicher oder privat, wie Sie denken. Wir erklären, warum Sie und Ihr Browserverlauf möglicherweise doch nicht anonym sind. Weiterlesen . Unser regelmäßig aktualisierter Leitfaden zu die besten VPN-Dienste Die besten VPN-DiensteWir haben eine Liste der unserer Meinung nach besten VPN-Dienstanbieter (Virtual Private Network) zusammengestellt, gruppiert nach Premium, kostenlos und Torrent-freundlich. Weiterlesen sollte dir irgendwo einen Anfang geben.

Empfehlungen

- ExpressVPN - Mit ExpressVPN haben Sie Zugriff auf 1.000 physische Server an 136 geografischen Standorten in 87 Ländern. Für vollständige Anonymität Genießen Sie ein sicheres und benutzerfreundliches VPN mit ExpressVPNWarum sollten Sie ExpressVPN wählen? Nun, wir haben es versucht und es gefällt uns, was wir bisher gesehen haben. Wir denken, dass Sie auch werden. Weiterlesen Sie führen keine Protokolle und akzeptieren Zahlungen in Bitcoin.

- Privater Internetzugang - VPN mit privatem Internetzugang kann ausgeführt werden so ziemlich jedes Gerät Sichern Sie Ihre Browsing-Aktivitäten mit VPN mit privatem Internetzugang [Giveaway]Wir verschenken 10 private Internetzugangskonten, die ein Jahr gültig sind! Lesen Sie unsere exemplarische Vorgehensweise und nehmen Sie am Gewinnspiel teil! Weiterlesen , hat Server in 25 Ländern und verwendet AES-Verschlüsselung, um Ihre Daten zu sichern. Sie können bis zu fünf Geräte gleichzeitig verbinden und keine Verkehrsprotokolle speichern.

- TunnelBear - Kanadas TunnelBear ist der perfektes VPN für gelegentliche Internetnutzer TunnelBear: Das einfachste VPN zum Schutz Ihrer PrivatsphäreTunnelBear zielt darauf ab, das VPN zu vereinfachen und es für alle nützlich zu machen. Das Engagement für den Schutz Ihrer Privatsphäre im Internet macht es zu einem großartigen Anbieter. Weiterlesen . Mit einer eigenständigen App oder einer Chrome-Erweiterung können Sie eine Verbindung zu Servern in 20 Ländern herstellen. Es ist ein Abonnementdienst, bietet jedoch ein kostenloses Konto mit 500 MB pro Monat.

Passwort-Manager

Gehören Sie zu den 17 Prozent der Menschen, die Verwenden Sie "123456" als Passwort 7 Passwortfehler, die Sie wahrscheinlich hacken werdenDie schlechtesten Passwörter des Jahres 2015 wurden veröffentlicht und sind ziemlich besorgniserregend. Sie zeigen jedoch, dass es absolut wichtig ist, Ihre schwachen Passwörter mit nur wenigen einfachen Änderungen zu verbessern. Weiterlesen ? Passwörter wie dieses sind schrecklich - aber sie sind kurz, leicht zu merken und praktisch. Ein immer beliebterer Weg, um Ihre Sicherheit zu verbessern, ohne sich komplexe Passwörter merken zu müssen, ist: Verwenden Sie einen Passwort-Manager Wie Passwortmanager Ihre Passwörter schützenPasswörter, die schwer zu knacken sind, sind ebenfalls schwer zu merken. Willst du sicher sein? Sie benötigen einen Passwort-Manager. Hier erfahren Sie, wie sie funktionieren und wie sie Sie schützen. Weiterlesen . Im einfachsten Fall erstellen Kennwortmanager eine sicherere Version des Kennwortspeichers Ihres Browsers. Die meisten erweitern dies auf eine Reihe von Verwaltungstools, einschließlich der Generierung zufälliger und sicherer Kennwörter. Der Vorteil wird deutlich, wenn Sie Ihre Lieblingswebsite besuchen und der Passwort-Manager Ihre Anmeldedaten automatisch ausfüllt.

Abgesehen vom Speichern und Generieren von Kennwörtern verfügen die meisten Manager über eine Funktion, mit der Sie Überprüfen Sie Ihre Passwörter Beherrschen Sie Ihre Passwörter endgültig mit Lastpass 'Security ChallengeWir verbringen so viel Zeit online mit so vielen Konten, dass es sehr schwierig sein kann, sich Passwörter zu merken. Besorgt über die Risiken? Erfahren Sie, wie Sie die Security Challenge von LastPass verwenden können, um Ihre Sicherheitshygiene zu verbessern. Weiterlesen . Sie können schnell erkennen, welche Websites schwache, doppelte oder alte Kennwörter haben, und diese sogar mit einem einzigen Klick ändern. Trotz des Namens können Sie Ihren Passwort-Manager verwenden wie ein sicherer digitaler Tresor 7 Clever Password Manager-Superkräfte, mit denen Sie beginnen müssenPasswort-Manager bieten viele großartige Funktionen, aber wussten Sie davon? Hier sind sieben Aspekte eines Passwort-Managers, die Sie nutzen sollten. Weiterlesen . Das sichere Speichern wichtiger Informationen wie Kreditkartennummern und Bankkontodaten kann hilfreich sein.

Sie können sogar Wi-Fi-Anmeldeinformationen speichern, um sich bequem in verschiedenen Netzwerken anzumelden. Das Teilen Ihrer Passwörter ist normalerweise eine unglaublich unsichere Erfahrung. Nicht so bei einem Passwort-Manager. Geben Sie einfach die E-Mail-Adresse des Empfängers ein und Sie können Teilen Sie Ihr Passwort sicher So teilen Sie Passwörter sicher mit Freunden und FamilieSie sollten niemals Ihre Passwörter teilen. Aber du tust es, nicht wahr? Aus diesem Grund zeigen wir Ihnen, wie Sie Ihre Passwörter teilen und gleichzeitig Ihre Konten so sicher wie möglich halten. Weiterlesen ohne es auch nur offenbaren zu müssen.

Wörter wie „Eier“ und „ein Korb“ können in den Vordergrund rücken. Viele Passwortmanager verfügen über Sicherheitsfunktionen wie die Zwei-Faktor-Authentifizierung und das Verhindern von Anmeldungen von unbekannten Standorten - dies ist jedoch erforderlich Stellen Sie sicher, dass Sie sie verwenden Machen Sie diese 6 Sicherheitsfehler bei Password Manager?Passwortmanager können nur so sicher sein, wie Sie es möchten. Wenn Sie einen dieser sechs grundlegenden Fehler machen, gefährden Sie am Ende Ihre Online-Sicherheit. Weiterlesen . Es ist wahr, dass Passwort-Manager sind nicht perfekt 4 Gründe, warum Passwortmanager nicht ausreichen, um Ihre Passwörter zu schützenPasswortmanager sind im laufenden Kampf gegen Hacker wertvoll, bieten aber allein keinen ausreichenden Schutz. Diese vier Gründe zeigen, warum Passwortmanager nicht ausreichen, um Ihre Passwörter zu schützen. Weiterlesen - Sie bieten jedoch zusätzlichen Schutz für den Passwortspeicher Ihres Browsers und ersparen es Ihnen, Haftnotizen zu hinterlassen, während Ihr Passwort auf Ihrem Bildschirm bleibt.

Empfehlungen

- LastPass - LastPass ist der beliebteste Passwort-Manager. Plattformübergreifende Unterstützung bedeutet, dass Sie sie unabhängig von Ihrem Gerät verwenden können. Trotz seine vielen Vorteile Der vollständige Leitfaden zur Vereinfachung und Sicherung Ihres Lebens mit LastPass und XmarksWährend die Cloud bedeutet, dass Sie überall problemlos auf Ihre wichtigen Informationen zugreifen können, bedeutet dies auch, dass Sie viele Passwörter im Auge behalten müssen. Deshalb wurde LastPass erstellt. Weiterlesen Nach dem Erwerb durch LogMeIn betrachten Datenschutzbeauftragte dies mit Argwohn.

- KeePass - Wenn Sie lieber einen Open Source-Passwort-Manager verwenden möchten KeePass ist das Richtige für Sie KeePass Password Safe - Das ultimative verschlüsselte Passwortsystem [Windows, tragbar]Speichern Sie Ihre Passwörter sicher. Mit Verschlüsselung und einem anständigen Passwortgenerator - ganz zu schweigen von Plugins für Chrome und Firefox - ist KeePass möglicherweise das beste Passwortverwaltungssystem auf dem Markt. Wenn du... Weiterlesen . Obwohl die attraktive Benutzeroberfläche der Konkurrenz fehlt, ähnelt sie funktional LastPass.

- Bestehen - Pass ist ein bisschen anders als die anderen Befehlszeilentool für die Passwortverwaltung Verwendung von Pass, dem ultimativen Open-Source-Passwort-ManagerSuchen Sie einen Passwort-Manager für Linux oder Mac OS X, der Open Source ist? Sie haben Glück, denn Pass ist kostenlos, basiert auf strengen Verschlüsselungsstandards und ist super einfach zu bedienen! Weiterlesen und speichert Ihre Passwörter in einer GPG-verschlüsselten Datei. Es ist Open Source und läuft unter Linux, Mac und Windows.

Betriebssysteme

Windows war schon immer so etwas wie ein Minenfeld der Privatsphäre. Die Veröffentlichung von Windows 10 brachte einige invasive Datenerfassungspraktiken mit sich und verschlimmerte die Situation nur. Während Microsoft gegangen ist eine Möglichkeit, diese Ängste zu beruhigen Lassen Sie sich nicht von Windows 10 ausspionieren: Verwalten Sie Ihre Privatsphäre!Windows 10 beobachtet Sie. Das neueste Betriebssystem von Microsoft sammelt zweifellos mehr Ihrer persönlichen Daten als jemals zuvor. Wir zeigen Ihnen, wie Sie Ihre Privatsphäre besser in den Griff bekommen. Weiterlesen Es ist klar, dass Windows dies ist nicht das datenschutzbewussteste Betriebssystem Datenschutz und Windows 10: Ihr Leitfaden zur Windows-TelemetrieMit dem Aufkommen des Windows 10 Creator-Updates scheint Microsoft beschlossen zu haben, die Datenerfassungsaktivitäten transparenter zu gestalten. Finden Sie heraus, wie viel gesammelt wird und was Sie tun können. Weiterlesen . Zum Glück haben Sie Optionen. Von den großen Technologieunternehmen ist Apple eines der stärksten Unternehmen, das Ihr Recht auf Privatsphäre verteidigt. Sie kämpften sogar vor Gericht gegen das FBI, als sie Apple aufforderten, die iPhone-Verschlüsselung zu unterbrechen. Diese Verpflichtung zum Datenschutz macht macOS zu einer überzeugenden Mainstream-Alternative zu Windows. Es ist jedoch erwähnenswert, dass macOS zwar allgemein als sehr sicher angesehen wird, es ist nicht kugelsicher Welchen Sicherheitsbedrohungen sind Mac-Benutzer im Jahr 2016 ausgesetzt?Ob verdient oder nicht, Mac OS X gilt als sicherer als Windows. Aber ist dieser Ruf noch verdient? Welche Sicherheitsbedrohungen bestehen für die Apple-Plattform und wie wirken sie sich auf Benutzer aus? Weiterlesen .

Wie wir bereits gesehen haben, ist Open-Source-Software häufig datenschutzfreundlicher als Jeder kann den Code dahinter anzeigen Was ist Open Source Software? [MakeUseOf erklärt]"Open Source" ist ein Begriff, der heutzutage häufig verwendet wird. Sie wissen vielleicht, dass bestimmte Dinge Open Source sind, wie Linux und Android, aber wissen Sie, was es bedeutet? Was ist offen ... Weiterlesen . Gleiches gilt für Open Source-Betriebssysteme, von denen Linux das beliebteste ist. Wenn Sie noch nie von Linux gehört haben, haben Sie es möglicherweise unwissentlich gesehen in Shows wie die ausgezeichnete Herr Roboter. Der Marktanteil von Linux liegt derzeit bei rund 2 Prozent, was weltweit rund 40 Millionen Geräten entspricht. Linux ist nicht nur ein Betriebssystem, sondern eine Sammlung kostenloser Distributionen ("Distributionen"), die ähnlichen zugrunde liegenden Code verwenden. Wenn Sie sich für den Wechsel zu Linux entscheiden, haben Sie eine große Auswahl Erste Schritte mit Linux und UbuntuSie möchten auf Linux umsteigen... aber wo fängst du an Ist Ihr PC kompatibel? Funktionieren Ihre Lieblings-Apps? Hier finden Sie alles, was Sie wissen müssen, um mit Linux zu beginnen. Weiterlesen . Distros wie Qubes sind gerade spezialisiert auf Sicherheit Qubes OS 3.2: Das sicherste Linux-BetriebssystemQubes OS ist ein funktionales und intuitives sicherheitsorientiertes Linux-Betriebssystem und wird von Edward Snowden verwendet. Sind Sicherheit, hervorragende Unterteilung, Freiheit und integrierte Datenschutzfunktionen genau das Richtige für Sie? Weiterlesen . Eine lebendige und engagierte Community bedeutet, dass Linux auch einige hat hervorragende Tools für Ihre Sicherheit 5 Sicherheitstools, die Sie unter Linux haben solltenLinux ist von Anfang an ziemlich sicher, insbesondere im Vergleich zu anderen Betriebssystemen wie macOS oder Windows. Trotzdem ist es gut, darauf aufzubauen, beginnend mit diesen Tools. Weiterlesen .

Empfehlungen

- Mac OS - Das von Apple entwickelte proprietäre Betriebssystem. Da Apple einen vollständigen Ansatz für das Hardware-Design verfolgt, kann dieser nur gefunden werden auf ihren Geräten Gibt es einen richtigen Zeitpunkt, um einen neuen Mac, ein neues iPhone oder ein neues iPad zu kaufen?Sie fragen sich, wann Sie ein iPhone, Mac oder iPad kaufen sollten? Hier sind die besten Zeiten, um Apple-Hardware für maximalen Wert zu kaufen. Weiterlesen - Außer du willst versuchen Sie sich an einem Hackintosh So bauen Sie Ihren eigenen HackintoshDiese Anleitung zum Hacken von Hackintosh beschreibt, was Sie tun müssen, um einen Power-PC-Hackintosh zu erstellen. Diese Anleitung zeigt Ihnen den Weg. Weiterlesen .

- Qubes OS - Sicherheitsorientierte Linux-Distribution. Verwendet einen Ansatz namens Sicherheit durch Unterteilung. Auf diese Weise können Sie verschiedene Teile Ihres digitalen Lebens von den anderen isoliert halten. Edward Snowden stimmte zu.

- Schwänze - Das Amnesic Incognito Live System, besser bekannt als Schwänze Linux-Betriebssysteme für Paranoide: Was sind die sichersten Optionen?Der Wechsel zu Linux bietet Benutzern viele Vorteile. Von einem stabileren System bis hin zu einer großen Auswahl an Open Source-Software sind Sie ein Gewinner. Und es kostet dich keinen Cent! Weiterlesen ist ein tragbares Live-Betriebssystem, das Sie auf jedem Computer von einer DVD, einem USB-Stick oder einer SD-Karte aus starten können. Das Hauptziel von Tails ist es, Ihre Privatsphäre und Anonymität zu schützen, wobei alle Daten über Tor geleitet werden.

Mobil werden

Da so viele Informationen auf unseren Mobilgeräten leicht zugänglich sind, ist es wichtig, dass wir auch Maßnahmen ergreifen, um sie zu schützen. iOS wird allgemein als das angesehen sicherstes mobiles Betriebssystem Was ist das sicherste mobile Betriebssystem?Wir kämpfen um den Titel des sichersten mobilen Betriebssystems und haben: Android, BlackBerry, Ubuntu, Windows Phone und iOS. Welches Betriebssystem kann sich am besten gegen Online-Angriffe behaupten? Weiterlesen dank Apples ummauertem Gartenansatz. Trotz seine offenere Natur Ist Android wirklich Open Source? Und ist es überhaupt wichtig?Hier untersuchen wir, ob Android wirklich Open Source ist oder nicht. Immerhin basiert es auf Linux! Weiterlesen Das Android-Betriebssystem von Google ist ebenfalls relativ sicher. Sie müssen nur bereit sein, genau zu beobachten welche Apps Sie installieren Installieren Sie diese 10 beliebten Android-Apps nichtDiese Android-Apps sind sehr beliebt, gefährden aber auch Ihre Sicherheit und Privatsphäre. Wenn Sie sie installiert haben, möchten Sie sie nach dem Lesen deinstallieren. Weiterlesen und was Berechtigungen, nach denen sie fragen Was sind Android-Berechtigungen und warum sollten Sie sich darum kümmern?Installieren Sie jemals Android-Apps ohne einen zweiten Gedanken? Hier finden Sie alles, was Sie über die Berechtigungen für Android-Apps wissen müssen, wie sie sich geändert haben und wie sie sich auf Sie auswirken. Weiterlesen . Google regiert das Fragmentierungsproblem von Android, aber rechtzeitige Sicherheitsupdates erhalten Warum wurde mein Android-Handy noch nicht aktualisiert?Der Android-Update-Prozess ist langwierig und kompliziert. Lassen Sie es uns untersuchen, um herauszufinden, warum die Aktualisierung Ihres Android-Telefons so lange dauert. Weiterlesen kann bei einigen Mobilteilen immer noch ein Problem sein.

Die Wahl des Betriebssystems ist Teil des mobilen Sicherheitspuzzles - die Apps, die Sie verwenden, sind die anderen. Trotz des von Apple und Google eingerichteten Schutzes besteht weiterhin das Risiko von Viren und Malware auf Ihren Mobilgeräten. Wenn Sie über das Infektionsrisiko besorgt sind, können Sie mit einem Antiviren-App auf Ihrem Smartphone Benötigen Sie Antivirus-Apps für Android? Was ist mit dem iPhone?Benötigt Android Antiviren-Apps? Was ist mit deinem iPhone? Hier ist, warum Smartphone-Sicherheits-Apps wichtig sind. Weiterlesen .

Google Play bietet eine unglaublich vielfältige Sammlung von Apps, die allen Anforderungen und Interessen gerecht werden. Unter den 2,8 Millionen Apps gibt es einige, die missbrauchen ihre privilegierte Position Installieren Sie diese 10 beliebten Android-Apps nichtDiese Android-Apps sind sehr beliebt, gefährden aber auch Ihre Sicherheit und Privatsphäre. Wenn Sie sie installiert haben, möchten Sie sie nach dem Lesen deinstallieren. Weiterlesen auf Ihrem Telefon. Da Apple jede Einreichung überprüft, bevor sie im App Store eingeht, sind Ihre Chancen, unerwünschte Apps herunterzuladen, geringer. Stattdessen sollten Sie sich konzentrieren Verwalten Ihrer App-Berechtigungen und Deaktivieren der Nachverfolgung Steigern Sie Ihre iOS-Privatsphäre mit diesen Einstellungen und OptimierungenWir alle wissen, dass Regierungen und Unternehmen Informationen von Ihrem Telefon sammeln. Aber geben Sie freiwillig weit mehr Daten weiter, als Sie denken? Schauen wir uns an, wie das behoben werden kann. Weiterlesen . Android-Berechtigungen sind nicht so intuitiv Steigern Sie Ihre iOS-Privatsphäre mit diesen Einstellungen und OptimierungenWir alle wissen, dass Regierungen und Unternehmen Informationen von Ihrem Telefon sammeln. Aber geben Sie freiwillig weit mehr Daten weiter, als Sie denken? Schauen wir uns an, wie das behoben werden kann. Weiterlesen , aber sie sind möglicherweise invasiver. Die inhärente Offenheit von Android bedeutet, dass es mehr Optionen für gibt Schutz Ihrer Privatsphäre und Sicherheit 8 großartige Android-Apps, die Ihre Privatsphäre und Sicherheit schützenWenn Sie Ihr Android-Gerät sicher aufbewahren möchten, empfehlen wir diese Apps. Weiterlesen .

Empfehlungen

- Finde mein Handy (Android, iOS) - Apple und Google bieten auf ihren jeweiligen mobilen Plattformen integrierte Funktionen zur Telefonverfolgung an. Beide Dienste sind kostenlos und ermöglichen es Ihnen, den Standort Ihres Geräts zu verfolgen und Ihre Daten aus der Ferne zu löschen.

- DuckDuckGo (Android, iOS) - Obwohl DuckDuckGo über eine mobile Website verfügt, bieten sie auch mobile Apps an, die ihre datenschutzorientierte Suchmaschine und ihren Webbrowser kombinieren.

- Avast Antivirus & Sicherheit (Android, iOS) - Avast ist seit langem eine empfohlene Wahl für kostenlose Antivirensoftware unter Windows. Ihre Smartphone-Apps machen ihren Virenschutz mobil und bieten eine Reihe von Funktionen wie einen Anrufblocker und einen Applocker.

Sicheres Messaging

Handys haben unsere Beziehung zur Kommunikation mit dem verändert Einführung von SMS. Wir begannen uns auf textbasierte Chats zu verlassen, um häufig vertrauliche Informationen auszutauschen. Die Einführung von Smartphones und Messaging-Apps erhöhte die Beliebtheit von Text-Chats. Um private Informationen über eine App zu teilen, müssen Sie dem Entwickler vertrauen und sicher sein, dass niemand zuhört. Da wir wissen, dass die Regierung unsere Kommunikation belauscht, ist E2EE die beste Lösung, um Ihre privaten Nachrichten zu sichern. Der Snowden leckt auch das PRISM-Programm ausgesetzt Was ist PRISMUS? Alles, was Sie wissen müssenDie National Security Agency in den USA hat Zugriff auf alle Daten, die Sie bei US-amerikanischen Dienstleistern wie Google Microsoft, Yahoo und Facebook speichern. Sie überwachen wahrscheinlich auch den größten Teil des Verkehrs, der über die ... Weiterlesen was Tech-Unternehmen zwangsweise dazu zwang, Ihre Daten an die Regierung weiterzugeben.

Wenn Sie ein wirklich privates Gespräch führen möchten, müssen Sie eine Messaging-App auswählen, die nicht nur E2EE bietet, sondern auch Ihre Privatsphäre schätzt. In einer ziemlich überraschenden Wendung der Ereignisse hat sich die WhatsApp von Facebook zu einem der führenden Unternehmen entwickelt sicheres E2EE-Messaging So aktivieren Sie die Sicherheitsverschlüsselung von WhatsAppDas sogenannte End-to-End-Verschlüsselungsprotokoll verspricht, dass "nur Sie und die Person, mit der Sie kommunizieren, lesen können, was gesendet wird". Niemand, nicht einmal WhatsApp, hat Zugriff auf Ihre Inhalte. Weiterlesen . Die Snowden-Lecks haben eine Bewegung für verschlüsselte Apps ausgelöst, einschließlich solcher Signal, Telegramm und Wickr 4 Slick WhatsApp-Alternativen, die Ihre Privatsphäre schützenFacebook hat WhatsApp gekauft. Sind Sie jetzt, da wir über den Schock dieser Neuigkeiten hinweg sind, besorgt über Ihren Datenschutz? Weiterlesen . Sie alle bieten sehr ähnliche Funktionen, sodass Ihre Wahl der Plattform wahrscheinlich darauf ankommt, welche Ihre Freunde nutzen möchten.

Empfehlungen

- WhatsApp (Android, iOS, Netz) - WhatsApp ist die weltweit beliebteste plattformübergreifende Messaging-App. Funktionsreich und völlig kostenlos Die besten neuen WhatsApp-Funktionen, die Sie möglicherweise verpasst habenWhatsApp fügt ständig neue Funktionen hinzu. Wir identifizieren und verfolgen die besten neuen Funktionen, die WhatsApp im Laufe der Jahre hinzugefügt wurden. Weiterlesen Es ist ein Favorit bei internationalen Reisenden. Aufgrund des Mangels an Werbung und (fraglich So beenden Sie die WhatsApp-Übergabe Ihrer Daten an FacebookJetzt, da WhatsApp im Besitz von Facebook ist, können Ihre Daten an Facebook weitergegeben werden - es sei denn, Sie verhindern dies. Weiterlesen ) konzentrieren sich auf die Privatsphäre der Benutzer.

- Signal (Android, iOS) - Entwickelt von Open Whisper Systems, dessen Verschlüsselungssoftware in WhatsApp integriert ist. Wenn Sie die E2E-Sicherheit von WhatsApp mögen, Facebook jedoch nicht vertrauen, ist Signal der richtige Weg.

- Mitteilungen (iOS, macOS) - Früher als iMessage bekannt, können Sie mit der Messaging-App von Apple kostenlos mit anderen Nachrichtenbenutzern chatten. Nachrichten sind E2EE und können unter iOS und MacOS abgerufen werden.

Cloud-Speicher

Obwohl wir den Cloud-Speicher für seine Fähigkeit gelobt haben, Ihre Dateien einfach zu sichern, kann er Ihre Privatsphäre und Sicherheit genauso leicht gefährden. Leider gibt es inhärente Risiken, wenn Sie Daten ins Internet stellen. Selbst wenn es dem Abfangen ausweicht, laufen Sie Gefahr, dass Ihr Cloud-Speicheranbieter können gehackt werden Sind Sie einer von 69 Millionen gehackten Dropbox-Benutzern?Es wurde bestätigt, dass im August 2012 68 Millionen Dropbox-Konten gehackt wurden. War deins einer von ihnen? Was solltest du dagegen tun? Und warum hat der Hack VIER JAHRE gedauert ... Weiterlesen . Wir wissen bereits, dass Google alle Ihre Daten abbaut, aber andere sind möglicherweise auch bereit, Ihre Privatsphäre zu untergraben. Wie Evernote demonstrierte Halten Sie Ihre Notizen privat: 5 verschlüsselte Alternativen zu EvernoteEvernote verschlüsselt und sichert Ihre Notizen standardmäßig nicht. Wenn Sie nach einer App für verschlüsselte Notizen suchen, probieren Sie diese Alternativen aus. Weiterlesen Cloud-Anbieter können ihre Datenschutzrichtlinien ohne Vorwarnung ändern und Sie ihren invasiven Praktiken aussetzen.

Genau wie bei E-Mails bietet keiner der Mainstream-Anbieter E2EE an, um seinen Service sicherer zu machen. Dies liegt häufig daran, dass dadurch ein zusätzlicher Schritt oder eine zusätzliche Unannehmlichkeit hinzugefügt wird, die die Massenattraktivität ihres Angebots einschränken kann. Wenn Sie die Abwehrkräfte in Ihrem Cloud-Speicher stärken möchten, sollten Sie einen Anbieter wie diesen in Betracht ziehen Tresorit. Alle Daten sind E2E-verschlüsselt, bieten Desktop- und mobile Apps und lassen sich in Windows Explorer integrieren. Das Online-Speichern Ihrer Daten ist immer mit einem gewissen Risiko verbunden. Indem Sie E2EE in den Mix aufnehmen, fügen Sie jedem böswilligen Angreifer, der auf Ihre Daten zugreifen möchte, weitere Hürden hinzu.

Wenn Sie der Meinung sind, dass Cloud-Speicher nicht für Sie geeignet ist, ist eine selbst gebraute Lösung möglicherweise besser geeignet. Sie können NAS-Geräte (Network Attached Storage) verwenden Sichern Sie lokal alle Ihre Daten. Da Sie mit NAS-Geräten normalerweise mehrere Festplatten verbinden können, können Sie Ihre Daten für mehrere Festplatten sichern verbesserte Redundanz. Mit Software wie Seafile oder Nächste Wolke Es ist möglich, eigene zu erstellen selbst gehosteter Cloud-Server Die 3 besten selbst gehosteten Dropbox-Alternativen, getestet und verglichenSuchen Sie nach einer Dropbox-Alternative, die keine Einschränkungen auferlegt? Hier sind die besten selbst gehosteten Dropbox-Alternativen. Weiterlesen für ultimative Sicherheit.

Empfehlungen

- Tresorit - Tresorit in der Schweiz ist ein Cloud-Speicherdienst, der Dropbox funktional ähnlich ist, jedoch E2EE enthält. Die vollständige Unterstützung für Desktop, Web und Mobilgeräte erleichtert den Zugriff. Einzelne Konten beginnen bei 10,42 USD für 1 TB Speicherplatz.

- Nächste Wolke - Ein weiterer Dropbox-Konkurrent, aber mit einem Unterschied - es ist völlig kostenlos, verschlüsselt und Open Source. Mit der Software können Sie entweder die Cloud-Server einrichten oder Ihren eigenen privaten Server hosten.

- Seafile - Ähnlich wie bei Nextcloud Hosten Sie Ihren eigenen Cloud-Speicher Erstellen Sie mit Seafile Ihren eigenen sicheren Cloud-SpeicherMit Seafile können Sie Ihren eigenen privaten Server betreiben, um Dokumente für Gruppen von Kollegen oder Freunden freizugeben. Weiterlesen und bietet gleichzeitig einen Dropbox-ähnlichen Service.

Verschlüsselungswerkzeuge

Wenn Sie eine Nachricht senden möchten, aber den Inhalt nicht lesen möchten, schreiben Sie normalerweise in Code. Der Empfänger würde dann eine Reihe von Regeln verwenden, um die Nachricht sicher zu dekodieren. Da die Kosten für Hochleistungsrechnen im Einklang mit gesunken sind Moores GesetzEs ist einfacher geworden, komplexe mathematische Berechnungen in relativ kurzer Zeit durchzuführen. Dies hat zum Aufstieg von geführt Verschlüsselung als sichere Methode zum Verwürfeln von Daten Wie funktioniert die Verschlüsselung und ist sie wirklich sicher? Weiterlesen .

Der unbefugte Zugriff auf Ihre Daten ist ein wachsendes Risiko. Indem Sie Ihre Daten verschlüsseln, bevor sie in die Hände eines anderen gelangen, können Sie verhindern, dass sie auf Ihre vertraulichen Informationen zugreifen können Nicht nur für Paranoiden: 4 Gründe, Ihr digitales Leben zu verschlüsselnVerschlüsselung ist nicht nur für paranoide Verschwörungstheoretiker, sondern auch nur für Technikfreaks. Von der Verschlüsselung kann jeder Computerbenutzer profitieren. Tech-Websites schreiben darüber, wie Sie Ihr digitales Leben verschlüsseln können, aber ... Weiterlesen . Abhängig von Ihren Anforderungen gibt es Tools, die verschlüsseln einzelne Dateien bis hin zu ganzen Festplatten TrueCrypt ist tot: 4 Alternativen zur Festplattenverschlüsselung für WindowsTrueCrypt gibt es nicht mehr, aber zum Glück gibt es andere nützliche Verschlüsselungsprogramme. Obwohl es sich möglicherweise nicht um exakte Ersatzprodukte handelt, sollten sie Ihren Anforderungen entsprechen. Weiterlesen . Die Verschlüsselung einzelner Dateien ist keine anstrengende Aufgabe, aber die vollständige Festplattenverschlüsselung kann den Zugriff auf Ihre Daten unpraktisch machen. Stellen Sie vor der vollständigen Festplattenverschlüsselung sicher, dass Sie das gesamte Verhältnis von Risiko zu Ertrag berücksichtigt haben.

Empfehlungen

- VeraCrypt - Open Source Nachfolger des inzwischen nicht mehr existierenden, plattformübergreifende TrueCrypt TrueCrypt-Benutzerhandbuch: Sichern Sie Ihre privaten DateienUm Ihre Daten wirklich sicher zu halten, müssen Sie sie verschlüsseln. Sie sind sich nicht sicher, wie Sie anfangen sollen? Sie müssen unser TrueCrypt-Benutzerhandbuch von Lachlan Roy lesen und lernen, wie Sie die TrueCrypt-Verschlüsselungssoftware verwenden. Weiterlesen . Führt eine Echtzeitverschlüsselung mit einer Auswahl von fünf Algorithmen durch.

- PGP - Pretty Good Privacy (PGP) ist eine der beliebtesten und langjährigsten Verschlüsselungssoftware. Häufig verwendet Kommunikation verschlüsseln PGP Me: Ziemlich gute Privatsphäre erklärtPretty Good Privacy ist eine Methode zum Verschlüsseln von Nachrichten zwischen zwei Personen. Hier erfahren Sie, wie es funktioniert und ob es der Prüfung standhält. Weiterlesen und E-Mails kann es auch eine Verschlüsselung der gesamten Festplatte nach dem OpenPGP-Standard durchführen.

- AESCrypt - AESCrypt ist eine kostenlose Open Source, plattformübergreifendes Tool zum Verschlüsseln Ihrer Dateien 5 Effektive Tools zum Verschlüsseln Ihrer geheimen DateienWir müssen Verschlüsselungstools und allem, was zum Schutz unserer Privatsphäre entwickelt wurde, mehr denn je Aufmerksamkeit schenken. Mit den richtigen Tools ist es einfach, unsere Daten sicher zu halten. Weiterlesen . Wählen Sie eine Datei aus, geben Sie ein Kennwort ein und Ihre Datei ist mit 256-Bit-AES-Verschlüsselung gesichert.

Verteidiger von Daten

Der Schutz Ihrer Daten vor dem ständigen Ansturm von Angriffen kann sich wie ein harter Kampf anfühlen. Es gibt jedoch Unternehmen und Software, die sich wirklich um Ihre Privatsphäre und Sicherheit kümmern. Wenn Sie Ihre Privatsphäre schätzen, ist es wahrscheinlich die beste Entscheidung, wenn Sie Open Source verwenden, wo dies möglich ist. Der Übergang zu Linux lohnt sich auch, wenn Sie Microsoft und Apple entkommen.

Es kann schwierig sein, ein Gleichgewicht zwischen Komfort und Sicherheit zu finden. Für die meisten Menschen überwiegt die Bequemlichkeit die Sicherheitsbedenken, und so wählen sie die Mainstream-Optionen von Google und dergleichen. Es lohnt sich jedoch, sich vor den immer häufiger auftretenden Hacks, Lecks und der Überwachung zu schützen.

Sorgen Sie sich um Ihre Privatsphäre? Welche Tools werden Sie zuerst ausprobieren? Glaubst du, wir haben etwas verpasst? Lass es uns in den Kommentaren unten wissen!

James ist MakeUseOfs Buying Guides & Hardware News Editor und freiberuflicher Autor, der sich leidenschaftlich dafür einsetzt, Technologie für jedermann zugänglich und sicher zu machen. Neben Technologie interessiert sich auch für Gesundheit, Reisen, Musik und psychische Gesundheit. BEng in Maschinenbau an der University of Surrey. Kann auch bei PoTS Jots über chronische Krankheiten geschrieben werden.