Werbung

Wie würden Sie sich fühlen, wenn Ihr Computer ein Protokoll über alles führen würde, was Sie in eine unsichere Textdatei auf Ihrer Festplatte eingeben? Jemand (oder eine Malware), der wusste, wo er suchen musste, konnte jedes von Ihnen eingegebene Passwort und jede Kreditkartennummer aufdecken. zusammen mit Ihrem letzten Browserverlauf und mehr 6 Möglichkeiten, wie Sie im Inkognito-Modus oder im privaten Browsermodus verfolgt werden könnenPrivates Surfen ist in 99% der Fälle privat, aber kann privates Surfen gehackt werden? Können Sie sagen, was jemand inkognito gesehen hat? Weiterlesen .

Wenn Sie diesen Artikel mit einem HP Computer lesen, habe ich schlechte Nachrichten für Sie. Sicherheitsforscher haben herausgefunden, dass ein Problem mit einem Treiber in einigen HP Computern, der alles aufzeichnet, was Sie eingeben Ihr HP Laptop protokolliert möglicherweise jeden TastendruckWenn Sie einen HP Laptop oder Tablet besitzen, haben Sie möglicherweise alles, was Sie eingegeben haben, protokolliert und auf Ihrer Festplatte gespeichert. Was nett ist. Weiterlesen

. Alles, was Sie kürzlich auf Ihrem Computer eingegeben haben, kann ohne Schutz in einer Textdatei gespeichert werden.Lesen Sie weiter, um herauszufinden, wie dies passiert ist und wie Sie es bekämpfen können.

Das Problem: Conexant Driver Woes

Die Wurzel des Problems liegt in einem Audiotreiber der Firma Conexant. Wie Sie vielleicht wissen, ermöglichen Treiber Treiber für die Vielzahl der Geräte, die Sie besitzen, die Schnittstelle zu Ihrem Computer. Wenn du Bauen Sie Ihren eigenen PC So bauen Sie Ihren eigenen PCEs ist sehr erfreulich, einen eigenen PC zu bauen. sowie einschüchternd. Aber der Prozess selbst ist eigentlich ganz einfach. Wir führen Sie durch alles, was Sie wissen müssen. Weiterlesen Sie müssten die meisten Treiber selbst installieren. Beim Kauf von der Stange sind sie bereits enthalten.

In diesem Fall wurden HP Computer wie HP EliteBooks, ProBooks, ZBooks und Elites mit einer Version des Coxenant-Audiotreibers geliefert, die einen Keylogger enthält. Noch beängstigender ist, dass dies irgendwann im Dezember 2015 auf Computern begann und andere PCs mit installiertem Conexant-Treiber betrifft.

Während der Benutzer eines betroffenen Computers seine Geschäfte erledigt, speichert der Keylogger alle eingegebenen Daten in einer unsicheren Textdatei. Diese Datei wird jedes Mal neu gestartet, wenn Sie Ihren Computer neu starten Stellen Sie ältere Versionen einer Datei wieder her Zeit zurückdrehen: 4 Tools und Tipps zum Wiederherstellen gelöschter Dateien in WindowsEiner der größten Fehler von Windows könnte Ihre Rettung sein, falls Sie jemals versehentlich eine wichtige Datei löschen sollten: Das Windows-Dateisystem löscht keine Dateien. Gelöschte Dateien können wiederhergestellt werden, bis sie überschrieben werden. Weiterlesen . Plus, wenn Sie klug sind und Sichern Sie Ihren PC regelmäßig Das ultimative Windows 10-Handbuch zur DatensicherungWir haben alle Sicherungs-, Wiederherstellungs-, Wiederherstellungs- und Reparaturoptionen zusammengefasst, die wir unter Windows 10 finden konnten. Nutzen Sie unsere einfachen Tipps und verzweifeln Sie nie wieder über verlorene Daten! Weiterlesen Die Protokolldatei mit Ihren älteren Keylog-Daten wurde wahrscheinlich in die Sicherung aufgenommen.

Ist das ein weiterer Superfisch?

Zum Glück ist diese Situation weit weniger gefährlich als Lenovos Superfish-Debakel Lenovo Laptop-Besitzer Achtung: Auf Ihrem Gerät ist möglicherweise Malware vorinstalliertDer chinesische Computerhersteller Lenovo hat zugegeben, dass bei Laptops, die Ende 2014 an Geschäfte und Verbraucher ausgeliefert wurden, Malware vorinstalliert war. Weiterlesen vor ein paar Jahren. Das die sichere HTTPS-Verbindung Ihres Browsers verletzt Superfisch wurde noch nicht gefangen: SSL-Hijacking erklärtDie Superfish-Malware von Lenovo sorgte für Aufsehen, aber die Geschichte ist noch nicht vorbei. Selbst wenn Sie die Adware von Ihrem Computer entfernt haben, besteht dieselbe Sicherheitsanfälligkeit in anderen Online-Anwendungen. Weiterlesen auf Websites, sodass sichere Verbindungen zu Orten wie Ihrer Bank hergestellt werden können. Umgekehrt sendet der HP Keylogger die Daten nirgendwo hin.

HP kann nicht darauf zugreifen, daher besteht das Risiko darin, dass eine Person physischen Zugriff auf Ihren Computer erhält. Jemand, der über diesen Exploit Bescheid weiß, könnte leicht nach der Datei suchen, die alle Ihre eingegebenen Informationen enthält, mit offensichtlich katastrophalen Ergebnissen.

Laut dem Vice President von HP wurde die Keylogger-Funktion während der Entwicklung versehentlich hinzugefügt. Es scheint, dass sie damit überprüft haben, ob bestimmte Tastenkombinationen wie beabsichtigt Audio-Verknüpfungen ausgelöst haben. Dies ist eine grobe Lösung und während der Entwicklung in Ordnung, aber eindeutig ein Problem, wenn sie an Verbraucher versendet wird.

Bin ich betroffen?

Auch wenn Sie keinen HP Computer haben, sollten Sie überprüfen, ob der Conexant-Audiotreiber installiert ist. Sie können dies durch Eingabe tun Gerätemanager in das Startmenü, um dieses Dienstprogramm zu öffnen. Erweitere die Audio-Ein- und Ausgänge Header und suchen Conexant Audio oder etwas ähnliches. Wenn Sie etwas mit diesem Namen installiert haben, überprüfen Sie weiterhin, ob sich der Keylogger auf Ihrem System befindet. Sie sind davor sicher, wenn Sie keine Conexant-Treiber haben.

Als nächstes sollten Sie nach der Protokolldatei Ihrer Tastenanschläge suchen. Navigieren Sie mit dem Datei-Explorer zu C: \ Benutzer \ Öffentlich und suchen Sie nach einer Datei mit dem Namen MicTray.log. Das ist die Protokolldatei. Wenn Sie es nicht sehen, sind Sie wahrscheinlich in Sicherheit. Wenn Sie dies tun, müssen Sie Maßnahmen ergreifen, um zu verhindern, dass dieser Treiber Ihre Tastenanschläge aufzeichnet.

Wie kann ich das beheben?

Zum Glück hat HP bereits Updates für diese Treiber veröffentlicht, um die Keylogging-Funktion zu entfernen und die Protokolldatei zu löschen. Zuvor bestand die beste Lösung darin, die Datei umzubenennen oder zu löschen C: \ Windows \ System32 \ MicTray.exe (auf einem 32-Bit-Computer) oder C: \ Windows \ System32 \ MicTray64.exe (für 64-Bit-Computer). Dies kann jedoch dazu führen, dass Ihre Audio-Tasten nicht mehr ordnungsgemäß funktionieren. Installieren Sie daher stattdessen die Patches.

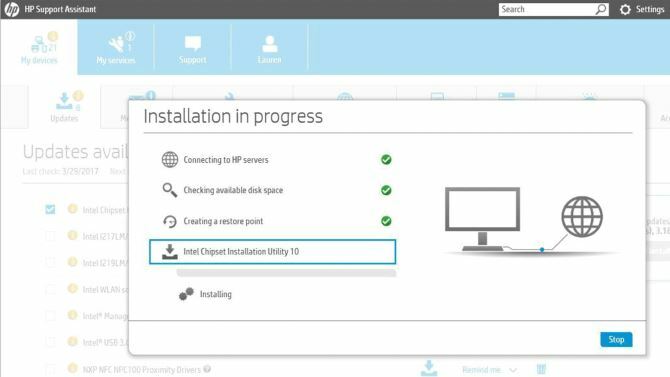

HP hat die Audio-Treiber-Patches veröffentlicht durch Windows Update So verwalten Sie Windows Update in Windows 10Für Kontrollfreaks ist Windows Update ein Albtraum. Es funktioniert im Hintergrund und sorgt dafür, dass Ihr System sicher ist und reibungslos funktioniert. Wir zeigen Ihnen, wie es funktioniert und was Sie anpassen können. Weiterlesen . Art Windows Update in das Startmenü und klicken Sie auf Auf Updates prüfen um sicherzustellen, dass Sie auf dem neuesten Stand sind. Wenn Sie sie nicht sehen oder die Audiotreiber-Updates manuell herunterladen möchten, installieren Sie das HP Support-Assistent Software, die macht Aktualisieren Sie Ihre Audio-, Netzwerk- und anderen Treiber ganz einfach So finden und ersetzen Sie veraltete Windows-TreiberIhre Treiber sind möglicherweise veraltet und müssen aktualisiert werden. Aber woher wissen Sie das? Hier ist, was Sie wissen müssen und wie Sie vorgehen müssen. Weiterlesen .

Sie können auch nach Ihrem PC-Modell suchen HP Support-Seite und laden Sie den neuen Conexant-Audiotreiber von dort manuell herunter. Der Support-Assistent ist jedoch einfacher.

Das ist alles, was Sie tun müssen, um dieses Problem zu lösen. Nach dem Anwenden der Updates protokolliert der Treiber Ihre Tastenanschläge nicht mehr und die Protokolldatei ist nicht mehr vorhanden. Sie sollten jedoch immer noch vorsichtig mit älteren Versionen sein. Weil sich die Protokolldatei in der befindet Öffentlichkeit Benutzerordner, es wurde wahrscheinlich in Ihre Systemsicherungen aufgenommen. Überprüfen Sie den Verlauf der von Ihnen verwendeten Sicherungssoftware, um sicherzustellen, dass eine ältere Kopie von vorhanden ist MicTray.log ist nicht in Ihrem Backup. Wenn Sie etwas finden, löschen Sie es.

Kampf gegen Keylogger in der Zukunft

Als Keylogger gehen, war dieser relativ gering. Ihre Daten wurden an niemanden gesendet, nur eine Person mit physischem Zugriff auf Ihren Computer konnte auf deren Inhalt zugreifen, und HP hat sie schnell behoben. Es gibt jedoch mehr Keylogger und sie sind beängstigend. Die Idee, dass jemand jede Taste liest, die Sie auf Ihrem Computer drücken, ist ziemlich beängstigend. Darüber hinaus können einige Keylogger auch erfassen, was sich in Ihrer Zwischenablage befindet, und ohne Ihr Wissen sogar Screenshots machen.

Leider gibt es keine gute kostenlose Anti-Keylogger-Lösung mehr. Wir haben über einige von ihnen geschrieben Fallen Sie Keyloggern nicht zum Opfer: Verwenden Sie diese wichtigen Anti-Keylogger-ToolsBei Online-Identitätsdiebstahl spielen Keylogger eine der wichtigsten Rollen beim eigentlichen Diebstahl. Wenn Ihnen jemals ein Online-Konto gestohlen wurde - ob für ... Weiterlesen vor Jahren, aber seitdem haben sie ihre kostenlosen Pläne beseitigt. Ihre beste Verteidigung gegen Keylogger besteht darin, ein gutes Antivirenprogramm auszuführen, das sie abfängt, bevor sie Sie betreffen. Wir empfehlen außerdem, einen Scan mit durchzuführen Malwarebytes Kostenlos gelegentlich für eine zusätzliche Schutzschicht.

Waren Sie von diesem Keylogger betroffen?

Wenn Ihr HP Computer eine betroffene Version des Conexant-Treibers enthält, können Sie diese Patches schnell anwenden und Ihren Computer wieder sicher verwenden. Dies unterstreicht die grundlegenden Sicherheitsgrundsätze, die Ihre Sicherheit gewährleisten: Stellen Sie sicher, dass Sie Updates automatisch installieren, und verwenden Sie eine Anti-Malware-Lösung, um unerwünschte Anwendungen zu besiegen.

Lassen Sie diesen Vorfall nicht zu, dass Sie HP in Zukunft meiden sollten. Lenovo ist in Bezug auf die Sicherheit weitaus schlechter 4 Sicherheitsgründe, warum Sie Lenovo PCs vermeiden sollten Weiterlesen .

Besitzen Sie einen HP Computer, auf dem dieser Keylogger ausgeführt wurde? Wir möchten von Ihnen hören, wenn Sie es entfernt haben, nachdem Sie von diesem Exploit erfahren haben!

Bildnachweis: Sviat Studio über Shutterstock.com

Ben ist stellvertretender Redakteur und Sponsored Post Manager bei MakeUseOf. Er hat einen B.S. in Computerinformationssystemen am Grove City College, wo er Cum Laude mit Auszeichnung in seinem Hauptfach abschloss. Er hilft gerne anderen und liebt Videospiele als Medium.