Werbung

Sicherheit fühlt sich oft wie eine entmutigende Aufgabe an. Wer hat Zeit, Stunden damit zu verbringen, Konten zu sperren und sich über alles auf Ihrem Telefon oder PC Gedanken zu machen?

Die Wahrheit ist, dass Sie keine Angst vor Sicherheit haben sollten. Sie können wichtige Überprüfungen in wenigen Minuten durchführen und Ihr Online-Leben wird dadurch viel sicherer. Hier sind zehn wichtige Überprüfungen, die Sie in Ihren Zeitplan einarbeiten können. Führen Sie diese gelegentlich durch, und Sie sind 90 Prozent der Menschen voraus.

1. Updates für alles anwenden

Jeder hat auf "Später erinnern" geklickt, wenn er zu einem Update aufgefordert wurde. Aber die Wahrheit ist das Das Anwenden von Updates ist eine der wichtigsten Möglichkeiten Wie und warum müssen Sie diesen Sicherheitspatch installieren? Weiterlesen um Ihre Geräte sicher zu halten. Wenn Entwickler eine Sicherheitslücke in ihrer Software finden - egal ob es sich um ein Betriebssystem oder eine App handelt - beheben sie diese durch Patchen. Wenn Sie diese Updates ignorieren, öffnen Sie sich unnötig Schwachstellen.

Zum Beispiel die Mehrheit von Opfer des WannaCry-Angriffs im Mai 2017 Der globale Ransomware-Angriff und der Schutz Ihrer DatenEin massiver Cyberangriff hat Computer auf der ganzen Welt getroffen. Wurden Sie von der hochvirulenten, sich selbst replizierenden Ransomware betroffen? Wenn nicht, wie können Sie Ihre Daten schützen, ohne das Lösegeld zu zahlen? Weiterlesen Es wurden veraltete Versionen von Windows 7 ausgeführt. Das einfache Anwenden von Updates hätte sie gespeichert. Dies ist einer der Gründe, warum Windows 10 Updates automatisch installiert Vor- und Nachteile von erzwungenen Updates in Windows 10Updates ändern sich in Windows 10. Im Moment können Sie auswählen. Windows 10 erzwingt jedoch Aktualisierungen. Es hat Vorteile wie eine verbesserte Sicherheit, kann aber auch schief gehen. Was ist mehr... Weiterlesen - und die meisten anderen Plattformen auch.

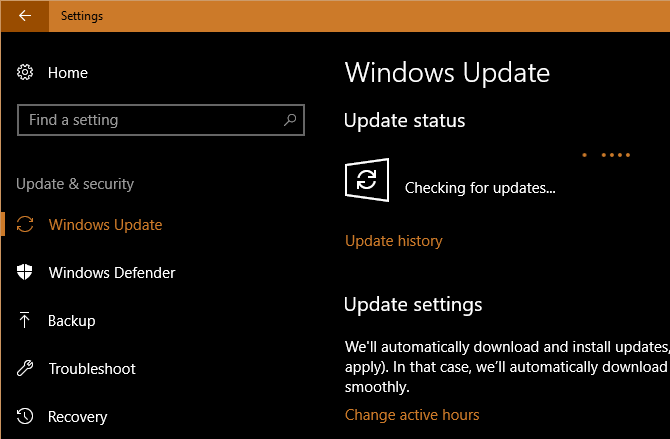

Gehen Sie unter Windows zu Einstellungen> Update & Sicherheit> Windows Update um nach Updates zu suchen. Mac-Benutzer können die App Stores überprüfen Aktualisierung Registerkarte für die neuesten Downloads. Android und iOS werden Sie beide auffordern, Updates herunterzuladen, sobald sie verfügbar sind. Und wenn Sie ein Programm öffnen und eine Aufforderung zum Aktualisieren sehen, tun Sie dies so schnell wie möglich.

Vergessen Sie auch nicht andere Geräte. Aktualisieren Sie Ihren Router 10 Dinge, die Sie mit einem brandneuen Router tun müssenUnabhängig davon, ob Sie gerade Ihren ersten Router gekauft oder Ihren alten auf einen neuen aktualisiert haben, sollten Sie sofort einige wichtige erste Schritte unternehmen, um ihn ordnungsgemäß einzurichten. Weiterlesen , Kindle, Xbox One usw. Sie werden auch mit diesen Geräten sicherer.

2. Aktualisieren Sie Ihre schwächsten Passwörter

Verwenden Sie sichere Passwörter 6 Tipps zum Erstellen eines unzerbrechlichen Passworts, an das Sie sich erinnern könnenWenn Ihre Passwörter nicht eindeutig und unzerbrechlich sind, können Sie auch die Haustür öffnen und die Räuber zum Mittagessen einladen. Weiterlesen ist wichtig für die Sicherheit Ihrer Konten. Kurze Passwörter, Passwörter, die Sie auf mehreren Websites verwenden, und offensichtliche Passwörter sind alles einfache Angriffsziele 7 Passwortfehler, die Sie wahrscheinlich hacken werdenDie schlechtesten Passwörter des Jahres 2015 wurden veröffentlicht und sind ziemlich besorgniserregend. Sie zeigen jedoch, dass es absolut wichtig ist, Ihre schwachen Passwörter mit nur wenigen einfachen Änderungen zu verbessern. Weiterlesen . Wir empfehlen die Verwendung eines Passwort-Managers Sie müssen sofort mit der Verwendung eines Passwort-Managers beginnenInzwischen sollte jeder einen Passwort-Manager verwenden. Wenn Sie keinen Passwort-Manager verwenden, besteht ein höheres Risiko, dass Sie gehackt werden! Weiterlesen um sichere Passwörter einzurichten, an die Sie sich nicht erinnern müssen.

Nehmen Sie sich etwas Zeit - ändern Sie zunächst Ihre wichtigsten Passwörter wie Ihre E-Mail-, Bank- und Social-Media-Konten. Sie müssen Ihre Passwörter nicht ständig ändern, sollten jedoch nach größeren Verstößen Ausschau halten. Wenn Sie von einem Leck betroffen sind, müssen Sie nur ein Passwort ändern, um sich selbst zu schützen. Werkzeuge wie Wurde ich pwned? werden Überprüfen Sie Ihre E-Mail-Adresse unter den Verstoßdaten Sind Tools zur Überprüfung von gehackten E-Mail-Konten echt oder ein Betrug?Einige der Tools zur E-Mail-Überprüfung nach dem mutmaßlichen Verstoß gegen Google-Server waren nicht so legitim, wie die mit ihnen verknüpften Websites gehofft hätten. Weiterlesen .

Dies gilt auch für Ihr Telefon. Verwenden Sie nichts Offensichtliches wie 1234 als Ihre PIN, und Sie sollten wahrscheinlich Verwenden Sie keine Mustersperre mehr Mustersperren sind auf Android-Geräten NICHT sicherDie Mustersperre von Android ist nicht die beste Methode zum Sichern Ihres Geräts. Neuere Forschungen haben ergeben, dass Muster noch leichter zu knacken sind als zuvor. Weiterlesen .

3. Überprüfen Sie die Datenschutzeinstellungen für soziale Medien

Mit unzureichenden Social-Media-Kontrollen könnten Sie unwissentlich sein Informationen mit weit mehr Menschen teilen, als Sie denken 9 Dinge, die Sie niemals in sozialen Medien teilen solltenSeien Sie vorsichtig, was Sie in den sozialen Medien teilen, da Sie nie wissen, wann etwas zurückkommen und Ihr Leben ruinieren könnte. Selbst die unschuldigsten Beiträge könnten gegen Sie verwendet werden. Weiterlesen . Nehmen Sie sich einen Moment Zeit, um zu überprüfen, mit wem Sie Informationen teilen.

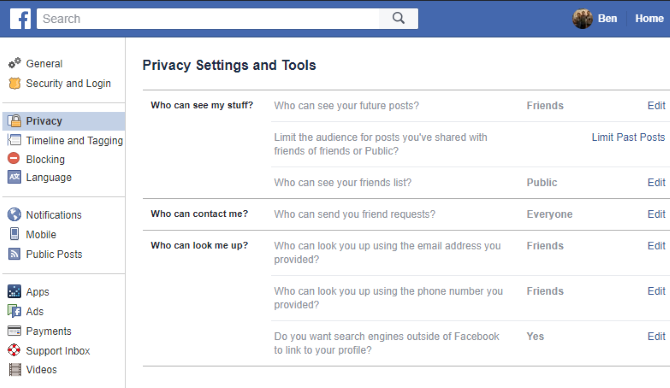

Besuchen Sie auf Facebook Ihre Einstellungsseite und klicken Sie auf Privatsphäre auf der linken Seitenleiste. Überprüfen Sie die Einstellungen hier auf Ändern Sie, wer Ihre Beiträge sehen kann Facebook Photo Datenschutzeinstellungen, die Sie kennen müssenWie bei allem, was den Datenschutz auf Facebook betrifft, ist die Verwaltung der Datenschutzeinstellungen Ihrer Fotos nicht immer einfach. Weiterlesen , wer kann Sie kontaktieren und wer kann Sie mithilfe der Suche nachschlagen. Sie sollten auch die überprüfen Timeline und Tagging Registerkarte, um zu ändern, wer auf Ihrer Timeline posten kann und die Überprüfung neuer Beiträge erfordert.

Für Twitter besuchen Sie die Einstellungen und klicken Sie auf Datenschutz und Sicherheit Registerkarte links. Hier können Sie Ihre Tweets schützen, damit sie nicht öffentlich sind, Ihren Standort aus Tweets entfernen, das Markieren von Fotos deaktivieren und verhindern, dass andere Sie entdecken.

Überprüfen Sie unsere Anleitung, wie Sie alle Ihre sozialen Konten privat machen können So machen Sie alle Ihre Social Media-Konten privatMöchten Sie Ihr Social-Media-Leben privat halten? Klicken Sie auf den Link, um eine vollständige Anleitung zu den Datenschutzeinstellungen auf Facebook, Twitter, Pinterest, LinkedIn, Instagram und Snapchat zu erhalten. Weiterlesen für vollständige Anweisungen.

4. Überprüfen Sie die App-Berechtigungen

iOS hat Benutzern erlaubt Optimieren Sie die App-Berechtigungen Steigern Sie Ihre iOS-Privatsphäre mit diesen Einstellungen und OptimierungenWir alle wissen, dass Regierungen und Unternehmen Informationen von Ihrem Telefon sammeln. Aber geben Sie freiwillig weit mehr Daten weiter, als Sie denken? Schauen wir uns an, wie das behoben werden kann. Weiterlesen seit Jahren und Android hat On-Demand-Berechtigungen implementiert Was sind Android-Berechtigungen und warum sollten Sie sich darum kümmern?Installieren Sie jemals Android-Apps ohne einen zweiten Gedanken? Hier finden Sie alles, was Sie über die Berechtigungen für Android-Apps wissen müssen, wie sie sich geändert haben und wie sie sich auf Sie auswirken. Weiterlesen in Android 6.0 Marshmallow und neuer. Wenn Sie eine App installieren, wird diese angezeigt und fordert Sie auf, auf vertrauliche Daten wie Kamera, Mikrofon und Kontakte zuzugreifen, wenn diese benötigt werden.

Obwohl die meisten Apps nicht böswillig sind und diese Berechtigungen benötigen, um ordnungsgemäß zu funktionieren, sollten Sie sie gelegentlich überprüfen, um sicherzustellen, dass eine App keine Informationen aufnimmt, die sie nicht benötigt. Und bei Apps wie Facebook, die absurde Menge an Berechtigungen Wie schlecht sind diese Facebook Messenger-Berechtigungen überhaupt?Sie haben wahrscheinlich schon viel über die Messenger-App von Facebook gehört. Lassen Sie uns die Gerüchte unterdrücken und herausfinden, ob die Berechtigungen so schlecht sind, wie sie behaupten. Weiterlesen Möglicherweise möchten Sie es vollständig deinstallieren.

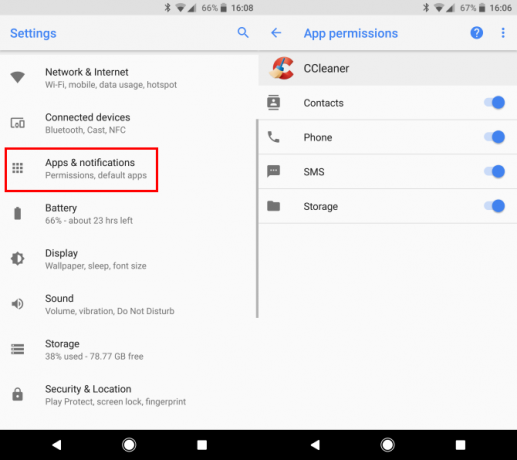

Um die Android-Berechtigungen zu überprüfen, gehen Sie zu Einstellungen> Apps (gefunden am Einstellungen> Apps & Benachrichtigungen> App-Informationen auf Android 8.0 Oreo). Tippen Sie auf eine App und wählen Sie Berechtigungen Auf der Infoseite können Sie alle Berechtigungen der App überprüfen. Verwenden Sie die Schieberegler, um alle Elemente zu aktivieren oder zu deaktivieren, die Sie ändern möchten.

iOS-Benutzer können auf ein gleichwertiges Menü zugreifen, indem sie es besuchen Einstellungen> Datenschutz. Wählen Sie einen Berechtigungstyp aus, z Kontakte oder Mikrofonund Sie sehen alle Apps, die darauf zugreifen können. Verwenden Sie die Schieberegler, um den Zugriff zu widerrufen.

5. Überprüfen Sie die laufenden Prozesse auf Ihrem PC

Sie müssen zwar nicht genau wissen, wozu alles auf Ihrem Computer läuft, aber es ist eine gute Idee, ab und zu zu überprüfen, welche Prozesse aktiv sind. Dies wird Ihnen auch helfen Erfahren Sie mehr über Ihren Computer Der ultimative Leitfaden für Ihren PC: Alles, was Sie wissen wollten - und mehrWährend sich die technischen Daten Ihres PCs ändern, bleibt seine Funktion dieselbe. In diesem Handbuch werden wir genau erläutern, was jede Komponente tut, warum sie es tut und warum dies wichtig ist. Weiterlesen wenn Sie mit seiner Funktionsweise vertraut werden.

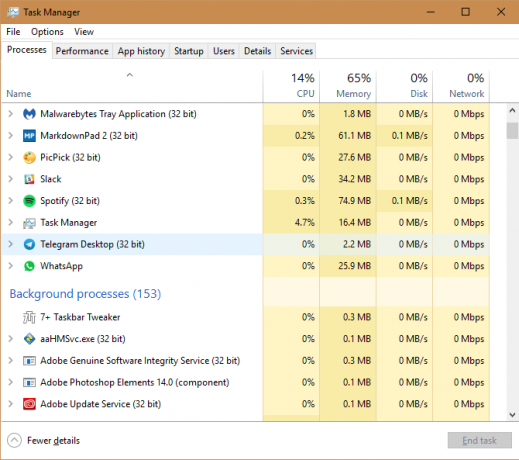

Klicken Sie unter Windows auf die Schaltfläche Start und suchen Sie nach Taskmanager oder verwenden Sie die Verknüpfung Strg + Umschalt + Esc um den Task-Manager zu öffnen. Auf der Prozesse Auf der Registerkarte werden die Apps im Vordergrund angezeigt. Darunter befinden sich Hintergrundprozesse, gefolgt von Systemprozessen. Durchsuchen und googeln Sie alles, was Sie sehen das sieht verdächtig aus Umgang mit verdächtigen Windows Task Manager-ProzessenSTRG + ALT + ENTF, auch bekannt als Drei-Finger-Gruß, ist der schnellste Weg, um Ihre Verwirrung zu verstärken. Wenn Sie die Task-Manager-Prozesse sortieren, stellen Sie möglicherweise fest, dass svchost.exe 99% Ihrer CPU beansprucht. Also jetzt ... Weiterlesen . Stellen Sie einfach sicher, dass Sie Beenden Sie keine wichtigen Prozesse 7 Windows Task-Manager-Prozesse, die Sie niemals beenden solltenEinige Windows-Prozesse können Ihr System einfrieren oder zum Absturz bringen, wenn sie beendet werden. Wir zeigen Ihnen, welche Task-Manager-Prozesse Sie in Ruhe lassen sollten. Weiterlesen .

Mac-Benutzer können Siehe Ausführen von Prozessen mit dem Aktivitätsmonitor Was ist Aktivitätsmonitor? Das Mac-Äquivalent zum Task-ManagerErfahren Sie alles über Activity Monitor auf Ihrem Mac und wie Sie damit detaillierte Informationen zu Ihrem System überprüfen können. Weiterlesen . Der schnellste Weg, es zu öffnen, ist Drücken Befehl + Leertaste Um Spotlight zu öffnen, geben Sie ein Aktivitätsmonitor und drücke Eingeben. Schauen Sie sich das an Zentralprozessor Klicken Sie auf die Registerkarte, um zu sehen, was auf Ihrem Computer ausgeführt wird.

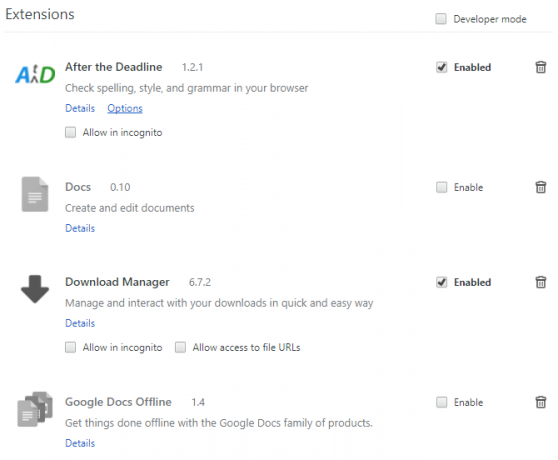

Wenn Sie schon dabei sind, sollten Sie es auch tun Überprüfen Sie die installierten Browsererweiterungen So bereinigen Sie Ihre Browser-Erweiterungen (auf einfache Weise)Wenn Sie regelmäßig coole Erweiterungen ausprobieren, ist es wahrscheinlich an der Zeit, die Add-Ons zu bereinigen, die Sie nicht mehr möchten, mögen oder benötigen. So geht's einfach. Weiterlesen . Schädliche Add-Ins können Ihr Surfen entführen und sogar Einmal unschuldige Erweiterungen werden aufgekauft und zu Spyware 10 Chrome-Erweiterungen, die Sie sofort deinstallieren solltenEs ist schwer nachzuverfolgen, welche Erweiterungen beim Missbrauch ihrer Berechtigungen ertappt wurden, aber Sie sollten diese 10 auf jeden Fall so schnell wie möglich deinstallieren. Weiterlesen . Gehen Sie in Chrome zu Menü> Weitere Tools> Erweiterungen und deaktivieren oder entfernen Sie alle, die verdächtig aussehen. Firefox-Benutzer finden diese Liste unter Menü> Add-Ons.

6. Nach Malware durchsuchen

Du Möglicherweise wissen Sie, wann sich auf Ihrem PC Malware befindet 4 Sicherheitsmissverständnisse, die Sie heute erkennen müssenEs gibt viele Fehlinformationen zu Malware und Online-Sicherheit online, und das Befolgen dieser Mythen kann gefährlich sein. Wenn Sie etwas als wahr angesehen haben, ist es Zeit, die Fakten klar zu stellen! Weiterlesen , aber es könnte auch still sein. Ein guter Antivirenscanner sollte die meisten Viren und andere böse Infektionen abfangen, bevor sie auf Ihr System gelangen können. Eine zweite Meinung eines Anti-Malware-Scanners schadet jedoch nie.

Unter Windows geht nichts Malwarebytes. Installieren Sie die kostenlose Version, um nach Malware aller Art zu suchen und diese mit nur wenigen Klicks zu entfernen. Mac-Benutzer benötigen kein dediziertes Antivirenprogramm Hier ist die einzige Mac-Sicherheitssoftware, die Sie benötigenFür die meisten Menschen ist OS X sofort ziemlich sicher - und es gibt eine Reihe von Programmen, die möglicherweise mehr schaden als nützen. Weiterlesen es sei denn sie machen dumme Fehler 5 einfache Möglichkeiten, Ihren Mac mit Malware zu infizierenMalware kann definitiv Mac-Geräte betreffen! Vermeiden Sie diese Fehler, da Sie sonst Ihren Mac infizieren. Weiterlesen , aber an einem schnellen ist nichts auszusetzen Malwarebytes für Mac scannen, wenn Sie eine Bestätigung wünschen.

Wenn Sie etwas besonders Aggressives finden, versuchen Sie es ein leistungsfähigeres Tool zum Entfernen von Malware Entfernen Sie mit diesen 7 Tools ganz einfach aggressive MalwareTypische kostenlose Antivirensuiten können Sie nur so weit bringen, wenn es darum geht, Malware freizulegen und zu löschen. Diese sieben Dienstprogramme beseitigen und entfernen schädliche Software für Sie. Weiterlesen .

7. Überprüfen Sie Ihre Kontoverbindungen

Auf vielen Websites können Sie sich mit den Anmeldeinformationen eines anderen Kontos anmelden, normalerweise Facebook oder Google. Dies ist zwar praktisch, da Sie sich kein separates Login merken müssen, aber es ist etwas besorgniserregend, wenn alle Websites mit einem Konto verbunden sind. Aus diesem Grund sollten Sie überprüfen, welche Websites und Apps Sie mit Ihren Kernkonten verbunden haben.

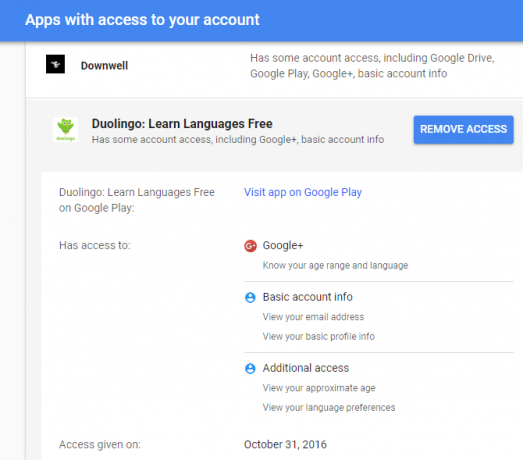

Überprüfen Sie Ihre Google Apps, indem Sie besuchen Die Seite "Mein Konto" von GoogleKlicken Sie dann auf Apps mit Kontozugriff in dem Anmeldung & Sicherheit Box. Klicken Apps verwalten im resultierenden Bereich, um sie alle anzuzeigen.

Sehen Sie sich diese genau an, insbesondere wenn Sie lange Zeit ein Google-Konto verwendet haben. Sie sollten den Zugriff auf Apps, die Sie nicht mehr verwenden, widerrufen und den Zugriff der aktuellen Apps überprüfen. Klicken Sie auf einen Eintrag und dann auf Zugriff entfernen Knopf, um es zu werfen.

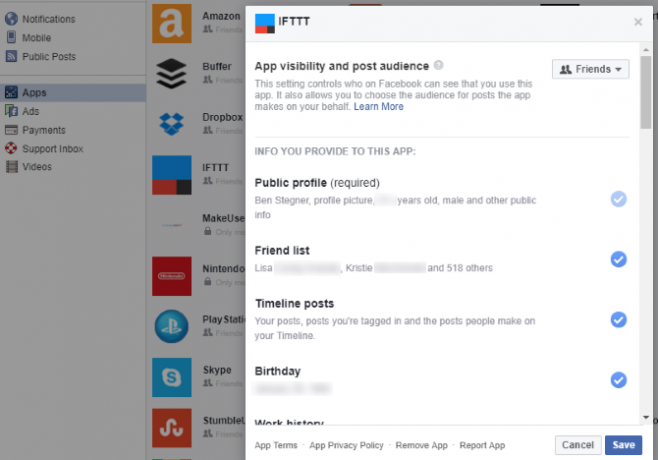

Facebook hat ein ähnliches Panel. Besuche den Facebook-Einstellungsseite und klicken Sie auf Apps Link in der linken Seitenleiste. Sie sehen Apps und Websites, die Sie haben sich mit Ihrem Facebook-Konto angemeldet So verwalten Sie Ihre Facebook-Anmeldungen von Drittanbietern [Wöchentliche Facebook-Tipps]Wie oft haben Sie einer Website eines Drittanbieters Zugriff auf Ihr Facebook-Konto gewährt? So können Sie Ihre Einstellungen verwalten. Weiterlesen - klicken Zeige alles um die Liste zu erweitern.

Jede App listet auf, welche Zielgruppen Inhalte sehen können, die von diesen Apps geteilt werden. Klicken Sie auf eine, um detaillierte Berechtigungen anzuzeigen und anzuzeigen, auf was genau diese App zugreifen kann. Sie können einige Berechtigungen entfernen oder auf klicken X. Symbol über einer App, um sie aus Ihrem Konto zu entfernen.

Wenn Sie diese Funktionalität vollständig deaktivieren möchten, klicken Sie auf Bearbeiten Schaltfläche unter Apps, Websites und Plugins und wähle Plattform deaktivieren.

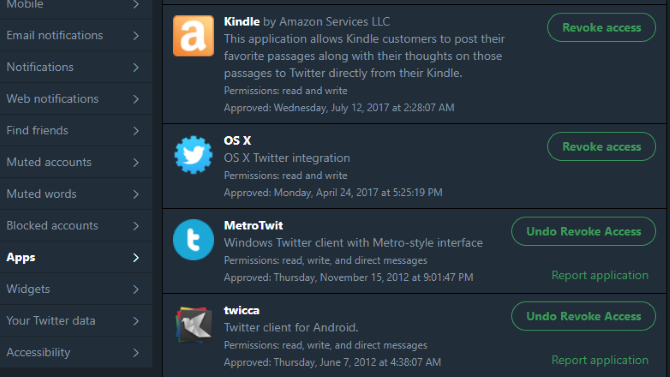

Möglicherweise möchten Sie auch Apps überprüfen, die Sie mit Ihrem Twitter-Konto verbunden haben. Besuche den Registerkarte "Apps" Ihrer Twitter-Einstellungen um sie alle zu sehen. Klicken Zugangsberechtigung aufheben um nicht mehr verwendete zu entfernen.

8. Richten Sie überall eine Zwei-Faktor-Authentifizierung ein

Es ist kein Geheimnis, dass die Zwei-Faktor-Authentifizierung (2FA) eine der besten Möglichkeiten ist, Ihren Konten mehr Sicherheit zu verleihen. Wenn diese Option aktiviert ist, benötigen Sie nicht nur Ihr Passwort, sondern auch einen Code aus einer App oder einer Textnachricht, um sich anzumelden. Es ist zwar keine perfekte Lösung 3 Risiken und Nachteile der Zwei-Faktor-AuthentifizierungDie Verwendung der Zwei-Faktor-Authentifizierung ist im letzten Jahrzehnt explodiert. Aber es ist nicht perfekt und kann zurückkommen, um dich zu verfolgen, wenn du nicht aufpasst. Hier sind einige übersehene Nachteile. Weiterlesen Dies verhindert den böswilligen Zugriff auf Ihre Konten, selbst wenn jemand Ihr Passwort stiehlt.

Der Prozess zum Aktivieren von 2FA unterscheidet sich für jeden Dienst ein wenig. Um Sie auf den Weg zu bringen, haben wir uns mit Ihnen befasst wie man die wichtigsten Dienste mit 2FA sperrt Sperren Sie diese Dienste jetzt mit Zwei-Faktor-AuthentifizierungDie Zwei-Faktor-Authentifizierung ist der intelligente Weg, um Ihre Online-Konten zu schützen. Werfen wir einen Blick auf einige der Dienste, die Sie mit besserer Sicherheit sperren können. Weiterlesen . Dann, Aktivieren Sie 2FA auf Ihren sozialen Konten So richten Sie die Zwei-Faktor-Authentifizierung für alle Ihre sozialen Konten einMal sehen, welche Social Media-Plattformen die Zwei-Faktor-Authentifizierung unterstützen und wie Sie sie aktivieren können. Weiterlesen und Spielekonten So aktivieren Sie die Zwei-Faktor-Authentifizierung für Ihre SpielekontenDie Zwei-Faktor-Authentifizierung bietet einen zusätzlichen Schutz für Online-Konten und kann problemlos für Ihre bevorzugten Spieledienste aktiviert werden. Weiterlesen um sie zu schützen. Wir empfehlen die Verwendung Authy als Ihre Authentifizierungs-App, wie es ist besser als Google Authenticator Die 5 besten Alternativen zu Google AuthenticatorUm die Sicherheit Ihrer Online-Konten zu verbessern, benötigen Sie eine gute Zwei-Faktor-Authentifizierungs-App, um die Zugangscodes zu generieren. Denken Sie, dass Google Authenticator das einzige Spiel in der Stadt ist? Hier sind fünf Alternativen. Weiterlesen .

9. Überprüfen Sie die Kontoaktivität

Mit einem anderen Tool, das mehrere Websites anbieten, können Sie sehen, welche Geräte sich kürzlich in Ihrem Konto angemeldet haben. Einige senden Ihnen sogar einen Text oder eine E-Mail, wenn sich ein neues Gerät anmeldet. Sie können diese verwenden, um sicherzustellen, dass Sie sofort wissen, ob jemand anderes in Ihr Konto einbricht.

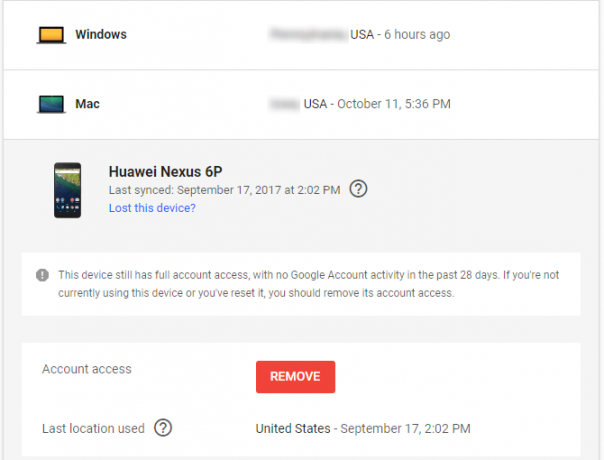

Für Google gehen Sie zu Geräteaktivität und Sicherheitsereignisse Abschnitt Ihrer Kontoeinstellungen. Du wirst sehen Aktuelle Sicherheitsereignisse zeigt neue aktuelle Anmeldungen und Kürzlich verwendete Geräte. Klicken Ereignisse überprüfen für beide und stellen Sie sicher, dass Sie alle Geräte und Aktivitäten erkennen. Standardmäßig sendet Google Ihnen eine E-Mail, wenn sich ein neues Gerät in Ihrem Konto anmeldet.

Wählen Sie ein Ereignis oder Gerät aus, um weitere Informationen zu erhalten. Wenn Sie auf ein Ereignis klicken, werden dessen IP-Adresse und der ungefähre Standort angezeigt. Wenn ein Gerät seit 28 Tagen keine Google-Kontoaktivität mehr hat, können Sie auf klicken Entfernen seinen Zugang zu widerrufen. Durchlaufen der Sicherheitsüberprüfung von Google Was weiß Google über Sie? Finden Sie heraus und verwalten Sie Ihre Privatsphäre und SicherheitZum ersten Mal bietet der Suchriese Google eine Möglichkeit, die Informationen über Sie zu überprüfen, wie diese Daten erfasst werden, und neue Tools, mit denen Sie Ihre Privatsphäre zurückfordern können. Weiterlesen kann Ihnen helfen, andere wichtige Informationen zu überprüfen, während Sie hier sind.

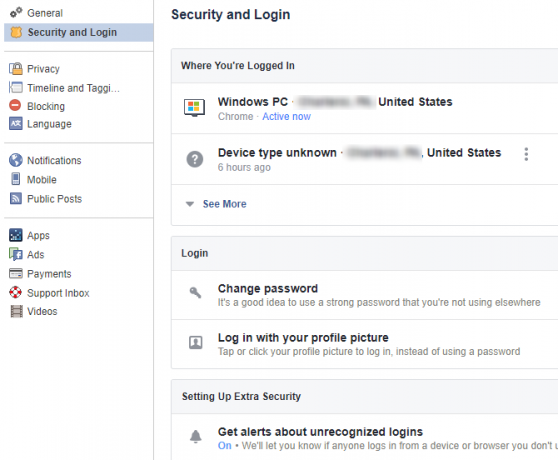

Zu Überprüfen Sie dies auf Facebook Sichern Sie Ihr Facebook mit diesen 6 einfachen TricksFacebook kann in Bezug auf Sicherheit ziemlich beängstigend sein, aber mit ein paar Minuten und den richtigen Tools können Sie Ihr Konto absolut stabil halten. Weiterlesen , Besuche den Sicherheit und Login Registerkarte Ihrer Kontoeinstellungen. Überprüfen Sie die Oberseite Wo Sie angemeldet sind Abschnitt und klicken Mehr sehen überall dort, wo Sie bei Facebook angemeldet sind. Klicken Sie auf die drei Punkte neben einem Eintrag zu Ausloggen oder wählen Sie Nicht du?wenn Sie ein schlechtes Spiel vermuten So überprüfen Sie, ob jemand anderes auf Ihr Facebook-Konto zugreiftEs ist sowohl unheimlich als auch besorgniserregend, wenn jemand ohne Ihr Wissen Zugriff auf Ihr Facebook-Konto hat. Hier erfahren Sie, ob Sie verletzt wurden. Weiterlesen .

Stellen Sie auch auf dieser Seite sicher, dass Sie haben Erhalten Sie Benachrichtigungen über nicht erkannte Anmeldungen aktiviert. Dadurch werden Sie per Text und / oder E-Mail benachrichtigt, wenn sich ein Gerät bei Ihrem Konto anmeldet.

Überprüfen Sie abschließend Ihre aktive Twitter-Sitzung auf der Ihre Twitter-Daten Einstellungsseite. Scrollen Sie nach unten zu Ihre Geräte und Kontozugriffsverlauf um zu sehen, wo Sie sich kürzlich angemeldet haben.

Möglicherweise haben Sie bemerkt, dass sich einige dieser Tipps um Ihre wichtigsten Konten drehen (Google, Facebook, Microsoft) und sie sind die wichtigsten, da ein Angreifer den größten Schaden anrichten kann Sie. Wenn jemand ist in deine E-Mail gekommen 6 Möglichkeiten, wie Ihre E-Mail-Adresse von Betrügern ausgenutzt werden kannWas passiert, wenn ein Betrüger Ihr E-Mail-Konto hackt? Sie können Ihren Ruf, Ihre Finanzkonten und vieles mehr ausnutzen. Weiterlesen Sie könnten die Links zum Zurücksetzen des Passworts auf anderen Websites verwenden und jedes Passwort ändern, das mit Ihrer E-Mail verknüpft wurde.

10. Sehen Sie, wer Ihr WLAN verwendet

Würde es Ihnen gefallen, wenn jemand in Ihrem Heimnetzwerk herumschnüffelt? Sicherlich nicht. Du Hoffentlich haben Sie ein sicheres Passwort auf Ihrem Router So konfigurieren Sie Ihren Router, um Ihr Heimnetzwerk wirklich sicher zu machenDie Standard-Router-Einstellungen gefährden Ihr Netzwerk und ermöglichen es freeloading Fremden, die Breite zu verringern und möglicherweise Verbrechen zu begehen. Verwenden Sie unsere Zusammenfassung, um Ihre Standard-Router-Einstellungen zu konfigurieren und so den unbefugten Zugriff auf Ihr Netzwerk zu verhindern. Weiterlesen Daher können sich nicht autorisierte Personen nicht verbinden. Es lohnt sich, einen kurzen Blick darauf zu werfen Stellen Sie sicher, dass Ihr Nachbar Ihr Passwort nicht herausgefunden hat So sichern Sie Ihr WLAN und verhindern, dass Nachbarn es stehlenWenn Ihre Wi-Fi-SSID an die umliegenden Häuser gesendet wird, besteht die Möglichkeit, dass Ihr Internet gestohlen wird. Finden Sie heraus, wie Sie dies verhindern und die Kontrolle über Ihre Bandbreite behalten können. Weiterlesen oder so.

Folgen Unser Leitfaden zur Überprüfung Ihres Netzwerks auf verdächtige Geräte So überprüfen Sie Ihr Wi-Fi-Netzwerk auf verdächtige GeräteBefürchten Sie, dass sich Fremde oder Hacker in Ihrem Wi-Fi-Netzwerk befinden könnten? Hier erfahren Sie, wie Sie überprüfen und wie Sie etwas dagegen tun können. Weiterlesen um dies zu tun. Wenn Sie schon dabei sind, sollten Sie es tun Testen Sie die Sicherheit Ihres Heimnetzwerks mit kostenlosen Tools So testen Sie die Sicherheit Ihres Heimnetzwerks mit kostenlosen Hacking-ToolsKein System kann vollständig "hackfest" sein, aber Browsersicherheitstests und Netzwerksicherungen können Ihre Einrichtung robuster machen. Verwenden Sie diese kostenlosen Tools, um "Schwachstellen" in Ihrem Heimnetzwerk zu identifizieren. Weiterlesen um zu sehen, wie sicher es ist.

Haben Ihre Schecks Probleme aufgedeckt?

Herzlichen Glückwunsch, Sie haben gerade zehn wichtige Sicherheitsüberprüfungen durchlaufen. Sie mögen nicht lustig oder glamourös sein, aber die Schritte, die Sie damit unternommen haben, tragen wesentlich dazu bei, dass Sie sicher sind. Jetzt sind alle Ihre Geräte aktualisiert, Sie wissen genau, welche Apps auf Ihre Konten zugreifen können, und Sie haben schwache Glieder in Ihrer Sicherheitskette beseitigt. Das ist eine große Sache!

Leider kann keiner dieser Schritte zum Schutz vor Inkompetenz von Unternehmen beitragen, wie dies bei der Equifax-Verletzung. Erfahren Sie, was dort passiert ist Equihax: Eine der katastrophalsten Brüche aller ZeitenDie Equifax-Verletzung ist die gefährlichste und peinlichste Sicherheitsverletzung aller Zeiten. Aber kennen Sie alle Fakten? Warst du betroffen? Was können Sie dagegen tun? Hier herausfinden. Weiterlesen und was Sie tun sollten, um sich zu schützen.

Welche dieser Prüfungen sind für Sie am wichtigsten? Welche anderen schnellen Überprüfungen sind wichtig? Sag es uns in den Kommentaren!

Ben ist stellvertretender Redakteur und Sponsored Post Manager bei MakeUseOf. Er hat einen B.S. in Computerinformationssystemen am Grove City College, wo er Cum Laude mit Auszeichnung in seinem Hauptfach abschloss. Er hilft gerne anderen und liebt Videospiele als Medium.