Werbung

Sie vermuten, dass jemand Ihren Mac verwendet hat, wenn Sie nicht in der Nähe sind, obwohl Sie ihm gesagt haben, dass er dies nicht tun soll? Finden Sie es heraus, ohne spezielle Software zu benötigen.

Sie könnten Ihren Mac natürlich physisch auf Fingerabdrücke abstauben, aber wenn Ihnen die Ausrüstung dafür fehlt, machen Sie sich keine Sorgen: Es gibt digitale Tools, die Sie für diese Detektivarbeit verwenden können. Sie werden erstaunt sein, was Sie herausfinden können, wenn Sie nur die Protokolle überprüfen und kürzlich geöffnete Dokumente und Anwendungen anzeigen.

Ryan hat es dir kürzlich gezeigt So überprüfen Sie, ob jemand Ihren PC verwendet hat 4 Möglichkeiten, um festzustellen, ob jemand auf Ihrem PC herumgeschnüffelt hatIhr Computer ist nicht so, wie Sie ihn verlassen haben. Sie haben Ihren Verdacht, aber wie können Sie feststellen, ob jemand auf Ihrem PC herumgeschnüffelt hat? Weiterlesen , aber es dauerte nicht lange, bis Sie alle gefragt haben, ob Sie dasselbe auf dem Mac tun möchten. So können Sie feststellen, ob jemand Ihren OS X-Computer verwendet hat.

Schritt 1: Überprüfen Sie die Protokolle

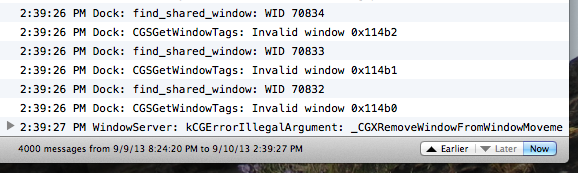

Ihr Mac protokolliert viele Dinge. Besessen. Öffnen Sie die Konsole, wenn Sie mir nicht glauben. Mit dieser App können Sie auf einfache Weise eine Vielzahl von Protokollen durchsuchen. Sie finden es in Dienstprogramme, die sich auf Ihrem Mac befindet Anwendungen Mappe. Öffnen Sie es zum ersten Mal und Sie werden meistens Kauderwelsch sehen:

Es ist fast eine Aufzeichnung von allem, was jemals auf Ihrem Computer passiert ist, und es kann völlig überwältigend sein.

Wie hilft Ihnen das? Wenn Sie es auf nur relevante Informationspunkte eingrenzen können, viel. Am hilfreichsten ist es vielleicht, eine Liste jedes Mal zu sehen, wenn Ihr Computer aufwacht, und genau das ist einfach. Geben Sie "Weckgrund:" in die Suchleiste ein und Sie werden sehen, wann dies passiert ist:

Klicken Sie unten auf die Schaltfläche „Früher“, um immer weiter in die Zeit zurückzukehren. Sie wissen, dass etwas faul sein könnte, wenn Ihr Computer irgendwann aufwacht, während Sie nicht zu Hause sind.

Wenn Sie mit dem Terminal vertraut sind, können Sie dies schneller tun: Geben Sie einfach ein syslog | grep -i "Grund wecken" und Sie sehen eine längere Liste:

Zu wissen, wann Ihr Computer aufwacht, reicht möglicherweise nicht aus - Katzen, die Tastaturtasten drücken, können ausreichen, um dies zu veranlassen. Wenn Sie jedoch ein MacBook verwenden, wissen Sie genau, wann jemand es geöffnet hat, um Ihren Computer zu verwenden. Dies ist hilfreich.

Hier erfahren Sie natürlich nicht, wer Ihren Computer verwendet oder was er getan hat. Aber es ist ein guter Anfang.

Schritt 2: Überprüfen Sie die letzten Elemente

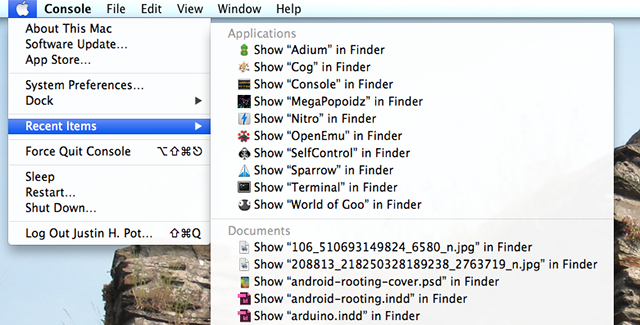

Ihr Mac verfolgt kürzlich geöffnete Anwendungen und Dokumente. Dies geschieht hauptsächlich, um Ihnen den schnellen Zugriff zu erleichtern. Es ist jedoch auch sehr nützlich, wenn Sie den Verdacht haben, dass jemand anderes Ihren Computer verwendet. Schließlich werden sie wahrscheinlich an anderen Anwendungen und Dokumenten interessiert sein als Sie.

Zeigen Sie eine Liste aller aktuellen Anwendungen und Dokumente an, indem Sie oben rechts auf das Apple-Logo klicken und dann den Mauszeiger über "Zuletzt verwendete Elemente" bewegen. Sie sehen eine Liste:

Halten Sie den Befehl gedrückt, und Sie können auf klicken, um diese Dateien im Finder anzuzeigen. So erhalten Sie Zugriff auf Informationen wie beim letzten Öffnen.

Apropos: Neuere Versionen von OS X bieten ähnliche Funktionen wie diese im Finder. Sie sehen kürzlich geöffnete Dokumente, Bilder, Filme und mehr, die in Kategorien unterteilt sind Alle meine Dateien Abkürzung:

Wenn Sie hier etwas finden, von dem Sie wissen, dass Sie es in letzter Zeit nicht angeschaut haben, herzlichen Glückwunsch: Sie haben noch einen Beweis dafür, dass jemand anderes Ihren Mac verwendet, während Sie nicht in der Nähe sind.

Es gibt natürlich noch andere „aktuelle“ Dinge zu überprüfen, die über das hinausgehen, was Ihr Mac selbst aufzeichnet. Ihr Webbrowser enthält beispielsweise ein detailliertes Webprotokoll. Anwendungen wie Microsoft Word und InDesign verfügen über eine eigene Liste kürzlich geöffneter Dokumente. Überprüfen Sie diese und andere Dinge, wenn Sie weitere Beweise sammeln möchten.

Bonus Schritt 1: Installieren Sie die Snooping-Software

Wenn Ihnen dies nicht genug sagt und Sie den Verdacht haben, dass die nicht autorisierte Nutzung noch andauert, können Sie eine Snooping-Software installieren, um herauszufinden, was los ist. Mit Prey können Sie die Computernutzung überwachen Verwenden Sie Beute und verlieren Sie Ihren Laptop oder Ihr Telefon nie wieder [Plattformübergreifend]Das Besondere an mobilen und tragbaren Geräten: Da sie an nichts gebunden sind, ist es fast zu leicht, sie zu verlieren oder, schlimmer noch, direkt unter Ihrer Nase zu stehlen. Ich meine, wenn du ... Weiterlesen von jedem anderen Gerät, das mit dem Internet verbunden ist. Sie können Screenshots machen, um genau zu sehen, was mit Ihrem Mac los ist, wenn Sie nicht in der Nähe sind. Mit der eingebauten Webcam können Sie sogar ein Foto von Ihrem Moocher machen.

Alternativ können Sie auch einfach verwenden Huhn des VNC Einrichten und Verwenden von Chicken Of The VNC für den Fernzugriff [Mac]Wenn Sie jemals einen Fernzugriff für einen Computer benötigen, haben Sie wahrscheinlich festgestellt, dass einige Lösungen weit überlegen sind als andere. Selbst für VNC-Clients (Virtual Network Computing) gibt es ... Weiterlesen oder eine Remote-Software, mit der Sie beobachten können, was während Ihrer Abwesenheit auf Ihrem Computer passiert.

Bonus Schritt 2: Töte es mit Passwörtern

Es gibt jedoch eine noch einfachere Lösung: Sperren Sie Ihren Mac mit einem Passwort. Wenn Sie nicht möchten, dass Personen Ihren Computer hinter Ihrem Rücken verwenden, ist dies das effektivste Mittel, um dies zu tun.

Wenn Sie dies jedoch lieber nicht tun möchten, sollten Sie eine ziemlich gute Vorstellung davon bekommen, wer Ihren Mac mit dem ersten verwendet Zwei Schritte - zwischen den Protokollen und den neuesten Apps sollte ein anständiger Detektiv in der Lage sein, die meisten wichtigen auszuschließen Verdächtige. Der Rest liegt natürlich bei Ihnen - es sei denn, Sie verwenden Prey, um ein Bild des Täters aufzunehmen.

Wenn Sie dieselben Bedenken bezüglich Ihres Telefons haben, überprüfen Sie diese Apps, die Snoops fangen können, die versuchen, in Ihr Telefon zu gelangen.

Ich möchte wissen, welche Tools Ihrer Meinung nach für diesen Job am nützlichsten sind und welche für Sie gearbeitet haben. Teile deine Kampfgeschichten in den Kommentaren unten.

Bildnachweis: Willow und der Mac Über Flickr

Justin Pot ist ein Technologiejournalist mit Sitz in Portland, Oregon. Er liebt Technologie, Menschen und Natur - und versucht, alle drei zu genießen, wann immer es möglich ist. Sie können jetzt mit Justin auf Twitter chatten.