Werbung

Führen Sie einen persönlichen Blog? Vielleicht bist du Teil des anhaltenden Blogging-Booms. Wenn Sie gut schreiben, schöne Bilder machen und die Aufmerksamkeit des Publikums auf sich ziehen können, steckt viel Geld im Bloggen. Es hängt auch davon ab, worüber Sie bloggen. Unabhängig davon, ob Sie 10 Millionen monatliche Aufrufe oder nur 10 haben, ist Ihr Blog möglicherweise immer noch ein Ziel für Hacker.

Die relative Leichtigkeit, einige Blogging-Plattformen zu hacken, macht sie für einige skrupellose Personen zu einer niedrig hängenden Frucht. Darüber hinaus gibt es zahlreiche Hacking-Methoden für die beliebtesten Blogging-Plattformen wie WordPress. Ich werde Ihnen einige der gebräuchlichsten sowie ein relativ neues Stück aus dem Handbuch des Hackers zeigen.

Chrome Font Social Engineering

Eine Reihe von Websites wurde durch einen Hack kompromittiert, der das visuelle Erscheinungsbild des Textes verändert. Der Angriff verwendet JavaScript, um Änderungen vorzunehmen Ihre neue Sicherheitsbedrohung für 2016: JavaScript Ransomware Locky Ransomware hat Sicherheitsforscher beunruhigt, aber seit seinem kurzen Verschwinden und seiner Rückkehr als plattformübergreifende Bedrohung durch JavaScript-Ransomware haben sich die Dinge geändert. Aber was können Sie tun, um die Locky-Ransomware zu besiegen? Weiterlesen Das Rendern des Textes führt dazu, dass anstelle des Inhalts der Website eine verstümmelte Mischung von Symbolen angezeigt wird. Der Benutzer wird dann aufgefordert, das "Chrome-Sprachpaket" zu aktualisieren, um das Problem zu beheben.

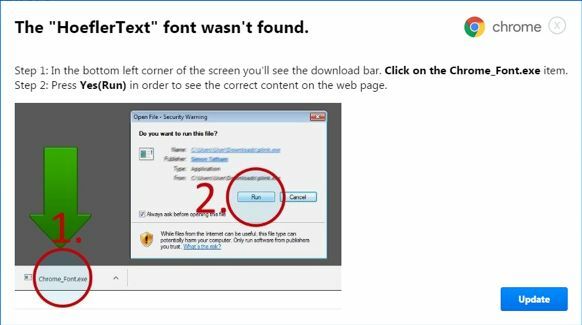

Der Infektionsprozess ist recht unkompliziert. Wenn ein potenzielles Opfer eine Reihe von Kriterien erfüllt, einschließlich Zielland und Sprache sowie User-Agent (bestätigt als Chrome unter Windows), wird das JavaScript in die Seite eingefügt. Als Nächstes wird eines von zwei möglichen Dialogfeldern angezeigt, in denen erläutert wird, dass die Schriftart "HoeflerText" nicht gefunden wurde, sowie eine einzige Option: Aktualisieren.

Die Dialogfelder sind sorgfältig konstruierte Köder, aber darauf werde ich gleich näher eingehen.

Durch Auswahl von Update wird die infizierte Datei automatisch heruntergeladen. Wenn der Benutzer die Datei nicht ausführt, bleibt der Computer natürlich frei von Infektionen. Das Skript erstellt jedoch ein falsches Problem, das den Benutzer zur Interaktion mit dem Dialogfeld verleitet. Es ist ein klassischer Social-Engineering-Trick, der garantiert zahlreiche Benutzer in seinen Bann zieht.

Was versteckt die Datei?

Dieser Exploit ist seit Dezember 2016 als Sicherheitsforscher auf dem Radar @ Kafeine wurde auf eine kompromittierte Website aufmerksam gemacht. Die fragliche Website lieferte die infizierten Nutzdaten an Benutzer. "Cybersicherheitsunternehmen der nächsten Generation" ProofPoint teilte einen detaillierten Abriss und eine Analyse des Hacks und potenziellen Exploits.

Ein Blick auf EITest und sein neu hinzugefügtes Social-Engineering-Schema "Chrome Font"https://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17. Januar 2017

Ihre Analyse beschreibt ein umfassendes und dynamisches Bedrohungsökosystem, das auf mehrere Länder abzielt. Die Nutzlast liefert eine Art Malware für Werbebetrug. bekannt als Fleercivet. Malware für Anzeigenbetrug wird verwendet, um Benutzer auf Websites umzuleiten und dann automatisch auf die dort angezeigten Anzeigen zu klicken. Nach der Installation beginnt das infizierte System im Hintergrund von selbst im Internet zu surfen.

Warum ist das anders?

Social-Engineering-Hacks nehmen immer häufiger zu So schützen Sie sich vor diesen 8 Social-Engineering-AngriffenWelche Social-Engineering-Techniken würde ein Hacker anwenden und wie würden Sie sich davor schützen? Werfen wir einen Blick auf einige der häufigsten Angriffsmethoden. Weiterlesen . Dieser Hack zeichnet sich durch seine spezifische Ausrichtung auf Chrome-Nutzer in Kombination mit detaillierten Ködern aus.

Der erste Dialogfeldköder informierte den Benutzer darüber, dass die Schriftart "HoeflerText" nicht gefunden wurde. Um dem Köder Authentizität zu verleihen, werden in einem Feld Details zum angeblichen aktuellen Chrome-Schriftpaket hinzugefügt. Natürlich erscheint Ihre Version veraltet und fordert den Benutzer auf, auf die Schaltfläche Aktualisieren zu klicken.

Der zweite Dialogfeldköder enthält fast den gleichen Text, verwendet jedoch unterschiedliche Formatierungen, einschließlich eines Bildes, um den Benutzer bei der Suche nach der schädlichen Datei zu unterstützen.

Bedrohungsakteure finden es schwieriger, die Anzahl der Systeme zu infizieren, die erforderlich sind, um rentabel zu bleiben. Deshalb wenden sie sich dem schwächsten Glied in der Sicherheitskette zu: den Menschen.

Andere Hacks sind verfügbar

Es gibt Milliarden von Websites. Im Februar 2017WordPress hat rund 27,5 Prozent des Webs mit Strom versorgt. Joomla, Drupal, Magento und Blogger erzielen zusammen weitere 8,9 Prozent. Die schiere Anzahl von Websites, die mit diesen Content-Management-Systemen betrieben werden, macht sie zu einem massiven Ziel. (Wenn wir die Gesamtzahl der Websites im Internet auf eine Milliarde runden, werden 364 Millionen davon von einem der oben genannten CMS betrieben. Dies ist eine grobe Vereinfachung.)

In ähnlicher Weise bietet die Anzahl der Websites, die von ungelernten und Amateur-Webmastern betrieben werden, einfache Ziele für erfahrene Hacker. Das heißt, eine große Anzahl von Professionelle Websites sind gleichermaßen anfällig Welche Websites infizieren Sie am wahrscheinlichsten mit Malware?Sie könnten denken, dass Pornoseiten, das Dark Web oder andere unappetitliche Websites die wahrscheinlichsten Orte sind, an denen Ihr Computer mit Malware infiziert wird. Aber du würdest dich irren. Weiterlesen .

Warum wurde mein Blog gehackt?

Wurde Ihr Blog irgendwann gehackt? Dafür gibt es mehrere häufige Gründe.

- Sicherheit - Ihr Computer wurde kompromittiert und Sie haben Anmeldedaten an einen Angreifer verloren. Dies könnte von einer beliebigen Anzahl von Angriffsvektoren stammen.

- Drittanbieteranwendung - Addons, Erweiterungen und Widgets von Drittanbietern können leicht zu einer Sicherheitsanfälligkeit werden. Die schiere Anzahl von ihnen macht es jedoch schwierig, die Sicherheit der Polizei zu gewährleisten Exploits werden normalerweise schnell gepatcht Warum sollten Sie Ihr Blog aktualisieren? WordPress-Sicherheitslücken, die Sie kennen solltenIch habe viele großartige Dinge über Wordpress zu sagen. Es ist eine international beliebte Open-Source-Software, mit der jeder sein eigenes Blog oder seine eigene Website erstellen kann. Es ist mächtig genug, um ... Weiterlesen .

- Server kompromittiert - Um Ressourcen zu sparen, werden Millionen von Websites auf „gemeinsam genutzten“ Servern gehostet. Es hat extrem kostengünstiges Webhosting ermöglicht, bietet aber auch Hackern die Möglichkeit, mehrere Websites zu gefährden.

- Phishing — Phishing-E-Mails sind immer noch eine der beliebtesten Neue Phishing-Techniken: Vishing und SmishingVishing und Smishing sind gefährliche neue Phishing-Varianten. Worauf sollten Sie achten? Woher wissen Sie einen Vishing- oder Smishing-Versuch, wenn er eintrifft? Und bist du wahrscheinlich ein Ziel? Weiterlesen Methoden zur Bereitstellung von Malware aufgrund ihrer fortgesetzten Wirksamkeit. Ein sehr Ein beliebter Blog erhält möglicherweise gezielte Spear-Phishing-E-Mails So erkennen Sie unsichere E-Mail-Anhänge: 6 rote FlaggenDas Lesen einer E-Mail sollte sicher sein, Anhänge können jedoch schädlich sein. Suchen Sie nach diesen roten Fahnen, um unsichere E-Mail-Anhänge zu erkennen. Weiterlesen , zugeschnitten auf den Websitebesitzer oder die Mitwirkenden.

- Hast du aktualisiert? - Ein veraltetes CMS oder eine veraltete Erweiterung, ein veraltetes Addon oder ein veraltetes Widget ist ein ausgezeichneter Einstiegspunkt für einen Angreifer Neue Malware unterstreicht die Bedeutung der Aktualisierung und Sicherung Ihres WordPress-BlogsWenn eine Malware-Infektion auftritt, die so verheerend ist wie die neu entdeckte SoakSoak.ru, ist es wichtig, dass WordPress-Blog-Besitzer handeln. Schnell. Weiterlesen .

- Website-Sicherheit - Kleinere Blogs werden wahrscheinlich auf starke Passwortgenerierung angewiesen 7 Passwortfehler, die Sie wahrscheinlich hacken werdenDie schlechtesten Passwörter des Jahres 2015 wurden veröffentlicht und sind ziemlich besorgniserregend. Sie zeigen jedoch, dass es absolut wichtig ist, Ihre schwachen Passwörter mit nur wenigen einfachen Änderungen zu verbessern. Weiterlesen und einfach vorsichtig sein. Größere Standorte sollten über zusätzliche Sicherheitsprotokolle verfügen, um potenzielle Cybersicherheitsangriffe abzuschwächen.

Kommt "ElTest" auf mich zu?

Ehrlich gesagt, wer weiß? Der Chrome-Hack zum Ersetzen von Schriftarten wurde direkt mit der Infektionskette „ElTest“ verknüpft. Die Infektionskette ist häufig mit Ransomware und Exploit-Kits verbunden Eine Geschichte der Ransomware: Wo sie begann und wohin sie gehtRansomware stammt aus der Mitte der 2000er Jahre und stammte wie viele Bedrohungen der Computersicherheit aus Russland und Osteuropa, bevor es sich zu einer immer stärkeren Bedrohung entwickelte. Aber wie sieht die Zukunft für Ransomware aus? Weiterlesen und ist seit 2014 aktiv. Es gibt keinen klaren Pfad für die Kette, nur um gefährdete Websites zu finden und ihre Benutzer freizulegen.

Belichten #EITest Kampagne https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30. Januar 2017

Mit dieser Einstellung, Es lohnt sich immer, die Sicherheit Ihrer Website zu berücksichtigen Schützen Sie sich mit einer jährlichen Sicherheits- und DatenschutzprüfungWir sind fast zwei Monate im neuen Jahr, aber es bleibt noch Zeit, eine positive Lösung zu finden. Vergessen Sie, weniger Koffein zu trinken - wir sprechen über Maßnahmen zum Schutz der Online-Sicherheit und der Privatsphäre. Weiterlesen . Der Umgang mit den Punkten, die wir im letzten Abschnitt behandelt haben, trägt in gewisser Weise zur Sicherheit bei. Wie wir gesehen haben, sind Menschen oft das schwächste Glied der Sicherheitskette. Sei es, weil wir vergessen haben, unser CMS oder Antivirus zu aktualisieren, oder weil Wir wurden von einem Social-Engineering-Angriff getäuscht So erkennen und vermeiden Sie 10 der heimtückischsten Hacking-TechnikenHacker werden immer hinterhältiger und viele ihrer Techniken und Angriffe bleiben selbst von erfahrenen Benutzern oft unbemerkt. Hier sind 10 der heimtückischsten Hacking-Techniken, die es zu vermeiden gilt. Weiterlesen Wir müssen die Verantwortung für unsere Cybersicherheit ernst nehmen.

Haben Sie einen Blog- oder Website-Hack erlebt? Was ist mit Ihrer Website passiert? Hatten Sie genügend Sicherheit oder wurden Sie anderswo kompromittiert? Teilen Sie uns Ihre Erfahrungen unten mit!

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.