Werbung

Google, Amazon, Facebook und Samsung haben Sie also nicht belauscht. Aber wie stehen Sie zu Cyberkriminellen, die Ihre Schlafzimmergespräche mithören? WikiLeaks Vault 7 Datei schlägt vor, dass Sie bald Gastgeber für unerwartete Besucher sein könnten.

Die gefährlichste Malware der Central Intelligence Agency - fast hackbar alle drahtlose Unterhaltungselektronik - könnte jetzt in den Händen von Dieben und Terroristen sitzen. Was bedeutet das für Sie?

Was ist Vault 7?

Vault 7 ist eine durchgesickerte Sammlung von Dokumenten, die sich auf die Cyber Warfare-Funktionen der Central Intelligence Agency (CIA) beziehen. Ein Großteil der in Vault 7 beschriebenen Software zeigt, wie die CIA Smartphones, Tablets, Smart-TVs und andere mit dem Internet verbundene Geräte steuert und überwacht. Am 7. März veröffentlichte WikiLeaks einen winzigen Teil der Dokumente.

Was sollte alle erschrecken: Laut WikiLeaks ist die Die CIA verlor die Kontrolle über diese Tools. Und jetzt besitzen Kriminelle sie (wahrscheinlich). Viele der

veröffentlicht Exploits (es gibt viele noch nicht veröffentlichte Exploits) sind fast fünf Jahre alt und wurden seitdem gepatcht.Wie Kriminelle US-Hacking-Tools erhalten

Nicht jeder, der für einen Geheimdienst arbeitet, ist ein kartentragendes Mitglied. Die CIA lagert regelmäßig Arbeitsplätze an Bundesunternehmer im privaten Sektor aus. Viele dieser privaten Geheimdienste wie HBGary, fehlt die Sicherheit der CIA.

Edward Snowden war ein Bundesunternehmer

Zum Beispiel, Booz Allen Hamilton angestellter NSA-Auftragnehmer Edward Snowden, der bekanntermaßen Dokumente im Zusammenhang mit den illegalen Überwachungsprogrammen der NSA durchgesickert ist. Zusätzlich, Booz Allen Hamilton erlitt 2011 einen Hack.

In seiner offiziellen Erklärung behauptete WikiLeaks (Hervorhebung von mir):

Das Archiv scheint gewesen zu sein zirkulierte unter ehemaligen Hackern und Auftragnehmern der US-Regierung auf nicht autorisierte Weise, von denen einer WikiLeaks Teile des Archivs zur Verfügung gestellt hat.

Ein Teil des Zitats fällt auf: Die Werkzeuge wurden „nicht autorisiert“ verbreitet. Die Implikation sollte jeden auf der Welt betreffen. Die CIA hat wahrscheinlich die Kontrolle über ein 100-Milliarden-Dollar-Portfolio an Hacking-Tools verloren.

Dies ist jedoch nicht das erste Mal, dass private Akteure gefährliche, von der Regierung entwickelte Software erwerben.

Der Stuxnet-Wurm

Zum Beispiel die Stuxnet-Wurm Microsoft Patches Freak & Stuxnet, Facebook verhindert, dass Sie sich fett fühlen [Tech News Digest]Microsoft behebt Probleme, Facebook fühlt sich nicht mehr fett, Uber will Frauen, iPhone Google Kalender, PlayStation landet in China und spielt Snake in einem Wasserbrunnen. Weiterlesen , eine andere waffengeschützte Malware, fiel bald darauf in die Hände von Cyberkriminellen 2010 Entdeckung. Seitdem taucht Stuxnet gelegentlich als Malware auf. Ein Teil seiner Allgegenwart bezieht sich auf seine Codebasis. Laut Sean McGurk, einem Cyber-Sicherheitsforscher, hat der Quellcode für Stuxnet steht zum Download zur Verfügung.

Sie können den eigentlichen Quellcode von Stuxnet jetzt herunterladen und ihn erneut verwenden und verpacken. Dann können Sie ihn, wie Sie wissen, wieder dorthin verweisen, woher er stammt.

Das bedeutet, dass so ziemlich jeder Codierer sein eigenes Stuxnet-basiertes Malware-Kit erstellen kann. Die mangelnde Kontrolle der CIA über ihr Cyber-Arsenal stellt sicher, dass Exploits weiterhin in die Hände von gewinnorientierten Kriminellen, Terroristen und Schurkenstaaten gelangen. Es gibt kein besseres Beispiel als die ShadowBrokers.

Die Schattenmakler

Im Jahr 2016 wurde die Schattenmakler Die Gruppe versteigerte eine Reihe staatlich hergestellter Hacking-Tools. Wie sie die Werkzeuge gestohlen haben, ist unklar wo sie haben sie erworben ist bekannt: die NSA.

Laut The Intercept Dokumente im Snowden-Leck Verbinden Sie die von den Shadow Brokers gestohlenen Tools mit der als Equation Group (EG) bekannten Hacking-Gruppe. EG setzte Exploits ein, die später im staatlich geförderten Stuxnet-Wurm gefunden wurden - was stark auf eine Verbindung zwischen der NSA und EG hindeutet. In Kombination mit den durchgesickerten Tools scheinen die NSA und die CIA nicht in der Lage zu sein, ihre eigenen Technologien zu kontrollieren.

Aber bedeutet das, dass Ihre Privatsphäre und Sicherheit gefährdet sind?

Eine Geschichte der Spionage von Kunden

Ihre Privatsphäre und Sicherheit sind bereits kompromittiert.

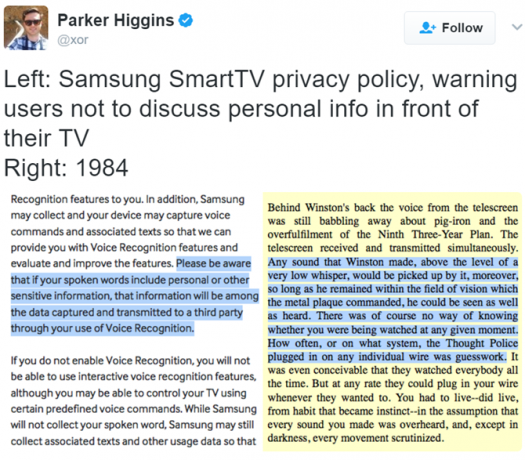

Fast alle modernen Smart-Produkte enthalten Mikrofone. Bei einigen Geräten muss eine Taste gedrückt werden, um das Mikrofon oder die Kamera einzuschalten. Andere warten ständig auf die Äußerung eines Schlüsselworts. Zum Beispiel, Samsungs Angebot an Smart-TVs Die neuesten Smart-TVs von Samsung stammen direkt aus George Orwells 1984Eine neue Funktion der neuesten Samsung-Smart-TVs hat den koreanischen Riesen in heißes Wasser getaucht. Es stellt sich heraus, dass sie alles gehört haben, was Sie gesagt haben ... Weiterlesen ständig zuhören, aufnehmen und übertragen - alles ohne auf eine ausgefeilte staatliche Überwachung angewiesen zu sein.

Smart-TVs gehören

Datenschutzerklärung von Samsung in Bezug auf ihre Smart-TVs ist beunruhigend. Obwohl Samsung seine Datenschutzbedingungen geändert hat, um Kontroversen zu vermeiden, wurde die ursprüngliche Erklärung vom Twitter-Nutzer erfasst xorgeht wie folgt:

Hier ist das relevante Zitat von Samsung (Schwerpunkt Mine):

Bitte beachten Sie, dass wenn Ihre gesprochene Worte persönliche oder andere sensible Informationen enthalten, Diese Informationen gehören zu den Daten, die erfasst und an Dritte übertragen werden durch Ihre Verwendung der Spracherkennung.

Kurz gesagt, intelligente Fernseher hören alles, was Sie sagen. Und Samsung teilt diese Daten mit Dritten. Es wird jedoch davon ausgegangen, dass es sich bei diesen Dritten um Unternehmen handelt, die nur ein kommerzielles Interesse an Ihren Gesprächen haben. Und Sie können das Ding immer ausschalten.

Leider sorgt der von der CIA entwickelte "Weeping Angel" -Hack dafür, dass sich der Fernseher nicht ausschalten kann. Weeping Angel zielt auf Samsung Smart-TVs. In der Vault 7-Dokumentation wird dies als bezeichnet Fake-Off-Modus. Von WikiLeaks:

… Weeping Angel versetzt den Zielfernseher in einen „Fake-Off“ -Modus, sodass der Besitzer fälschlicherweise glaubt, dass der Fernseher ausgeschaltet ist, wenn er eingeschaltet ist. Im „Fake-Off“ -Modus arbeitet das Fernsehgerät als Fehler, der Gespräche im Raum aufzeichnet und über das Internet an einen verdeckten CIA-Server sendet.

Samsung ist nicht allein. Immerhin Facebook, Google und Amazon (unsere Überprüfung des Echos Amazon Echo Review und WerbegeschenkDas Echo von Amazon bietet eine einzigartige Integration zwischen Spracherkennung, persönlichem Assistenten, Steuerelementen für die Hausautomation und Audiowiedergabefunktionen für 179,99 US-Dollar. Betritt das Echo Neuland oder können Sie es anderswo besser machen? Weiterlesen ) verlassen sich auch auf die Verwendung der Mikrofone von Geräten - oft ohne die Wissen Zustimmung der Nutzer. Zum Beispiel, Datenschutzerklärung von Facebook behauptet, dass sie das Mikrofon verwenden, aber nur, wenn der Benutzer "spezifische" Funktionen der Facebook-Anwendung verwendet.

Wie Technologie illegale Überwachung ermöglicht

Die größte Sicherheitslücke bei modernen Smartphones ist die Software. Durch das Ausnutzen von Sicherheitslücken in einem Browser oder Betriebssystem kann ein Angreifer dies entfernt Zugriff auf alle Funktionen eines Smart-Geräts - einschließlich seines Mikrofons. Auf diese Weise greift die CIA auf die meisten Smartphones ihrer Ziele zu: direkt über ein Mobilfunk- oder Wi-Fi-Netzwerk.

WikiLeaks ' # Vault7 enthüllt zahlreiche CIA-Zero-Day-Schwachstellen in Android-Handys https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7. März 2017

Von den 24 Android-Exploits, die von der CIA, ihren Auftragnehmern und kooperierenden ausländischen Agenturen entwickelt wurden, können acht zur Fernsteuerung eines Smartphones verwendet werden. Ich gehe davon aus, dass der Malware-Betreiber, sobald er unter Kontrolle ist, eine Kombination von Angriffen verwendet und Remote kombiniert Zugriff, Eskalation von Berechtigungen und Installation von persistenter Malware (im Gegensatz zu Malware, in der sie lebt) RAM).

Die oben aufgeführten Techniken hängen normalerweise davon ab, dass der Benutzer auf einen Link in seiner E-Mail klickt. Sobald das Ziel zu einer infizierten Website navigiert, kann der Angreifer die Kontrolle über das Smartphone übernehmen.

Eine falsche Hoffnung: Die Hacks sind alt

Aus falscher Hoffnung: Von den in Vault 7 aufgedeckten Hacks beziehen sich die meisten auf ältere Geräte. Die Dateien enthalten jedoch nur einen Bruchteil der gesamten Hacks, die der CIA zur Verfügung stehen. Höchstwahrscheinlich handelt es sich bei diesen Hacks meist um ältere, veraltete Techniken, die die CIA nicht mehr verwendet. Dies ist jedoch eine falsche Hoffnung.

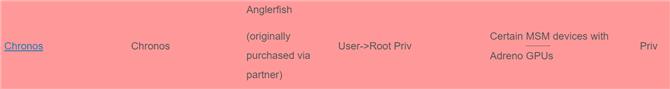

Viele der Exploits gelten allgemein für Systems-on-a-Chip (Was ist ein SoC? Jargon Buster: Der Leitfaden zum Verständnis mobiler ProzessorenIn diesem Handbuch wird der Jargon durchgeschnitten, um zu erklären, was Sie über Smartphone-Prozessoren wissen müssen. Weiterlesen ) anstatt auf einzelne Telefone.

In der obigen Grafik kann beispielsweise der Chronos-Exploit (unter anderem) den Adreno-Chipsatz hacken. Die Sicherheitslücke betrifft fast alle Smartphones, die auf Qualcomm-Prozessoren basieren. Beachten Sie auch hier, dass weniger als 1 Prozent des Inhalts von Vault 7 veröffentlicht wurde. Es gibt wahrscheinlich viel mehr Geräte, die für das Eindringen anfällig sind.

Julian Assange bot jedoch an, allen großen Unternehmen zu helfen Patchen Sie die Sicherheitslücken enthüllt von Vault 7. Mit etwas Glück kann Assange das Archiv mit Microsoft, Google, Samsung und anderen Unternehmen teilen.

Was Vault 7 für Sie bedeutet

Das Wort ist noch nicht da WHO besitzt Zugang zum Archiv. Wir wissen nicht einmal, ob die Sicherheitslücken noch bestehen oder nicht. Wir wissen jedoch einige Dinge.

Nur 1 Prozent des Archivs wurde veröffentlicht

Während Google es angekündigt hat, wurde es behoben die meisten des Sicherheitslücken, die von der CIA verwendet werden, weniger als 1 Prozent der Vault 7-Dateien wurden veröffentlicht. Da nur ältere Exploits veröffentlicht wurden, sind wahrscheinlich fast alle Geräte anfällig.

Die Exploits sind zielgerichtet

Die Exploits sind meist zielgerichtet. Das bedeutet, dass ein Akteur (wie die CIA) speziell auf eine Person abzielen muss, um die Kontrolle über ein intelligentes Gerät zu erlangen. Nichts in den Vault 7-Dateien deutet darauf hin, dass die Regierung massenhaft Gespräche führt, die von intelligenten Geräten geführt werden.

Geheimdienste horten Sicherheitslücken

Geheimdienste horten Schwachstellen und geben solche Sicherheitsverletzungen nicht an Unternehmen weiter. Aufgrund der schlechten Betriebssicherheit gelangen viele dieser Exploits schließlich in die Hände von Cyberkriminellen, sofern sie nicht bereits vorhanden sind.

Können Sie also etwas tun?

Der schlimmste Aspekt der Vault 7-Enthüllungen ist der folgende Nein Software bietet Schutz. In der Vergangenheit haben Datenschutzbeauftragte (einschließlich Snowden) empfohlen, verschlüsselte Messaging-Plattformen wie Signal zu verwenden, um dies zu verhindern Man-in-the-Middle-Angriffe Was ist ein Man-in-the-Middle-Angriff? Sicherheitsjargon erklärtWenn Sie von "Man-in-the-Middle" -Angriffen gehört haben, sich aber nicht sicher sind, was das bedeutet, ist dies der Artikel für Sie. Weiterlesen .

Aus den Archiven von Vault 7 geht jedoch hervor, dass ein Angreifer die Tastenanschläge eines Telefons protokollieren kann. Jetzt scheint es, dass kein mit dem Internet verbundenes Gerät eine illegale Überwachung vermeidet. Glücklicherweise ist es möglich, ein Telefon zu ändern, um seine Verwendung als Remote-Fehler zu verhindern.

Edward Snowden erklärt, wie man die Kamera und das Mikrofon an Bord eines modernen Smartphones physisch deaktiviert:

Je nach Telefonmodell muss bei der Snowden-Methode das Mikrofonarray physisch entlötet werden (Geräte zur Geräuschunterdrückung verwenden mindestens zwei Mikrofone) und ziehen Sie den Stecker sowohl nach vorne als auch nach hinten heraus Kameras. Sie verwenden dann ein externes Mikrofon anstelle der integrierten Mikrofone.

Ich möchte jedoch darauf hinweisen, dass das Herausziehen der Kameras nicht erforderlich ist. Der Datenschutzbewusste kann die Kameras einfach mit Klebeband verdunkeln.

Archiv herunterladen

Wenn Sie mehr erfahren möchten, können Sie den gesamten Vault 7-Speicherauszug herunterladen. WikiLeaks beabsichtigt, das Archiv 2017 in kleinen Stücken zu veröffentlichen. Ich vermute, dass der Untertitel von Vault 7: Year Zero auf die enorme Größe des Archivs verweist. Sie haben genug Inhalt, um jedes Jahr einen neuen Dump zu veröffentlichen.

Sie können das komplette herunterladen passwortgeschützter Torrent. Das Passwort für den ersten Teil des Archivs lautet wie folgt:

FREIGABE: CIA Vault 7 Jahre Passphrase für die Nullentschlüsselung:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7. März 2017

Sind SIE besorgt über den Kontrollverlust der CIA über ihre Hacking-Tools? Lass es uns in den Kommentaren wissen.

Bildnachweis: hasan eroglu über Shutterstock.com

Kannon ist ein Tech Journalist (BA) mit einem Hintergrund in internationalen Angelegenheiten (MA) mit Schwerpunkt auf wirtschaftlicher Entwicklung und internationalem Handel. Seine Leidenschaften liegen in Geräten aus China, Informationstechnologien (wie RSS) sowie Tipps und Tricks zur Produktivität.