Werbung

Im wilden Westen kann man nie zu vorsichtig sein, als dass wir das Internet nennen. Ein Ort, an dem vorbeifahrende Banditen Sie von Ihrem Geld, Ihrer Identität und dem Hemd von Ihrem Rücken befreien können, wenn Sie nicht wachsam genug sind.

Es gibt keinen Grund, warum Sie die Zugbrücke nicht hochziehen und die Bösen daran hindern können, einzusteigen. viel frei 7 Grundlegende Sicherheits-Downloads, die Sie installiert haben müssen Weiterlesen (und niedrige Kosten) Sicherheitssoftware-Tools Die beste Antivirensoftware für Windows 10Möchten Sie die Sicherheit Ihres PCs erhöhen? Hier sind die besten Antivirensoftwareoptionen für Windows 10. Weiterlesen stehen zur Verfügung. Sie sind sich nicht sicher, was Sie verwenden sollen? Die folgenden zehn haben das Mark O’Neill-Gütesiegel.

Eine der größten Schwierigkeiten bei der Installation von Software und der Erstellung von webbasierten Konten besteht darin, sich noch daran zu erinnern Ein weiterer Passwort. Schließlich wissen wir alle, dass wir dasselbe Passwort nicht mehr als einmal verwenden müssen, oder? Aber seit

@ jHjddlrPoiQ # + 9nB @ rollt nicht genau wie Butter von der Zunge, sondern nehmen den einfachen Weg und verwenden stattdessen etwas wirklich Schwieriges wie Passwort oder 123456. Dann fragen wir uns, warum wir so leicht gehackt werden.Die beste Lösung für dieses Dilemma ist die Verwendung eines Passwort-Managers. Jeder hat seinen Favoriten (LastPass LastPass für Firefox: Das ideale PasswortverwaltungssystemWenn Sie sich noch nicht entschieden haben, einen Passwort-Manager für Ihre unzähligen Online-Anmeldungen zu verwenden, sollten Sie sich eine der besten Optionen ansehen: LastPass. Viele Leute sind vorsichtig mit ... Weiterlesen , 1Passwort Lassen Sie 1Password für Mac Ihre Passwörter verwalten und Daten sichernTrotz der neuen iCloud-Schlüsselbundfunktion in OS X Mavericks bevorzuge ich die Verwaltung meiner Passwörter in AgileBits 'klassischem und beliebtem 1Password, das jetzt in der 4. Version verfügbar ist. Weiterlesen ), aber mein Favorit ist KeePass KeePass Password Safe - Das ultimative verschlüsselte Passwortsystem [Windows, tragbar]Speichern Sie Ihre Passwörter sicher. Mit Verschlüsselung und einem anständigen Passwortgenerator - ganz zu schweigen von Plugins für Chrome und Firefox - ist KeePass möglicherweise das beste Passwortverwaltungssystem auf dem Markt. Wenn du... Weiterlesen , aus verschiedenen Gründen. Die Passwortdatenbank kann in Dropbox belassen werden, damit sie auf jedem Computer, auf dem ich mich befinde, geöffnet und verwendet werden kann. Die iPhone-Version kann von freigeschaltet werden Berührungsidentifikation Touch ID Woes: Fehlerbehebung beim iPhone 5S FingerabdruckscannerEs besteht kein Zweifel, dass Apples iPhone 5S eine der besten Implementierungen für das Scannen von Fingerabdrücken einführt, aber es war nicht jedermanns Sache. Weiterlesen und das erforderliche Passwort in die Zwischenablage kopiert, indem Sie es einfach berühren. KeePass hat auch eine Passwortgenerator PWGen - Ein sehr fortschrittlicher Passwortgenerator [Windows]Wenn Sie derzeit keine kryptografisch sicheren Kennwörter verwenden, sind Sie zu spät. Das Vertrauen in LastPass ist nicht jedermanns Sache. Egal wie viel Sicherheitssoftware Sie installiert haben, ein sicheres Passwort wird immer die Grundlage sein ... Weiterlesen eingebaut, und es zeigt Ihnen, wie stark das Passwort ist, bevor Sie es verwenden. Total süß.

Schwänze Ihr Interesse an Datenschutz stellt sicher, dass Sie von der NSA angesprochen werdenJa, das ist richtig. Wenn Sie sich für den Datenschutz interessieren, werden Sie möglicherweise zu einer Liste hinzugefügt. Weiterlesen (Das Amnesic Incognito Live System) ist ein sicheres Linux-Betriebssystem, das ausgeführt wird das Tor-Netzwerk Wirklich privates Surfen: Ein inoffizielles Benutzerhandbuch für TorTor bietet wirklich anonymes und nicht nachvollziehbares Surfen und Messaging sowie Zugriff auf das sogenannte „Deep Web“. Tor kann von keiner Organisation auf dem Planeten plausibel gebrochen werden. Weiterlesen und ist so konzipiert, dass es von a ausgeführt werden kann Live DVD Die 50 coolen Anwendungen für Live-CDsLive-CDs sind vielleicht das nützlichste Werkzeug im Toolkit eines jeden Geeks. Diese Anleitung für Live-CDs beschreibt viele Verwendungsmöglichkeiten von Live-CDs oder DVDs, von der Datenwiederherstellung bis zur Verbesserung der Privatsphäre. Weiterlesen oder ein Live USB Stick Live-USB-Installation bringt Linux mühelos auf Ihr USB-StickBooten Sie eine von über hundert Linux-Distributionen von einem USB-Laufwerk. Mit Live USB, einer Software, die Sie sowohl auf Windows- als auch auf Linux-Computern ausführen können, sind nur ein paar Klicks erforderlich, um Ihre ... Weiterlesen . Ich bin kein Linux-Experte, aber ich fand Tails sehr einfach einzurichten und zu verwenden.

Während der Verwendung bleiben keine digitalen Spuren Ihrer Aktivitäten auf dem Computer zurück. Dies ist also das ideale System, um Verdächtige zu testen Sie können einige vertrauliche Dateien anzeigen oder privat surfen, ohne dass Viren auf Ihre Dateien gelangen Computer.

Tatsächlich war Tails das Betriebssystem, mit dem Glenn Greenwald und Laura Poitras mit Edward Snowden kommunizierten. Von Snowden enthüllte Dokumente zeigen, dass die NSA ernsthafte Probleme hat, in das Tails-System einzudringen. Es gibt also genau dort einen guten Grund, warum Sie Tails verwenden sollten.

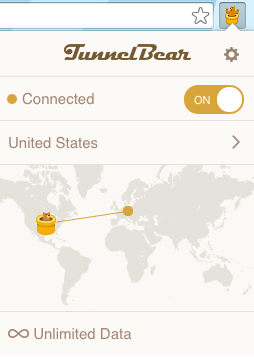

Ich habe bereits über meine Liebe zu geschrieben Tunnelbär Richten Sie mit Tunnelbear in wenigen Minuten ein VPN auf Ihrem iPhone einFür diejenigen unter Ihnen, die beim Surfen im Internet absolute Privatsphäre und keine geografischen Einschränkungen wünschen, ist ein virtuelles privates Netzwerk der richtige Weg. Weiterlesen und es ist noch einmal erwähnenswert. Die Sicherheit Vorteile eines VPN Was ist die Definition eines virtuellen privaten Netzwerks?Virtuelle private Netzwerke sind heute wichtiger als je zuvor. Aber weißt du was sie sind? Folgendes müssen Sie wissen. Weiterlesen sind zahlreich, bis zu dem Punkt, an dem kein VPN verwenden 6 Loglose VPNs, die Ihre Privatsphäre ernst nehmenIn einer Zeit, in der jede Online-Bewegung verfolgt und protokolliert wird, scheint ein VPN eine logische Wahl zu sein. Wir haben uns sechs VPNs angesehen, die Ihre Anonymität ernst nehmen. Weiterlesen könnte von einigen als geradezu rücksichtslos angesehen werden.

Wenn Sie eine ungesicherte Wi-Fi-Verbindung verwenden (z. B. bei Starbucks oder am Flughafen), ist die Verwendung nicht ganz sicher. Jeder mit der richtigen Ausrüstung kann Ihre Verbindung aufspüren und vertrauliche Informationen wie Benutzernamen und Passwörter, Instant Messaging-Chats, Online-Banking-Details Ist Online-Banking sicher? Meistens, aber hier sind 5 Risiken, die Sie kennen solltenOnline-Banking hat viel zu bieten. Es ist praktisch, kann Ihr Leben vereinfachen, Sie können sogar bessere Sparquoten erhalten. Aber ist Online-Banking so sicher und sicher, wie es sein sollte? Weiterlesen , und so weiter. Ein VPN stoppt all das, indem es die Daten verschlüsselt, die in Ihren Computer ein- und ausgehen, und erstellt sie Es sieht so aus, als ob Sie sich in einem anderen Land befinden (indem Sie eine fremde IP-Adresse in Ihrem Land zuweisen Wahl).

Was ich an mag Tunnelbär Dazu gehört die Tatsache, dass es billig ist (5 US-Dollar pro Monat für unbegrenzte Nutzung), sie bieten Unterstützung für zahlreiche Länder, die App ist sehr einfach zu bedienen, sie haben eine Chrome-Erweiterung, die sehr schnell und sehr einfach zu bedienen ist, ihre Smartphone-App ist sehr gut gestaltet und insgesamt sind ihre Verbindungen extrem stabil. Ich hatte im letzten Jahr sehr selten einen Verbindungsabbruch.

Ich habe gerade erwähnt, wie Instant Messaging über eine unsichere Wi-Fi-Verbindung abgefangen werden kann. Aus diesem Grund sollten Sie ernsthaft in Betracht ziehen, OTR (Off The Record) zum Verschlüsseln Ihrer IMs zu verwenden.

OTR funktioniert mit Pidgin (Windows) und Adium (Mac OS X). Es ist ein Plugin, das Sie hinzufügen Pidgin oder Adium indem Sie es in das Plugin-Verzeichnis dieser Chat-App legen. Wenn Sie es neu starten, werden Sie feststellen, dass sich jetzt ein Vorhängeschloss im Chatfenster befindet. Sie müssen private Schlüssel generieren, aber das Plugin erledigt alles gut für Sie.

Sie haben die Wahl, einen verschlüsselten Chat anzufordern oder darauf zu bestehen. Beachten Sie jedoch, dass für die andere Person im Chat auch OTR installiert sein muss, damit dies funktioniert. Snowden-Dokumente zeigen auch, dass die NSA versucht hat und es nicht geschafft hat, OTR zu knacken.

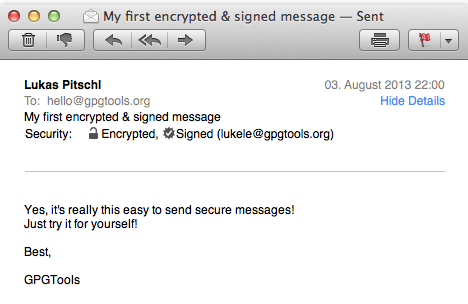

Wenn Sie Ihre E-Mails verschlüsseln möchten, ist es an der Zeit, einen Schritt nach oben zu machen PGP (Ziemlich gute Privatsphäre) PGP Me: Ziemlich gute Privatsphäre erklärtPretty Good Privacy ist eine Methode zum Verschlüsseln von Nachrichten zwischen zwei Personen. Hier erfahren Sie, wie es funktioniert und ob es der Prüfung standhält. Weiterlesen .

Wenn Sie Apple Mail, Mozilla Thunderbird oder Microsoft Outlook verwenden, sind Sie bereits mit speziellen Plugins ausgestattet (Apple Mail | Microsoft Outlook). Aber wenn Desktop-E-Mail nicht Ihr Gig ist und Sie eher ein Webmail-basierter Typ sind, dann gibt es ein paar gute Plugins für Google Mail, insbesondere Mymail-Krypta, und Mailvelope. Obwohl sie möglicherweise durch die aktive Entwicklung eines offiziellen PGP-Verschlüsselungs-Plugins namens Google überflüssig werden Ende zu Ende, die sich derzeit in der Alpha-Phase befindet.

PGP generiert ein Schlüsselpaar - einen privaten (auch als "geheim" bezeichnet) und einen öffentlichen (Hier ist mein öffentlicher Schlüssel). Wenn Sie auf diesen Link klicken, werden Sie sehen, dass mein öffentlicher Schlüssel eine sehr lange Menge bedeutungslosen Kauderwelses ist. Sie können Ihren öffentlichen Schlüssel frei an alle weitergeben, aber Sie MÜSSEN den geheimen Schlüssel geheim halten. Wenn Sie eine Nachricht an jemanden senden möchten, verwenden Sie dessen öffentlichen Schlüssel, um die Nachricht zu verschlüsseln und zu senden. Diese Person kann die Nachricht dann mit ihrem privaten Schlüssel entschlüsseln und lesen. Da der private Schlüssel nur für den Eigentümer privat ist, kann nur der Empfänger den Kauderwelsch entschlüsseln.

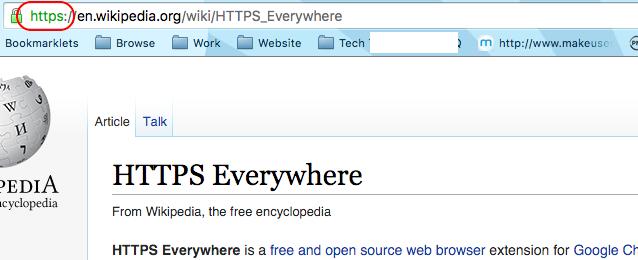

Wenn Ihnen die Verwendung eines virtuellen privaten Netzwerks etwas zu viel erscheint, verwenden Sie zumindest HTTPS Everywhere.

Das Plugin für Chrome und Firefox wurde von der entwickelt Electronic Frontier Foundation (worüber ich vorher geschrieben habe The Electronic Frontier Foundation - Was es ist und warum es wichtig istDie Electronic Frontier Foundation ist eine internationale gemeinnützige Gruppe mit Sitz in den USA, die sich für digitale Rechte einsetzt. Werfen wir einen Blick auf einige ihrer Kampagnen und wie sie Ihnen helfen können. Weiterlesen ). HTTPS Everywhere verschlüsselt Ihre Besuche auf Websites und erhöht so Ihre Privatsphäre. Es hält den Text Ihrer ausgehenden E-Mails privat. Dies erschwert es jedem, der versucht, Ihre Wi-Fi-Verbindung wiederherzustellen, wenn Sie in Starbucks einen Latte haben. Und wenn Sie online mit Ihrer Kreditkarte für etwas bezahlen, verschlüsselt HTTPS Ihre Zahlungsdaten, damit es unterwegs nicht abgefangen wird.

Das Plugin funktioniert nicht mit jeder Website. In diesem Fall, wenn die Website für Sie wirklich wichtig ist, können Sie sie auf die Whitelist setzen, also nur die reguläre http wird eingesetzt. Es verbirgt jedoch nicht, welche Websites Sie besucht haben. HTTPS Everywhere funktioniert auch nicht mit Websites, die das https-Protokoll nicht unterstützen. Es gibt also einige Einschränkungen. Aber es ist besser als nichts und die meisten großen Websites unterstützen es.

Wenn Sie das Tails-Betriebssystem nicht installieren und verwenden möchten, laden Sie es mindestens herunter der Tor-Browser Wie das Tor-Projekt Ihnen helfen kann, Ihre eigene Online-Privatsphäre zu schützenDatenschutz ist ein ständiges Problem bei praktisch allen wichtigen Websites, die Sie heute besuchen, insbesondere bei Websites, die regelmäßig mit persönlichen Informationen umgehen. Während die meisten Sicherheitsanstrengungen derzeit auf die ... Weiterlesen . Der Tor-Browser soll Sie beim Surfen im Internet anonym halten. Es ermöglicht Ihnen auch den dunklen Unterbauch des Internets zu besuchen So finden Sie aktive .Onion Dark-Websites (und warum Sie dies möchten)Das Dark Web besteht zum Teil aus .onion-Sites, die im Tor-Netzwerk gehostet werden. Wie findest du sie und wohin? Folge mir... Weiterlesen - die sogenannte "Dunkles Web So viel könnte Ihre Identität im Dark Web wert seinEs ist unangenehm, sich als Ware zu betrachten, aber alle Ihre persönlichen Daten, von Name und Adresse bis hin zu Bankkontodaten, sind für Online-Kriminelle etwas wert. Wie viel bist du wert? Weiterlesen ", Wo Drogendealer, Pornografen und Killer ihren Beruf ausüben (so habe ich gehört - ich bin noch nicht zum Stöbern gegangen!).

Der einzige Nachteil bei der Verwendung von Tor ist, dass es ziemlich langsam ist, da Ihre Internetverbindung ständig umgeleitet wird. Der Vorteil, abgesehen von der ganzen Sache mit der Anonymität, ist das Der Browser ist portabel. Sie können es also von einem USB-Stick ausführen und keine Spuren auf dem Computer hinterlassen, auf dem Sie sich befinden. Es ist auch plattformübergreifend (Windows, Mac OS X, Linux).

Während des gesamten NSA-Poopsturms stellte Bundeskanzlerin Angela Merkel fest, dass ihr Telefon abgehört wurde. Also, wenn die deutsche Bundeskanzlerin ausgerechnet nicht sicher ist, dass die Leute ihr zuhören die sprechende UhrWas erwartet uns dann noch? Aus diesem Grund müssen Sie mit der Verschlüsselung Ihrer Telefonanrufe beginnen.

Signal ist eine kostenlose Open-Source-App für iOS und Android, die WhatsApp ein bisschen nachahmt. Sie können Sofortnachrichten mit Text, Bildern und Videos an andere Signalgeber senden, die über die App und Ihre Telefonnummer verfügen. Sie können diese Person aber auch anrufen, und der Anruf wird verschlüsselt.

Ich habe es in der Vergangenheit ausprobiert und die Klangqualität für Anrufe war extrem gut. Ich war sehr beeindruckt.

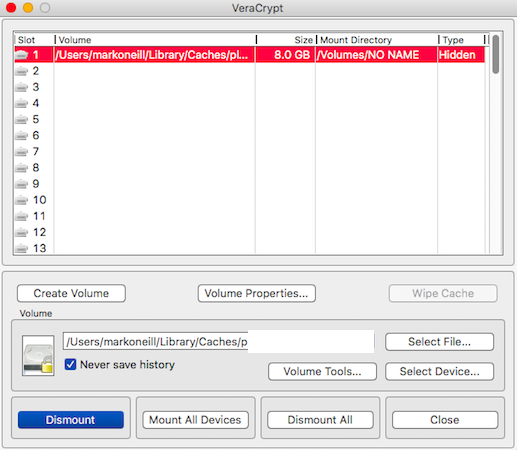

Ein riesiger sein TrueCrypt TrueCrypt-Benutzerhandbuch: Sichern Sie Ihre privaten DateienUm Ihre Daten wirklich sicher zu halten, müssen Sie sie verschlüsseln. Sie sind sich nicht sicher, wie Sie anfangen sollen? Sie müssen unser TrueCrypt-Benutzerhandbuch von Lachlan Roy lesen und lernen, wie Sie die TrueCrypt-Verschlüsselungssoftware verwenden. Weiterlesen Schüler, ich war wirklich verärgert, als sie ankündigten, dass das Projekt eingestellt wird. Womit werde ich jetzt alle meine Katy Perry-Bilder verstecken? Ich war also etwas besänftigt, als ich herausfand, dass eine andere Version unter einem anderen Namen herauskam - VeraCrypt. Es ist völlig identisch mit TrueCrypt, bis auf ein paar kosmetische Änderungen im Aussehen und einen wirklich irritierenden Namen. Vera? Wirklich Leute? Das ist der beste Name, den Sie sich einfallen lassen könnten?

VeraCrypt ist (genau wie sein Vorgänger) eine kostenlose Software-App, mit der Sie verschlüsselte Ordner (sogenannte „Volumes“) erstellen können. Sie können auch eine ganze Festplatte verschlüsseln. USB-Stick So erstellen Sie mit TrueCrypt 7 eine wirklich versteckte Partition Weiterlesen , Partition oder externe Festplatte, aber das ist offensichtlich etwas fortgeschrittener. Sie können auch ein „verstecktes Volume“ erstellen, bei dem es sich im Wesentlichen um ein Volume innerhalb eines Volumes handelt.

Wenn Sie das Volume erstellt haben, öffnen Sie es über die oben gezeigte Oberfläche. Es wird dann als Ordner auf einer Ihrer Festplatten "gemountet". Schlüpfen Sie einfach in das, was Sie verstecken möchten, und entfernen Sie es dann wieder.

Als TrueCrypt in der Nähe war, benutzten Kinderpornographen es, um ihre schmutzigen kleinen Geheimnisse zu verbergen, und das FBI hatte ernsthafte Probleme, in die Bände einzudringen. So sehr, dass die Perversen vor Gericht gebracht wurden, um von einem Richter angewiesen zu werden, das Passwort zu übergeben oder wegen Verachtung des Gerichts ins Gefängnis zu gehen. Ich kann nur davon ausgehen, dass VeraCrypt die gleiche Verschlüsselungsstärke hat.

Einer der Verschlüsselungsstandards, die Sie bei der Erstellung Ihres Volumes auswählen können, ist AES. Dies ist anscheinend das, was die US-Regierung verwendet, um ihre Dokumente bis zur streng geheimen Ebene zu schützen. Das sagt dir also etwas.

Ich schließe mit einer eher antiklimatischen Entscheidung ab, aber es ist eine solide App, die mich nie im Stich gelassen hat (im Gegensatz zu MalwareBytes - lassen Sie mich nicht damit anfangen). Spybot Search and Destroy (Gott, ich liebe diesen Namen!) Ist eine App, die die tiefsten Bereiche Ihres Computers durchsucht, um böse Eindringlinge zu finden, die nicht dort sein sollten.

Es stehen drei Versionen zur Verfügung - die Free Edition, die Home Edition und die Pro Edition. Die letzten beiden sind bezahlte Pläne. Die kostenlose Version bietet Ihnen eine hervorragende Nachverfolgung von Malware und Spyware, jedoch nicht in Echtzeit. Sie müssen die Taste manuell drücken, um sie in Betrieb zu nehmen. Denken Sie also daran, die App regelmäßig zu aktualisieren und auszuführen.

Die Home Edition für 13,99 US-Dollar bietet Ihnen alles aus der kostenlosen Version sowie einen Antivirenscanner. Die Pro-Version für 25,99 US-Dollar bietet Ihnen all das sowie einen „Boot CD Creator“ und einen iPhone-App-Scanner. Beide kostenpflichtigen Pläne bieten Ihnen Echtzeitüberwachung, mehrere tägliche Aktualisierungen und Aufgabenplanung.

Und Spybot ist ein Ja wirklich gute Software. Es hat einige böse Tiere aus meinem System zerstört, die MalwareBytes übersehen hat. Das brachte ihm meine unsterbliche Liebe und Hingabe ein.

Welche Sicherheitsvorkehrungen haben Sie installiert?

Was benutzt du, um die Bösewichte fernzuhalten? Lassen Sie uns in den Kommentaren wissen, mit welchen Sicherheitssoftware-Apps Sie nachts besser schlafen können, da die Zugbrücke fest sitzt.

Bildnachweis:Ritter Wache halten von Algol über Shutterstock

Mark O'Neill ist ein freiberuflicher Journalist und Bibliophiler, der seit 1989 Veröffentlichungen veröffentlicht. 6 Jahre lang war er Managing Editor von MakeUseOf. Jetzt schreibt er, trinkt zu viel Tee, ringt mit seinem Hund am Arm und schreibt noch mehr. Sie finden ihn auf Twitter und Facebook.