Werbung

Wir leben in einer vernetzten, super vernetzten Welt. Es erscheinen ständig neue Technologien auf dem Markt. Wenn Sie nicht ständig Netzwerk-, Computer- oder Hacker-Nachrichten lesen, finden Sie möglicherweise Terminologien, die Sie nicht verstehen.

Hier werden 10 gängige Netzwerkbegriffe untersucht, was sie bedeuten und wo Sie ihnen wahrscheinlich begegnen.

WLAN

EIN Drahtloses lokales Netzwerk verbindet zwei oder mehr Geräte über eine drahtlose Verteilung. Ein WLAN arbeitet normalerweise in einem eingeschränkten Bereich und bietet nur innerhalb seiner Grenzen Konnektivität zu diesen Geräten. Jedes Gerät, das sich außerhalb des Versorgungsbereichs bewegt, verliert die Verbindung zum Netzwerk.

Sie wahrscheinlich Betreiben Sie ein WLAN in Ihrem eigenen Zuhause WiFi to the Max: Holen Sie das Beste aus drahtlosen Netzwerken unter Windows 8 herausWindows 8 vereinfachte die Verbindung zu einem WiFi-Netzwerk. Folglich funktionieren einige Dinge nicht mehr so wie früher in Windows 7. Wenn Sie auf Probleme gestoßen sind, gibt es wahrscheinlich eine einfache Lösung. Weiterlesen

Verwenden eines Routers zur drahtlosen Datenübertragung zwischen Ihren Geräten.WPAN

EIN Drahtloses persönliches Netzwerk (WPAN) beschreibt ein Netzwerk, das zur Kommunikation zwischen intrapersonalen Geräten verwendet wird. Wenn Sie mit an Ihrem Schreibtisch sitzen eine Bluetooth-Maus, Kopfhörer, Maus und Tastatur So richten Sie Bluetooth für einen Windows 7-PC einMüssen Sie Bluetooth mit Windows 7 verwenden? So richten Sie Bluetooth ein, machen Geräte erkennbar und koppeln sie mit Ihrem PC. Weiterlesen verwenden Sie ein WPAN.

WPANs beschreiben die Kommunikation zwischen Geräten in unmittelbarer Nähe, können sich aber auch auf Geräte in beziehen eine größere Reichweite, d. h. über ein drahtloses lokales Netzwerk verbunden (siehe oben für weitere Informationen zu WLANs).

Protokolle - IPv4 und IPv6

Das Internet nutzt eine Reihe standardisierter Protokolle, die die Netzwerkkommunikation ermöglichen IPv6 vs. IPv4: Sollten Sie sich als Benutzer interessieren (oder etwas tun)? [MakeUseOf erklärt]In jüngerer Zeit wurde viel darüber gesprochen, auf IPv6 umzusteigen und wie es dem Internet viele Vorteile bringen wird. Aber diese "Nachrichten" wiederholen sich immer wieder, da es immer wieder ... Weiterlesen . Die Internet Protocol Suite wird als TCP / IP bezeichnet Übertragungssteuerungsprotokoll / Internetprotokoll.

Die erste Hauptversion von TCP / IP war Internetprotokoll Version 4 (IPv4). Ihr Nachfolger ist Internetprotokoll Version 6 (IPv6), obwohl beide Protokolle verwendet werden.

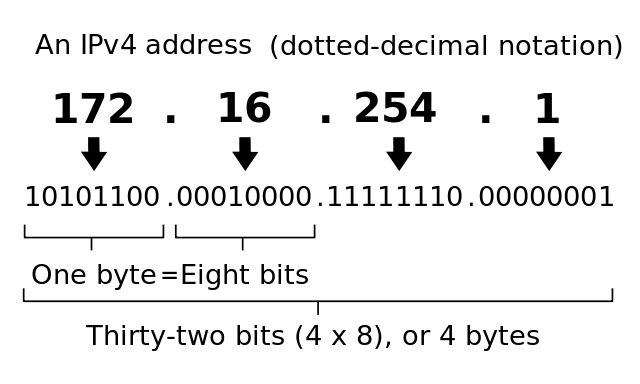

Wir verwenden beide Protokolle, um die Datenübertragung über das Internet zu definieren. Sie definieren auch die Anzahl der verfügbaren Internetprotokoll (IP-) Adressen, die jederzeit zur Verfügung stehen. Möglicherweise haben Sie online eine Internetprotokolladresse gesehen, die folgendermaßen aussieht:

192.19.254.1

Diese Zahlenreihe bezieht sich auf einen bestimmten Ort im Internet Wie das Internet funktioniert [INFOGRAPHIC] Weiterlesen . Jedem Standort, Router und Gerät, das mit dem Internet verbunden ist, wird eine bestimmte IP zugewiesen. IPv4 hat die Anzahl der verfügbaren IP-Adressen auf 4.294.967.296 begrenzt. Klingt nach viel? Die Erschöpfung der IPv4-Adresse ist bereits im Februar 2011 längst vorbei. Dies liegt daran, dass IPv4-IPs als 32-Bit-Ganzzahlen konzipiert wurden, wodurch die verfügbare Anzahl von Adressen begrenzt wird. Im folgenden Bild finden Sie eine kurze Erklärung.

Das Um dieses Problem zu beheben, wurde der IPv6-Standard eingeführt IPv6 & The Coming ARPAgeddon [Technologie erklärt] Weiterlesen Durch die Verwendung von hexadezimalen 128-Bit-IP-Adressen wird ein Adressraum von 3.400.000.000.000.000.000.000.000.000.000.000.000.000.000 bereitgestellt, in den sich das Internet schrittweise ausbreiten kann. Eine IPv6-IP-Adresse unterscheidet sich auch von ihrem IPv4-Gegenstück:

4532: 1cb8: 75a3: 4942: 1771: 9e2c: 1350: 8331

IPv6 hat zwar die für ein schnell wachsendes Internet erforderliche IP-Adresserweiterung bereitgestellt, ist jedoch nicht mit IPv4 interoperabel. Dies bedeutet, dass IPv6 im Wesentlichen in einem parallelen Netzwerk betrieben wird. Es gibt jedoch bereits eine Reihe von IP-Übersetzungsgateways, sodass Sie keinen großen Unterschied bemerken sollten.

NAT

Netzwerkadressübersetzung ist am häufigsten von Routern verwendet 1,2 Millionen Router sind anfällig für Entführungen. Ist dein einer von ihnen? Weiterlesen um eine einzelne IP-Adresse (siehe oben für Protokolle - IPv4 und IPv6 für weitere Informationen) für mehrere Geräte gemeinsam zu nutzen.

Wenn Sie zu Hause einen WLAN-Router haben, verwendet dieser wahrscheinlich NAT, um jedem Ihrer verbundenen Geräte den Zugriff auf das Internet über ein einziges Gateway zu ermöglichen (weitere Informationen zu Gateways siehe unten).

Von außen hat Ihr Router nur eine einzige IP-Adresse. Ihr Router kann den Geräten in Ihrem Heimnetzwerk individuelle IP-Adressen zuweisen und so ein lokales Netzwerk erstellen.

Tor

Tor bezieht sich auf ein Gerät in Ihrem Netzwerk, mit dem der Datenverkehr frei von einem Netzwerk in ein anderes verschoben werden kann. Ihr Router fungiert als Gateway, sodass Daten effektiv vom Internet zu Ihren verbundenen Geräten weitergeleitet werden können.

Paket

EIN Paket ist das meiste gemeinsames Format von Daten, die über das Internet übertragen werden So umgehen Sie blockierte Websites und InterneteinschränkungenMüssen Sie auf eine blockierte Website zugreifen? Probieren Sie diese Tipps und Tricks aus, um Internetbeschränkungen zu umgehen und den gewünschten Inhalt anzuzeigen. Weiterlesen . Ein Paket besteht traditionell aus zwei Arten von Daten: Steuerinformationen und Benutzerdaten.

Steuerinformationen beziehen sich auf die Daten, die das Netzwerk benötigt, um die Benutzerdaten zu liefern: Quell- und Zieladressen, Sequenzierungsinformationen und Fehlererkennungscodes.

Benutzerdaten beziehen sich auf die tatsächlich übertragenen Daten, sei es das Aufrufen einer Website, das Klicken auf einen Link oder das Übertragen von Dateien.

P2P

Peer-To-Peer ist ein Begriff, der zunehmend in den Nachrichten vorkommt. Als eine Reihe von Major Internet Service Provider (ISPs) versuchen, das illegale Herunterladen einzuschränken Warum sicheres Torrenting mit der Piratenbucht starbWas "populäres" Torrenting betrifft, ist die vergleichende Sicherheit, die in The Pirate Bay bestand, weg und sichere Torrent-Downloads damit. Weiterlesen P2P-Netzwerke werden jetzt eingehend geprüft.

Ein P2P-Netzwerk partitioniert Aufgaben auf einzelne Computer oder Gleichaltrigenin einem verteilten Netzwerk. Dies bedeutet, dass jeder Computer im Netzwerk einen Teil seiner Ressourcen bereitstellt, um die Verteilung von Daten zu ermöglichen, ohne dass ein zentrales Verteilungszentrum erforderlich ist. Peers sind gleichzeitig Benutzer und Anbieter des Netzwerks, sodass P2P-Netzwerke leistungsfähigere Aktivitäten ausführen können und gleichzeitig für alle verbundenen Benutzer von Vorteil sind.

P2P ist weithin bekannt, da es an Filesharing-Netzwerken beteiligt ist, von denen einige gemeinsam genutzte Inhalte gegen das Urheberrecht verstoßen. Jedoch, Die gemeinsame Nutzung von P2P-Dateien wird auch für viele rechtliche Aktivitäten verwendet Funktionsweise der P2P-Dateifreigabe (Peer-to-Peer)Sie fragen sich, was Peer-to-Peer-Dateifreigabe (P2P) ist und wie sie gestartet wurde? Wir erklären, was Sie wissen sollten. Weiterlesen Die Aufgabenverteilung ermöglicht die Übertragung größerer Dateien mit geringen Ressourcen. Viele Linux-Distributionen verwenden P2P Die besten Linux Operating DistrosDie besten Linux-Distributionen sind schwer zu finden. Es sei denn, Sie lesen unsere Liste der besten Linux-Betriebssysteme für Spiele, Raspberry Pi und mehr. Weiterlesen Betriebskosten niedrig zu halten, während Kryptowährungen wie Bitcoin Verwenden Sie P2P, um die Integrität des Netzwerks sicherzustellen.

Andere häufig verwendete P2P-Netzwerke sind Skype und Spotify. Beide Anwendungen verwenden eine Kombination aus P2P-Netzwerk und direktem Streaming, um die Belastung ihrer eigenen Ressourcen sowie der Benutzer zu verringern.

Protokolle - TLS / SSL - HTTPS

Transportschicht-Sicherheit und sein Vorgänger, Secure Sockets Layer bilden einen wichtigen Teil der Sicherheit Ihrer Daten im Internet. Hierbei handelt es sich um kryptografische Protokolle, mit denen Sie vertrauliche Daten sicher mit einer Reihe von Websites wie Online-Banking-Portalen, Einzelhändlern und Regierungsgateways kommunizieren können.

TLS / SSL funktioniert mit Layering-Verschlüsselung Nicht nur für Paranoiden: 4 Gründe, Ihr digitales Leben zu verschlüsselnVerschlüsselung ist nicht nur für paranoide Verschwörungstheoretiker, sondern auch nur für Technikfreaks. Von der Verschlüsselung kann jeder Computerbenutzer profitieren. Tech-Websites schreiben darüber, wie Sie Ihr digitales Leben verschlüsseln können, aber ... Weiterlesen auf das Bestehende Hypertext Transfer Protocol (HTTP) verwenden wir alle, um im Internet zu surfen. Das gibt uns Hypertext Transfer Protocol Sicher (HTTPS)Dies haben Sie möglicherweise beim Zugriff auf Ihr Banking oder beim Kauf über Amazon festgestellt.

DDoS

Der Begriff Verteilte Denial-of-Service wurde in immer mehr Schlagzeilen erwähnt, da bekannte Unternehmen Opfer von Hacking-Angriffen werden. Der Weihnachtstag 2014 wird für viele Spieler als der Tag in Erinnerung bleiben, an dem nach dem Auspacken einer glänzenden neuen Xbox Eine oder PS4 und das erstmalige Anschließen an das Internet Alle Online-Aktivitäten wurden effektiv durch a blockiert DDoS.

Denial of Service ist nicht immer böswillig Was ist der Unterschied zwischen einem guten und einem schlechten Hacker? [Meinung]Hin und wieder hören wir in den Nachrichten etwas über Hacker, die Websites herunterfahren und a ausnutzen eine Vielzahl von Programmen oder drohen, sich ihren Weg in Hochsicherheitsbereiche zu bahnen, in denen sie sich befinden sollte nicht gehören. Doch wenn... Weiterlesen . Wenn zu viele Benutzer gleichzeitig versuchen, auf dieselbe IP-Adresse zuzugreifen, kann dies den Hosting-Server der Website überlasten und den Zugriff auf den Dienst verweigern. Dieser unbeabsichtigte Denial-of-Service tritt regelmäßig auf, wenn eine Website mit einer großen Benutzerbasis auf eine viel kleinere Website verweist. In der Tat nennt die News Roundup Site Reddit dies liebevoll „die Reddit-Umarmung des Todes. “

Es kann jedoch auch böswillig von Personen verwendet werden, die einen Dienst absichtlich nicht verfügbar machen möchten. Hier ist die “verteiltAspekt kommt ins Spiel. Ein Hacker kann ein Computernetzwerk verwenden, um eine einzelne (oder mehrere) IP-Adresse mit Anforderungen zu überfluten, wodurch der Dienst offline geschaltet wird.

Diese Angriffe werden normalerweise koordiniert und verwenden normalerweise ein Netzwerk kompromittierter Computer Zombies. Zombies sind Systeme, die mit einem Virus oder einem Trojanischen Pferd infiziert wurden, mit denen ein Remotebenutzer die Ressourcen dieses Systems steuern kann. Zombies sind allgemein als Bots bekannt, und Anlass zur Laufzeit geben Botnetz - ein Netzwerk kompromittierter Systeme.

DNS

Das Domain Name System So übersetzen unsere Computer unseren normalen, alltäglichen Text in netzwerklesbare IP-Adressen. Wenn Sie tippen makeuseof.com In die Adressleiste Ihres Browsers und drücken Sie die Eingabetaste. Ihr Computer kontaktiert seinen DNS-Server. Der DNS-Server antwortet mit der entsprechenden IP-Adresse von makeuseof.com, stellt eine Verbindung her und zeigt Ihnen hervorragende technologische Inhalte.

Du kannst Stellen Sie Ihre DNS-Server anders ein Ändern Sie DNS-Voreinstellungen im laufenden Betrieb mit dem ChrisPC-DNS-SwitchDas Spielen mit den DNS-Einstellungen auf Ihrem Computer kann das Surfen erheblich beschleunigen oder Ihnen den Zugriff auf Inhalte mit blockierten Regionen erleichtern. Dies manuell zu tun ist ein Zug; Verwenden Sie einfach einen DNS-Switch. Weiterlesen Standardmäßig gibt es eine Reihe alternativer DNS-Anbieter, z. B. Google Public DNS oder OpenDNS. In einigen Fällen kann ein Wechsel zu einem alternativen DNS-Anbieter möglich sein kleine Geschwindigkeitsvorteile zurückgeben So optimieren Sie Ihr DNS für ein schnelleres Internet"Das Internet ist nur eine Reihe von Röhren", wie ein Mann so weise sagte. Leider ist das nicht so einfach. Es gibt eine komplexe Architektur, die das Internet unterstützt, und Datenpakete müssen ... Weiterlesen beim Laden von Webseiten oder beim Verbessern der Zuverlässigkeit bei Ihrem Internetdienstanbieter.

Hat dieser Artikel Ihrem Netzwerkverständnis geholfen? Hättest du etwas anderes aufgenommen? Lass es uns unten wissen!

Bildnachweis: WiFi-Bereich, Bluetooth-Symbol, IPv4, IPv6, Router, IPv4-Paket, Vernetzte Computer, DDoS-Architektur, Serververkabelung und Ethernet alles über Wikimedia Commons, IPCONFIG über Flickr-Benutzer Fallenninja

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.