Werbung

Über den Sommer Pokemon Go 10 Pokemon Go Tipps und Tricks, die jeder kennen solltePokemon Go macht auch Jahre nach seinem Start noch Spaß. Hier sind die besten Pokemon Go-Tipps und Tricks, um mehr aus dem Spiel herauszuholen. Weiterlesen wurde eines der erfolgreichsten Handyspiele aller Zeiten. Möglicherweise haben Sie einige der alarmierenden Geschichten gesehen, für die für das Spiel ein vollständiger Zugriff auf das Google-Konto erforderlich war, sodass sie möglicherweise alles in Ihrem Konto anzeigen und ändern können.

Es scheint die Problem wurde übertrieben Ist Pokémon Go ein Datenschutz-Minenfeld oder sind Ihre Daten sicher?Für mobile Gamer, die ihre Online-Privatsphäre im Auge behalten, sind Fragen zu den App-Berechtigungen von Pokémon Go, zur Speicherung von Daten und zum Hintergrund des CEO des Entwicklers weiterhin besorgniserregend ... Weiterlesen und dass Niantic eine alte Version des gemeinsamen Anmeldedienstes von Google verwendet hat. Sie hatten nie mehr als Ihren Namen und Ihre E-Mail-Adresse abgerufen.

Sobald ein Fix eingeführt war, gingen alle weiter. Obwohl alle erschreckt wurden, haben die Leute darauf geachtet, welche Daten sie bei der Verwendung von Social Logins preisgeben.

Was sind soziale Anmeldungen?

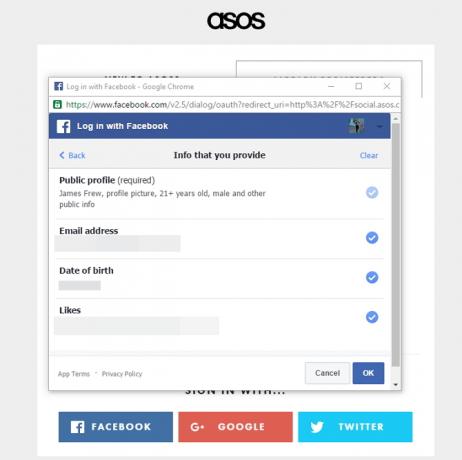

Sie haben die Schaltflächen wahrscheinlich schon einmal gesehen. Sie versuchen, sich auf einer Website anzumelden, und es wird eine Sammlung von Schaltflächen mit der Aufschrift "Anmelden mit ..." angezeigt.

Wenn Sie eine dieser magischen Schaltflächen verwenden, melden Sie sich mit einer Identität an, die Sie auf einer anderen Site erstellt haben. Dies erspart Ihnen das Erstellen noch ein anderer Passwort für die neue Site.

Es gibt zwei Standards, die es Ihren Lieblingswebsites erleichtern, soziale Anmeldungen hinzuzufügen: OAuth und OpenID. OAuth erlaubt dir... zu machen autorisieren Apps und Websites, um von einer anderen Website aus auf Ihre Daten zuzugreifen, während OpenID dies ermöglicht identifizieren sich auf eine App oder Website.

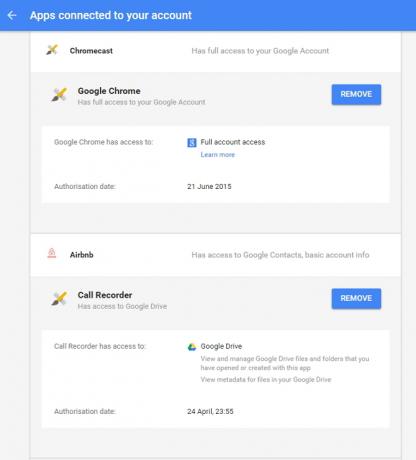

Google: Was ist verbunden?

Google verfügt über eine unglaublich große Menge an persönlichen Daten, insbesondere wenn Sie deren integrierte Dienste auf einem Android-Telefon verwenden. Schurken-Apps können hier eine große Gefahr darstellen. Daher ist es wichtig, dass Sie Ihr primäres Konto schützen.

Nach dem Durchsuchen der Liste der verbundenen Apps in Google-SicherheitseinstellungenÜberprüfen Sie, welche Berechtigungen einer App erteilt wurden. Sie können dann alle nicht verwendeten oder verdächtig aussehenden Apps entfernen.

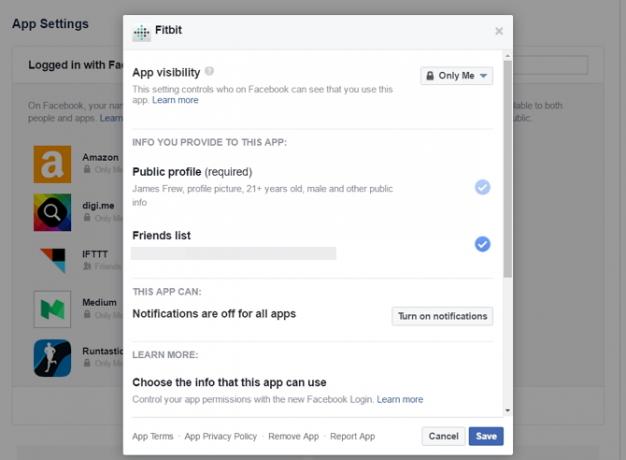

Facebook: Was ist verbunden?

Trotz der weit verbreiteten Ansicht, dass Facebook Ihre Privatsphäre nicht schätzt, bieten sie Ihnen tatsächlich die meisten Optionen. Facebook listet die verbundenen Apps auf Sie können die von Ihnen erteilten Berechtigungen auch nach der ersten Verbindung bearbeiten.

Wenn Sie verwendet haben Mit Facebook einloggen Für eine Weile ist es dann eine gute Idee zu überprüfen, ob Sie mit den Apps und den Berechtigungen, die sie haben, zufrieden sind.

Twitter: Was ist verbunden?

Die Twitter-Anmeldung wird am häufigsten für die Veröffentlichung von Websites wie "Medium" verwendet, bei denen Ihre tatsächliche Identität für den Dienst nicht unbedingt erforderlich ist. Das bedeutet nicht, dass Sie es nicht tun Stellen Sie viele Informationen in Ihren Tweets bereit 7 Faszinierende Möglichkeiten, wie Forscher Social Media nutzenWissenschaftliche Forscher strömen in soziale Medien, da Websites wie Facebook, Twitter und Instagram eine Gelegenheit, Menschen, die miteinander interagieren, und soziale Phänomene in einem Online- "natürlichen" zu beobachten Umgebung". Weiterlesen . Das gesagt, es sei denn, Sie haben ein privates Konto Holen Sie das Beste aus der privaten Nutzung von Twitter herausWenn Sie Twitter verwenden, haben Sie wahrscheinlich bemerkt, dass Ihr Profil standardmäßig auf öffentlich eingestellt ist. Haben Sie sich jemals gefragt, wie Sie Ihr Twitter-Konto privat machen können oder warum Sie es sollten? Es ist wahrscheinlich sicher ... Weiterlesen Alle deine Tweets sind sowieso öffentlich. Trotzdem ist es am besten, nach unerwünschten Apps zu suchen, damit sie nicht funktionieren Senden von böswilligen Tweets Welches Verhalten bringt Sie auf Twitter in SchwierigkeitenFrüher gab es eine Zeit, in der ein Arbeitgeber Sie auslachte, wenn Sie ein begeisterter Social-Media-Nutzer waren. Heutzutage denken Arbeitgeber, dass Sie ein Verrückter sind, wenn Sie Facebook, Twitter, LinkedIn, ... Weiterlesen in Ihrem Namen

Im Gegensatz zu Facebook können Sie nicht zurückgehen und die Berechtigungen der einzelnen Apps ändern. Obwohl du dazu in der Lage bist Zugangsberechtigung aufheben für alle Apps, die Sie nicht möchten mit Ihrem Konto verbunden.

Warum sollten Sie Social Login verwenden?

Social Logins sind wirklich so bequem und schmerzlos, wie es sich die Entwickler von OAuth und OpenID vorgestellt haben. Das Jonglieren mit vielen Passwörtern ist der Hauptschuldige für Arme Sicherheitshygiene Schützen Sie sich mit einer jährlichen Sicherheits- und DatenschutzprüfungWir sind fast zwei Monate im neuen Jahr, aber es bleibt noch Zeit, eine positive Lösung zu finden. Vergessen Sie, weniger Koffein zu trinken - wir sprechen über Maßnahmen zum Schutz der Online-Sicherheit und der Privatsphäre. Weiterlesen und Wiederverwenden von Passwörtern auf mehreren Websites. Durch die Verwendung sozialer Anmeldungen wird die Anzahl der Kennwörter verringert, an die Sie sich erinnern müssen, und Sie können im Falle eines Datenlecks sicherer sein.

Wenn Sie sich bei einem OAuth-Anbieter anmelden, wird ein „Zugriffstoken“ vergeben, das der App Zugriff auf die genehmigten Informationen gewährt. Auf diese Weise können Sie Berechtigungen beim Anmelden und möglicherweise jederzeit in Ihren Kontoeinstellungen bearbeiten.

Was ist mit Ihrer Privatsphäre?

Wie das Sprichwort sagt - wenn es kostenlos ist, dann Sie sind das Produkt. Um die Geschwindigkeit und Bequemlichkeit des verbesserten Logins zu erreichen, handeln Sie einige Ihrer Daten.

Sie sollten sich bewusst sein, dass Ihr Provider werden Verfolgen Sie jede Site, die Sie mit ihrem Login verwenden. Sie werden es nicht wissen Was Sie tun dies auf dieser Website, aber sie werden wissen, dass Sie dort waren.

Bevor Sie den Zugriff auf Ihr Konto zulassen, sollten Sie die Datenschutzbestimmungen überprüfen. Diese Dokumente sind von Natur aus mühsam, um Sie davon zu überzeugen, die Bedingungen zu akzeptieren. Die Konten, die wir als Login-Anbieter wie Facebook und Google verwenden, enthalten große Mengen sehr persönlicher Daten, die Sie möglicherweise nicht einer Drittanbieter-App zugänglich machen möchten.

Überprüfen Sie die Berechtigungen mit MyPermissions

Das Die MyPermissions-Website ist eine der einfachsten Möglichkeiten MyPermissions: Bereinigen Sie ganz einfach Ihre Social Media-Berechtigungen Weiterlesen um die Apps anzuzeigen, die Sie mit Ihren sozialen Konten verbunden haben. Sie können auch ihre herunterladen iOS oder Android App, um die von Ihren Apps angeforderten Berechtigungen zu überwachen. Im Gegensatz zu den Berechtigungsmanagern auf Systemebene unter iOS und Android erleichtert MyPermissions den Vorgang, indem jede App bewertet wird.

Ich fand, dass die Verwendung der MyPermissions-Website der beste Weg war, um die sozialen Konten zu analysieren. In der Zwischenzeit konnte die mobile App die Berechtigungen für installierte Apps hervorragend analysieren.

Lassen Sie sich nicht von Phishing süchtig machen

Angreifer verwenden normalerweise a Die gefälschte Website sieht aus wie die Anmeldeseite Neuer Phishing-Betrug verwendet beängstigend genaue Google-AnmeldeseiteSie erhalten einen Google Doc-Link. Sie klicken darauf und melden sich dann in Ihrem Google-Konto an. Scheint sicher genug, oder? Anscheinend falsch. Ein ausgeklügeltes Phishing-Setup bringt der Welt eine weitere Online-Sicherheitslektion bei. Weiterlesen Ihres sozialen Anbieters. Das Popup wird geöffnet und Sie geben Ihren Benutzernamen und Ihr Passwort ein.

Dies kann bedeuten, dass Ihre Anmeldeinformationen kompromittiert sind und der Hacker vollen Zugriff auf Ihre Konten erhält. Dies wird noch problematischer, wenn Sie auf vielen Websites dasselbe Kennwort verwendet haben. Phishing wird immer komplexer, aber Sie können lernen, einen möglichen Angriff zu erkennen 4 Allgemeine Methoden zum Erkennen von Phishing-AngriffenEin "Phish" ist ein Begriff für eine Betrugswebsite, die versucht, wie eine Website auszusehen, von der Sie wissen, dass sie möglicherweise häufig besucht wird. Der Akt all dieser Websites, die versuchen, Ihr Konto zu stehlen ... Weiterlesen .

Passen Sie auf den Single Point of Failure auf

Wenn Sie einen oder mehrere Anbieter verwendet haben, um sich an vielen Standorten anzumelden, riskieren Sie den Single Point of Failure (SPF). Mit Passwortlecks treten ständig auf Passwortlecks treten jetzt auf: So schützen Sie sichPasswortlecks treten ständig auf, und es besteht die Möglichkeit, dass eines Ihrer Konten betroffen ist, falls dies noch nicht geschehen ist. Was können Sie also tun, um Ihre Konten zu schützen? Weiterlesen Es ist nicht unmöglich, dass Ihr Konto freigelegt wird. Wenn Sie Zugriff auf Ihr primäres Anmeldekonto haben, erhält der Hacker auch Zugriff auf alle verbundenen Konten.

Verwenden von Zwei-Faktor-Authentifizierung Was ist eine Zwei-Faktor-Authentifizierung und warum sollten Sie sie verwenden?Die Zwei-Faktor-Authentifizierung (2FA) ist eine Sicherheitsmethode, die zwei verschiedene Methoden zum Nachweis Ihrer Identität erfordert. Es wird häufig im Alltag verwendet. Zum Beispiel erfordert das Bezahlen mit einer Kreditkarte nicht nur die Karte, ... Weiterlesen ist eine der besten Möglichkeiten, um Ihre Konten vor SPF zu schützen. Auf vielen Websites können Sie zusätzlich zu Ihrem sozialen Login auch ein lokales Website-Passwort erstellen. Dies bedeutet, dass Sie das betroffene Konto trennen können, nachdem Sie sich stattdessen mit Ihrer E-Mail-Adresse und Ihrem Passwort angemeldet haben.

Tauchen Sie ein in die Details

Ich weiß, dass es geradezu mühsam sein kann, jeden Anmeldebildschirm, die Allgemeinen Geschäftsbedingungen und zu lesen Datenschutz-Bestimmungen So schreiben Sie eine Datenschutzrichtlinie für Ihre WebsiteEine Website betreiben? In diesem Handbuch erfahren Sie alles über das Erstellen einer Datenschutzrichtlinie für Ihre Website mit Beispieltext, den Sie verwenden können. Weiterlesen Wenn Sie jedoch zögern, Ihre persönlichen Daten an Websites Dritter weiterzugeben oder Facebook, Google und anderen zu erlauben, alle Ihre Surfgewohnheiten anzuzeigen, lohnt sich die Mühe.

Bevor Sie ein soziales Login verwenden, nehmen Sie sich Zeit, um die Datenschutzrichtlinien der Website zu überprüfen und sich damit vertraut zu machen. Wenn Sie eine verwenden OpenID-Login Was ist OpenID? Vier großartige Anbieter Weiterlesen Es ist zu beachten, dass der Anbieter werden überwachen.

Manchmal ist es einfacher, sich nur an E-Mails zu halten und diese zu erstellen sichere Passwörter So erstellen Sie ein sicheres Passwort, das Sie nicht vergessen werdenWissen Sie, wie man ein gutes Passwort erstellt und sich daran erinnert? Hier finden Sie einige Tipps und Tricks, um sichere, separate Kennwörter für alle Ihre Online-Konten zu verwalten. Weiterlesen und Speichern Sie sie in einem Passwort-Manager 5 Kennwortverwaltungstools im Vergleich: Finden Sie die für Sie perfekteDie Wahl einer Passwortverwaltungsstrategie für die große Menge an Passwörtern, die wir benötigen, ist von entscheidender Bedeutung. Wenn Sie wie die meisten Menschen sind, speichern Sie Ihre Passwörter wahrscheinlich in Ihrem Gehirn. Um sich an sie zu erinnern ... Weiterlesen . Sie müssen sich keine Gedanken über das Speichern von Hunderten von Passwörtern machen, und dann vermeiden Sie einige der Fallstricke sozialer Anmeldungen.

Verwenden Sie soziale Logins? Sorgen Sie sich jemals um Ihre Privatsphäre, wenn Sie dies tun? Haben Sie einen bevorzugten Login-Anbieter oder möchten Sie lieber beim E-Mail-Login bleiben? Teilen Sie uns Ihre Meinung in den Kommentaren unten mit!

James ist MakeUseOfs Buying Guides & Hardware News Editor und freiberuflicher Autor, der sich leidenschaftlich dafür einsetzt, Technologie für jedermann zugänglich und sicher zu machen. Neben Technologie interessiert sich auch für Gesundheit, Reisen, Musik und psychische Gesundheit. BEng in Maschinenbau an der University of Surrey. Kann auch bei PoTS Jots über chronische Krankheiten geschrieben werden.