Werbung

Seit Edward Snowden PRISM, das nicht mehr geheime Überwachungsprogramm der NSA, pfeift, wissen wir eines mit Sicherheit: Nichts, was online passiert, kann als privat angesehen werden. Schlimmer noch, die durchgesickerten Dokumente zeigten, dass Unternehmen wie Microsoft, Yahoo und Google an dem Programm teilgenommen und Benutzerdaten an die US-Regierung weitergeleitet haben. Infolgedessen haben Benutzer aus der ganzen Welt begonnen, sich von US-Diensten wie Google oder Facebook zurückzuziehen.

Seit Edward Snowden PRISM, das nicht mehr geheime Überwachungsprogramm der NSA, pfeift, wissen wir eines mit Sicherheit: Nichts, was online passiert, kann als privat angesehen werden. Schlimmer noch, die durchgesickerten Dokumente zeigten, dass Unternehmen wie Microsoft, Yahoo und Google an dem Programm teilgenommen und Benutzerdaten an die US-Regierung weitergeleitet haben. Infolgedessen haben Benutzer aus der ganzen Welt begonnen, sich von US-Diensten wie Google oder Facebook zurückzuziehen.

Können Sie den Datenhortern der Geheimdienste wirklich entkommen, indem Sie bestimmte Dienste meiden? Da ähnliche Programme in Frankreich, Großbritannien und Deutschland bekannt werden, erscheint dies höchst unwahrscheinlich. Darüber hinaus bedeutet die Rückkehr zu einem Dienst in Ihrem Heimatland oder einem Nachbarland, der keine Internetdaten aufzeichnet, nicht unbedingt, dass Ihre Daten sicher sind. So funktioniert das Internet Wie das Internet funktioniert [INFOGRAPHIC] Weiterlesen macht Datenschutz und Sicherheit viel komplizierter. Schauen wir uns an, wie das funktioniert.

Wie das Internet funktioniert

Nehmen wir nur an, Benutzer stellen selten eine direkte Verbindung zu einem Onlinedienst her, ohne ins Detail zu gehen. Zwischen Punkt A und B wird der Internetverkehr immer über mehrere Knoten oder Server geleitet. Die Reihenfolge der Knoten hängt vom aktuellen Datenverkehr oder den Datenmengen ab, die dem jeweiligen Anbieter zur Verfügung stehen. Anstatt die physisch direkteste Route zu erstellen, leiten Server den Datenverkehr normalerweise auf der schnellsten oder kostengünstigsten Route weiter. Somit können Datenpakete sehr umständliche Wendungen nehmen, bevor sie ihr endgültiges Ziel erreichen.

Offensichtlich ist das Internet eine internationale Angelegenheit, und historisch gesehen befindet sich der Großteil der Infrastruktur in den USA. Mit anderen Worten, es ist sehr wahrscheinlich, dass Daten über einen Server in einem Land übertragen werden, das Internetüberwachung betreibt, unabhängig davon, woher die Daten stammen oder wohin sie gehen sollen.

Weitere Informationen zu den technischen Details finden Sie in unserem Handbuch unter Wie das Internet funktioniert Wie das Internet funktioniertWir können jetzt von unseren Heimcomputern, Büros, Laptops und unseren Telefonen aus auf das Internet zugreifen. Aber viele Menschen sind sich immer noch nicht ganz sicher, was das Internet ist und wie es wirklich funktioniert. Weiterlesen .

Folgen Sie der Route Ihrer Daten mit Traceroute

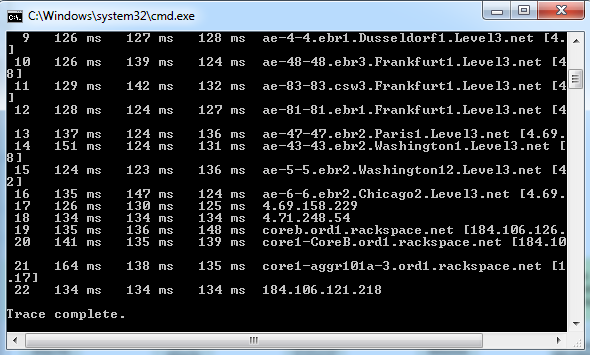

Sie können die Verkehrsroute mithilfe eines Befehlszeilen- / Terminal-Tools namens selbst verfolgen Traceroute.

Gehen Sie in Ihrem MAC OS zu Netzwerkdienstprogramme, wähle aus Traceroute Registerkarte, und geben Sie die Traceroute Befehl, gefolgt vom Domänennamen im Terminal.

Klicken Sie in Windows auf [Windows] + [R], eintippen cmd und getroffen [Eingeben]; Dadurch wird die Eingabeaufforderung geöffnet. Geben Sie nun einfach den Befehl ein tracert, gefolgt vom Domainnamen.

Eine Traceroute zu MakeUseOf.com zeigte zum Beispiel, dass zwischen meinem Router in Berlin, Deutschland und dem Ziel Server in San Antonio, Texas, Datenpakete durchliefen 20 verschiedene Knoten in Deutschland, Frankreich und die USA.

Wenn Sie eine Eingabeaufforderung nicht bequem ausführen können, können Sie das Online-Tool verwenden Just-Traceroute Just-Traceroute: Führen Sie Traceroute Online aus Weiterlesen .

OpenDataCity Traceroute Demo [Nicht mehr verfügbar]

Mit der Webanwendung des deutschen Datenspezialisten OpenDataCity können Sie sich auch ein Bild davon machen, wie der Datenverkehr weitergeleitet wird. Die App demonstriert visuell die Route von Datenpaketen aus Deutschland zu einer Reihe beispielhafter Websites wie Amazon, Skype oder YouTube. Nach einer Liste von Servern, durch die die Daten geleitet wurden, listet die App auch potenzielle Daten-Snoopers auf.

Das oben abgebildete Beispiel zeigt, dass in diesem Fall sogar Daten einer lokalen deutschen Organisation vorliegen Das gelbe Pressepapier BILD durchläuft einen amerikanischen Server, bevor es zurückgeleitet wird Deutschland.

Was kannst du tun?

Nicht viel, außer nicht die Klappe zu halten, dass all dies eine wirklich schlechte Idee ist. Wie dieser deutsche Künstler, der die Worte United Stasi of America auf die US-Botschaft in Berlin projizierte.

Das Abhören der Regierung ist in Deutschland ein hochsensibles Thema, das Erinnerungen an die Nazi-Gestapo und die Nazi-Gestapo weckt die Stasi-Sicherheitspolizei, die ein riesiges Netzwerk von Informanten einsetzte, um Dissidenten im kommunistischen Osten zu vernichten Deutschland. (…) Washingtons Spionagemethoden lassen die ehemalige ostdeutsche Geheimpolizei wie Pfadfinder aussehen. – Reuters

Fazit

Sie können internationalen Geheimdiensten nicht entkommen. Die Datenhorter sitzen überall und die Art und Weise, wie der Internetverkehr weitergeleitet wird, bedeutet, dass er irgendwann an einem von ihnen vorbeigeht. Sobald Sie online sind, werden Ihre Aktivitäten wahrscheinlich irgendwo aufgezeichnet und gespeichert. Die Verschlüsselung macht Sie nur misstrauischer und obwohl Agenturen wie die NSA den Verschlüsselungscode möglicherweise nicht jetzt knacken können, werden sie rechtzeitig geknackt. In der Zwischenzeit werden die Daten sicher in ihrem Rechenzentrum gespeichert.

Der Vorteil ist, dass die NSA oder andere Geheimdienste wahrscheinlich ein Backup Ihrer wertvollen Familienfotos haben, vorausgesetzt, Sie haben sie auf Facebook geteilt.

Was halten Sie von PRISM und hat dies Konsequenzen für die von Ihnen genutzten Onlinedienste oder für die allgemeine Nutzung des Internets? Bitte erläutern Sie dies in den Kommentaren.

Tina schreibt seit über einem Jahrzehnt über Verbrauchertechnologie. Sie hat einen Doktortitel in Naturwissenschaften, ein Diplom aus Deutschland und einen MSc aus Schweden. Ihr analytischer Hintergrund hat ihr geholfen, sich als Technologiejournalistin bei MakeUseOf zu profilieren, wo sie jetzt die Keyword-Recherche und -Operationen verwaltet.