Werbung

Ransomware ist ein regelmäßiges Ärgernis. Eine Ransomware-Infektion nimmt Ihren Computer als Geisel und verlangt die Zahlung für die Freigabe. In einigen Fällen sichert eine Zahlung Ihre Dateien nicht. Persönliche Fotos, Musik, Filme, Arbeiten und mehr werden zerstört. Die Ransomware-Infektionsrate steigt weiter an - leider Wir haben den Gipfel immer noch nicht erreicht Ransomware-as-a-Service bringt jedem ChaosRansomware entwickelt sich von seinen Wurzeln als Werkzeug von Kriminellen und Übeltätern zu einer besorgniserregenden Dienstleistungsbranche, in der jeder einen Ransomware-Dienst abonnieren und Benutzer wie Sie und mich ansprechen kann. Weiterlesen - und seine Komplexität nimmt zu.

Es gab bemerkenswerte Ausnahmen von dieser Regel. In einigen Fällen Sicherheit Forscher haben die Ransomware-Verschlüsselung geknackt Schlagen Sie Betrüger mit diesen Ransomware-EntschlüsselungstoolsWenn Sie mit Ransomware infiziert wurden, können Sie mit diesen kostenlosen Entschlüsselungstools Ihre verlorenen Dateien entsperren und wiederherstellen. Warten Sie nicht noch eine Minute! Weiterlesen und ihnen erlauben Erstellen Sie ein begehrtes Entschlüsselungswerkzeug 5 Websites und Apps, um Ransomware zu schlagen und sich selbst zu schützenHaben Sie bisher einen Ransomware-Angriff erlebt, bei dem einige Ihrer Dateien nicht mehr zugänglich sind? Hier sind einige der Tools, mit denen Sie diese Probleme verhindern oder lösen können. Weiterlesen . Diese Ereignisse sind selten und treten normalerweise auf, wenn ein bösartiges Botnetz heruntergefahren wird. Allerdings ist nicht jede Ransomware so komplex wie wir denken.

Die Anatomie eines Angriffs

Im Gegensatz zu einigen gängigen Malware-Varianten versucht Ransomware, so lange wie möglich verborgen zu bleiben. Dies dient dazu, Zeit zum Verschlüsseln Ihrer persönlichen Dateien zu lassen. Ransomware wurde entwickelt, um die maximale Menge an Systemressourcen für den Benutzer verfügbar zu halten und den Alarm nicht auszulösen. Folglich ist für viele Benutzer der erste Hinweis auf eine Ransomware-Infektion eine Nachricht nach der Verschlüsselung, in der erklärt wird, was passiert ist.

Im Vergleich zu anderer Malware Viren, Spyware, Malware usw. Erklärt: Online-Bedrohungen verstehenWenn Sie anfangen, über all die Dinge nachzudenken, die beim Surfen im Internet schief gehen könnten, sieht das Web wie ein ziemlich beängstigender Ort aus. Weiterlesen Der Infektionsprozess von Ransomware ist ziemlich vorhersehbar. Der Benutzer lädt eine infizierte Datei herunter: Diese enthält die Ransomware-Nutzdaten. Wenn die infizierte Datei ausgeführt wird, scheint nichts sofort zu passieren (abhängig von der Art der Infektion). Dem Benutzer ist nicht bekannt, dass Ransomware beginnt, seine persönlichen Dateien zu verschlüsseln.

Darüber hinaus weist ein Ransomware-Angriff mehrere andere unterschiedliche Verhaltensmuster auf:

- Deutlicher Ransomware-Hinweis.

- Hintergrunddatenübertragung zwischen Host- und Steuerungsservern.

- Die Entropie von Dateien ändert sich.

Dateientropie

Die Dateientropie kann verwendet werden, um mit Ransomware verschlüsselte Dateien zu identifizieren. Schreiben für das Internet Storm Center, Rob VandenBrink kurz skizziert Dateientropie und Ransomware:

In der IT-Branche bezieht sich die Entropie einer Datei auf ein bestimmtes Zufallsmaß namens "Shannon Entropy", benannt nach Claude Shannon. Dieser Wert ist im Wesentlichen ein Maß für die Vorhersagbarkeit eines bestimmten Zeichens in der Datei, basierend auf vorhergehenden Zeichen (Alle Details und Mathe hier). Mit anderen Worten, es ist ein Maß für die „Zufälligkeit“ der Daten in einer Datei - gemessen auf einer Skala von 1 bis 8, Dabei haben typische Textdateien einen niedrigen Wert und verschlüsselte oder komprimierte Dateien einen hohen Wert messen.

Ich würde vorschlagen, den Originalartikel zu lesen, da er sehr interessant ist.

Sie können Ransomware nicht mit einem ausgefallenen Entropiealgorithmus lösen, der in Google zu finden ist ;-) Das Problem ist etwas komplexer.

- Das Mach-Monster (@osxreverser) 20. April 2016

Unterscheidet es sich von "gewöhnlicher" Malware?

Ransomware und Malware haben ein gemeinsames Ziel: im Dunkeln zu bleiben. Der Benutzer hat die Möglichkeit, die Infektion zu bekämpfen, wenn sie bald entdeckt wird. Das Zauberwort lautet "Verschlüsselung". Ransomware nimmt seinen Platz in der Schande für die Verwendung von Verschlüsselung ein, während Verschlüsselung in Malware seit sehr langer Zeit verwendet wird.

Durch die Verschlüsselung wird Malware unter dem Radar von Antivirenprogrammen übertragen, indem die Signaturerkennung verwirrt wird. Anstatt eine erkennbare Zeichenfolge zu sehen, die eine Verteidigungsbarriere alarmieren würde, rutscht die Infektion unbemerkt vorbei. Obwohl Antivirus-Suiten diese Zeichenfolgen immer besser erkennen können - allgemein bekannt als Hashes - Für viele Malware-Entwickler ist es trivial, das Problem zu umgehen.

Gängige Verschleierungsmethoden

Hier sind einige weitere gängige Methoden zur Verschleierung:

- Erkennung - Viele Malware-Varianten können erkennen, ob sie in einer virtualisierten Umgebung verwendet werden. Auf diese Weise kann sich die Malware der Aufmerksamkeit von Sicherheitsforschern entziehen, indem sie sich einfach weigert, sie auszuführen oder zu entpacken. Dies stoppt wiederum die Erstellung einer aktuellen Sicherheitssignatur.

- Zeitliche Koordinierung - Die besten Antivirensuiten sind ständig auf der Suche nach einer neuen Bedrohung. Leider können allgemeine Antivirenprogramme nicht immer jeden Aspekt Ihres Systems schützen. Beispielsweise wird einige Malware erst nach einem Neustart des Systems bereitgestellt, wodurch Antivirenvorgänge vermieden (und wahrscheinlich deaktiviert) werden.

- Kommunikation - Malware ruft nach Hause zu ihrem Befehls- und Kontrollserver (C & C), um Anweisungen zu erhalten. Dies gilt nicht für alle Malware. In diesem Fall kann ein Antivirenprogramm jedoch bestimmte IP-Adressen erkennen, von denen bekannt ist, dass sie C & C-Server hosten, und versuchen, die Kommunikation zu verhindern. In diesem Fall drehen Malware-Entwickler einfach die C & C-Serveradresse, um der Erkennung zu entgehen.

- Fehlbedienung - Ein clever gestaltetes gefälschtes Programm ist möglicherweise eine der häufigsten Benachrichtigungen über eine Malware-Infektion. Unwissende Benutzer gehen davon aus, dass dies ein regulärer Bestandteil ihres Betriebssystems ist (normalerweise Windows), und befolgen Sie die Anweisungen auf dem Bildschirm. Diese sind für ungelernte PC-Benutzer besonders gefährlich und können als benutzerfreundliches Front-End einer Vielzahl böswilliger Entitäten den Zugriff auf ein System ermöglichen.

Diese Liste ist nicht vollständig. Es werden jedoch einige der häufigsten Methoden behandelt, mit denen Malware auf Ihrem PC verdeckt bleibt.

Ist Ransomware einfach?

Einfach ist vielleicht das falsche Wort. Ransomware ist anders. Eine Ransomware-Variante verwendet die Verschlüsselung in größerem Umfang als ihre Gegenstücke sowie auf andere Weise. Das Aktionen Eine Ransomware-Infektion macht sie bemerkenswert und schafft eine Aura: Ransomware ist etwas, das man fürchten muss.

Wann #ransomware wird skalieren und treffen #IoT und #BitcoinEs wird zu spät sein, ALLE Ihre IT-Daten zu fragmentieren. Bitte mach es jetzt. #Hacken

- Maxime Kozminski (@MaxKozminski) 20. Februar 2017

Ransomware verwendet etwas neuartige Funktionen wie:

- Große Dateien verschlüsseln.

- Löschen von Schattenkopien, mit denen Benutzer normalerweise aus der Sicherung wiederherstellen können.

- Erstellen und Speichern von Verschlüsselungsschlüsseln auf Remote-C & C-Servern.

- Ein Lösegeld verlangen, normalerweise in nicht nachvollziehbarem Bitcoin.

Während die herkömmliche Malware „nur“ Ihre Benutzeranmeldeinformationen und Kennwörter stiehlt, wirkt sich Ransomware direkt auf Sie aus und stört Ihre unmittelbare Computerumgebung. Auch seine Folgen sind sehr visuell.

Ransomware Tactics: Master File Table

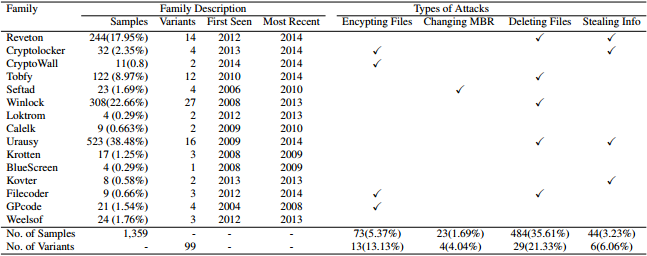

Ransomwares "Wow!" Faktor kommt sicherlich von der Verwendung der Verschlüsselung. Aber ist die Raffinesse alles, was es scheint? Engin Kirda, Mitbegründer und Chefarchitekt bei Lastline Labs, denkt nicht. Er und sein Team (unter Verwendung von Forschungen von Amin Kharraz(einer von Kirdas Doktoranden) hat eine enorme Ransomware-Studie abgeschlossen und 1359 Proben aus 15 Ransomware-Familien analysiert. Ihre Analyse untersuchte Löschmechanismen und fand einige interessante Ergebnisse.

Was sind die Löschmechanismen? Ungefähr 36 Prozent der fünf häufigsten Ransomware-Familien im Datensatz löschten Dateien. Wenn Sie nicht bezahlt haben, wurden die Dateien tatsächlich gelöscht. Tatsächlich war der größte Teil der Löschung recht unkompliziert.

Wie würde eine professionelle Person dies tun? Sie würden tatsächlich darauf abzielen, die Festplatte zu löschen, damit es schwierig ist, die Daten wiederherzustellen. Sie würden über die Festplatte schreiben, Sie würden diese Datei von der Festplatte löschen. Aber die meisten von ihnen waren natürlich faul und arbeiteten direkt an den Einträgen der Master-Dateitabelle und markierten die Dinge als gelöscht, aber die Daten blieben immer noch auf der Festplatte.

Anschließend konnten diese gelöschten Daten abgerufen und in vielen Fällen vollständig wiederhergestellt werden.

Ransomware Tactics: Desktop-Umgebung

Ein weiteres klassisches Ransomware-Verhalten ist das Sperren des Desktops. Diese Art von Angriff ist in grundlegenderen Varianten vorhanden. Anstatt mit dem Verschlüsseln und Löschen von Dateien fortzufahren, sperrt die Ransomware den Desktop und zwingt den Benutzer vom Computer. Die Mehrheit der Benutzer geht davon aus, dass ihre Dateien verschwunden sind (entweder verschlüsselt oder vollständig gelöscht) und einfach nicht wiederhergestellt werden können.

Ransomware-Taktik: Erzwungene Nachrichten

Ransomware-Infektionen zeigen notorisch ihre Lösegeldnotiz an. In der Regel wird vom Benutzer die Zahlung für die sichere Rückgabe seiner Dateien verlangt. Darüber hinaus senden Ransomware-Entwickler Benutzer zu bestimmten Webseiten, während bestimmte Systemfunktionen deaktiviert werden, damit sie die Seite / das Bild nicht entfernen können. Dies ähnelt einer gesperrten Desktop-Umgebung. Dies bedeutet nicht automatisch, dass die Dateien des Benutzers verschlüsselt oder gelöscht wurden.

Denken Sie nach, bevor Sie bezahlen

Eine Ransomware-Infektion kann verheerend sein. Dies ist zweifellos. Wenn Sie jedoch von Ransomware betroffen sind, bedeutet dies nicht automatisch, dass Ihre Daten für immer verschwunden sind. Ransomware-Entwickler sind nicht alle großartigen Programmierer. Wenn es einen einfachen Weg zum sofortigen finanziellen Gewinn gibt, wird er eingeschlagen. Dies, in dem sicheren Wissen, dass Einige Benutzer zahlen 5 Gründe, warum Sie Ransomware-Betrüger nicht bezahlen solltenRansomware ist beängstigend und Sie möchten nicht davon getroffen werden - aber selbst wenn Sie dies tun, gibt es zwingende Gründe, warum Sie das Lösegeld NICHT bezahlen sollten! Weiterlesen wegen der unmittelbaren und direkten Bedrohung. Es ist völlig verständlich.

Die besten Methoden zur Reduzierung von Ransomware bleiben bestehen: Sichern Sie Ihre Dateien regelmäßig auf einem nicht vernetzten Laufwerk und bewahren Sie Ihr Antivirenprogramm auf Suite- und Internetbrowser aktualisiert, achten Sie auf Phishing-E-Mails und laden Sie Dateien aus dem Internet herunter Internet.

Bildnachweis: andras_csontos über Shutterstock.com

Gavin ist Senior Writer bei MUO. Er ist außerdem Redakteur und SEO-Manager für MakeUseOfs kryptofokussierte Schwestersite Blocks Decoded. Er hat einen BA (Hons) für zeitgenössisches Schreiben mit Praktiken der digitalen Kunst, die aus den Hügeln von Devon geplündert wurden, sowie über ein Jahrzehnt Berufserfahrung im Schreiben. Er genießt reichlich Tee.