Werbung

Apple hat seine Desktop-Produkte in der Vergangenheit als undurchlässig für die weit verbreitete Malware vermarktet Microsoft-Systeme in den frühen 2000er Jahren geplagt, aber die wachsende Beliebtheit des iPhones hat es zu einem Prime gemacht Ziel.

Berichten zufolge kann Malware, die „Tausende“ von iPhones betrifft, App Store-Anmeldeinformationen stehlen - die Mehrheit der iOS-Benutzer bleibt jedoch vollkommen sicher. Hier ist, was Sie über Malware und Apples Ansatz zur mobilen Sicherheit wissen müssen.

Was ist Malware?

Malware ist ein Portmanteau aus "bösartiger" und "Software" und bezieht sich auf jede Software, die gewaltsam gewinnt Zugriff auf, sammelt Daten von oder stört den ansonsten normalen Betrieb eines Geräts - häufig mit Beschädigung Konsequenzen.

Das Verhalten von Malware ist unterschiedlich, ebenso wie das von Schweregrad einer Malware-Infektion Was tun, wenn Sie glauben, Ihr Computer sei gehackt worden?Haben Sie jemals Ihren Computer gehackt oder sich gefragt, ob eine Bewegung außerhalb der Maus auf einen Online-Eindringling zurückzuführen ist? Die Bedrohung bleibt groß, aber mit einer angemessenen Sicherheitssoftware, die auf Ihrem Computer installiert ist ... Weiterlesen . Einige Varianten - wie Cryptolocker CryptoLocker ist die schlimmste Malware aller Zeiten und hier ist, was Sie tun könnenCryptoLocker ist eine Art schädlicher Software, die Ihren Computer durch die Verschlüsselung aller Ihrer Dateien völlig unbrauchbar macht. Anschließend wird eine Geldzahlung verlangt, bevor der Zugriff auf Ihren Computer zurückgegeben wird. Weiterlesen und Aussie spezifischer Torrentlocker TorrentLocker ist eine neue Ransomware in Down Under. Und es ist böse. Weiterlesen - Dateien verschlüsseln und die Opfer zwingen, ein Lösegeld zu zahlen, um ihre Dateien zurückzubekommen. Andere erfassen jeden Tastendruck Fallen Sie Keyloggern nicht zum Opfer: Verwenden Sie diese wichtigen Anti-Keylogger-ToolsBei Online-Identitätsdiebstahl spielen Keylogger eine der wichtigsten Rollen beim eigentlichen Diebstahl. Wenn Ihnen jemals ein Online-Konto gestohlen wurde - ob für ... Weiterlesen und leitet es an einen Angreifer zurück, der dann darüber nachdenkt und nach Benutzernamen, Passwörtern und Kreditkartendaten sucht.

Diese Arten von schädlicher Software sind seit langem mit Desktop-Betriebssystemen verbunden. Aber zum größten Teil ist iOS dem Schlimmsten irgendwie entkommen. Warum? Nun, einige sehr clevere Designentscheidungen von Apple.

Warum ist iOS sicher?

Apple hat iOS mit Schwerpunkt auf Sicherheit entwickelt und eine Reihe von Architekturentscheidungen getroffen, die es zu einem grundlegend sicheren System gemacht haben. Infolgedessen hat Apple sichergestellt, dass Malware unter iOS die Ausnahme und nicht die Regel ist.

Ummauerter Garten

Apple hat unglaublich viel Kontrolle über seine Plattform ausgeübt. Dies gilt sogar für Quellen, aus denen Benutzer Apps herunterladen können. Der einzige offiziell unterstützte und autorisierte Ort, an dem Anwendungen von Drittanbietern abgerufen werden können, ist der offizielle App Store von Apple.

Dies hat viel dazu beigetragen, dass Benutzer nicht versehentlich Malware herunterladen, während sie durch die dunkelsten Winkel des Internets surfen. Aber das ist nicht alles. Apple verfügt über eine Reihe strenger Sicherheitsverfahren, die verhindern, dass Malware überhaupt in den App Store gelangt, einschließlich der statischen Analyse des gesamten übermittelten Quellcodes.

Das heißt, dieses System ist nicht kinderleicht. Im Jahr 2013, Forscher an der Georgia Tech hat es geschafft, ein Schadprogramm an den App Store zu senden. Jekyll genanntEs könnte Tweets posten, E-Mails senden und Anrufe tätigen, alles ohne die Erlaubnis des Benutzers. Jekyll wurde kurz vor dem App Store entfernt.

Sandboxing

Alle auf einem iPhone installierten Anwendungen sind voneinander und vom zugrunde liegenden Betriebssystem isoliert. Eine installierte Anwendung wäre daher physisch nicht in der Lage, wichtige Systemdateien zu entfernen, und könnte keine nicht autorisierte Aktion für eine Drittanbieteranwendung ausführen, außer durch autorisierte API-Aufrufe Was sind APIs und wie verändern offene APIs das Internet?Haben Sie sich jemals gefragt, wie Programme auf Ihrem Computer und die von Ihnen besuchten Websites miteinander "sprechen"? Weiterlesen .

Diese Technik wird als Sandboxing bezeichnet und ist ein wichtiger Bestandteil des iOS-Sicherheitsprozesses. Alle iOS-Anwendungen sind voneinander getrennt, um sicherzustellen, dass alle Möglichkeiten für böswillige Aktivitäten begrenzt sind.

Berechtigungen

Das Herzstück von iOS ist eine UNIX-Variante namens BSD. Ähnlich wie Cousin Linux ist BSD von Natur aus sicher. Dies ist teilweise auf das sogenannte UNIX-Sicherheitsmodell zurückzuführen. Dies läuft im Wesentlichen auf sorgfältig kontrollierte Berechtigungen hinaus.

Unter UNIX wird in den sogenannten Dateiberechtigungen sorgfältig festgelegt, wer eine Datei lesen, schreiben, löschen oder ausführen darf. Einige Dateien gehören "root", einem Benutzer mit "God-Berechtigungen". Um diese Berechtigungen zu ändern oder auf diese Dateien zuzugreifen, müssen Sie sie als "Root" -Benutzer öffnen.

Der Root-Zugriff kann auch verwendet werden, um beliebigen Code auszuführen, der für das System gefährlich sein kann. Apple verweigert Benutzern absichtlich den Root-Zugriff. Für die Mehrheit der iOS-Benutzer besteht kein wirklicher Bedarf.

Aufgrund der Sicherheitsarchitektur von Apple ist Malware, die iOS-Geräte betrifft, unergründlich selten. Natürlich gibt es eine Ausnahme: Geräte mit Jailbreak.

Was ist Jailbreaking und warum kann es schlimm sein?

Jailbreaking ist ein Begriff, der verwendet wird, um den Prozess von zu beschreiben Entfernen der von Apple festgelegten Einschränkungen Jailbreaking & iOS: Die Vor- und Nachteile des Erlöschens Ihrer GarantieHaben Sie in letzter Zeit das Bedürfnis gehabt, einen Jailbreak durchzuführen? Mit den neuesten Tools ist das Freigeben Ihres iPhone, iPod Touch oder iPad (nicht iPad 2) so einfach und zugänglich, wie es wahrscheinlich ist. Es gibt... Weiterlesen auf seinem Betriebssystem.

Es ermöglicht Benutzern den Zugriff auf Teile des Betriebssystems, die zuvor gesperrt waren, das Herunterladen von Apps aus Quellen von Drittanbietern wie Cydia und das Verwenden von Apps, die von Apple gesperrt wurden (wie die Grooveshark App Grooveshark - Kostenlose legale Online-Musik Weiterlesen ) und optimieren oder passen Sie das Kernbetriebssystem an.

Es gibt eine Reihe schwerwiegender Sicherheitsrisiken, die mit dem Jailbreak eines iOS-Geräts verbunden sind, und wir haben kürzlich einige davon zusammengefasst Gründe, warum Sie die Praxis vermeiden möchten 4 Überzeugende Sicherheitsgründe, Ihr iPhone oder iPad nicht zu beschädigenDurch Jailbreaking können die vielen Einschränkungen von Apple beseitigt werden. Bevor Sie jedoch Ihr Gerät jailbreaken, sollten Sie die Vor- und Nachteile abwägen. Weiterlesen .

Entscheidend ist, dass Anwendungen, die den strengen Sicherheitstestprozess von Apple noch nicht durchlaufen haben, gefährlich sein und sogar die Sicherheit bereits installierter Anwendungen gefährden können. Das Standard-iOS-Root-Passwort ist bekannt und wird nur selten geändert. Dies ist ein echtes Problem für alle, die Software aus Quellen von Drittanbietern installieren. Apple ist sich seiner Richtlinie zum Jailbreaking klar: Updates können nicht ohne Jailbreaking installiert werden Zurück zum Standard iOS Aktualisieren oder restaurieren Sie Ihr iPhone oder iPad mit Jailbreak, um den richtigen Weg zu findenSie hatten Spaß daran, die Einschränkungen von Apple zu missachten, und jetzt möchten Sie Vanille-iOS wieder in seiner ganzen Pracht. Zum Glück ist der Prozess noch einfacher als das Jailbreaking. Weiterlesen .

Gegenwärtig besteht eine sehr reale Bedrohung durch Malware, die auf Geräte mit Jailbreak namens AppBuyer abzielt, und eine Infektion kann Sie teuer werden.

iPhone Malware in freier Wildbahn

Bekannte und angesehene Netzwerksicherheitsfirma PaloAlto-Netzwerke Vor kurzem ist ein infizierter iOS-Virus in freier Wildbahn aufgetreten Tausende von iOS-Geräten. Sie nannten es AppBuyer, weil es App Store-Anmeldeinformationen stiehlt und dann Anwendungen kauft.

Es ist nicht definitiv bewiesen, wie es Geräte infiziert, aber was ist Bekannt ist, dass es nur Geräte infizieren kann, die jailbroken wurden. Nach der Installation wartet AppBuyer darauf, dass die Opfer eine Verbindung zum legitimen App Store herstellen, und fängt ihren Benutzernamen und ihr Passwort während der Übertragung ab. Dies wird dann an einen Befehls- und Steuerungsserver weitergeleitet.

Kurz darauf lädt die Malware weitere schädliche Software herunter, die als Dienstprogramm zum Entsperren von .GZIP-Dateien getarnt ist. Hierbei werden die Anmeldeinformationen des Benutzers verwendet, um mehrere Anwendungen im offiziellen App Store zu erwerben.

Es gibt keine eindeutige Möglichkeit, AppBuyer zu entfernen. Der offizielle Rat von Palo Alto Networks lautet, Ihre iOS-Geräte überhaupt nicht zu jailbreaken. Sollten Sie infiziert werden, sollten Sie Ihre Apple-Anmeldeinformationen zurücksetzen und das Standard-iOS-Betriebssystem neu installieren.

Die einfachen Details zur Funktionsweise von AppBuyer sind weiter beschrieben in einem ausgezeichneten Blog-Beitrag von Palo Alto Networks.

Eine unklare und doch gegenwärtige Bedrohung

Kurz gesagt: Ja, Ihr iPhone kann mit Malware infiziert werden. Aber realistisch gesehen ist dies nur möglich, wenn Sie es jailbreaken. Willst du ein sicheres iPhone? Mach keinen Jailbreak. Willst du ein supersicheres iPhone? In Aushärten einlesen.

Jailbreak dein Handy? Hatten Sie Sicherheitsprobleme? Erzähl mir davon, das Kommentarfeld ist unten.

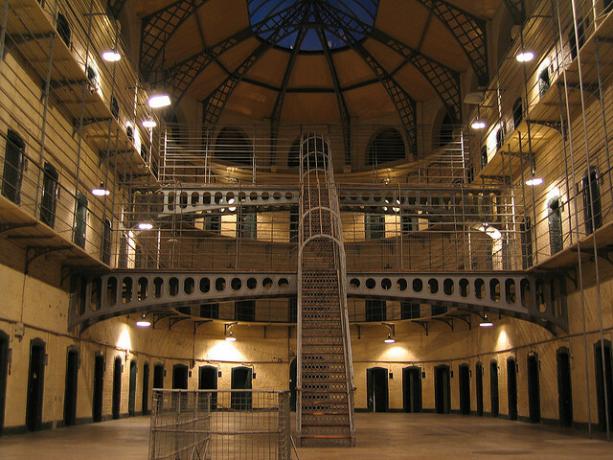

PhotoCredit: Verweigert Prykhodov / Shutterstock.com, Kilmainham Gaol (Sean Munson), 360b / Shutterstock.com

Matthew Hughes ist ein Softwareentwickler und Autor aus Liverpool, England. Er wird selten ohne eine Tasse starken schwarzen Kaffee in der Hand gefunden und liebt sein Macbook Pro und seine Kamera. Sie können seinen Blog unter lesen http://www.matthewhughes.co.uk und folge ihm auf Twitter unter @matthewhughes.