Werbung

Haben Sie sich jemals gefragt, ob Sie auf einer Beobachtungsliste der NSA stehen? Es stellt sich heraus, dass Sie, wenn Sie überhaupt darüber nachgedacht haben (oder über den Online-Datenschutz im Allgemeinen), wahrscheinlich eher einen haben. Einige zu Neuigkeiten über die Massenüberwachung durch die NSA in der vergangenen Woche, einschließlich Enthüllungen aus einer Analyse der XKeyscore Datenerfassungssystem Warum E-Mails nicht vor staatlicher Überwachung geschützt werden können"Wenn Sie wüssten, was ich über E-Mails weiß, könnten Sie sie auch nicht verwenden", sagte der Eigentümer des sicheren E-Mail-Dienstes Lavabit, als er sie kürzlich herunterfuhr. "Es gibt keine Möglichkeit, verschlüsselt zu machen ... Weiterlesen haben uns eine Vorstellung davon gegeben, wer zu den "Zielpersonen" der NSA gehören könnte.

Stehst Du auf der Liste?

In früheren Dokumenten, Interviews und anderen jetzt öffentlich zugänglichen Materialien hat die NSA erklärt, dass dies möglich ist Sammeln Sie Daten von fast jedem, sie zielen nur auf eine kleine Anzahl von Personen ab, die verdächtig sein könnten Aktivität. Was genau verdächtige Aktivitäten ausmacht, war noch nie klar, aber man kann davon ausgehen, dass jeder versucht, hineinzukommen Kontakt mit einer terroristischen Organisation aufzunehmen, Drogen online zu kaufen oder auf andere Weise eindeutig die Absicht zu haben, das Gesetz zu brechen, wäre eine Ziel.

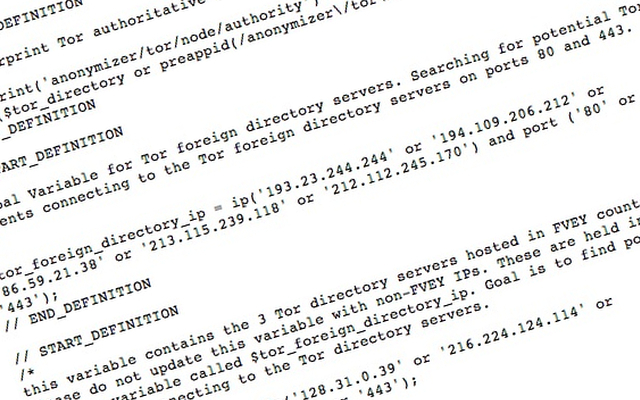

Es stellt sich heraus, dass viele Dinge Sie auf die Liste bringen können, darunter der Besuch einer Reihe von Websites zum Thema Datenschutz oder sogar die Suche nach Tools zum Thema Datenschutz. Eine kürzlich durchgeführte Analyse eines mutmaßlichen XKeyscore-Codes ergab beispielsweise, dass Personen zur Überwachung ausgewählt werden, wenn sie nach Artikeln über TAILS, ein sicheres Betriebssystem, suchen. Der Kodex besagt, dass TAILS "von Extremisten in extremistischen Foren befürwortet wird". (Ich frage mich, ob sie wissen, dass es auch so ist Von Tech-Autoren auf MakeUseOf als sehr sichere Linux-Distribution empfohlen Linux-Betriebssysteme für Paranoide: Was sind die sichersten Optionen?Der Wechsel zu Linux bietet Benutzern viele Vorteile. Von einem stabileren System bis hin zu einer großen Auswahl an Open Source-Software sind Sie ein Gewinner. Und es kostet dich keinen Cent! Weiterlesen .)

Es überrascht nicht, dass bei der Suche nach Tor auch Personen auf der gezielten Überwachungsliste landen. Andere Apps, die erscheinen, sind „HotSpotShield, FreeNet, Centurian, FreeProxies.org, MegaProxy, privacy.li und ein anonymer E-Mail-Dienst namens MixMinion sowie dessen Vorgänger Mix Master." (daserste.de)

Es ist anzunehmen, dass Sie mit VPNs, Verschlüsselungssoftware und anderen sicherheitsrelevanten Apps und Diensten ebenfalls einen Platz auf der Überwachungsliste erhalten.

Wenn dies der Fall ist, wird wahrscheinlich bereits eine große Anzahl von MakeUseOf-Lesern überwacht, und in Kürze werden viele weitere auf der Liste stehen.

Woher wissen wir über XKeyscore Bescheid?

Wenn Sie so etwas hören, wundern Sie sich möglicherweise über die Quelle der Informationen, über die sich viele Sicherheitsexperten geärgert haben. Das XKeyscore-Programm wurde erstmals in Edward Snowdens Enthüllungen detailliert beschrieben und wurde seitdem mehrmals profiliert (hier ist ein gutes Übersicht über XKeyscore von Der Wächter). Kurz gesagt, es handelt sich um ein System, mit dem NSA-Mitarbeiter eine umfangreiche Datenbank mit gesammelten Informationen, einschließlich E-Mail, durchsuchen und reale Daten überwachen können, nicht nur Metadaten.

Der XKeyscore-Code, der derzeit Wellen schlägt, wurde erstmals in einer deutschen Publikation namens veröffentlicht TaggeschauSie lehnten es jedoch ab anzugeben, woher die Informationen stammten. Nichts deutete darauf hin, dass der Code aus Dokumenten stammte, die letztes Jahr von Snowden veröffentlicht wurden. Eine Reihe führender Datenschutz- und Sicherheitsexperten spekuliert, dass es jetzt eine zweite NSA gibt undicht.

Nachdem der XKeyscore-Code veröffentlicht wurde, wurde er von einer Reihe von Experten analysiert und einige der Ergebnisse wurden in veröffentlicht Taggeschau in einer Rezension von Jacob Applebaum, John Goetz, Lena Kampf und anderen. Seit dieser Veröffentlichung haben andere Experten gewogen. Errata Security hat eine interessante Überprüfung des Codes veröffentlicht und festgestellt, dass es sich möglicherweise nicht um echten Code handelt alles - dass es aus Ausschnitten älteren Codes oder möglicherweise aus einem Training kompiliert worden sein könnte Handbuch. Also muss im Moment alles mit einem Körnchen Salz genommen werden.

Was bedeutet das für Sie?

Kurz gesagt bedeutet dies, dass Sie wahrscheinlich auf einer von der NSA gezielten Überwachungsliste stehen, insbesondere wenn Sie regelmäßig MakeUseOf lesen oder nach datenschutzbezogenen Tools oder Artikeln suchen. Dies bedeutet zwar nicht, dass Ihre Telefone abgehört werden oder dass sich vor Ihrem Haus ein schwarzer Van befindet, ist jedoch aus Sicht der Privatsphäre sehr besorgniserregend.

Wenn Sie nach Datenschutz-Tools suchen, werden Sie wahrscheinlich zu einer NSA-Liste hinzugefügt. Wir empfehlen jedoch, diese zu verwenden, auch wenn Sie nichts zu verbergen haben. Nur weil Sie auf eine Liste für die Suche nach Tor gesetzt werden, bedeutet dies nicht, dass die NSA sehen kann, was Sie vorhaben, während Sie es verwenden. Und selbst wenn Sie auf der TAILS-Liste stehen, ist es immer noch ein großartiges sicheres Betriebssystem.

Wenn Sie sich nicht sicher sind, warum Sie sich um den Online-Datenschutz kümmern sollten oder was Sie dagegen tun sollen, können Sie dies überprüfen kürzlich veröffentlichter Artikel über den Aktionstag "Nicht ausspionieren" Lehren aus Don't Spy On Us: Ihr Leitfaden zum Datenschutz im Internet Weiterlesen das wiederholt alle Gründe, warum Massenüberwachung schlecht ist und eine Reihe von Dingen, die Sie tun können, um zu machen Ein Unterschied, einschließlich der Verwendung von Verschlüsselungstools, der Unterstützung datenschutzorientierter Organisationen und der Verbreitung von Wort.

Und vergessen Sie nicht, alle Tipps von uns zu lesen Abschnitt Sicherheitsfragen: verschlüsseln Sie Ihre E-Mails mit PGP PGP Me: Ziemlich gute Privatsphäre erklärtPretty Good Privacy ist eine Methode zum Verschlüsseln von Nachrichten zwischen zwei Personen. Hier erfahren Sie, wie es funktioniert und ob es der Prüfung standhält. Weiterlesen , verschlüsseln Sie Ihre Facebook-Chats Halten Sie Ihre Facebook-Chats mit Verschlüsselung sicherFacebook möchte Ihre persönlichen Nachrichten nutzen, um Sie mit mehr Werbung anzusprechen. Versuchen wir, sie aufzuhalten. Weiterlesen , Lerne das Grundlegendes zur Sicherheit von Smartphones Was Sie wirklich über die Sicherheit von Smartphones wissen müssen Weiterlesen , und mehr.

Was denkst du über diese Enthüllungen? Sind Sie vom XKeyscore-Code überrascht? Denken Sie, es ist ein echtes Code-Snippet oder etwas anderes? Was werden wir wohl in den kommenden Wochen sehen? Teilen Sie Ihre Gedanken unten!

Bildnachweis: Mike Mozart über Flickr.

Dann ist ein Content-Strategie- und Marketingberater, der Unternehmen dabei hilft, Nachfrage und Leads zu generieren. Er bloggt auch über Strategie- und Content-Marketing auf dannalbright.com.