Werbung

Nach mehreren Teasern von WikiLeaks veröffentlichte die Whistleblowing-Website am 7. März 2017 eine Reihe von Dokumenten mit dem Namen Vault 7. Diese wurden angeblich aus der Abteilung des Center for Cyber Intelligence der CIA durchgesickert. Begleitend zu den Vault 7-Dokumenten erstellte WikiLeaks eine Pressemitteilung, in der der Hintergrund und die wichtigsten Entdeckungen des Lecks aufgeführt sind.

In den Stunden nach seiner Veröffentlichung gab es jedoch eine Reihe sensationeller Schlagzeilen, in denen behauptet wurde, die Verschlüsselung von Apps wie WhatsApp und Signal sei kompromittiert worden. Dies gilt trotz der weit verbreiteten Berichterstattung nicht. Was genau haben uns die Vault 7-Lecks gesagt, und sollten wir uns Sorgen machen?

Was sind die Vault 7-Lecks?

Die Vault 7-Dokumente sind die ersten in einer Reihe von Veröffentlichungen von WikiLeaks, genannt Year Zero, vom CIA Center for Cyber Intelligence. Insgesamt gibt es 7.818 Webseiten mit 943 Anhängen, die Dokumente, Bilder und andere Dateien aus den Jahren 2013 bis 2016 enthalten.

Obwohl WikiLeaks keine Quelle für das Leck nannte, gaben sie in ihrer Pressemitteilung an, dass ihre Quelle „Möchte eine öffentliche Debatte über die Sicherheit, Schaffung, Nutzung, Verbreitung und demokratische Kontrolle von Cyberwaffen “.

Im Gegensatz zu früheren Versionen hat WikiLeaks vor der Veröffentlichung Namen und andere personenbezogene Daten redigiert. In ihrer Erklärung sagten sie auch, dass sie absichtlich bestimmte Informationen zurückgezogen haben, um die „Verbreitung von„ bewaffneten “Cyberwaffen“ zu verhindern.

Was ist in Vault 7?

Die Dokumente in Vault 7 scheinen aus einer Software namens Confluence zu stammen. Confluence ist ein internes Wiki für Unternehmenseinstellungen, das normalerweise auf einem Atlassian-Server ausgeführt wird.

Atlassian-Server sind bekanntermaßen schwer zu sichern, was einen Hinweis darauf geben könnte, wie dieses Leck aufgetreten sein könnte.

Als internes Tool für die Zusammenarbeit enthält die Version neben dem Code, mit dem viele der Exploits ausgeführt werden, in Arbeit befindliche Projekte, Präsentationen und technische Dokumentationen. Obwohl es einen erheblichen Teil davon gibt, der von WikiLeaks zurückgehalten wurde.

Smartphone-Hacking mit Zero-Day-Exploits

Software-Schwachstellen sind unvermeidlich. Sie werden häufig von Forschern entdeckt, die sie dem Entwickler melden. Der Entwickler schreibt und stellt einen Patch bereit und die Sicherheitsanfälligkeit wird geschlossen. Wenn ein Angreifer die Sicherheitsanfälligkeit jedoch vor dem Entwickler findet, kann er einen Exploit erstellen, der als a bezeichnet wird Zero-Day-Angriff.

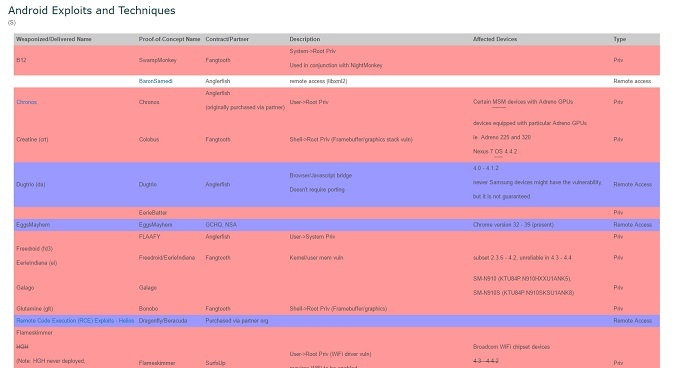

Vault 7 zeigt, dass die CIA Zugriff auf eine Reihe von Zero-Day-Exploits hatte, die sie verwendeten, um sowohl Android- als auch iOS-Geräte zu gefährden. Interessanterweise wurden große Anstrengungen unternommen, um sicherzustellen, dass die Exploits speziell auf Samsung-Geräten funktionieren. Obwohl viele der Android-Exploits älter sind als die iOS-Exploits, ist nicht klar, ob dies daran liegt, dass die Exploits noch betriebsbereit waren oder ihren Fokus auf iOS verlagert haben. Es wurde eindeutig viel Aufwand in iOS-Geräte gesteckt, da das Benutzerhandbuch für den DBROOM-Exploit zeigt, dass fast jedes iPad-, iPod- und iPhone-Modell unterstützt wird.

Die Dokumente zeigen, dass die CIA viele Exploits von anderen Organisationen gekauft hat. Wie Edward Snowden wies auf Twitter darauf hinDies ist ein Beweis dafür, dass die US-Regierung dafür bezahlt, dass Software unsicher bleibt. Dies ist natürlich nicht ungewöhnlich für Geheimdienste oder Cyberkriminelle, die diese Exploits häufig nutzen. Was ungewöhnlich ist, ist, dass in diesem Fall die Regierung zahlt, um ihre Bürger weniger sicher zu machen, indem sie die Exploits nicht offenlegt, damit sie gepatcht werden können.

Weinende Engel & Samsung Smart-TVs

Sie erinnern sich vielleicht daran, dass im Jahr 2015 berichtet wurde, dass Samsung-Fernseher spionieren Sie möglicherweise aus. Zu der Zeit wurde dies von Samsung rundweg abgelehnt, und sie sagten, dass nur Audio gesammelt wurde, damit sie Ihre Sprachanfragen verarbeiten können. Es stellt sich heraus, dass tatsächlich Samsung Smart TVs kann Spioniere dich aus, dank der CIA.

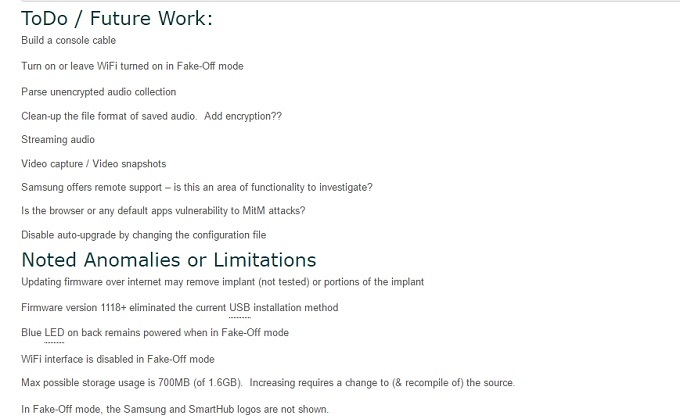

Das Weeping Angel-Projekt, das von der Embedded Development Branch (EDB) durchgeführt wird, hat einen Exploit erstellt, der Ihr Smart-TV in ein Mikrofon verwandeln und alle Audiodaten an die CIA zurückmelden kann. Laut einem Dokument aus dem Juni 2014 hatten sie sogar Pläne, Videoaufnahmen, Live-Stream-Audio hinzuzufügen und automatische Upgrades zu deaktivieren.

Regenmacher

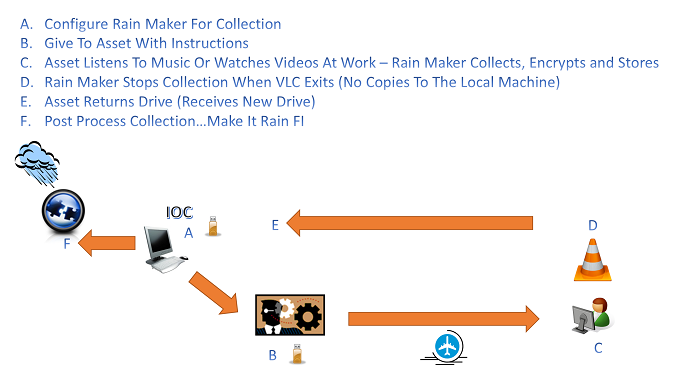

Mit dem Rain Maker-Tool konnte die CIA Systemdaten und bestimmte Dateien von einem Computer erfassen. Das Tool kann in ein USB-Laufwerk (oder ein anderes Wechselmedium) eingesteckt und ausgelöst werden, sobald ein Benutzer die tragbare Version von VLC Media Player auf dem Laufwerk geöffnet hat.

Die erfassten Daten werden auf dem Wechselmedium verschlüsselt und können zu einem späteren Zeitpunkt entschlüsselt werden. Dies bedeutet, dass ein CIA-Agent physischen Zugriff auf das Medienlaufwerk erhalten muss, damit dieser Exploit funktioniert. Das Rain Maker-Benutzerhandbuch besagt, dass es nur unter Windows XP, Vista, 7, 8 oder 8.1 funktioniert. Obwohl als Der Leitfaden ist vom März 2015, es besteht das Potenzial, dass Rain Maker erweitert wurde, um Windows zu unterstützen 10.

Fahrzeugsteuerungssysteme

Das Internet der Dinge hat Bewegung überzeugte viele Hersteller, eine Internetverbindung hinzuzufügen Das Internet der Dinge: 10 nützliche Produkte, die Sie 2016 ausprobieren müssenDas Internet der Dinge nimmt 2016 Fahrt auf, aber was bedeutet das genau? Wie profitieren Sie persönlich vom Internet der Dinge? Hier sind einige nützliche Produkte zur Veranschaulichung. Weiterlesen zu ihren Produkten macht sie unendlich besser. Es gibt jedoch einige, die Sie würde wirklich keine Verbindung herstellen wollen 5 Geräte, die Sie NICHT mit dem Internet der Dinge verbinden möchtenDas Internet der Dinge (Internet of Things, IoT) ist möglicherweise nicht alles, worauf es ankommt. Tatsächlich gibt es einige intelligente Geräte, die Sie möglicherweise überhaupt nicht mit dem Web verbinden möchten. Weiterlesen - Wie dein Auto.

Während wir bereits gesehen haben, dass Personenkraftwagen bei Black Hat USA gehackt wurden, wurde dies als ethischer Proof-of-Concept durchgeführt. Beunruhigenderweise scheint die EDB auch darüber nachgedacht zu haben, wie vernetzte Fahrzeuge kompromittiert werden können. Obwohl die einzigen Informationen, die uns Vault 7 dazu gibt, Protokolle eines Meetings im Oktober 2014 sind, gibt es Anlass zur Sorge, dass sie möglicherweise nach Zero-Day-Exploits in unseren Autos suchen.

Fingerabdruck & Rahmung Andere Regierungen

Bereits im Jahr 2010 gab es Neuigkeiten von a Computerwurm namens Stuxnet das das iranische Atomprogramm infiziert und beschädigt hatte. Viele Sicherheitsforscher glauben, dass der Wurm von der amerikanischen und der israelischen Regierung gebaut wurde. Dies liegt daran, dass jeder Angriff einen „Fingerabdruck“ enthält, der einen bestimmten Status oder ein bestimmtes Hacking-Kollektiv identifizieren kann.

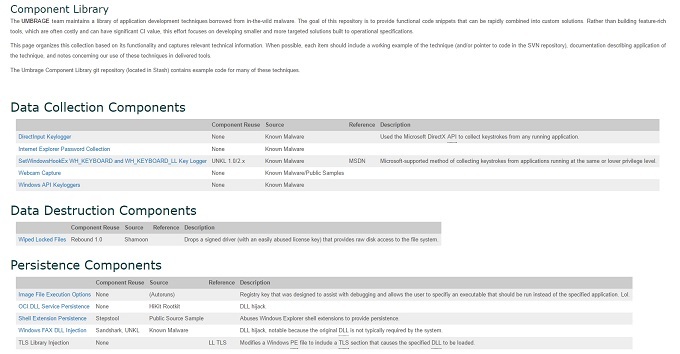

Vault 7 enthielt Dokumente, aus denen hervorgeht, dass die CIA eine Datenbank mit bekannter Malware, Keyloggern und anderer Spyware und Exploits verwaltet. Dies wurde verwendet, um im Rahmen des UMBRAGE-Projekts eine Sammlung von Fingerabdrücken aus verschiedenen Staaten der Welt zu erstellen. Sie könnten diese Fingerabdrücke dann verwenden, um die Zuordnung des Angriffs fehlzuleiten, wenn er entdeckt wird.

Dies ist nur ein Bruchteil der Angriffe, die in Vault 7 enthalten sind. Es gibt viele weitere in Bezug auf Windows, Linux und Mac OS. Das Leck zeigt auch, dass sie Exploits für Router entwickelten und Antivirensoftware kompromittieren wollten.

Während die technischen Informationen einen faszinierenden und manchmal besorgniserregenden Einblick geben, wie die CIA Versuche, andere Organisationen und Einzelpersonen zu infiltrieren, haben auch eine menschlichere Seite Anzeige. Viele der Heldentaten sind nach Charakteren in der Nerd-Kultur benannt - wie Weeping Angels, vermutlich inspiriert von den Kreaturen der Doctor Who Universum.

Hat die CIA WhatsApp gehackt?

In der Vault 7-Pressemitteilung hatte WikiLeaks Folgendes angegeben:

Diese Techniken ermöglichen es der CIA, die Verschlüsselung von WhatsApp, Signal, Telegramm, Wiebo, Confide und Cloackman zu umgehen durch Hacken der „intelligenten“ Telefone, auf denen sie ausgeführt werden, und Sammeln von Audio- und Nachrichtenverkehr, bevor die Verschlüsselung angewendet wird.

Anschließend teilten sie einen Tweet, in dem sie betonten, dass „die CIA die Verschlüsselung umgehen kann“. Dies führte dazu, dass die meisten Medienunternehmen mit der Überschrift arbeiteten, dass die Verschlüsselung von WhatsApp, Telegramm und Signal kompromittiert wurde.

WikiLeaks # Vault7 bestätigt, dass CIA Signal + Telegramm + WhatsApp + Confide-Verschlüsselung effektiv umgehen kannhttps://t.co/h5wzfrReyy

- WikiLeaks (@wikileaks) 7. März 2017

Leider brauchten diese Verkaufsstellen keine Zeit, um tiefer zu graben oder die ursprüngliche Aussage von WikiLeaks zu berücksichtigen. Bei Betrachtung der Details wurde deutlich, dass die Verschlüsselung in keiner dieser Apps beeinträchtigt wurde. Stattdessen hatte WikiLeaks die Redaktion gewählt. Die CIA hatte Zero-Day-Exploits verwendet, um Smartphones mit iOS und Android zu gefährden.

Ja! @New York Times aktualisiert, korrigiert. Andere Verkaufsstellen folgen bitte dem Beispiel und eine Liste der Experten finden Sie im Thread. https://t.co/GK26HhSdEP

- zeynep tufekci (@zeynep) 7. März 2017

Durch die Kompromittierung des Geräts könnten sie auf Daten zugreifen, die wurde nicht verschlüsselt. Dieser Ansatz ist nicht gleichbedeutend mit der Möglichkeit, Verschlüsselungsmechanismen zu gefährden.

Können Sie WikiLeaks vertrauen?

Laut ihrer Website ist „WikiLeaks ein multinationales Medium… [das] auf die Analyse und Veröffentlichung großer zensierter Datensätze spezialisiert ist oder anderweitig eingeschränkte Materialien. “ Nachdem sie von dem mittlerweile berüchtigten Julian Assange gegründet wurden, veröffentlichten sie ihre erste Veröffentlichung im Dezember 2006.

Es erlangte Bekanntheit und weltweite Berühmtheit, nachdem es 2010 diplomatische Kabel der US-Regierung veröffentlicht hatte. Nach der Freigabe der Kabel leiteten die USA eine strafrechtliche Untersuchung von WikiLeaks ein. Etwa zur gleichen Zeit wurde Assange in Schweden wegen sexueller Übergriffe und Vergewaltigungen angeklagt und um Auslieferung gebeten. Um seine Auslieferung an Schweden oder die USA zu verhindern, beantragte Assange Asyl bei der ecuadorianischen Botschaft in London, wo er seit 2012 bleibt. WikiLeaks hat in der Zwischenzeit weiterhin Lecks veröffentlicht, einschließlich der DNC-Hacks und Podesta-E-Mails WikiLeaks, die DNC und John Podesta: Was Sie wissen müssenWas ist los mit Wikileaks und den Präsidentschaftswahlen 2016? Hat Russland die DNC gehackt? Ist Hillary Clinton korrupt? Und ist es für Average Joe illegal, die durchgesickerten E-Mails zu lesen? Lass es uns herausfinden. Weiterlesen im Vorfeld der US-Präsidentschaftswahlen 2016.

Es wurde weithin berichtet, dass das Durchsickern der E-Mails von DNC und Podesta die Arbeit russischer Geheimdienstagenten und Spione war. Obwohl diese Behauptung von Russland und der Trump-Administration bestritten wurde, ist die Behauptung geblieben. Julian Assanges angespannte Geschichte mit den USA hat viele zu der Annahme geführt, dass er neben dem Russen handelte Regierung, um das Vertrauen in das US-Wahlsystem zu untergraben und Donald Trump zu helfen, das zu gewinnen Präsidentschaft. Einige glauben, dass dies ein Racheakt nach der ehemaligen Außenministerin Hillary Clinton war angeblich vorgeschlagen, Assange einem Drohnenangriff auszusetzen nach einer früheren WikiLeaks-Version.

Letztendlich hat dies zu Skepsis gegenüber den neuesten WikiLeaks-Veröffentlichungen geführt, da sie der Meinung sind, dass die Man kann nicht darauf vertrauen, dass die Organisation unparteiisch ist, insbesondere in Bezug auf Angelegenheiten der USA Regierung.

Die Tatsache, dass "# Vault7"wurde veröffentlicht, ist ein Beweis dafür, dass es als politisches Gesprächsthema weit mehr wert ist als als irgendeine technische Waffe.

- SwiftOnSecurity (@SwiftOnSecurity) 7. März 2017

Redaktionelle Fehlmeldung

Die Vault 7-Version unterschied sich auch von früheren WikiLeaks-Veröffentlichungen. Obwohl WikiLeaks dazu neigt, kontextbezogene Hintergründe und Zusammenfassungen zu ihren Veröffentlichungen anzubieten, scheint die Pressemitteilung für Vault 7 redaktionell bearbeitet worden zu sein, um bestimmte Aspekte hervorzuheben. Wie wir bereits gesehen haben, waren sie sowohl in ihrer Pressemitteilung als auch auf Twitter maßgeblich an der falschen Berichterstattung über Verschlüsselung beteiligt.

Ist es wichtig, was die Wahrheit ist, wenn WikiLeaks die Schlagzeilen schreiben kann und Tage später niemand finden kann, worüber sie gesprochen haben?

- SwiftOnSecurity (@SwiftOnSecurity) 7. März 2017

Es scheint, als hätten die Mitarbeiter von WikiLeaks es sich zur Aufgabe gemacht, beliebte verschlüsselte Apps einzufügen in die Konversation als erste Lesungen von Vault 7 zeigen keine Verweise auf eine der Apps WikiLeaks aufgeführt. Obwohl viele Verkaufsstellen später ihre anfänglichen Überschriften korrigierten, um zu berücksichtigen, dass die Verschlüsselung nicht unterbrochen wurde, kann der bleibende Eindruck dieser Aussagen das Vertrauen in die Verschlüsselung untergraben.

Eine weitere Besonderheit in dieser Version war, dass WikiLeaks unabhängig über 7.000 Informationen redigierte. Obwohl sie in der Vergangenheit heftiger Kritik ausgesetzt waren, selbst von Edward Snowden, ist diese abrupte Änderung überraschend. Dies ist besonders seltsam, da WikiLeaks selbst gesagt hat, dass „jede Redaktion Propaganda ist“.

@Yami_no_Yami_YY @ggreenwald Den Lesern wird nichts gesagt. Jede Redaktion ist Propaganda für "Information Kills", die alle Quellen und uns bedroht

- WikiLeaks (@wikileaks) 24. November 2013

Erste Berichte deuten darauf hin, dass die Dokumente in Vault 7 echt sind. Der grundlegende Punkt, dass die CIA Exploits in der populären Technologie verwendet hat, um Personen zu hacken, scheint wahr zu sein. Die Erzählung rund um die Veröffentlichung ist jedoch möglicherweise nicht so unparteiisch, wie Sie es von WikiLeaks erwarten würden.

Sollten Sie besorgt sein?

Die Tatsache, dass die CIA in der Lage ist, viele der Geräte, die wir täglich verwenden, einschließlich unserer Smartphones, Computer, Laptops und Smart-Home-Geräte, zu gefährden, ist äußerst beunruhigend. Wenn die Vault 7-Informationen bereits seit ungefähr einem Jahr zwischen Informanten weitergegeben wurden, wie vorgeschlagen Es besteht eine gute Chance, dass die Exploits in dem Leck in den Händen verschiedener Krimineller und anderer Regierungen in der Umgebung liegen werden Welt.

Während das besorgniserregend sein könnte, gibt es einige Hoffnung zu finden. Die meisten der in den Vault 7-Lecks aufgeführten Exploits sind mindestens über ein Jahr alt, und es besteht die Möglichkeit, dass sie in nachfolgenden Versionen gepatcht wurden. Auch wenn dies nicht der Fall ist, besteht eine gute Chance, dass die betroffenen Unternehmen diese Informationen sofort veröffentlichen, um sie sofort zu patchen.

OH: "Durch die Verschlüsselung wurden Geheimdienste von einer nicht nachweisbaren Massenüberwachung zu risikoreichen, teuren und gezielten Angriffen."

- zeynep tufekci (@zeynep) 7. März 2017

Ein weiterer Grund für Komfort, trotz der Schwere des Lecks, ist, dass für die meisten Exploits, die die CIA entwickelt hatte, eine Form des physischen Zugriffs auf das Ziel oder seine Geräte erforderlich war. Dies bedeutet, dass nach dem, was wir bisher gesehen haben, keine Möglichkeit zur Massenüberwachung besteht, wie wir sie bei Edward Snowdens NSA-Lecks gesehen haben. Tatsächlich hängt ein großer Teil des Exploits davon ab, dass Agenten Social Engineering effektiv durchführen können, um entweder Zugriff oder Informationen zu erhalten.

Die unangenehme Wahrheit ist, dass wir wollen, dass "unsere" Geheimdienste diese Fähigkeit haben... aber niemand anderes muss... https://t.co/5XfbUF0YZP

- Troy Hunt (@troyhunt) 8. März 2017

Die Tatsache, dass die CIA Tools entwickelt, mit denen sie ausländische Organisationen und Personen von Interesse ausspionieren können, sollte nicht wirklich überraschen. Der gesamte Zweck der CIA besteht darin, nationale Sicherheitsinformationen aus der ganzen Welt zu sammeln. Obwohl es mit der alten Tradition eines Spions im James-Bond-Stil bricht, zeigen die Lecks in Vault 7, wie sich die Geheimdienstgemeinschaft in das digitale Zeitalter verlagert.

Anlass zur Sorge?

Während Vault 7 nur das erste einer Reihe von versprochenen Veröffentlichungen unter Year Zero ist, gab es uns einen Einblick in die Funktionsweise der CIA, nachdem das Sammeln von Informationen digitalisiert wurde. Obwohl die Breite ihrer Exploits ziemlich erstaunlich war, insbesondere die Anzahl für iOS- und Linux-Geräte, ist sie möglicherweise nicht so schockierend, wie die ursprünglichen Behauptungen vermuten ließen.

Wie der Tweet von Troy Hunt feststellte, erwarten wir alle, dass unsere Regierungen ihr Möglichstes tun, um uns zu schützen und unsere Sicherheit vor denen, die Schaden anrichten wollen, aber sie werden oft kritisiert, wenn ihre Bemühungen aufgedeckt werden.

Obwohl die Chancen, dass Sie von der CIA angegriffen werden, relativ gering sind, ist es jetzt ratsam, sich selbst eine Chance zu geben Sicherheitsüberprüfung Schützen Sie sich mit einer jährlichen Sicherheits- und DatenschutzprüfungWir sind fast zwei Monate im neuen Jahr, aber es bleibt noch Zeit, eine positive Lösung zu finden. Vergessen Sie, weniger Koffein zu trinken - wir sprechen über Maßnahmen zum Schutz der Online-Sicherheit und der Privatsphäre. Weiterlesen . Stellen Sie sicher, dass Sie keine Passwörter wiederverwenden. Verwenden Sie einen Passwort-Manager Wie Passwortmanager Ihre Passwörter schützenPasswörter, die schwer zu knacken sind, sind ebenfalls schwer zu merken. Willst du sicher sein? Sie benötigen einen Passwort-Manager. Hier erfahren Sie, wie sie funktionieren und wie sie Sie schützen. Weiterlesen Halten Sie die Software auf dem neuesten Stand und halten Sie Ausschau nach Social-Engineering-Angriffe So schützen Sie sich vor diesen 8 Social-Engineering-AngriffenWelche Social-Engineering-Techniken würde ein Hacker anwenden und wie würden Sie sich davor schützen? Werfen wir einen Blick auf einige der häufigsten Angriffsmethoden. Weiterlesen .

Der vielleicht besorgniserregendste Teil von Vault 7 sind nicht einmal die Exploits selbst. Dass Vault 7 oder eines der Jahre Null freigelegt wurde, zeigt, dass trotz des Zugriffs auf potenziell Als gefährliche „Cyberwaffen“ konnte die CIA diese nicht vor dem Durchsickern für die ganze Welt schützen sehen.

Was halten Sie von der neuesten WikiLeaks-Version? Ist es etwas, worüber Sie sich Sorgen machen müssen, oder haben Sie es bereits vermutet? Was wird im Rest des Jahres Null sein? Teilen Sie uns Ihre Meinung in den Kommentaren mit!

Bildnachweis: Gearstd / Shutterstock

James ist MakeUseOfs Buying Guides & Hardware News Editor und freiberuflicher Autor, der sich leidenschaftlich dafür einsetzt, Technologie für jedermann zugänglich und sicher zu machen. Neben Technologie interessiert sich auch für Gesundheit, Reisen, Musik und psychische Gesundheit. BEng in Maschinenbau an der University of Surrey. Kann auch bei PoTS Jots über chronische Krankheiten geschrieben werden.