Werbung

Ein anderer Tag, eine andere Microsoft Office-Sicherheitslücke, die so groß ist, dass Cyberkriminelle einen Lastwagen durchfahren können. Dieser heißt uWarrior (das u steht für Utility) und ist ein Trojaner-Virus, der Ihren Computer mit einem Botnetz anderer infizierter Computer verbindet. Wie versucht es, durch Ihre Haustür zu kommen? Indem Sie sich in einem infizierten Microsoft Office-Dokument verstecken.

Die Details der Malware sind lang und technisch, aber die Kurzversion ist die von Palo Alto Networks den Code "neu und komplex" nennen und "bewaffnet". Das hört sich nicht gut an.

Obwohl Microsoft bereits im April einen Patch für dieses Loch veröffentlicht hat, haben viele Benutzer ihre Office-Version nicht aktualisiert, insbesondere die Enterprise-Versionen. Das bedeutet also, dass die Cyber-Bösewichte diese Schwäche in den Microsoft Office-Suiten der Leute so lange melken, wie es dauert. Kaspersky berichtet das uWarrior stammt von einem „unbekannten Schauspieler italienischer Herkunft“. Also spammt Monica Bellucci jetzt Leute? Das Virus enthält anscheinend italienische Sprachzeichenfolgen, was den Verdacht verstärkt, dass das Virus aus diesem Land stammt.

Wie präsentiert sich dieser Trojaner?

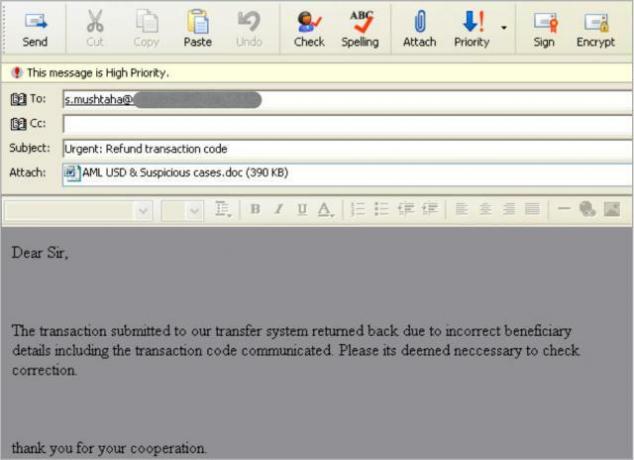

Wie oben erläutert, ist uWarrior ein „RTF-Dokument mit Waffen“. Es wird Ihnen per E-Mail gesendet, und die Hacker hoffen offensichtlich, dass einige Leute blind auf die Datei klicken, ohne vorher darüber nachzudenken. Wenn Sie so etwas schon einmal gemacht haben, müssen Sie sich nicht schämen. Ich habe es selbst einmal gemacht. Zu meiner Verteidigung war ich gerade aufgewacht und hatte einen Fuß im Kuckucksland. Zum Glück konnte ich das Problem schnell beheben.

Sie erhalten die E-Mail und öffnen sie. In diesem Fall wird uWarrior installiert. Sobald es in Ihr System gelangt ist, hängt es sich an Windows Update Windows Update: Alles, was Sie wissen müssenIst Windows Update auf Ihrem PC aktiviert? Windows Update schützt Sie vor Sicherheitslücken, indem Windows, Internet Explorer und Microsoft Office mit den neuesten Sicherheitspatches und Fehlerkorrekturen auf dem neuesten Stand gehalten werden. Weiterlesen und eine Datei namens SVC-Host. Dann springt es auf Ihre Bootloader-Dateien. Es übernimmt Ihren Computer, um ihn zu einem Teil eines viel größeren Botnetzes zu machen. Wenn Sie eine Analogie wollen, denken Sie an alle Borg in Star Trek, die in dasselbe „Kollektiv“ eingebunden sind. Ich kann nicht anders, als mir eine Star Trek-Analogie auszudenken. Ich bin ein totaler Geek, was soll ich sagen?

An diesem Punkt haben Sie ein Problem.

Was mache ich dann dagegen?

Das erste, was zu sagen ist, ist dies. Vorbeugen ist besser als heilen. Dies bedeutet, dass Sie niemals eine E-Mail-Datei von jemandem öffnen sollten, den Sie nicht kennen. Es spielt keine Rolle, ob es sich um Ihre Bank, Ihr Kreditkartenunternehmen, Ihr Brokerage-Konto, Ihr PayPal-Konto handelt. Ihr Ashley Madison-Konto 3 Gründe, warum der Ashley Madison Hack eine ernste Angelegenheit istDas Internet scheint begeistert von dem Ashley Madison-Hack zu sein, mit Millionen von Ehebrechern und Potenzialen Die Daten der Ehebrecher wurden online gehackt und veröffentlicht, wobei Artikel über Personen in den Daten gefunden wurden Dump. Urkomisch, richtig? Nicht so schnell. Weiterlesen wer auch immer. Wenn Sie sie nicht kennen, öffnen Sie keine angehängten Dateien. Ein legitimes Finanzinstitut oder ein "Dating" -Dienst sendet Ihnen solche Dateien nicht.

Achten Sie außerdem auf die folgenden Dateinamen:

- Geldwäschebekämpfung und verdächtige Fälle.doc

- UPOS_update.doc

- Amendment.doc

- Information 2.doc

Starten Sie das Scannen Ihres Systems

Wenn Sie eines davon sehen, Löschen Sie die E-Mails sofortFühren Sie eine Viren- und Malware-Prüfung durch, um absolut sicher zu sein. Wenn auf Ihrem Computer keine Antiviren- und Malware-Software installiert ist, ändern Sie diese Situation sofort. Wenn Sie eine Antiviren-Empfehlung benötigen, empfehle ich dringend Der kostenlose Virenscanner von AVG. Es hat mich nie im Stich gelassen.

Aber wenn Sie aus irgendeinem Grund nicht installieren möchten AVGNatürlich gibt es viele andere Möglichkeiten zur Auswahl. Wir haben hier 10 Möglichkeiten überprüft Die 10 besten kostenlosen AntivirensoftwareUnabhängig davon, welchen Computer Sie verwenden, benötigen Sie einen Virenschutz. Hier sind die besten kostenlosen Antiviren-Tools, die Sie verwenden können. Weiterlesen , aber Matt erklärt warum du sollte sich nicht mit Microsoft Security Essentials zufrieden geben Warum Sie Microsoft Security Essentials durch ein geeignetes Antivirenprogramm ersetzen sollten Weiterlesen . Joel hat auch empfohlen einige einmalige Scan-Antiviren-Tools Warum Sie Microsoft Security Essentials durch ein geeignetes Antivirenprogramm ersetzen sollten Weiterlesen (weil er so ein netter Kerl ist)

Wenn Sie Malware auf Ihrem Computer finden, ärgern Sie sich nicht. Wir haben Sie auch dort abgedeckt. Brian hat dir gegeben die vollständige Anleitung zum Entfernen von Malware Das vollständige Handbuch zum Entfernen von MalwareMalware ist heutzutage allgegenwärtig, und das Entfernen von Malware von Ihrem System ist ein langwieriger Prozess, der eine Anleitung erfordert. Wenn Sie glauben, Ihr Computer sei infiziert, ist dies die Anleitung, die Sie benötigen. Weiterlesen . Wenn das nicht funktioniert, dann Aaron hat noch zehn Tricks im Ärmel 10 Schritte zum Erkennen von Malware auf Ihrem ComputerWir würden gerne glauben, dass das Internet ein sicherer Ort ist, um unsere Zeit zu verbringen (Husten), aber wir alle wissen, dass an jeder Ecke Risiken bestehen. E-Mail, soziale Medien, bösartige Websites, die funktioniert haben ... Weiterlesen für Sie zu versuchen. Und Tina hat profiliert Drei Tools zum Entfernen von Malware, die Sie verwenden können 3 kostenlose Echtzeit-Tools zum Schutz und Entfernen von MalwareWenn Sie feststellen, dass Sie aufgrund Ihrer Surf- und Download-Gewohnheiten einem hohen Risiko ausgesetzt sind, Malware zu erkennen, sollten Sie sich bemühen, in Echtzeit vor diesen Bedrohungen geschützt zu sein. Ein Antiviren-Tool ist ... Weiterlesen .

Es ist zu spät! Das Monster ist locker!

Wenn es jedoch zu spät ist und Sie bereits auf die Datei geklickt und den Kraken freigegeben haben, müssen Sie schnell handeln. Während eine vollständige Desinfektion mit einer kompetenten Antivirensuite Abhilfe schaffen sollte, bevorzugen einige die nukleare Option.

Malware-Desinfektion: Nukleare Option

Trennen Sie Ihren Computer zunächst vom Internet. Dann haben Sie zwei Möglichkeiten: Bringen Sie es in ein Geschäft, um es reparieren zu lassen, oder machen Sie es selbst. Meiner Meinung nach wäre die sicherste Methode zu Wischen Sie die Festplatte vollständig ab So löschen Sie eine Festplatte vollständigEs gibt zwei Möglichkeiten, eine Festplatte zu verkabeln. Hier ist, was Sie wissen müssen, um es schnell und einfach zu erledigen. Weiterlesen und installieren Sie das Betriebssystem neu. Wenn Sie dies nicht tun, werden Sie immer diesen nagenden Zweifel im Hinterkopf haben - „Habe ich alles mitbekommen? Ist es wirklich weg? "

Dies ist auch eine gute Werbung für die Bedeutung von Führen Sie regelmäßige Sicherungen Ihrer Computerdateien durch Das Windows-Handbuch zum Sichern und WiederherstellenKatastrophen passieren. Sofern Sie nicht bereit sind, Ihre Daten zu verlieren, benötigen Sie eine gute Windows-Sicherungsroutine. Wir zeigen Ihnen, wie Sie Backups vorbereiten und wiederherstellen. Weiterlesen . Wenn so etwas plötzlich passiert und Sie Ihr Laufwerk schnell löschen müssen, müssen Sie Kopien Ihrer Dateien an einem anderen Ort bereithalten. Die tägliche Sicherung auf einer austauschbaren Festplatte ist die empfohlene Lösung für diese.

Sind Sie auf diesen Virus gestoßen? Wenn ja, teilen Sie uns dies in den Kommentaren unten mit. Wie hat sich das auf Ihren Computer ausgewirkt?

Bildnachweis: Programmierer auf einem Computer - Shutterstock, Hacker-Angriff - Shutterstock, Gruseliges Monster - Shutterstock

Mark O'Neill ist ein freiberuflicher Journalist und Bibliophiler, der seit 1989 Veröffentlichungen veröffentlicht. 6 Jahre lang war er Managing Editor von MakeUseOf. Jetzt schreibt er, trinkt zu viel Tee, ringt mit seinem Hund am Arm und schreibt noch mehr. Sie finden ihn auf Twitter und Facebook.