Werbung

Das Bewusstsein für die Bedeutung von Online-Sicherheit und Datenschutz ist ein zentraler Aspekt bei der Verwendung vernetzter Technologien. Viele Leute melden sich an und stöbern; Sie lesen Spam-E-Mails, klicken auf Links zu zwielichtigen Websites und zucken die Achseln, wenn ihr Telefon oder Laptop gestohlen wird.

Nein wirklich, diese Leute existieren. Du könntest sie kennen.

Sie könnten Sein sie (obwohl Ihre Anwesenheit hier etwas anderes nahelegt).

Bewusstsein ist die halbe Miete. Die Verwendung der richtigen Werkzeuge und Verhaltensweisen ist die andere. Wir haben Folgendes zusammengestellt, um Ihnen dabei zu helfen, Ihre persönlichen Daten von Hackern, Betrügern und Online-Kriminellen fernzuhalten.

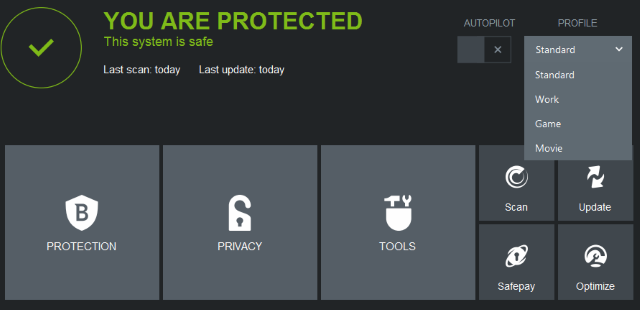

Online-Sicherheitssuiten

Wenn Sie dies ohne die Unterstützung eines Online-Sicherheitstools lesen, machen Sie einen großen Fehler. Zumindest solltest du haben Windows Defender aktiv Windows Defender: 7 Dinge, die Sie über die Antivirenlösung von Microsoft wissen müssenIst die integrierte Sicherheit von Microsoft gut genug? Microsoft verbessert seine Sicherheitstools kontinuierlich. Wir zeigen Ihnen die Vor- und Nachteile von Windows Defender in Windows 8, Weiterlesen ; Bestenfalls sollten Sie ein Premium-Tool wie verwenden BitDefender Bitdefender Internet Security 2015: Die ideale Wahl für Heim-PCs [Giveaway]Bitdefender bietet Antiviren-, Datenschutz-, Safe-Banking-, Firewall- und Kindersicherungsfunktionen für nur 79,95 US-Dollar Internet Security 2015 scheint die optimale Wahl für alle zu sein, die ihrem Heimcomputer Sicherheit geben möchten Boost. Weiterlesen oder kostenlose Optionen wie Avast Free Antivirus Mit Avast Free Antivirus bleiben Sie vor jeder Art von Malware geschütztUmfassender Schutz vor Malware muss kein Vermögen kosten. Viele seriöse kostenlose Antivirenprogramme sind genauso effektiv wie kostenpflichtige und avast! Free Antivirus bietet die besten Windows-Antivirenprogramme. Weiterlesen .

Sicherheitssuiten kombinieren Firewall-Anwendungen, Antiviren-Scans und Live-Überprüfungen laufender Prozesse, um sicherzustellen, dass auf Ihrem PC keine schädliche Software aktiv ist. Dazu gehören möglicherweise auch die Kennwortverwaltung und sichere Brieftaschen-Tools, mit denen Sie Ihre Anmeldeinformationen schützen können, wenn Sie sich bei Websites anmelden und online bezahlen.

Das Auslassen der Verwendung eines dieser Tools auf einem Windows-Computer ist riskant. Bedrohungen können aus allen Blickwinkeln über Ihren Browser, Ihren E-Mail-Posteingang über verkürzte URLs auf Twitter Verkürzen: Entschlüsseln Sie eine verkürzte URL und sehen Sie, zu welcher Website sie führt Weiterlesen und eine Sicherheitssuite schützt Sie.

Eigenständige Anti-Malware-Tools

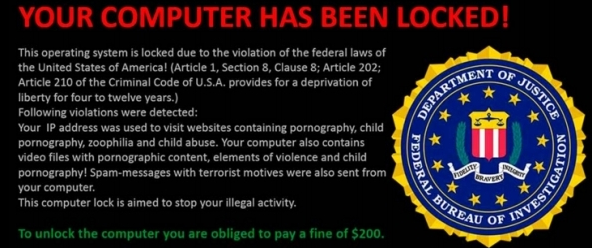

Sie sollten außerdem mindestens ein eigenständiges Anti-Malware-Tool verwenden, um nach Malware und Adware zu suchen und diese zu verarbeiten, die auf Ihrem System landen. Es ist sehr schwierig, einen Computer zu betreiben, ohne etwas Bösartiges aufzuspüren, egal ob es sich um etwas handelt aggressive Werbe-Cookies Cookie Checker: Finden Sie heraus, welche Cookies eine Site verwendet Weiterlesen oder so weitaus schlimmer wie Ransomware Vermeiden Sie es, Opfer dieser drei Ransomware-Betrügereien zu werdenDerzeit sind mehrere bekannte Ransomware-Betrügereien im Umlauf. Lassen Sie uns drei der verheerendsten durchgehen, damit Sie sie erkennen können. Weiterlesen .

Durch die Verwendung von Anti-Malware-Tools in Verbindung mit einer Sicherheitssuite können Sie Lücken in der Abdeckung Ihrer Sicherheitssuite schließen. Regelmäßige Überprüfungen tragen zum Schutz Ihrer persönlichen Daten bei.

Wenn Sie es noch nicht verwenden Malwarebytes Anti-Malware Stellen Sie sicher, dass Sie mit diesen kostenlosen Antiviren-Tools für den einmaligen Scan sauber sind [Windows]Es ist schade, ständig von computerbezogenen Bedrohungen bombardiert zu werden, egal ob es sich um Spyware, Malware, Viren, Keylogger oder was auch immer handelt. Ein beliebter Weg, um dieses Problem zu bekämpfen, ist die Installation einer Antivirenlösung, die im ... Weiterlesen Dies sollte Ihre erste Wahl sein. Aber auch Alternativen wie Spybot - Suchen & Zerstören Spybot - Search & Destroy: Der einfache und dennoch effektive Weg, um Ihren PC von Malware zu reinigenMit der ständig wachsenden Liste von Bedrohungen kann man nie zu vorsichtig sein. Sicher können Sie sehen, welche Websites Sie besuchen und was Sie herunterladen, aber selbst mit diesen Vorsichtsmaßnahmen sollten Sie einige ... Weiterlesen und SUPERAntispyware SUPERAntiSpyware ist ein wichtiges Werkzeug im Kampf gegen Malware Weiterlesen , ebenso gut wie Lernen, wie man Malware erkennt 5 Videos, in denen Sie lernen, wie Sie Malware erkennen und löschenDas Entfernen von Malware kann frustrierend und zeitaufwändig sein. Und nicht alle Sicherheitssuiten sind gleich. Dieser Artikel hilft Ihnen dabei, Malware-Aktivitäten auf Ihrem PC zu erkennen und die richtigen Taktiken anzuwenden, um sie zu entfernen. Weiterlesen auf Ihrem System.

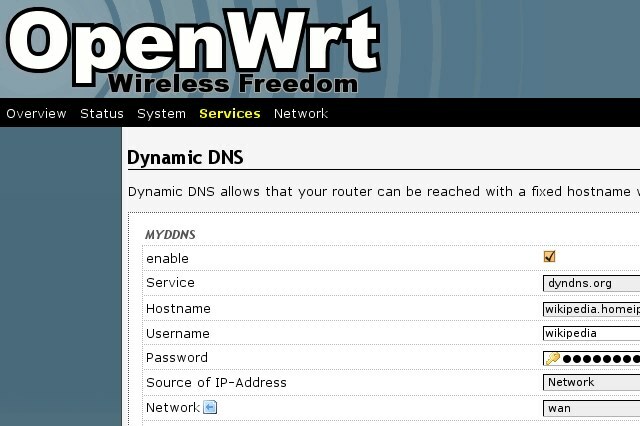

Verwenden Sie Ihre Router-Firewall für zusätzliche Netzwerkverteidigung

Wenn eine Sicherheitssuite installiert ist, können Sie Firewall des Computers Welche kostenlose Firewall für Windows eignet sich am besten für Sie?Wir legen Wert auf die Entfernung von Viren und Malware, ignorieren jedoch keine Firewalls. Werfen wir einen Blick auf die besten kostenlosen Windows-Firewalls und vergleichen die einfache Einrichtung, die einfache Verwendung und die Verfügbarkeit von Funktionen. Weiterlesen wird in Ihrem Namen konfiguriert. Für die besten Ergebnisse müssen Sie jedoch bestätigen, dass Ihre Die Firewall des Routers ist ebenfalls korrekt eingerichtet So konfigurieren Sie Ihren Router, um Ihr Heimnetzwerk wirklich sicher zu machenDie Standard-Router-Einstellungen gefährden Ihr Netzwerk und ermöglichen es freeloading Fremden, die Breite zu verringern und möglicherweise Verbrechen zu begehen. Verwenden Sie unsere Zusammenfassung, um Ihre Standard-Router-Einstellungen zu konfigurieren und so den unbefugten Zugriff auf Ihr Netzwerk zu verhindern. Weiterlesen . Bei vielen Geräten, die sofort verwendet wurden, ist dies nicht der Fall.

Einige Router werden mit Standardeinstellungen geliefert, die so lasch sind, dass Angreifer dies tun können Greifen Sie auf Geräte in Ihrem Heimnetzwerk zu Macht Sie Ihre Standard-Routerkonfiguration für Hacker und Betrüger anfällig?Router kommen selten in einem sicheren Zustand an, aber selbst wenn Sie sich die Zeit genommen haben, Ihren drahtlosen (oder kabelgebundenen) Router richtig zu konfigurieren, kann er sich dennoch als schwaches Glied erweisen. Weiterlesen ohne auch nur ein Passwort zu verwenden. Es ist daher unbedingt erforderlich, dass Sie einige Zeit damit verbringen, die Dinge richtig zu konfigurieren und die Dokumentation des Herstellers zu konsultieren, um die besten Ergebnisse zu erzielen.

Anti-Spam-Tools schützen Ihren Posteingang

Die Explosion von Webmail aus Google Mail und Microsoft Outlook hat dazu geführt, dass sich weniger Menschen damit beschäftigen Desktop-E-Mail-Apps Die 5 besten kostenlosen E-Mail-Clients für Ihren Desktop-PCWillst du den besten kostenlosen E-Mail-Client? Wir haben die beste E-Mail-Software für Windows, Mac und Linux zusammengestellt, die Sie keinen Cent kostet. Weiterlesen Dies hat wiederum zu einer geringeren Abhängigkeit von Anti-Spam-Tools geführt.

Immerhin werden Google Mail und Outlook Spam und Malware finden und blockieren, oder?

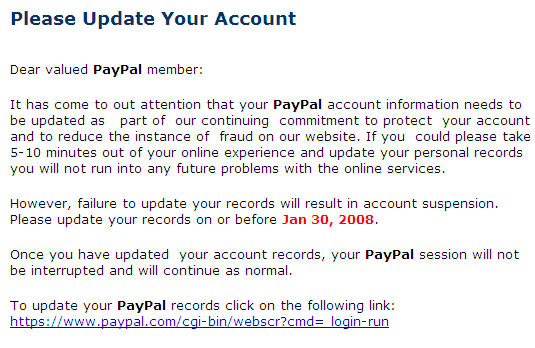

Nun, nein, nicht ganz. In der Praxis neigen beide Systeme zur Vermietung Spam E-Mail Was jeder über den Umgang mit E-Mail-Spam wissen sollteEs mag so gut wie unmöglich sein, Spam vollständig zu stoppen, aber es ist sicherlich möglich, seinen Fluss auf ein Rinnsal zu reduzieren. Wir skizzieren einige der verschiedenen Maßnahmen, die Sie ergreifen können. Weiterlesen durch das Netz gehen, und oft sind dies Phishing-E-Mails Was genau ist Phishing und welche Techniken verwenden Betrüger?Ich war selbst noch nie ein Fan des Fischens. Dies ist hauptsächlich auf eine frühe Expedition zurückzuführen, bei der es meinem Cousin gelungen ist, zwei Fische zu fangen, während ich einen Reißverschluss gefangen habe. Ähnlich wie beim echten Fischen sind Phishing-Betrug nicht ... Weiterlesen . Normalerweise werden diese von Betrügern so gestaltet, dass sie so authentisch wie möglich aussehen und Sie mit ein paar offiziell aussehenden Bildern und Worten überzeugen, um Ihre Anmeldeinformationen für PayPal zu trennen (besonders lukrativ für Betrüger Wie Betrüger auf Ihr PayPal-Konto abzielen und wie Sie niemals darauf hereinfallenPayPal ist eines der wichtigsten Konten, die Sie online haben. Versteh mich nicht falsch, ich bin kein großer PayPal-Fan, aber wenn es um dein Geld geht, willst du nicht herumspielen. Während... Weiterlesen ), eBay, Facebook und sogar Ihr Online-Banking-Konto, indem Sie auf eine gefälschte Webseite weitergeleitet werden und darauf warten, dass Sie sich anmelden. Ihre Anmeldeinformationen werden dann geerntet und Ihre Identität gestohlen 6 Warnzeichen für Diebstahl digitaler Identität, die Sie nicht ignorieren solltenIdentitätsdiebstahl ist heutzutage nicht allzu selten, aber wir geraten oft in die Falle zu denken, dass es immer "jemand anderem" passieren wird. Ignorieren Sie nicht die Warnschilder. Weiterlesen .

Lernen wie Finde eine böswillige E-Mail 5 Beispiele, die Ihnen helfen, einen Betrug oder eine gefälschte E-Mail zu erkennenDie Verlagerung von Spam zu Phishing-Angriffen ist spürbar und nimmt zu. Wenn es ein einziges Mantra gibt, an das man denken muss, dann ist es dieses - die Verteidigung Nummer eins gegen Phishing ist das Bewusstsein. Weiterlesen ist wichtig, aber auch die Verwendung von Anti-Spam-Tools in jeder von Ihnen verwendeten Desktop-E-Mail-App.

Halten Sie Ihre Hardware und Daten außer Sicht

Hardware-Diebstahl ist ein ständiges Problem. Unabhängig davon, ob Sie ein Smartphone, Tablet oder einen Laptop verwenden, besteht immer das Risiko, dass ein Gauner mitkommt und Scheide dich von deinem geliebten Gerät Seien Sie kein Opfer: Praktische Tipps zum Schutz Ihres Smartphones vor DiebstahlAngesichts der Kosten für ein neues Smartphone sind die meisten von uns äußerst beiläufig, wie wir sie behandeln. Es ist jedoch nicht schwierig, Ihr Smartphone im Auge zu behalten. Es ist ... Weiterlesen entweder physisch oder mit Smartphone-Malware Was Sie wirklich über die Sicherheit von Smartphones wissen müssen Weiterlesen .

Der beste Weg, um den Diebstahl Ihrer Daten zu vermeiden, besteht darin, sie in der Öffentlichkeit nicht sichtbar zu machen. Halten Sie Ihr Telefon in der Tasche, während Sie durch belebte Bereiche gehen, und verwenden Sie a Bluetooth-Hörer zum Empfangen und Annehmen von Anrufen Der Leitfaden für Anfänger zum Kauf des richtigen Bluetooth-HeadsetsDas schmutzige kleine Geheimnis beim Kauf des perfekten Bluetooth-Headsets ist, dass es kein "perfektes" Headset gibt. Weiterlesen (Es wäre jedoch besser, nichts zu tun, um auf sich aufmerksam zu machen).

Halten Sie in Bars und Restaurants Ihr Telefon in der Tasche und nicht auf dem Tisch. Textnachrichten müssen nicht sofort gelesen werden.

Wenn Sie in der Öffentlichkeit wirklich ein Tablet oder einen Laptop verwenden müssen, stellen Sie sicher, dass Sie Vermeiden Sie die Verwendung öffentlicher Wi-Fi-Netzwerke 3 Gefahren der Anmeldung bei öffentlichem WLANSie haben gehört, dass Sie PayPal, Ihr Bankkonto und möglicherweise sogar Ihre E-Mail-Adresse nicht öffnen sollten, während Sie öffentliches WLAN nutzen. Aber was sind die tatsächlichen Risiken? Weiterlesen , die normalerweise unsicher sind und Malware und Angreifer enthalten können, die bereit sind, Ihre Anmeldeinformationen zu beschnüffeln oder Sie mit einem zu täuschen Man-in-the-Middle-Angriff Was ist ein Man-in-the-Middle-Angriff? Sicherheitsjargon erklärtWenn Sie von "Man-in-the-Middle" -Angriffen gehört haben, sich aber nicht sicher sind, was das bedeutet, ist dies der Artikel für Sie. Weiterlesen . Verwenden Sie entweder eine angebundene Verbindung zum mobilen Internet Ihres Smartphones oder verwenden Sie VPN-Software zum Erstellen einer sicheren Verbindung zum Internet So richten Sie ein VPN ein (und warum ist es eine gute Idee, eines zu verwenden)Sollten Sie ein VPN verwenden? Es ist sehr wahrscheinlich, dass die Antwort ja ist. Weiterlesen (obwohl Sie sich der bewusst sein Bedrohung durch DNS-Lecks Wie DNS-Lecks die Anonymität bei Verwendung eines VPN zerstören können und wie sie gestoppt werden könnenWenn Sie versuchen, online anonym zu bleiben, ist ein VPN die einfachste Lösung, indem Sie Ihre IP-Adresse, Ihren Dienstanbieter und Ihren Standort maskieren. Aber ein DNS-Leck kann den Zweck eines VPN völlig untergraben ... Weiterlesen ).

Gleiches gilt auch zu Hause. Wenn du musst Verlasse die Stadt ohne deine wichtige Hardware 6 Orte, an denen Sie Ihre Festplatten und Speicherkarten verstecken können, wenn Sie nicht in der Stadt sindSie fahren in den Urlaub und lassen Ihren Computer und einen riesigen Schatz unersetzlicher Daten für ein paar Tage zurück. Was sollten Sie bei Einbruch oder Schlimmerem tun? Weiterlesen Stellen Sie sicher, dass es sicher verschlossen oder zumindest versteckt ist.

Beute deine gestohlene Hardware wird gefunden

Im Falle eines Diebstahls Ihrer Hardware sind Ihre Daten gefährdet. Für Geräte, bei denen die Daten werden verschlüsselt Wie funktioniert die Verschlüsselung und ist sie wirklich sicher? Weiterlesen (wie das iPhone) sollte es Ihnen gut gehen, da der Passcode zum Entsperren und Entschlüsseln Ihrer Daten benötigt wird.

Um Ihre Hardware zu schützen und Ihnen die Möglichkeit zu geben, sie abzurufen, sollten Sie die installieren Schutz- und Wiederherstellungslösung für Beutegeräte Verwenden Sie Beute und verlieren Sie Ihren Laptop oder Ihr Telefon nie wieder [Plattformübergreifend]Das Besondere an mobilen und tragbaren Geräten: Da sie an nichts gebunden sind, ist es fast zu leicht, sie zu verlieren oder, schlimmer noch, direkt vor Ihrer Nase zu stehlen. Ich meine, wenn du ... Weiterlesen . Dies ist eine kostenlose App (für bis zu drei Geräte; Bezahlte Pläne bieten Unterstützung für mehr Hardware), die Versionen für Windows, Ubuntu (und andere Linux-Distributionen), Mac OS X, Android und iOS bietet.

Nach der Installation kann Prey verwendet werden, um Ihr Gerät zu verfolgen und es aus der Ferne anzuweisen, sich auf bestimmte Weise zu verhalten, um den Dieb zu frustrieren.

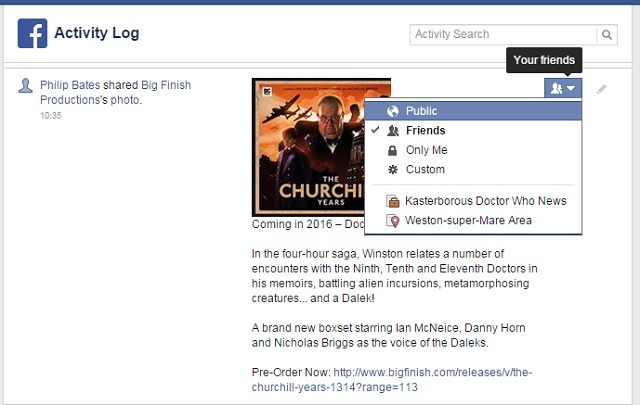

Halten Sie Ihre Facebook-Aktivität privat

Öffentliche Einstellungen auf Facebook sind a Sicherheitsalptraum Wie sicher ist Facebook wirklich? Eine Zusammenfassung von Verstößen und MängelnFacebook, eine Website, die weniger als ein Jahrzehnt alt ist, hat jetzt über eine Milliarde Nutzer. Diese Benutzer teilen viele Informationen über ihr Leben. Wo sie leben, mit wem sie sich verbinden, was sie ... Weiterlesen . Wenn das Teilen persönlicher Fotos und Gedanken zusammen mit einer Menge persönlicher Informationen nicht schlecht genug war, Facebook empfiehlt Ihnen außerdem, diese Daten in Form von Websites, Apps und Websites an Dritte weiterzugeben Spiele.

Es ist daher eine gute Idee, sich damit vertraut zu machen Die verschiedenen Sicherheitseinstellungen von Facebook Stellen Sie sicher, dass Sie mit den neuen Datenschutzeinstellungen von Facebook sicher sind: Eine vollständige AnleitungFacebook bedeutet auch zwei andere Dinge: häufige Änderungen und Datenschutzbedenken. Wenn wir etwas über Facebook gelernt haben, ist es, dass sie sich nicht wirklich darum kümmern, was wir mögen oder unsere Privatsphäre. Sie sollten auch nicht ... Weiterlesen .

Zumindest sollten Sie App-Zuordnungen deaktivieren (die Sie anpassen können Einstellungen> AppsKlicken Sie auf X. Um die besten Ergebnisse zu erzielen, stellen Sie sicher, dass Ihre Standardeinstellung für die Freigabe von Links, Fotos und Statusaktualisierungen auf "Freunde" und nicht auf "Öffentlich" eingestellt ist. Es gibt viele andere Möglichkeiten Fordern Sie Ihre Privatsphäre von Facebook zurück 8 Dinge, die in einer Stunde getan werden müssen, um die Privatsphäre von Facebook zurückzudrängenWir alle wissen, dass Facebook so viele Informationen wie möglich verschlingt. Aber wie können Sie wieder die Kontrolle über Ihre Privatsphäre erlangen? Das Beenden von Facebook ist eine Option, es stehen jedoch auch andere Optionen zur Verfügung. Weiterlesen .

Scratch that: Um die besten Ergebnisse zu erzielen, beenden Sie Facebook und gehen Sie nicht zurück (obwohl Sie können Sie weiterhin verfolgen Es spielt keine Rolle, wenn Sie nicht auf Facebook sind: Sie verfolgen Sie immer nochEinem neuen Bericht zufolge verfolgt Facebook Personen ohne deren Erlaubnis. Es spielt keine Rolle, ob Sie keinen Social-Networking-Dienst nutzen: Sie beobachten Sie immer noch. Was können Sie dagegen tun? Weiterlesen ).

Sieben ist eine Glückszahl, aber Sie brauchen kein Glück, um Ihre Daten und persönlichen Daten zu schützen. Sie müssen nur die Risiken verstehen und sich angemessen verhalten.

Wie würden Sie dieser Liste hinzufügen? Haben Sie eine großartige Sicherheitsgewohnheit, einen Trick oder einen Tipp zum Teilen? Geben Sie uns Ihre Vorschläge in den Kommentaren.

Bildnachweis: Cybersicherheit über Shutterstock, Ein Taschendieb mit Maske über Ljupco Smokovski

Christian Cawley ist stellvertretender Redakteur für Sicherheit, Linux, DIY, Programmierung und Tech Explained. Er produziert auch The Really Useful Podcast und verfügt über umfangreiche Erfahrung im Desktop- und Software-Support. Christian ist ein Mitarbeiter des Linux Format Magazins. Er ist ein Bastler von Raspberry Pi, ein Lego-Liebhaber und ein Retro-Gaming-Fan.