Werbung

Wir alle wissen, dass die Pflege unserer persönlichen Hygiene für unsere Gesundheit und unser Wohlbefinden wichtig ist. In der digitalen Welt müssen wir uns unserer Cyber-Hygiene bewusst sein und sie pflegen. Obwohl der Begriff ungewöhnlich ist, bedeutet er, regelmäßige Überprüfungen durchzuführen und einige Verhaltensweisen zu ändern, um uns online zu sichern. Dies ist die Art von Rat, die wir hier bei MakeUseOf regelmäßig angesichts eines neuen Lecks oder Angriffs anbieten.

Lassen Sie sich von uns durch fünf einfache Schritte führen, um Ihre Cyber-Hygiene zu verbessern.

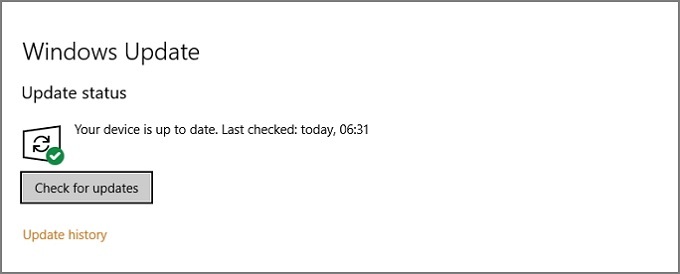

1. Halten Sie die Software auf dem neuesten Stand

Die Software, auf die wir uns jeden Tag verlassen, ist nicht perfekt. Nahezu jedes Betriebssystem und jede App weist Fehler auf, die irgendwo in ihrem Code versteckt sind. Sobald der Fehler bekannt wird, patchen Entwickler ihn schnell und veröffentlichen Software-Updates. Als Benutzer können diese ständigen Aktualisierungen frustrierend sein, aber ohne sie können bekannte Fehler ausgenutzt und verwendet werden, um Sie anzugreifen.

Globale Ransomware-Angriffe mögen Ich könnte heulen und NotPetya Beide nutzten bekannte Fehler aus, um ihre Malware zu verbreiten. Im Fall von WannaCry hatte Microsoft bereits Monate zuvor einen Fix für diesen Exploit veröffentlicht, aber viele Computer wurden nicht aktualisiert, was zu Masseninfektionen führte.

Glücklicherweise war es nie einfacher, Ihre Software auf dem neuesten Stand zu halten. Windows Update hatte ein Upgrade selbst in der Umstellung auf Windows 10 auf weniger invasiv werden So verwalten Sie Windows Update in Windows 10Für Kontrollfreaks ist Windows Update ein Albtraum. Es funktioniert im Hintergrund und sorgt dafür, dass Ihr System sicher ist und reibungslos funktioniert. Wir zeigen Ihnen, wie es funktioniert und was Sie anpassen können. Weiterlesen . Apples macOS kann aktualisiert werden direkt aus dem Mac App Store Eine vollständige Anleitung zum Aktualisieren der Software Ihres MacEs gibt keine einheitliche Wartungslösung, daher lohnt es sich zu verstehen, wie Updates für Ihren Mac und seine Software funktionieren. Weiterlesen neben Ihren anderen Apps. Da viele von uns jetzt ihre Smartphones als Hauptgerät verwenden, ist es wichtig sicherzustellen, dass iOS und Android auf dem neuesten Stand sind. Stellen Sie sicher, dass Sie App-Updates so oft wie möglich installieren, insbesondere für vertrauliche Apps wie Online-Banking.

2. Führen Sie regelmäßige Sicherungen durch

Noch vor wenigen Jahren gab es kaum eine Auswahl an benutzerfreundlichen Sicherungsoptionen zum Festlegen und Vergessen. Jetzt gibt es benutzerfreundliche, praktische Optionen für fast jedes Gerät und Betriebssystem.

Windows 10 bietet eine Reihe von Sicherungsoptionen direkt in das Betriebssystem eingebrannt Das ultimative Windows 10-Handbuch zur DatensicherungWir haben alle Sicherungs-, Wiederherstellungs-, Wiederherstellungs- und Reparaturoptionen zusammengefasst, die wir unter Windows 10 finden konnten. Nutzen Sie unsere einfachen Tipps und verzweifeln Sie nie wieder über verlorene Daten! Weiterlesen und das ohne all das großartige Software von Drittanbietern Die beste Backup-Software für WindowsIhre Daten sind fragil - es dauert nur einen kleinen Unfall, um alles zu verlieren. Je mehr Backups Sie erstellen, desto besser. Hier präsentieren wir die beste kostenlose Backup-Software für Windows. Weiterlesen verfügbar. Natürlich hat Apple Microsoft geschlagen Time Machine einbetten 3 Möglichkeiten zum Wiederherstellen von Daten aus Zeitmaschinen-BackupsIm Folgenden finden Sie verschiedene Methoden zum Wiederherstellen Ihres Mac mithilfe von Time Machine, einschließlich der Vorgehensweise beim "Suchen nach Time Machine-Backups". Weiterlesen im Jahr 2007. Sogar unsere Smartphones sind jetzt gesichert automatisch zu iCloud So sichern Sie Ihr iPhone und iPadSie fragen sich, wie Sie Ihr iPhone sichern können? Hier ist unsere einfache Anleitung zum Sichern Ihres iPhones mit iCloud oder iTunes. Weiterlesen oder Google Drive So übertragen Sie einfach alle Ihre Daten auf ein neues Android-GerätWie um alles in der Welt werden Sie alle Ihre Daten verschieben, wenn es an der Zeit ist, auf ein neues Telefon umzusteigen? Diese Tipps vereinfachen den Vorgang und stellen sicher, dass Sie nichts verpassen. Weiterlesen .

Cloud-Speicher Was ist die Wolke?Die Wolke. Es ist ein Begriff, der heutzutage viel herumgeworfen wird. Was genau ist die Wolke? Weiterlesen hat sich in letzter Zeit mit Angeboten von vermehrt fast alle großen Technologieunternehmen Dropbox vs. Google Drive vs. OneDrive: Welcher Cloud-Speicher eignet sich am besten für Sie?Haben Sie Ihre Meinung zu Cloud-Speicher geändert? Zu den beliebten Optionen von Dropbox, Google Drive und OneDrive gesellen sich weitere. Wir helfen Ihnen bei der Beantwortung des Cloud-Speicherdienstes, den Sie verwenden sollten. Weiterlesen . Um miteinander zu konkurrieren, reichen die Dienste von kostenlos bis 10 US-Dollar pro Monat. Sie können ihre großzügigen Angebote verwenden, um Ihre Dateien zu sichern - und sie sind immer griffbereit, egal wo Sie sich befinden.

Dienstleistungen wie Amazon Cloud Drive So teilen Sie unbegrenzt Fotos mit Ihrer Familie auf Amazon PrimeAmazon Prime hat eine neue Funktion namens Family Vault, mit der Sie unbegrenzt Fotos mit Ihrer Familie teilen können! Hier erfahren Sie, wie Sie es jetzt nutzen können. Weiterlesen und Google Fotos Holen Sie sich kostenlosen unbegrenzten Fotospeicher und mehr mit Google FotosWenn Sie diese versteckten Google Fotos-Funktionen nicht verwenden, verpassen Sie sie wirklich. (Hinweis: Es gibt kostenlosen und unbegrenzten Fotospeicher!) Weiterlesen Sie können sogar unbegrenzt Fotos ohne zusätzliche Kosten speichern. Wenn Sie eine lokale Sicherung bevorzugen, können Sie natürlich jederzeit ein NAS-Gerät (Network Attached Storage) verwenden, um alle Ihre Dateien abzulegen. Mit NAS-Geräten können Sie sogar mehrere Laufwerke für verwenden verbesserte Redundanz Dinge, die Sie über Redundanz und Backups wissen solltenRedundanz wird häufig mit Backups verwechselt. In der Tat sind die Konzepte relativ ähnlich, wenn auch mit einigen wichtigen Unterschieden. Weiterlesen .

3. Verwenden Sie ein Antivirus

Für Windows-Benutzer ist es fast sicher, dass auf Ihrem Computer ohne Ihre Zustimmung ein Virus, eine Malware oder eine andere unerwünschte Software aufgetreten ist. In den Tagen von Internet Explorer 6 und Windows XP war die Anfälligkeit des Betriebssystems für Infektionen so etwas wie ein Laufwitz 3+ Mythen über Windows, die nicht wahr sind (mehr)Windows-Hasser erzählen gerne Mythen über den Betriebssystemgiganten von Microsoft. Mal sehen, ob diese Stereotypen wahr sind. Weiterlesen . Drei Iterationen später hat Windows 10 endlich ein robustes, integriertes Antivirenprogramm Windows Defender 4 Gründe für die Verwendung von Windows Defender in Windows 10In der Vergangenheit wurde Windows Defender von anderen Optionen überschattet, aber jetzt ist es ein ziemlicher Konkurrent. Hier sind einige Gründe, warum Sie in Betracht ziehen sollten, Ihre Sicherheitssuite zugunsten von Windows Defender zu löschen. Weiterlesen . Sie könnten bei der Standardeinstellung bleiben, aber es gibt bessere Möglichkeiten da draußen Die beste Antivirensoftware für Windows 10Möchten Sie die Sicherheit Ihres PCs erhöhen? Hier sind die besten Antivirensoftwareoptionen für Windows 10. Weiterlesen wenn Sie vollständig geschützt sein möchten.

Das Missverständnis, dass Macs immun gegen Viren und Malware sind, wurde hat sich oft als falsch erwiesen. Deshalb laufen Antivirensoftware auf Ihrem Mac 9 Apple Mac Antivirus-Optionen, die Sie heute in Betracht ziehen solltenInzwischen sollten Sie wissen, dass Macs Antivirensoftware benötigen, aber welche sollten Sie wählen? Mit diesen neun Sicherheitssuiten bleiben Sie frei von Viren, Trojanern und allen anderen Arten von Malware. Weiterlesen ist keine so schlechte Idee. Während sich Smartphones weiter vermehren, haben böswillige Angreifer einen Teil ihrer Ressourcen auf Ihre Mobilgeräte verlagert. Ihr Smartphone enthält also einige Ihrer vertraulichsten Informationen Sie sollten Vorsichtsmaßnahmen treffen Benötigen Sie Antivirus-Apps für Android? Was ist mit dem iPhone?Benötigt Android Antiviren-Apps? Was ist mit deinem iPhone? Hier ist, warum Smartphone-Sicherheits-Apps wichtig sind. Weiterlesen da auch.

4. Verwenden Sie ein besseres Passwort

Angesichts der Anzahl der Konten, die wir alle täglich verwenden, ist es kein Wunder, dass sich so viele von uns auf einfache, leicht zu merkende Konten verlassen Passwörter wie "123456" Keeper enthüllt die 25 schlechtesten Passwörter des Jahres 2016Das Jahr 2016 war bemerkenswert für die Anzahl der veröffentlichten Datenschutzverletzungen. Dies gibt uns einen Einblick in die schlechtesten Passwörter, die Sie derzeit verwenden können. Weiterlesen . Diese Passwörter, die häufig den Mustern unserer Tastaturen folgen, können im Falle eines Datenlecks leicht geknackt werden.

Die Verwendung eines stärkeren, komplexeren Passworts kann helfen, aber das Problem, sich leicht daran zu erinnern, bleibt bestehen. Komplexe Passwörter, die leicht vergessen werden, werden häufig aufgeschrieben, was die Sicherheit der Verwendung des besseren Passworts untergräbt. Während mit einem Muster zu Ihren Passwörtern 6 Tipps zum Erstellen eines unzerbrechlichen Passworts, an das Sie sich erinnern könnenWenn Ihre Passwörter nicht eindeutig und unzerbrechlich sind, können Sie auch die Haustür öffnen und die Räuber zum Mittagessen einladen. Weiterlesen kann helfen, es ist keine kugelsichere Lösung.

Wenden Sie sich stattdessen an einen Kennwortmanager. Diese nützlichen Softwareteile funktionieren wie a Sicherer digitaler Tresor für alle Ihre Passwörter Wie Passwortmanager Ihre Passwörter schützenPasswörter, die schwer zu knacken sind, sind ebenfalls schwer zu merken. Willst du sicher sein? Sie benötigen einen Passwort-Manager. Hier erfahren Sie, wie sie funktionieren und wie sie Sie schützen. Weiterlesen , oft mit einem verschlossen Master Passwort. Dies bedeutet, dass Sie sich nur ein Kennwort merken müssen, bevor Ihr Kennwortmanager Ihren sicheren Speicher entsperrt.

Viele Passwortmanager haben sogar eine Funktion dazu automatisch sichere Passwörter generieren und speichern 7 Clever Password Manager-Superkräfte, mit denen Sie beginnen müssenPasswort-Manager bieten viele großartige Funktionen, aber wussten Sie davon? Hier sind sieben Aspekte eines Passwort-Managers, die Sie nutzen sollten. Weiterlesen für Sie entfällt die Notwendigkeit, eine zu erstellen. Passwort-Manager bieten zwar viele Vorteile, bedenken Sie dies jedoch Sie sind nicht perfekt 4 Gründe, warum Passwortmanager nicht ausreichen, um Ihre Passwörter zu schützenPasswortmanager sind im laufenden Kampf gegen Hacker wertvoll, bieten aber allein keinen ausreichenden Schutz. Diese vier Gründe zeigen, warum Passwortmanager nicht ausreichen, um Ihre Passwörter zu schützen. Weiterlesen .

5. Vorsicht vor Online-Bedrohungen

Wir haben uns an die allgegenwärtige Bedrohung durch Menschen gewöhnt, die versuchen, uns in unserem Leben zu manipulieren, zu täuschen oder auf andere Weise zu betrügen. Trotz der frühen utopischen Ideale des Internets verbreitete sich dieser Trend online. Die meisten von uns sind wahrscheinlich auf eine Variation der gestoßen Nigerianischer E-Mail-Betrug Verstecken nigerianische Betrugs-E-Mails ein schreckliches Geheimnis? [Meinung]An einem anderen Tag landet eine weitere Spam-E-Mail in meinem Posteingang und arbeitet sich irgendwie um den Windows Live-Spamfilter herum, der meine Augen so gut vor allen anderen unerwünschten ... Weiterlesen , aber es gibt noch viele andere heimtückische Bedrohungen.

Betrüger suchen immer nach neuen Wegen, um unsere Gewohnheiten und Routinen zu nutzen. Dies hat zur Popularisierung von Techniken wie geführt Phishing So erkennen Sie eine Phishing-E-MailDas Abfangen einer Phishing-E-Mail ist schwierig! Betrüger posieren als PayPal oder Amazon und versuchen, Ihr Passwort und Ihre Kreditkarteninformationen zu stehlen. Ihre Täuschung ist nahezu perfekt. Wir zeigen Ihnen, wie Sie den Betrug erkennen können. Weiterlesen , Vishing und Smishing Neue Phishing-Techniken: Vishing und SmishingVishing und Smishing sind gefährliche neue Phishing-Varianten. Worauf sollten Sie achten? Woher wissen Sie einen Vishing- oder Smishing-Versuch, wenn er eintrifft? Und bist du wahrscheinlich ein Ziel? Weiterlesen . Alle drei Angriffe versuchen, Sie dazu zu bringen, auf betrügerische Links zu klicken oder persönliche Informationen per E-Mail, Sprache oder SMS preiszugeben. Fähig sein zu Finde eine Phishing-E-Mail So erkennen Sie eine Phishing-E-MailDas Abfangen einer Phishing-E-Mail ist schwierig! Betrüger posieren als PayPal oder Amazon und versuchen, Ihr Passwort und Ihre Kreditkarteninformationen zu stehlen. Ihre Täuschung ist nahezu perfekt. Wir zeigen Ihnen, wie Sie den Betrug erkennen können. Weiterlesen oder SMS-Betrug Wie man einen SMS-Betrug erkennt und was als nächstes zu tun istSMS-Phishing (oder SMiShing) ist das Phishing mithilfe von SMS-Nachrichten. Sie sind weit verbreitet und müssen daher eine erfolgreiche Angriffslinie für Online-Betrüger sein. Aber wie können Sie einen SMS-Betrug erkennen? Weiterlesen kann für den Schutz Ihrer Daten von unschätzbarem Wert sein.

Cyber-Sauberkeit

Es kann manchmal das Gefühl haben, dass kein Tag ohne ein weiteres Leck, einen Hack oder einen globalen Malware-Angriff vergeht. Kein Wunder, dass wir am Ende sind mit Sicherheitsmüdigkeit 3 Möglichkeiten, Sicherheitsmüdigkeit zu überwinden und online sicher zu bleibenSicherheitsmüdigkeit - eine Müdigkeit im Umgang mit Online-Sicherheit - ist real und macht viele Menschen weniger sicher. Hier sind drei Dinge, die Sie tun können, um Sicherheitsmüdigkeit zu überwinden und sich selbst zu schützen. Weiterlesen . Glücklicherweise haben Sie durch die Verwaltung Ihrer Cyber-Hygiene eine zusätzliche Straßensperre für jeden ausbeuterischen Angreifer geschaffen.

Wenn Sie Ihren Sicherheitsschutz weiter ausbauen möchten, können Sie ihn hinzufügen Zwei-Faktor-Authentifizierung Was ist eine Zwei-Faktor-Authentifizierung und warum sollten Sie sie verwenden?Die Zwei-Faktor-Authentifizierung (2FA) ist eine Sicherheitsmethode, die zwei verschiedene Methoden zum Nachweis Ihrer Identität erfordert. Es wird häufig im Alltag verwendet. Zum Beispiel erfordert das Bezahlen mit einer Kreditkarte nicht nur die Karte, ... Weiterlesen (2FA) auf Ihre Online-Konten. Die Verwendung eines Virtual Private Network (VPN) ist Eines der besten Dinge, die Sie tun können, um Ihre Online-Sicherheit zu verbessern 11 Gründe, warum Sie ein VPN benötigen und was es istVirtuelle private Netzwerke können Ihre Privatsphäre schützen. Wir erklären, was genau sie tun und warum Sie ein VPN verwenden sollten. Weiterlesen und Lauscher fernhalten. Wir alle veröffentlichen viele Informationen online, aber wenn Sie geschützt bleiben möchten, gibt es diese Dinge, die Sie niemals teilen sollten 5 Beispiele für Informationen, die Sie niemals online veröffentlichen solltenWas postest du online? Teilen Sie Ihren Standort, Ihr Zuhause, Ihre Bankdaten mit? Vielleicht teilen Sie sie versehentlich? Wenn Sie sich nicht sicher sind, lesen Sie unsere Tipps und Tricks, um zu vermeiden, dass persönliche Informationen online veröffentlicht werden. Weiterlesen .

Wie verwalten Sie Ihre Cyber-Hygiene? Führen Sie all diese Aufgaben regelmäßig aus? Gibt es einige, die wir Ihrer Meinung nach vermisst haben? Lass es uns in den Kommentaren wissen!

James ist MakeUseOfs Buying Guides & Hardware News Editor und freiberuflicher Autor, der sich leidenschaftlich dafür einsetzt, Technologie für jedermann zugänglich und sicher zu machen. Neben Technologie interessiert sich auch für Gesundheit, Reisen, Musik und psychische Gesundheit. BEng in Maschinenbau an der University of Surrey. Kann auch bei PoTS Jots über chronische Krankheiten geschrieben werden.